Уязвимость в VMware и атака на SolarWinds. Опять русский след

На прошлых выходных, 12 и 13 декабря, американские газеты сообщили, что власти США стали жертвой атаки русских правительственных хакеров. По их версии, в результате этой атаки были скомпрометированы Министерство финансов США, Национальная администрация по информатике и телекоммуникациям при Министерстве торговли США и десятки других правительственных учреждений. Хакеры скомпрометировали платформу Orion, предназначенную для отслеживания ИТ-ресурсов, таких как серверы, рабочие станции, мобильные телефоны и IoT-девайсы в сетях.

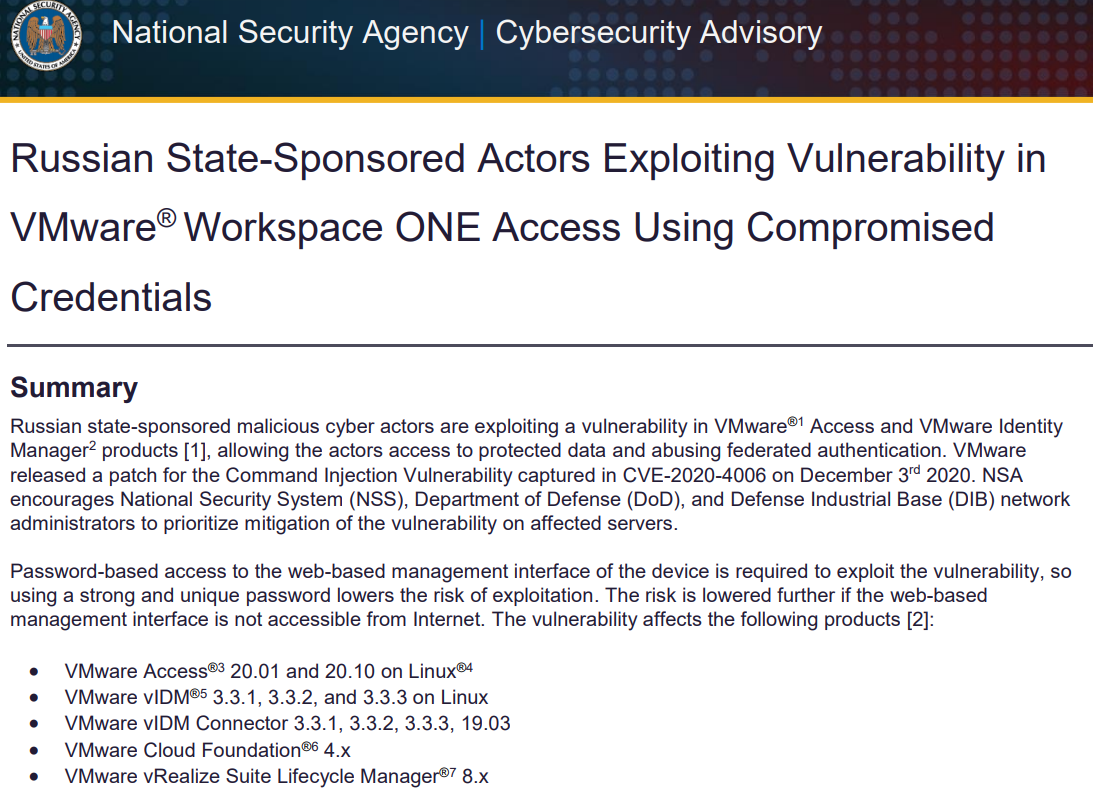

Агентство по кибербезопасности правительства США предупредило на этой неделе, что злоумышленники, стоящие за крупномасштабной хакерской атакой, последовавшей за взломом компании SolarWinds, использовали слабые места в других продуктах, не имеющих никакого отношения к SolarWinds для своих атак. Среди них была уязвимость в платформе виртуализации программного обеспечения VMware. Ещё 7 декабря АНБ США предупредило, что эта уязвимость используется российскими хакерами для авторизации в сетях жертв как легитимные пользователи.

А именно, 7 декабря 2020 года АНБ заявило, что «спонсируемые государством российские злоумышленники используют уязвимость в продуктах VMware Access и VMware Identity Manager, получая доступ к защищенным данным путём злоупотребления федеративной аутентификацией».

VMware выпустила заплатку, чтобы закрыть дыру CVE-2020-4006 ещё 3 декабря. В компании сообщили, что узнали об уязвимости от АНБ.

Сообщение АНБ (PDF) появилось менее чем за 24 часа до того, как ИБ компания FireEye, сообщила, что обнаружила, что злоумышленники проникли в её сеть и “слили” более 300 проприетарных программных инструментов, разработанных для защиты клиентов.

13 декабря FireEye добавила, что инцидент стал результатом взлома SolarWinds, в ходе которого вредоносный код был тайно встроен ещё в марте 2020 года в обновления, отправляемые SolarWinds пользователям программного обеспечения для управления сетью Orion.

Список пострадавших компаний и учреждений уже содержит немало громкимих имён. Так, выяснилось, что Microsoft, которая с самого начала принимала активное участие в расследовании инцидента, тоже была скомпрометирована через зараженные версии Orion. Представители “мелкомягкого” гиганта заявляют, что обнаружили в своих системах вредоносные версии Orion, однако не нашли каких-либо признаков активности хакеров:

«Как и другие клиенты SolarWinds, сейчас мы активно ищем индикаторы активности этих злоумышленников и можем подтвердить, что обнаружили вредоносные двоичные файлы Solar Winds в нашей среде, которые мы уже изолировали и удалили. Мы не обнаружили никаких доказательств того, что посторонние имели доступ к нашим производственным службам или данным клиентов. Наше продолжающееся расследование не выявило абсолютно никаких признаков того, что наши системы использовались для атак на другие [компании]», — заявили в Microsoft.

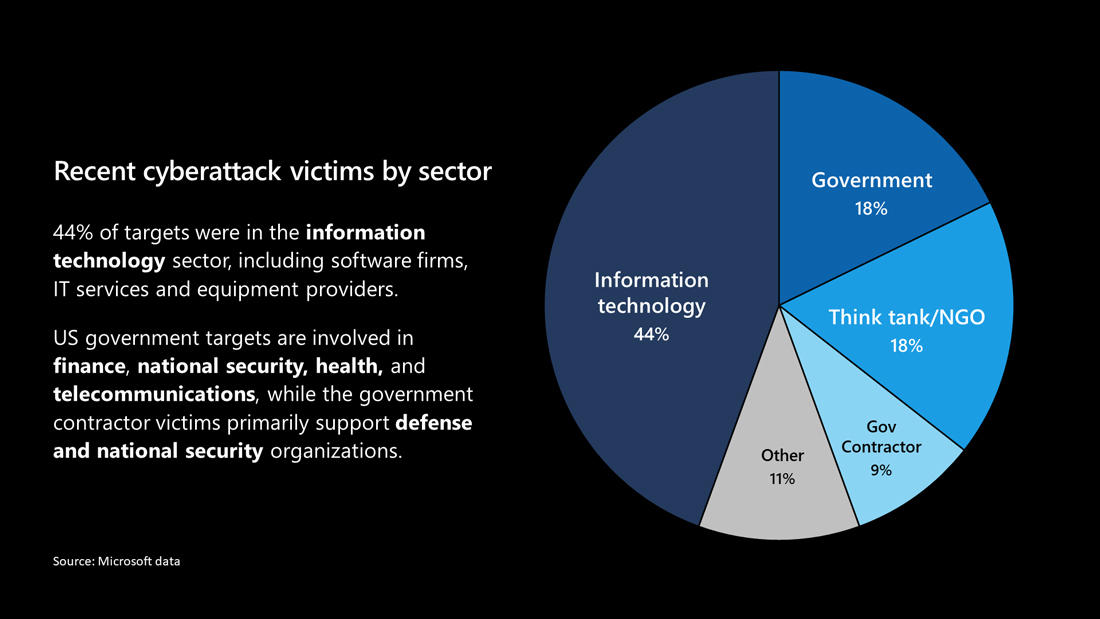

Причем государственный сектор — это лишь небольшая часть от всего списка жертв. Так, 44% пострадавших – это ИТ-компании (разработчики программного обеспечения и поставщики оборудования).

Более того, в Microsoft заявляют, что атаки по-прежнему продолжаются, и хакеры пытаются взламывать новые компании, несмотря на то, что инцидент был предан огласке и активно расследуется.

Помимо этого известно, что взлом SolarWinds затронул Национальное управление по ядерной безопасности США (NNSA). По данным издания The Register, подозрительная сетевая активность была замечена в сетях Федеральной комиссии по регулированию энергетики, национальных лабораторий Сандиа и Лос-Аламос (в Нью-Мексико и Вашингтоне), Управления безопасного транспорта NNSA , а также в региональном управлении Министерства энергетики в Ричленде.

Список подтвержденных пострадавших выглядит следующим образом:

- американская ИБ-компания FireEye;

- Министерство финансов США;

- Национальная администрация по информатике и телекоммуникациям при Министерстве торговли США (NTIA);

- Национальные институты здоровья при Министерстве здравоохранения США (NIH);

- Агентство по кибербезопасности и защите инфраструктуры, организованное при Министерстве внутренней безопасности США (DHS CISA);

- Министерство внутренней безопасности (DHS);

- Государственный департамент США;

- Национальное управление по ядерной безопасности США (NNSA) (новое);

- Министерство энергетики США (новое);

- три штата США (новое);

- город Остин в штате Техас (новое);

- компания Microsoft (новое).

АНБ в своём сообщении об уязвимости VMware призывает американские гос. структуры патчить её «как можно скорее».

Агентство национальной безопасности заявило, что для успешного эксплуатирования этой уязвимости хакерам потребуется доступ к интерфейсу управления уязвимого устройства VMware, то есть они должны быть во внутренней сети своей цели (конечно, если уязвимый интерфейс VMware не доступен из интернета, что тоже бывает). Однако взлом SolarWinds как раз и мог обеспечивать такой внутренний доступ к внутренней сети.

17 декабря агентство DHS по кибербезопасности и безопасности инфраструктуры (CISA) выпустило дополнительнное предупреждение об атаке SolarWinds, отметив, что у CISA есть доказательства наличия дополнительных векторов доступа, помимо платформы SolarWinds Orion.

Американские СМИ, в том числе The New York Times и The Washington Post, со ссылкой на анонимные правительственные источники заявили, что группа, стоящая за взломами SolarWinds, известна как APT29 или «Cozy Bear», которая, как считается, является частью ФСБ.

Вот такие дела. Мы будем держать вас в курсе.

А инфа о дыре вмваре есть какая то?