Zerologon: новый способ получить привелегии админа в Domain Controler через обход криптографии Netlogon

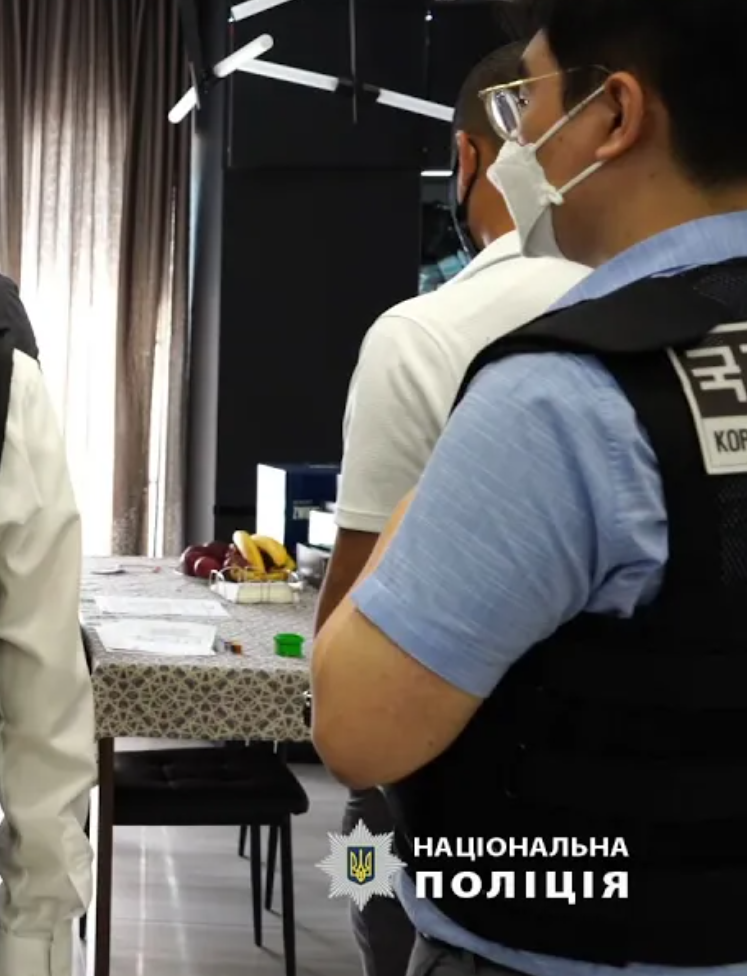

Критическая уязвимость, обнаруженная Томом Тервуртом из Secura, и получившая название Zerologon (CVE-2020-1472) и, существует из-за небезопасного использования шифрования AES-CFB8 для сеансов Netlogon, что позволяет удаленным злоумышленникам установить соединение с целевым контроллером домена через удаленный протокол Netlogon (MS-NRPC), имитируя любой компьютер в сети в процессе аутентификаци на контроллере домена и отключая функции безопасности Netlogon и изменять пароль в базе данных Active Directory контроллера домена. В результате злоумышленник может заменить пароль учётной записи контроллера домена и получить права администратора домена. Неплохо.

В паблике уже есть сплоит под эту уязвимость.

Microsoft рассказала о трех эксплоитах, которыми активно пользуются хакеры. Все три – исполняемые файлы .NET с именем SharpZeroLogon.exe. Сплоиты можно найти на VirusTotal (1 , 2 , 3 ).

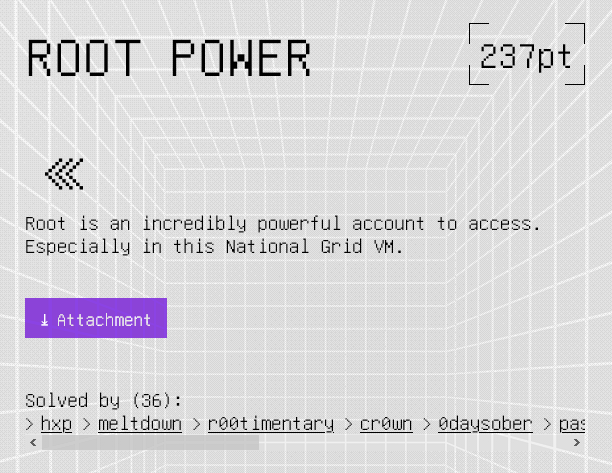

Кто хочет стать админом?