Craig Smith. Библия автомобильного хакера

Мы начинаем публиковать перевод новой книги. На этот раз это будет ещё один “фолиант” от No Starch, прославившихся своими изданиями. На этот раз перевод будет публиковаться одной записью и для того чтобы получить обновление – достаточно будет просто обновить. Надеемся, что тебе понравится, а заодно и напоминаем, что любые тесты и аудиты лучше проводить с согласия хозяев ресурсов или собственности, соблюдай эти правила и проблем с законом не будет. Напоминаем, что мы не придумываем это сами, а лишь переводим и не несём ответственности за то как ты воспользуешься полученными знаниями.

Предисловие

Мир нуждается в хакерах, в том числе и в автомобильных. Автомобильные технологии, как и всё остальные, имеют тенденцию к усложнению и расширению взаимосвязанности. Все эти тенденции в совокупности требуют большего внимания к автомобильной безопасности и более талантливых специалистов, которые займутся этим.

Но кто такой хакер? Этот термин в последнее время был сильно искажен основными средствами массовой информации, но правильное использование термина «хакер» относится к человеку, который создает, исследует, интересуется – тому, кто учится искусству экспериментирования и разбирает системы до малейших деталей, чтобы понять их устройство. По моему опыту, лучшие профессионалы в области (а также просто любители) – это те, кому от природы интересно знать, как устроены вещи. Эти люди исследуют, копаются, экспериментируют и разбирают, иногда просто ради удовольствия. Эти люди взламывают.

Автомобиль может быть довольно непростой целью для взлома. В большинстве автомобилей нет клавиатуры и формы для входа в систему – они поставляются с возможно незнакомыми наборами протоколов, процессоров, разъемов и операционных систем. Эта книга описывает общие компоненты автомобилей и познакомит вас с легкодоступными инструментами и информацией, которые помогут вам начать ваш путь в автомобильной безопасности. К концу книги вы поймете, что автомобиль – это совокупность подключенных к нему компьютеров. Ну и колеса, разумеется. Вооружившись соответствующими инструментами и информацией, можете быть уверены, вы сможете взломать автомобиль.

Эта книга также содержит много тем об открытости. Мы чувствуем себя в большей безопасности, когда системы, от которых мы сильно зависим, можно инспектировать, исследовать и документировать, в том числе и автомобильные системы. Поэтому я рекомендую использовать эту книгу для исследования, аудита и документирования. С нетерпением жду возможности прочитать о некоторых ваших открытиях!

Введение

В 2014 году Open Garages – группа людей, заинтересованных в совместной работе по вопросам безопасности транспортных средств – выпустила первый мануал автохакера в качестве материала для курса по взлому автомобилей. Оригинальная книга была написана, чтобы, вмещавшись в бардачок автомобиля, она охватывала основы взлома автомобилей на однодневных или двухдневных курсах по автомобильной безопасности. Мы даже не предполагали, что книга вызовет такой интерес: за первую неделю ее загрузили более 300 тысяч раз. Фактически, популярность книги вырубила нашего интернет-провайдера (дважды!), чем они, разумеется, были недовольны. (Ничего страшного, они простили нас, и это хорошо, потому что я люблю своего небольшого провайдера. Привет SpeedSpan.net!)

В большинстве своем отзывы читателей были положительными. Бо́льшая часть критики была связана с тем, что руководство было слишком коротким и не содержало достаточное количество деталей. Эта книга направлена на удовлетворение этих жалоб. Библия автомобильного хакера дает гораздо больше подробностей о взломе автомобилей и даже охватывает некоторые вещи, которые напрямую не связаны с безопасностью, например, прокачку производительности и полезные инструменты для лучшего понимания, и работы с транспортными средствами.

Почему взлом автомобилей полезен для всех

Если вы читаете эту книгу, вероятно, вы уже знаете, почему хотите взламывать машины. Но на всякий случай вот удобный список с подробным описанием преимуществ взлома автомобилей:

- Понимание того, как работает ваш автомобиль

Автомобильная промышленность выпускает современнейшие автомобили со сложной электроникой и компьютерными системами, но предоставляет мало информации о том, что заставляет эти системы работать как целое. Поняв, как работает сеть автомобиля и как она взаимодействует в своей собственной системе и за ее пределами, вы сможете лучше диагностировать и устранять возникшие с автомобилем проблемы.

- Работа над электронными системами вашего автомобиля

По мере развития транспортных средств они все больше и больше переходили от механики к электронике. К большому сожалению, автомобильные электронные системы обычно недоступны для всех, кроме механиков из дилерских центров. В то время как дилерские центры имеют доступ к большему количеству информации, чем вы, как частное лицо, обыкновенно можете получить, производители автомобилей сами передают детали на аутсорсинг и требуют специального оборудования для диагностики проблем. Понимание того, как устроена электроника вашего автомобиля, может помочь вам преодолеть этот барьер.

- Модификация вашего автомобиля

Понимание того, как устроены автомобили, может привести к модификациям, таким как снижение расхода топлива и использование сторонних запчастей. Как только вы разберетесь с системой взаимодействия, вы сможете легко интегрировать другие системы в свой автомобиль, например, дополнительный дисплей для отображения производительности или сторонние компоненты, которые интегрируются так же хорошо, как и заводские.

- Обнаружение недокументированных функций

Иногда машины оснащаются не задокументированными или просто отключенными функциями. Обнаружение недокументированных и/или отключенных функций и их использование позволит вам эксплуатировать свой автомобиль в полной мере. Например, в автомобиле может быть недокументированный режим Valet, который позволит вам перевести автомобиль в ограниченный режим перед передачей ключей посторонним.

- Проверка безопасности вашего автомобиля

На момент написания этой книги, правила безопасности транспортных средств не касались вредоносных электронных угроз. Несмотря на то, что автомобили уязвимы для того же вредоносного ПО, что и ваш компьютер, автопроизводители не обязаны проверять безопасность электроники автомобиля. Эта ситуация просто неприемлема: мы возим на автомобилях свои семьи и друзей, и каждый из нас должен знать, что наши автомобили максимально безопасны. Если вы научитесь взламывать свою машину, вы будете знать ее уязвимости, сможете принять соответствующие меры предосторожности и стать лучшим сторонником высоких стандартов безопасности.

- Помощь автомобильной промышленности

Автомобильная промышленность также сможет извлечь пользу из знаний, содержащихся в этой книге. В этой книге представлены рекомендации по выявлению угроз, а также современные методы обхода существующих средств защиты. Эта книга не только поможет вам разработать собственные методы обеспечения безопасности, но и предлагает исследователям сообщать о своих находках.

Автомобили никогда не были так сильно напичканы электроникой как сегодня. В отчете IEEE Spectrum под названием «This Car Runs on Code», автор Роберт Н. Шаретт отмечает, что по состоянию на 2009 год автомобили обычно разрабатывались с более чем 100 микропроцессорами, 50 электронными блоками управления, 8 километрами проводки и 100 миллионами строк кода (http://spectrum.ieee.org/transportation/systems/this-car-runs-on-code). Инженеры Toyota шутят, что единственная причина, по которой они все еще ставят на свои машины колеса – это чтобы асфальт не царапал компьютеры. По мере того, как компьютерные системы становятся все более неотъемлемой частью транспортных средств, выполнение проверок безопасности становится пропорционально более важным и сложным процессом.

ВНИМАНИЕ

Взлом автомобилей следует воспринимать серьезно. Игры с сетью, беспроводными соединениями, бортовыми компьютерами или другой электроникой может повредить или вывести их из строя. Экспериментируя с любой из описанных в книге техник сделайте безопасность первостепенной приоритетом. Как вы понимаете, ни автор, ни издатель этой книги не несут ответственности за любой ущерб, нанесенный вашему автомобилю.

1

Понимание моделей угроз

Если вы пришли из мира тестирования программ на проникновение, вы, вероятно, уже знакомы с поверхностями атак. Для всех остальных из нас, поверхность атаки относится ко всем возможным способам атаки цели, от уязвимостей в отдельных компонентах до уязвимостей, затрагивающих автомобиль в целом.

Обсуждая поверхность атаки, мы не рассматриваем, как эксплуатировать цель, нас интересует только точки входа в нее. Вы можете представлять площадь атаки как площадь поверхности по сравнению с объемом объекта. Так, два объекта могут иметь одинаковый объем, но совершенно разные площади поверхности. Чем больше площадь поверхности, тем больше риск. Если считать, что объем объекта является его ценой, наша цель по усилению безопасности – снизить соотношение риска к цене.

Поиск направлений атаки

Оценивая направление атаки на транспортное средство, представьте себя злоумышленником, пытающимся взломать автомобиль. Чтобы найти слабые места в системе безопасности прежде всего осмотрите машину вдоль и поперёк, обратите внимание на окружающую среду. Обязательно подумайте о всех способах, через которые данные могут попасть в автомобиль, а также о всех возможностях связи транспортного средства с внешним миром.

Изучая авто, задайтесь следующими вопросами:

- Какие сигналы принимаются? Радиоволны? Брелоки? Датчики расстояния?

- Есть ли физический ключевой доступ?

- Есть ли сенсоры касания и/или движения?

- Если автомобиль электрический, как он заражается?

При осмотре салона учитывайте следующее:

- Вариации аудиовхода: CD? USB? Bluetooth?

- Есть ли диагностические порты?

- Какие возможности приборной панели и мультимедиа? Есть ли GPS? Bluetooth? Интернет?

Как видите, способов попадания данных в автомобиль довольно много. Что произойдет, если какие-либо из этих данных будут искажены или намеренно вредоносны? Вот тут и вступает в игру моделирование угроз.

Моделирование угроз

О моделировании угроз написаны целые книги, но я хочу дать вам лишь краткий обзор, чтобы вы могли построить свои собственные модели угроз. (Если у вас есть дополнительные вопросы или вам просто интересна эта тема, обязательно прочтите какую-то тематическую книгу!)

При моделировании угроз автомобиля вы собираете информацию об архитектуре вашей цели и создаете диаграмму, чтобы проиллюстрировать, как части авто взаимодействуют между собой. Затем вы используете эти карты для выявления уязвимых входов и ведения контрольного списка вещей для аудита. Это поможет вам расставить приоритеты в точках входа, которые будут наиболее выгодными.

Обычно модели угроз создаются в процессе разработки и проектирования продукта. Если компания, производящая конкретный продукт, имеет хороший жизненный цикл разработки, она создает модель угроз на этапе разработки продукта, и постоянно обновляет ее по мере прохождения продукта через жизненный цикл разработки. Модели угроз – это “живые” документы, которые динамично изменяются по мере изменения цели, а также по тому, как вы постепенно узнаете о ней новые детали, поэтому вам следует как можно чаще обновлять модель угроз.

Ваша модель угроз может состоять из разных уровней. Если процесс в вашей модели сложен, вам следует подумать о его дальнейшем разбиении, добавив больше уровней в свои диаграммы. Однако вначале «Уровень 2» – это то, что вам нужно. Мы обсудим различные уровни в следующих разделах, начиная с угрозы уровня 0.

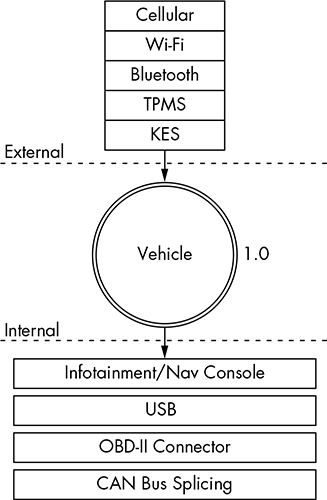

Уровень 0: Вид с высоты птичьего полета

На этом уровне мы используем контрольный список, который мы создали при рассмотрении поверхностей атаки. Подумайте, как данные могут попасть в автомобиль. Нарисуйте авто в центре, затем выделите внешнее и внутреннее пространство. Рисунок 1-1 иллюстрирует возможную диаграмму уровня 0.

Прямоугольники – это входы, а круг в центре – автомобиль. На пути к автомобилю входы пересекают две пунктирные линии, которые обозначают внешние (external) и внутренние (internal) угрозы.

Круг с транспортным средством представляет собой не входные данные, а, скорее, сложный процесс, то есть серию задач, которые можно разбить дальше. Процессы пронумерованы, и, вы видите, этот имеет номер 1.0. Если бы в вашей модели угроз было несколько сложных элементов, вы бы пронумеровали их последовательно. Например, назвали бы второй процесс 2.0, третий – 3.0 и так далее. По мере того, как вы будете изучать особенности своего автомобиля, вы будете обновлять диаграмму. Ничего страшного, если вам непонятны какие-то сокращения, обозначенные на диаграмме, вскоре мы исправим это.

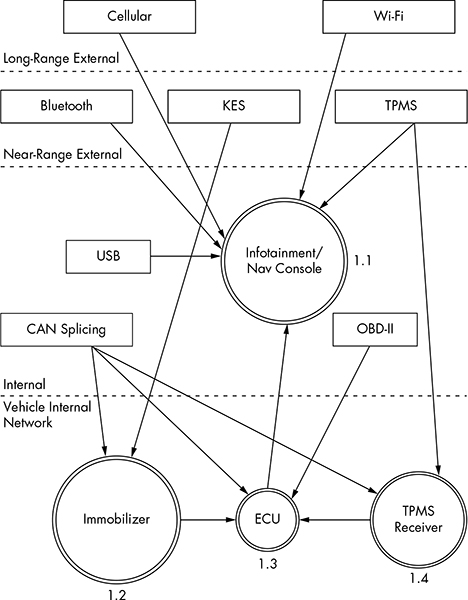

Уровень 1: Ресиверы

Чтобы перейти к диаграмме уровня 1, выберите процесс для изучения. Поскольку в нашей диаграмме есть только один процесс, давайте углубимся в устройство автомобиля и сосредоточимся на каждом входе по отдельности.

Карта уровня 1, изображенная на рисунке 1-2, почти идентична карте уровня 0. Единственное отличие состоит в том, что здесь мы указываем соединения транспортных средств, которые получают входы уровня 0. Пока что мы не будем подробно рассматривать ресиверы. Мы смотрим только на основное устройство или область, с которой взаимодействует вход.

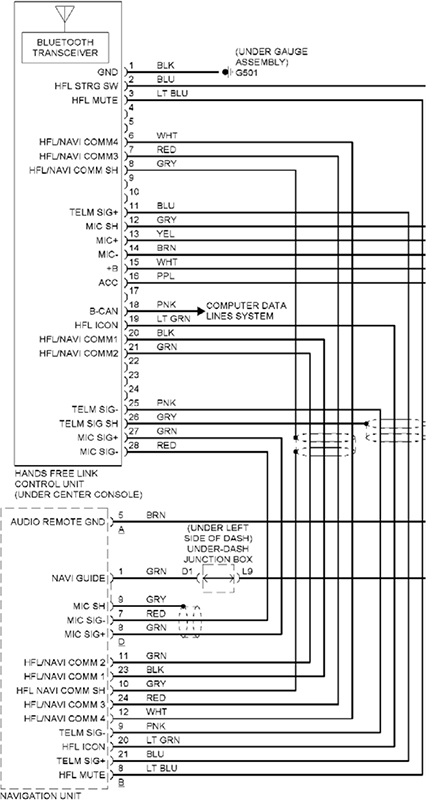

Обратите внимание на то, что на рисунке 1-2 мы пронумеровали каждый ресивер. Первая цифра обозначает метку процесса из диаграммы уровня 0 на рисунке 1-1, а вторая цифра – номер ресивера. Поскольку информационно-развлекательный блок (Infotainment) это одновременно и сложный процесс, и вход, мы обвели его в круг. Также у нас имеется еще три процесса: иммобилайзер (immobilizer), ЭБУ (ECU) и TPMS ресивер.

Пунктирные линии на карте уровня 1 обозначают разделение границ доверия. Входные данные в верхней части диаграммы являются наименее надежными, в то время как входные данные в нижней части – наиболее надежными. Чем больше границ доверия пересекает канал связи, тем более рискованным становится этот канал.

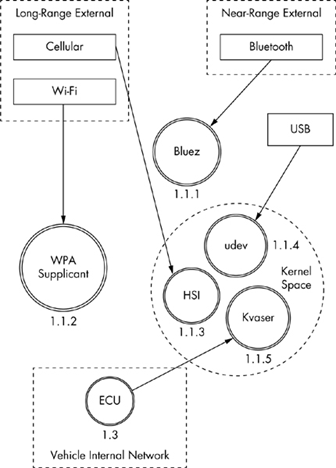

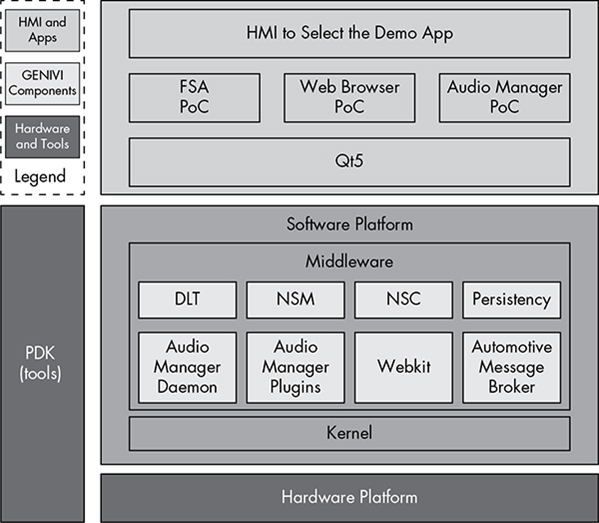

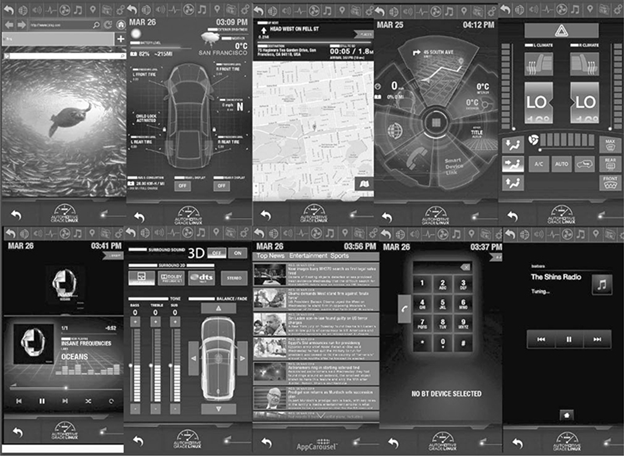

Уровень 2: Анализ ресивера

На уровне 2 мы исследуем коммуникации, происходящие внутри автомобиля. В нашем примере диаграммы (рис. 1-3) основное внимание уделяется информационно-развлекательной консоли на базе Linux, ресивер 1.1. Это один из наиболее сложных ресиверов, который часто напрямую подключается к внутренней сети автомобиля.

На рисунке 1-3 мы сгруппировали каналы связи в прямоугольники с пунктирными линиями, чтобы еще раз представить границы доверия. Теперь внутри информационно-развлекательной консоли появилась новая граница доверия, называемая пространством ядра (Kernel Space). Системы, которые взаимодействуют напрямую с ядром, представляют больший риск, чем системы, которые взаимодействуют с системными приложениями, поскольку они могут обойти любые механизмы контроля доступа к информационно-развлекательному блоку. Следовательно, сотовый канал (Cellular) является менее надежным, чем канал Wi-Fi, поскольку он пересекает границу доверия в пространстве ядра. Канал Wi-Fi, с другой стороны, взаимодействует с процессом WPA Supplicant в пространстве пользователя.

Эта система представляет собой автомобильную информационно-развлекательную систему (IVI) на базе Linux, в ней используются части, общие для среды Linux. В пространстве ядра вы видите ссылки на модули udev, HSI и Kvaser, которые получают данные от нашей модели угроз. Модуль udev загружает USB-устройства, HSI – это серийный драйвер, обеспечивающий сотовую связь, а Kvaser – сетевой драйвер авто.

Шаблон нумерации для уровня 2 теперь Х.Х.Х, но система идентификации осталась такая же, как и раньше. На уровне 0 мы взяли процесс автомобиля 1.0 и углубились в него. Затем мы пометили все процессы на уровне 1 как 1.1, 1.2 и так далее. Затем мы выбрали информационно-развлекательный процесс с пометкой 1.1 и разбили его на диаграмму уровня 2. На уровне 2 мы пометили все сложные процессы как 1.1.1, 1.1.2 и так далее. (Вы можете продолжить эту схему нумерации, когда будете еще глубже погружаться в процессы. Схема нумерации предназначена для целей документации, она позволяет вам ссылаться на точный процесс на соответствующем уровне.)

Примечание

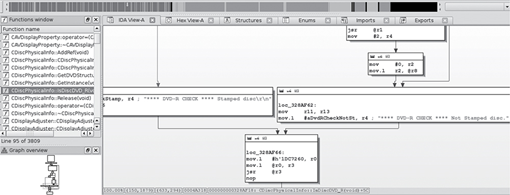

В идеале на этом этапе вы должны определить, какие входы обрабатываются отдельно взятыми процессами, но пока нам остается только гадать. В реальной жизни, чтобы найти эту информацию, вам потребуется прибегнуть к реверс-инженирингу информационно-развлекательной системы.

При создании или проектировании автомобильной системы вы должны продолжать углубляться в как можно большее количество сложных процессов. Пригласите команду разработчиков и обсудите с ними методы и библиотеки, используемые каждым приложением, чтобы вы могли включить их в их собственные диаграммы угроз. Вы, вероятно, обнаружите, что границы доверия на уровне приложения обычно проходят между приложением и ядром, между приложением и библиотеками, между приложением и другими приложениями и даже между функциями. Изучая эти соединения, отметьте методы, которые имеют более высокие привилегии или обрабатывают конфиденциальную информацию.

Идентификация угроз

Теперь, когда мы углубились в карты моделирования угроз, мы можем приступить к выявлению потенциальных угроз. Выявление угроз часто бывает более увлекательным с группой людей и доской, но вы можете сделать это и самостоятельно в качестве мысленного упражнения.

Давайте вместе попробуем сделать это упражнение. Начните с уровня 0 – с высоты птичьего полета – и рассмотрите потенциальные высокоуровневые проблемы с входами, ресиверами и границами угроз. Теперь давайте перечислим все потенциальные угрозы с нашими моделями угроз.

Уровень 0: Вид с высоты птичьего полета

При определении угроз на уровне 0 старайтесь оставаться на высоком уровне. Некоторые из этих угроз могут показаться вам нереалистичными, поскольку вы осведомлены о дополнительных препятствиях или средствах защиты, но важно включить в этот список все возможные угрозы, даже если некоторые из них уже были устранены. Фишка заключается в том, чтобы провести мозговой шторм и назвать все возможные риски каждого процесса и входа.

На уровне 0 высокоуровневые угрозы заключаются в том, что злоумышленник может:

- Удаленно управлять автомобилем

- Остановить автомобиль

- Шпионить за пассажирами автомобиля

- Открыть автомобиль

- Украсть автомобиль

- Отследить автомобиль

- Помешать работе систем безопасности

- Установить на автомобиль вредоносное ПО.

Сначала может показаться сложным придумать несколько сценариев атаки. Часто хорошо, когда на этом этапе участвуют и люди, не являющиеся инженерами, потому что как разработчик или инженер, вы, как правило, можете естественно дискредитировать некоторые идеи, даже не понимая, что делаете это.

Будьте креативными. Представьте себя Джеймсом Бондом и постарайтесь придумать как можно большее количество атак. Может быть, подумайте о других сценариях атак и о том, применимы ли они к сфере автомобилей? Например, рассмотрим программу-вымогатель – вредоносное программное обеспечение, которое может зашифровать или заблокировать ваш компьютер или телефон, пока вы не заплатите мошенникам деньги. Можно ли использовать это на транспортных средствах? Ответ – да. Запишите программу-вымогатель.

Уровень 1: Ресиверы

Идентификация угроз на уровне 1 больше фокусируется на соединениях каждой части, а не на соединениях, которые могут быть установлены непосредственно на входах. Уязвимости, о которых мы говорим на этом уровне, относятся к уязвимостям, которые влияют на то, что подключается к устройствам в автомобиле.

Мы разделим их на группы угроз, которые относятся к сотовой связи, Wi-Fi, брелокам (KES), датчикам давления шин (TPMS), информационно-развлекательной консоли, USB, Bluetooth и подключений к шине сети контролеров (CAN). Как вы можете видеть из списка, потенциальных путей попасть в автомобиль существует великое множество.

Сотовая связь (Cellular)

Злоумышленник может использовать сотовую связь в автомобиле, чтобы:

- Заполучить доступ ко внутренней сети автомобиля из любого места

- Эксплуатировать приложение в информационно-развлекательной консоли, которое обрабатывает входящие звонки

- Заполучить доступ к модулю идентификации абонента (SIM) через информационно-развлекательный блок

- Использовать сотовую сеть для подключения к системе удаленной диагностики (OnStar)

- Прослушивать звонки

- Блокировать сигналы бедствия

- Отслеживать движение автомобиля

- Установить поддельную базовую станцию глобальной системы мобильной связи (GSM)

Wi-Fi

Злоумышленник может использовать Wi-Fi соединение для:

- Доступа к автомобильной сети с расстояния от 270 метров и более

- Поиска эскплойта для программного обеспечения, обрабатывающего входящие соединения

- Установки вредоносного кода на модуль мультимедиа

- Взлома пароля Wi-Fi

- Настройки поддельной точки доступа дилера, чтобы заставить автомобиль думать, что его обслуживают

- Перехвата сообщений, проходящих через сеть Wi-Fi

- Отслеживания автомобиля

Брелок

Злоумышленник может использовать соединение с брелоком для:

- Отправления запросов на брелок, переводящих иммобилайзер автомобиля в некорректное положение. (Иммобилайзер должен держать автомобиль запертым, чтобы его нельзя было угнать. Мы должны убедиться, что он поддерживает надлежащую функциональность)

- Активного исследования иммобилайзера, чтобы разрядить аккумулятор автомобиля

- Блокировки ключа

- Захвата криптографической информации, просочившейся из иммобилайзера во время процесса установления связи

- Подбора алгоритма брелока

- Клонирования брелока

- Блокировки сигнала брелока

- Обесточивания брелока

Датчики контроля давления шин (TPMS)

Злоумышленник может использовать соединение TPMS для:

- Отправления в блок управления двигателем (ECU) запроса, в последствии вызывающего неисправность, которая может быть использована с целью взлома

- Обмана ECU для отображения ложных дорожных условий

- Переведения ресивера TPMS или ECU в положение, которое может привести к тому, что водителю потребуется остановить автомобиль, или же он даже может заглохнуть

- Отслеживания автомобиля на основе уникальных идентификаторов TPMS

- Подделки сигналов TPMS для срабатывания внутренней сигнализации

Модуль мультимедиа (Infotainment)

Злоумышленник может использовать подключения к экрану мультимедиа для:

- Переведения консоли в режим отладки

- Изменения настроек диагностики

- Обнаружения ошибки ввода, которая может привести к неожиданным результатам

- Установки на консоль вредоносного ПО

- Использования вредоносного приложения для доступа к внутренней сети CAN-шины

- Использования вредоносного ПО для подслушивания действий пассажиров транспортного средства

- Использования вредоносного приложения для подделки данных, отображаемых водителю, например, местоположение автомобиля

USB

Злоумышленник может использовать подключение к USB-порту для:

- Установки вредоносного ПО на модуль мультимедиа

- Эксплуатирования уязвимости функции USB в модуле мультимедиа

- Подключения вредоносного USB-устройства со специально созданными файлами, предназначенными для взлома импортеров на мультимедиа, таких как адресная книга и декодеры MP3

- Установки на автомобиль модифицированного программного обеспечения

- Замыкания USB-порта, повреждая тем самым консоль мультимедиа

Bluetooth

Злоумышленник может использовать соединение Bluetooth для:

- Выполнения кода на модуле мультимедиа

- Эксплуатирования уязвимости в стеке Bluetooth модуля мультимедиа

- Загрузки искаженной информации, например, поврежденной адресной книги, предназначенной для выполнения какого-либо кода

- Доступа к автомобилю с близкого расстояния (менее 90 метров)

- Глушения Bluetooth устройств

Сеть контроллеров (CAN)

Злоумышленник может использовать подключение к шине CAN для:

- Установки вредоносного диагностического устройства для отправки пакетов на шину CAN

- Подключения напрямую к CAN-шине, чтобы попытаться завести автомобиль без ключа

- Подключения напрямую к CAN-шине для загрузки вредоносного ПО

- Установки вредоносного диагностического устройства, отслеживающего движение автомобиля

- Установки вредоносного диагностического устройства с целью обеспечения удаленной связи напрямую с CAN-шиной, сделав из обычной внутренней атаки внешнюю угрозу

Уровень 2: Анализ ресивера

На уровне 2 мы можем больше поговорить об идентификации конкретных угроз. Когда мы узнаем, какое соединение обрабатывает отдельно взятое приложение, мы можем начать проверку на основе возможных угроз.

Мы разделим угрозы на пять групп: Bluez (Bluetooth угрозы), wpa_supplicant (Wi-Fi угрозы), HSI (модуль сотового ядра с высокоскоростным синхронным интерфейсом), udev (диспетчер устройств ядра) и драйвер Kvaser (драйвер трансивера CAN). В следующих списках я указал угрозы для каждой из групп.

Bluez

Старые или не пропатченные версии уязвимостей Bluetooth:

- Могут быть уязвимы

- Могут быть не в состоянии обрабатывать поврежденные адресные книги

- Могут быть не настроены для обеспечения надлежащего шифрования

- Могут быть не настроены для безопасной обработки процесса установления связи

- Могут использовать ключи доступа по умолчанию

Wpa_supplicant

- Старые версии могут быть уязвимы

- Может не обеспечивать надлежащее беспроводное шифрование WPA2

- Может подключаться к уязвимым точкам доступа

- Возможна утечка информации о драйвере через BSSID (сетевой интерфейс)

HSI

- Старые версии могут быть уязвимы

- Может быть восприимчив к инъекционной последовательной связи (атаки «человек посередине» (man-in-the-middle), при которых злоумышленник вставляет последовательные команды в поток данных)

Udev

- Старые, не пропатченные версии могут быть уязвимы для атак

- Может не иметь белого списка устройств, что позволит злоумышленнику загружать дополнительные драйверы или USB-устройства, которые не были сертифицированы или не предназначены для использования

- Может позволить злоумышленнику подключить сторонние устройства, например, клавиатуру, для доступа к информационно-развлекательной системе

Драйвер Kvaser

- Старые, не пропатченные версии могут быть уязвимы

- Может позволить злоумышленнику загрузить вредоносную прошивку на устройство Kvaser

Эти списки потенциальных уязвимостей ни в коем случае не являются исчерпывающими, но, по крайней мере, они должны дать вам представление о том, как работает этот брейншторм. Если вы перейдете к карте потенциальных угроз вашего автомобиля уровня 3, вы бы выбрали один из процессов, например, HSI, и начали бы смотреть его исходный код ядра, чтобы определить чувствительные методы и зависимости, которые могут быть уязвимы для атак.

Системы оценки угроз

Задокументировав множество угроз, теперь мы можем оценить их по уровню риска. Общие рейтинговые системы включают в себя системы DREAD, ASIL и MIL-STD-882E. DREAD обычно используется в веб-тестировании, в то время как автомобильная промышленность и правительство для оценки угроз используют ISO 26262 и MIL-STD-882E. К сожалению, стандарты ASIL ISO 26262 и MIL-STD-882E ориентированы на нарушения безопасности и не подходят для обработки вредоносных угроз. Более подробную информацию об этих стандартах вы можете найти по адресу http://opengarages.org/index.php/Policies_and_Guidelines.

Рейтинговая система DREAD

Аббревиатура DREAD расшифровывается как:

Damage Potential (Возможный ущерб) Насколько велик ущерб?

Reproducibility (Воспроизводимость) Насколько легко воспроизвести?

Exploitability (Возможность эксплуатации) Насколько легко атаковать?

Affected users (Затронутые пользователи) Сколько пользователей пострадало?

Discoverability (Обнаруживаемость) Насколько легко найти уязвимость?

| Категория рейтинга | Высокая(3) | Средняя(2) | Низкая(1) | |

| D | Damage Potential (Возможный ущерб) | Может подорвать систему безопасности и завоевать полное ее доверие, в конечном итоге завладеть системой автомобиля | Возможна утечка конфиденциальной информации | Возможна утечка банальной информации |

| R | Reproducibility (Воспроизводимость) | Всегда воспроизводится | Может быть воспроизведен только в определенных условиях или в определенное время | Очень сложно воспроизвести, даже учитывая наличие информации о конкретной уязвимости |

| E | Exploitability (Возможность эксплуатации) | Позволяет выполнить взлом даже начинающему хакеру | Позволяет опытному хакеру создать атаку, которую можно использовать повторно | Позволяет выполнить атаку только опытному злоумышленнику с глубокими знаниями |

| A | Affected users (Затронутые пользователи) | Влияет на всех пользователей, включая пользователя по умолчанию и основных клиентов | Влияет на некоторых пользователей и определенные настройки | Затрагивает очень небольшой процент пользователей; обычно влияет на неясную функцию |

| D | Discoverability (Обнаруживаемость) | Можно легко найти в опубликованном объяснении атаки | Влияет на редко используемую деталь, следовательно, злоумышленнику необходимо проявить изобретательность, чтобы обнаружить эксплоит | Маловероятно, что злоумышленники найдут способ эксплуатирования |

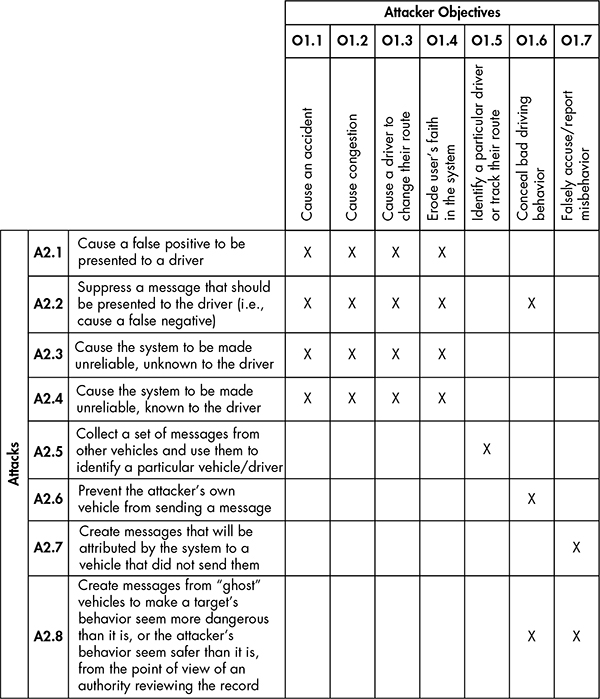

Теперь мы можем применить каждую категорию DREAD из таблицы 1-1 к идентифицированным угрозам, которые мы обсуждали ранее в этой главе, и оценить их по шкале от низкого уровня риска к высокому (1-3). Например, если мы возьмем угрозу HSI уровня 2, описанную в разделе «Уровень 2: Анализ ресивера», мы можем получить рейтинг угрозы, подобный тем, которые изображен в таблице 1-2.

| Угрозы HSI | D | R | E | A | D | Итог |

| Старая, не пропатченная версия HSI, которая может быть эксплуатирована | 3 | 3 | 2 | 3 | 3 | 14 |

| HSI которая может быть восприимчива к инъекционной последовательной связи | 2 | 2 | 2 | 3 | 3 | 12 |

Вы можете определить общую оценку, используя значения в столбце «Итого» таблицы 1-3.

| Итого | Уровень риска |

| 5-7 | Низкий |

| 8-11 | Средний |

| 12-15 | Высокий |

При оценке рекомендуется оставлять результаты подсчета видимыми, чтобы человек, просматривающий результаты, мог лучше понять риски. В случае HSI, каждой из угроз мы можем присвоить высокий уровень риска, как показано на таблице 1-4.

| Угрозы HSI | D | R | E | A | D | Уровень риска |

| Старая, не пропатченная версия HSI, которая может быть эксплуатирована | 3 | 3 | 2 | 3 | 3 | Высокий |

| HSI которая может быть восприимчива к инъекционной последовательной связи | 2 | 2 | 2 | 3 | 3 | Высокий |

Хотя оба риска отмечены как высокие, мы можем видеть, что более старая версия модели HSI представляет несколько более высокий риск, чем последовательные атаки с использованием инъекции, а потому, устранение этого риска мы можем сделать приоритетным. Мы также можем видеть, что причина, по которой риск инъекционной последовательной связи ниже, заключается в том, что ее ущерб менее серьезен, а эксплойт воспроизвести труднее, чем у старой версии HSI.

CVSS: альтернатива DREAD

Если вы обнаружили, что DREAD недостаточно подробен для вас, предлагаю рассмотреть более детальную методологию оценивания рисков, известную как общая система оценки уязвимостей – CVSS (Common Vulnerability Scoring System). CVSS предлагает гораздо больше категорий и деталей оценки, нежели DREAD, их можно сгруппировать: базовые, временные и средовые. Каждая из групп подразделяется на подгруппы – шесть в базовых, три во временных и пять в средовых – всего 14 оценочных зон!

Примечание

Хотя при оценке угроз мы могли бы использовать ISO 26262 ASIL или MIL-STD-882E, нам нужны более подробные сведения, чем просто Риск = Вероятность × Серьезность. Если вам пришлось выбирать между этими двумя системами проверки безопасности, используйте MIL-STD-882E от Министерства обороны. Система уровня целостности автомобильной безопасности (ASIL) слишком часто будет иметь риск попадания в рейтинг QM, о которой часто отзываются «meh» (буквально, отсутствие интереса). Система Министерства обороны имеет тенденцию приводить результаты к более высокому рангу, что приравнивается к более высокой стоимости жизненного цикла. Кроме того, MIL-STD-882E предназначен для его применения на протяжении всего жизненного цикла системы, включая удаление, что хорошо сочетается с безопасным жизненным циклом разработки.

Работа с результатами моделей угроз

На данный момент у нас имеется схема множества потенциальных угроз для нашего автомобиля, в которой мы ранжировали их по степени риска. Что теперь? Ну, ответ зависит от того, в какой команде ты работаешь. Используя военный жаргон, атакующая сторона – это «красная команда», а сторона защитников – «синяя команда». Если вы находитесь в красной команде, ваш следующий шаг – начать атаковать области наибольшего риска, которые, вероятно, имеют наибольшие шансы на успех. Если вы в синей команде, вернитесь к своей диаграмме рисков и модифицируйте каждую угрозу с помощью контрмер.

Например, если бы мы взяли на себя два риска из «Рейтинговой системы DREAD», к каждому из них мы могли бы добавить раздел о мерах противодействия. Таблица 1-5 включает меры противодействия риску выполнения кода HSI, а таблица 1-6 включает меры противодействия риску перехвата кода HSI.

| Угроза | Выполнение кода в пространстве ядра |

| Риск | Высокий |

| Техника атаки | Эксплуатация уязвимости в старых версиях HSI |

| Контрмеры | Ядро и его модули должны быть обновлены до последних версий |

| Угроза | Перехват и введение команд из сотовой сети |

| Риск | Высокий |

| Техника атаки | Перехват последовательной связи через HSI |

| Контрмеры | Все команды, отправляемые по сотовой сети должны иметь криптографическую подпись |

Теперь у вас есть задокументированный список уязвимостей высокого риска с контрмерами. Вы можете расставить приоритеты для любых решений, которые в настоящее время не реализованы.

Резюме

В этой главе вы узнали о важности использования моделей угроз для определения и документирования состояния вашей безопасности, а также о важности привлечения как технических специалистов, так и совсем несведущих людей, для продумывания возможных сценариев. Затем мы углубились в эти сценарии, чтобы выявить все потенциальные риски. Используя систему оценивания, мы ранжировали и классифицировали каждую потенциальную угрозу. После оценки угроз мы получили документ, определяющий нашу текущую позицию безопасности продукта, все существующие виды контрмер и список задач с первоочередными задачами, которые все еще необходимо решить.

2

Протоколы шин

В этой главе мы обсудим различные протоколы шин, используемых в транспортных средствах. В вашем автомобиле может найтись парочка таковых, но если он был выпущен ранее 2000 года, то их может и вовсе не оказаться.

Протоколы шин управляют передачей пакетов через сеть вашего автомобиля. Несколько сетей и сотни датчиков обмениваются данными по этим системам шин, отправляя сообщения, которые контролируют поведение автомобиля и получение его сетью информации в любой момент времени.

Каждый производитель решает лично, какая шина и какие протоколы будут наиболее подходящими для его автомобиля. Один протокол, шина CAN, существует в стандартном месте на всех автомобилях: на разъеме OBD-II. При этом сами пакеты, передаваемые по CAN-шине транспортного средства, не стандартизованы.

Информация, критически важная для автомобиля, такая как контроль оборотов двигателя и торможения, происходит на линиях высокоскоростных шин, в то время как некритическая информация, такая как управление дверным замком и кондиционером, происходит на линиях средней и низкой скорости.

Мы подробно поговорим о различных шинах и протоколах, с которыми вы можете столкнуться в своем автомобиле. Чтобы определить линии шин для вашего конкретного автомобиля, посмотрите его распиновку OBD-II в интернете.

Шина CAN

CAN – это простой протокол, используемый на производстве и в автомобильной промышленности. Современные автомобили буквально нашпигованы небольшими встроенными системами и электронными блоками управления (ЭБУ), которые могут обмениваться данными с помощью протокола CAN. CAN был стандартом для легковых автомобилей и легких грузовиков в США с 1996 года, но не был обязательным до 2008 года (2001 для европейских автомобилей). Если ваш автомобиль старше 1996 года, он все еще может иметь CAN, вам просто нужно проверить это.

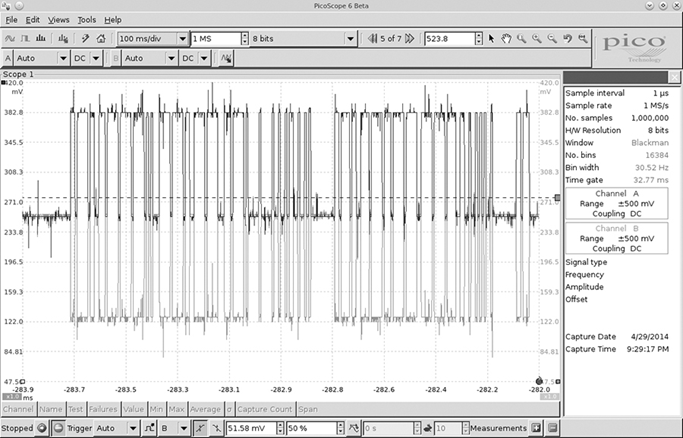

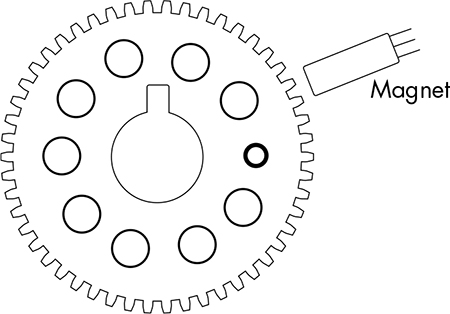

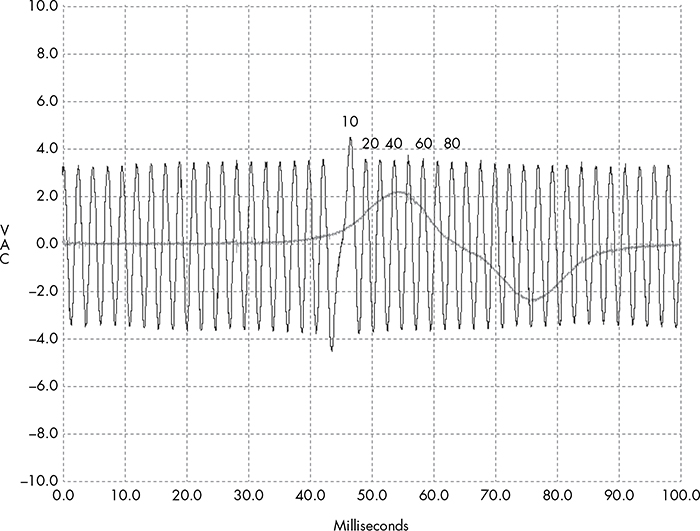

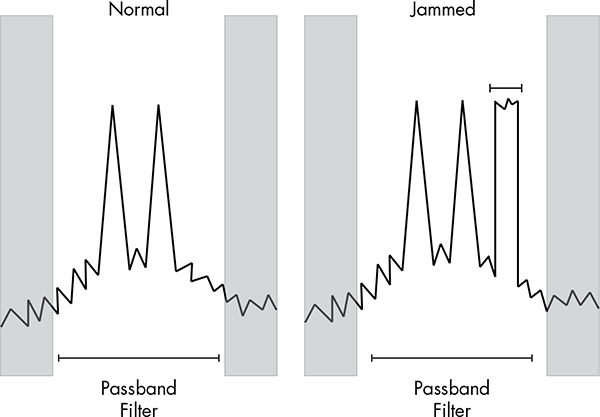

CAN работает по двум проводам: CAN high (CANH) и CAN low (CANL). CAN использует дифференциальную линию связи (за исключением низкоскоростной CAN, обсуждаемой далее, в разделе «Шина GMLAN»), что означает, что при поступлении сигнала CAN повышает напряжение на одной линии и соответственно снижает напряжение на другой (смотрите рисунок 2-1). Дифференциальная линия связи используется в средах, которые должны быть отказоустойчивыми, невосприимчивыми к шуму, например, в автомобильных системах и на производстве.

На рисунке показан сигнал, полученный с помощью PicoScope, которые прослушивает как CANH (более темные линии в верхней части графика), так и CANL (более светлые линии в нижней части графика). Обратите внимание, что, когда по шине CAN передается бит, сигнал одновременно передает на 1 В выше и ниже. Датчики и ЭБУ имеют трансивер, который проверяет срабатывание обеих сигналов; если это не так, трансивер отклоняет пакет как шум.

Две витые пары образуют шину и требуют оконечной нагрузки на каждом из ее концов. На обоих проводах на концах есть резистор на 120 Ом. Если модуль не находится на конце шины, ему не нужно беспокоиться о терминации трафика. Как человеку, который может подключаться к линиям, вам нужно беспокоиться о терминации только тогда, когда вы снимаете оконечное устройство, чтобы прослушать провода.

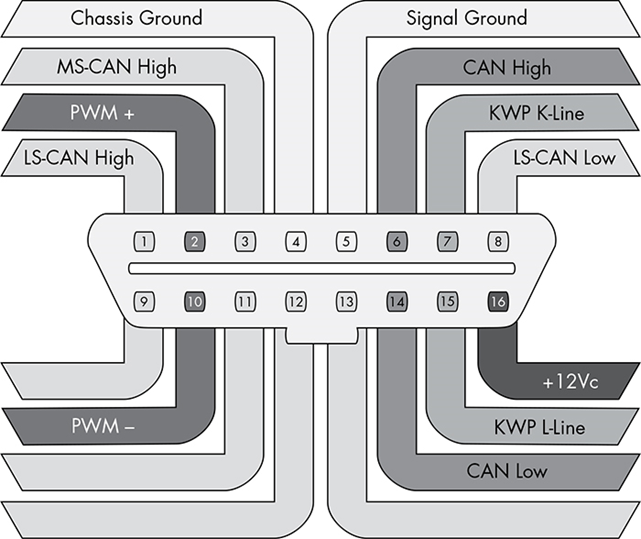

Разъем OBD-II

Многие автомобили оснащены разъемом OBD-II, также известным как диагностический разъем (DLC, Diagnostic Link Connector), который взаимодействует с внутренней сетью транспортного средства. Обычно этот разъем располагается под рулевой колонкой или спрятан в другом месте приборной панели в относительно доступном месте. Возможно, вам придется поискать его, типичное расположение разъема OBD-II показано на рисунке 2-2.

В некоторых автомобилях эти разъемы могут быть спрятаны за небольшими панелями. Обычно они либо черные, либо белые. К некоторым получить доступ не составит никакого труда, а некоторые спрятаны под пластиком. Кто ищет – тот найдет!

Поиск соединений CAN

CAN легко найти при поиске кабелей, потому как его напряжение покоя составляет 2,5 В. Когда приходит сигнал, это значение повышается или понижается на 1 В (3,5 В или 1,5 В). Провода CAN проходят через автомобиль и соединяются между ЭБУ и другими датчиками, также они всегда находятся в двухпроводных парах. Если вы возьмете мультиметр и проверите напряжение проводов, то обнаружите, что в состоянии покоя их напряжение будет равно 2,5 В, а при поступлении сигнала колебаться на 1 В. Если вы обнаружите провод, передающий напряжение 2,5 В, это почти наверняка окажется CAN.

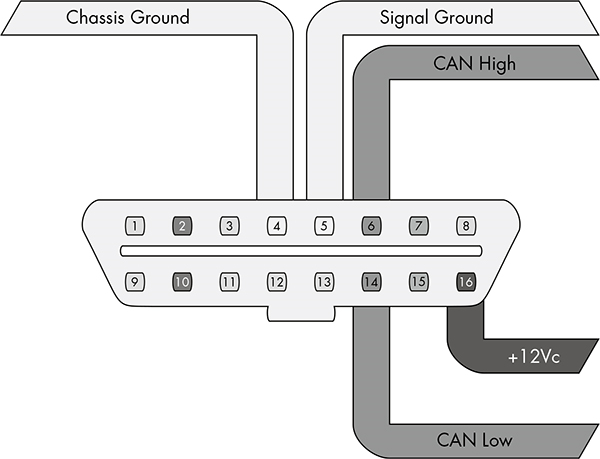

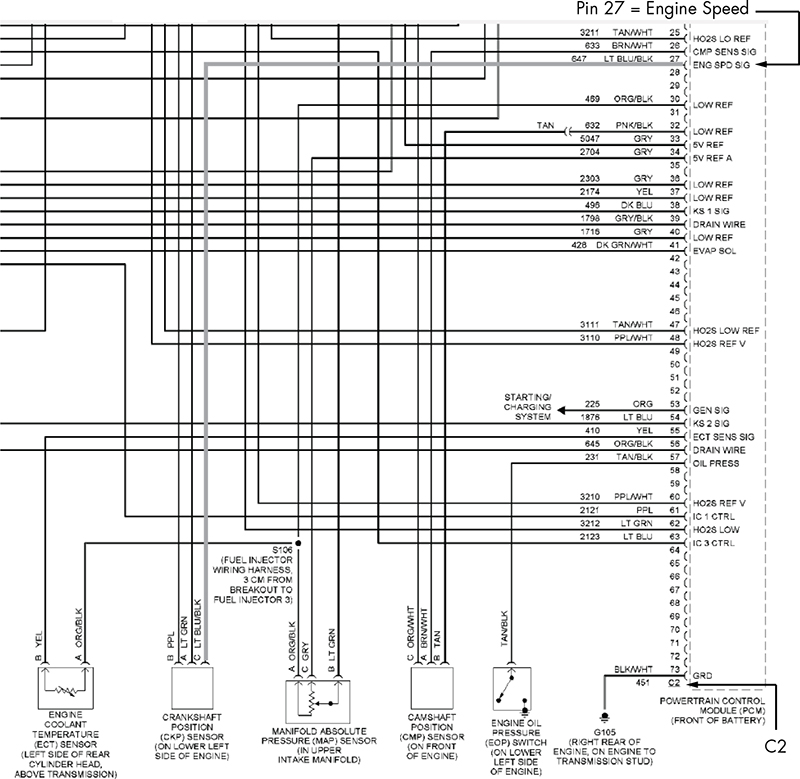

Вы должны найти соединения CANH и CANL на контактах 6 и 14 разъема OBD-II, как показано на рисунке 2-3.

Вы обнаружите, что не все шины доступны посредством разъема OBD-II. Чтобы найти дополнительные «внутренние» линии шин вы можете использовать электрические схемы.

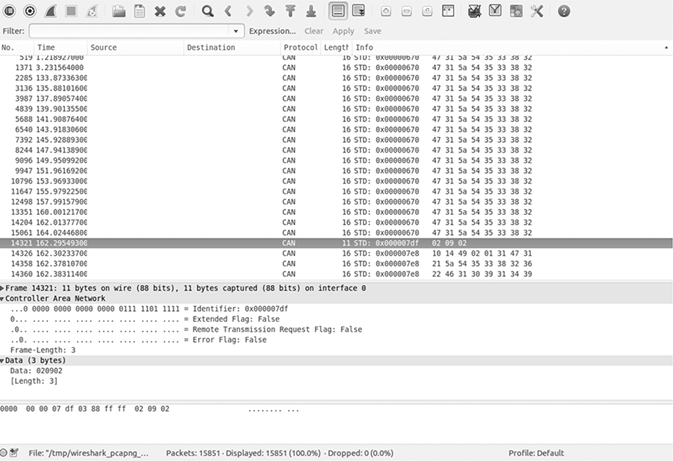

Схема пакета CAN-шины

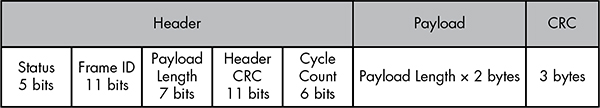

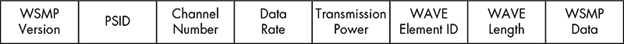

Есть два типа CAN-пакетов: стандартные и расширенные. Расширенные пакеты схожи на стандартные, но с бо́льшим пространством для хранения идентификаторов.

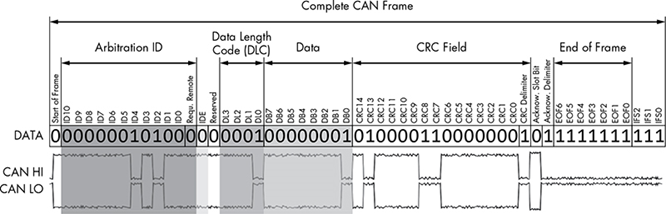

Стандартные пакеты

Каждый пакет CAN-шины содержит четыре ключевых элемента:

Идентификатор арбитража Идентификатор арбитража – это широковещательное сообщение, которое идентифицирует ИД устройства, пытающегося установить связь. Любое устройство может отправлять несколько ИД арбитража. Если по шине одновременно отправляются два CAN-пакета, выигрывает тот, у которого ИД арбитража более низкий.

Расширение идентификатора (IDE) Для стандартной CAN этот бит всегда равен 0.

Код длины данных (DLC) Это размер данных, который находится в диапазоне от 0 до 8 байт.

Данные Это сами данные. Максимальный размер данных, переносимых стандартным пакетом шины CAN, может составлять до 8 байтов.

На рисунке 2-4 показан формат стандартных пакетов CAN.

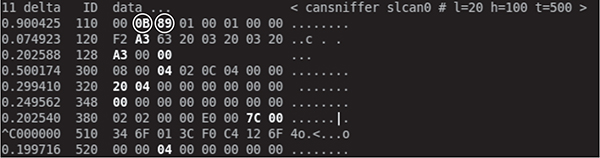

Поскольку пакеты CAN-шины транслируются(broadcast), все контроллеры в одной сети видят каждый пакет, что-то вроде UDP в сетях Ethernet. Пакеты не содержат информации о том, что отправил отдельно взятый контроллер (или злоумышленник). Поскольку любое устройство может видеть и передавать пакеты, оно также может легко имитировать поведение любого другого устройства.

Расширенные пакеты

Расширенные пакеты похожи на стандартные, за исключением того, что их можно объединить в цепочку для создания более длинных идентификаторов. Расширенные пакеты разработаны с учетом стандартного форматирования CAN для обеспечения обратной совместимости. Таким образом, если датчик не поддерживает расширенные пакеты, он не даст сбой, если другой пакет передает расширенные пакеты CAN в этой же сети.

Стандартные пакеты также отличаются от расширенных использованием флагов. При просмотре расширенных пакетов в дампе сети вы удивите, что в отличие от стандартных пакетов, расширенные пакеты используют замещающий удаленный запрос (SRR) вместо запроса удаленной передачи (RTR) с SSR, установленным на 1. Они также будут иметь IDE, установленный на 1, а их пакеты будут иметь 18-битный идентификатор, который является второй частью стандартного 11-битного идентификатора. Существуют дополнительные протоколы на подобии CAN, специфичные для некоторых производителей, они также обратно совместимы со стандартом CAN почти так же, как и расширенный CAN.

Протокол ISO-TP

ISO 15765-2, также известный как ISO-TP, является стандартом для отправки пакетов по шине CAN, который расширяет 8-байтовый предел CAN для поддержки до 4095 байт путем объединения пакетов CAN в цепочку. Чаще всего ISO-TP используется для диагностики и сообщений KWP (альтернативный протокол CAN), но его также можно использовать всякий раз, когда через CAN необходимо передать большие объемы данных. Программа can-utils включает isotptun, проверенный инструмент туннелирования для SocketCAN, который позволяет двум устройствам туннелировать IP через CAN. (Подробное объяснение того, как установить и использовать can-utils смотрите в разделе «Настройка can-utils для подключения к устройствам CAN»).

Для инкапсуляции ISO-TP в CAN используется первый байт для расширенной адресации, оставляя только 7 байт для данных в пакете. Отправка большого количества информации через ISO-TP может легко зафлудить шину, поэтому будьте осторожны при использовании этого стандарта для передачи больших объемов данных на активной шине.

Протокол CANopen

Другой пример расширения протокола CAN – протокол CANopen. CANopen разбивает 11-битный идентификатор на 4-битный код функции и 7-битный идентификатор узла – комбинацию, известную как идентификатор объекта связи (COB-ID). Широковещательное сообщение в этой системе имеет 0х как для кода функции, так и для идентификатора узла. CANopen больше используется в промышленных условиях, нежели в автомобильном строении.

Если вы видите идентификаторы арбитража 0х0, вы нашли отличное доказательство того, что для связи система использует CANopen. CANopen очень похож на обычный CAN, но имеет определенную структуру вокруг идентификаторов арбитража. Например, контрольные сообщения имеют формат 0х700 + идентификатор узла. Реверсировать и документировать сети CANopen даже немного легче, чем стандартную шину CAN.

Шина GMLAN

GMLAN – это реализация CAN-шины от General Motors. Он, как и UDS, основан на ISO 15765-2 ISO-TP. Шина GMLAN состоит из однопроводной низкоскоростной шины и двухпроводной высокоскоростной шины. Низкоскоростная, однопроводная шина CAN, которая работает со скоростью 33,33 Кбит/с с максимум 32 узлами, была принята как попытка снизить стоимость проводки. Она используется для передачи такой некритической информации как информационно-развлекательный центр, элементы управления HVAC, дверные замки и т. д. Напротив, высокоскоростная шина работает со скоростью 500 Кбит/с с максимум 16 узлами. Узлы в сети GMLAN связаны с датчиками на этой шине.

Протокол SAE J1850

Протокол SAE J1850 был первоначально принят в 1994 году, и до сих пор встречается в некоторых современных автомобилях, например, некоторых моделях General Motors или Chrysler. Эти шины старше и медленнее, чем CAN, но дешевле в реализации.

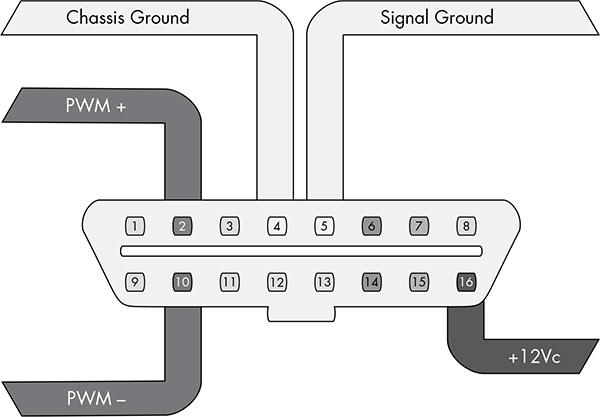

Существует два типа протоколов J1850: широтно-импульсная модуляция (PWM) и переменная ширина импульса (VPW). На рисунке 2-5 изображено, где найти контакты PWM на разъеме OBD- II. VPW использует только контакт 2.

Скорость подразделяется на три класса: А, В и С. Скорость PWM и VPW – 10,4 Кбит/с – относится к классу А, что означает, что эти устройства продаются исключительно для использования в деловой, промышленной и коммерческой средах. (Шина J1850 VPW со скоростью 10,4 Кбит/с отвечает требованиям автомобильной промышленности по низкому уровню излучения). Устройства класса В продаются для использования во всех без исключениях сферах, и имеют вторую стандартную реализацию SAE, которая может передавать данные со скоростью до 100 Кбит/с, но она, разумеется, и стоит дороже. Окончательная реализация может работать на скорости до 1 Мбит/с и используется в устройствах класса С. Как вы могли догадаться, эта третья реализация является самой дорогой и используется в основном в критически важных системах, работающих в реальном времени, и медиа-сетях.

Протокол PWM

PWN использует дифференциальную передачу сигналов на контактах 2 и 10 и в основном используется в автомобилях марки Ford. Он работает с высоким напряжением – 5 В – ,скоростью 41,6 Кбит/с, и использует двухпроводную дифференциальную передачу сигналов, ровно такую же, как и CAN.

PWM имеет сигнал с фиксированным битом, поэтому 1 всегда является высоким сигналом, а 0 – всегда низким. В остальном этот протокол связи идентичен протоколу VPW. Различия заключаются в скорости, напряжении и количестве проводов, используемых для создания шины.

Протокол VPW

VPW, однопроводная шина, использует только контакт 2 и обычно применяется в автомобилях General Motors и Chrysler. VPW имеет высокое напряжение – 7 В, и скорость 10, 4 Кбит/с.

Если сравнивать ее с CAN, имеется несколько ключевых отличий в способе интерпретации данных VPW. Во-первых, поскольку VPW использует зависящее от времени сигнализирование, получение 1 бита определяется не только высоким потенциалом на шине. Чтобы считаться единичным битом – 1 или 0 – он должен оставаться высоким или низким в течение установленного времени. Вытягивание шины в высокое положение приведет к напряжению в 7 В, а отправка низкого сигнала приведет к земному или около земному уровню напряжения. Эта шина, также, в состоянии покоя или отсутствия передачи, остается на около земном уровне (ниже 3 В).

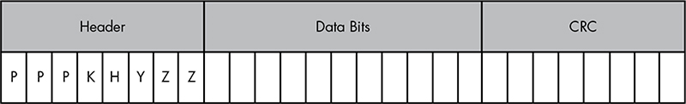

Пакеты VPW используют формат, показанный на рисунке 2-6.

Раздел данных имеет установленный размер – всегда 11 бит, за которыми следует 1-битная проверка достоверности CRC. Таблица 2-1 показывает значение заголовочных битов.

| Заголовочные биты | Значение | Примечание |

| PPP | Приоритет сообщения | 000 = Самый высокий, 111 – Самый низкий |

| H | Размер заголовка | 0 = 3 байта, 1 = одиночный байт |

| K | Ответ в кадре | 0 = Необходим, 1 = Не допускается |

| Y | Режим адресации | 0 = Функциональный, 1 = Физический |

| ZZ | Тип сообщения | Будет варьироваться от того, как установлены K и Y |

Данные отклика в кадре (IFR) могут следовать сразу после этого сообщения. Обычно сигнал конца данных (EOD), состоящий из низко потенциального сигнала длительностью 200 мкс, возникает сразу после CRC, а если включены данные IFR, он начинается сразу после EOD. Если IFR не используется, длительность EOD будет увеличена до 280 мкс, вызывая сигнал конца кадра (EOF).

KWP2000 и ISO 9141-2

Протокол Ключевого слова (Keyword protocol) 2000 (ISO 14230), также известный как KWP2000, использует контакт 7 и широко используется в автомобилях США, выпущенных после 2003 года. Сообщения, отправленные с использованием KWP2000, могут содержать вплоть до 255 байт.

Протокол KWP2000 имеет две вариации, которые отличаются, главным образом, инициализацией скорости передачи данных. Варианты:

- ISO 14230-4 KWP (инициализация 5 Бод, 10.4 КБод)

- ISO 14230-4 KWP (быстрая инициализация, 10.4 КБод)

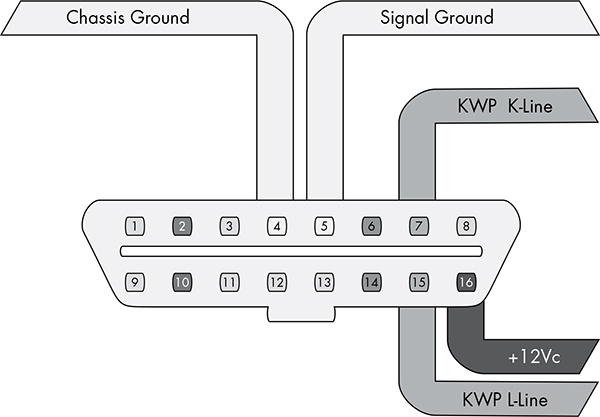

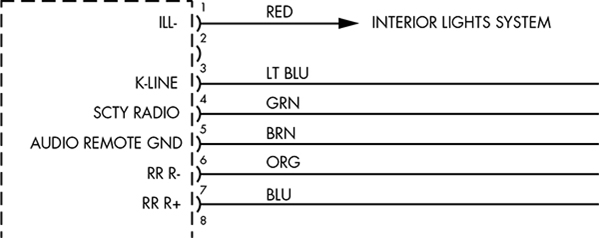

ISO 9141-2, или K-Line, является разновидностью KWP2000, наиболее часто встречающейся в европейских автомобилях. K-Line использует контакт 7, и опционально, контакт 15, как показано на рисунке 2-7. K-Line – это протокол универсального асинхронного приемопередатчика (UART), аналогичный последовательному. UART используют стандартные биты и могут включать бит четности и стоп биты. (Если вы когда-либо устанавливали модем, то должны знать эту терминологию).

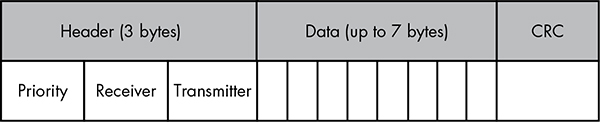

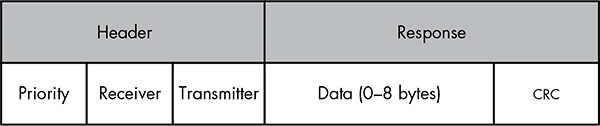

На рисунке 2-8 изображена структура пакета протокола. В отличие от пакетов CAN, пакеты K-Line имеют адрес источника (передатчик) и адрес назначения (ресивер). K-Line может использовать аналогичную или похожую структуру запроса идентификатора параметра (PID), что и CAN.

Протокол локальной межсетевой связи

Локальная составная сеть (LIN) – самый дешевый из транспортных протоколов. Был разработан как дополнение к CAN. У него нет кода арбитража или приоритета; вместо этого всю передачу выполняет один главный узел.

LIN может поддерживать до 16 подчиненных узлов, которые в основном просто слушают главный узел. Иногда им необходимо отвечать, но это не их главная функция. Главный узел LIN часто подключается к шине CAN.

Максимальная скорость LIN составляет 20 Кбит/с. Также, LIN – это однопроводная шина, работающая от 12 В. Вы не увидите LIN на разъеме OBD, но он часто используется вместо прямых пакетов CAN для управления элементами простых устройств, поэтому не забывайте о его существовании.

Кадр сообщения LIN включает заголовок, который всегда отправляется главным узлом, и секцию ответа, которая может управляться им же или ведомым устройством (Смотрите рисунок 2-9).

Поле SYNC используется для синхронизации часов. ID представляет содержимое сообщения, то есть тип передаваемых данных. ID может содержать до 64 вариантов. ID 60 и 61 используются для передачи диагностической информации.

При чтении диагностической информации ведущее устройство отправляет идентификатор 60, а ведомое устройство отвечает идентификатором 61. В диагностике используются все 8 байт. Первый байт называется адресом узла для диагностики (NAD). Первая половина диапазона байтов (то есть 1-127) определена для диагностики, совместимой с ISO, а 128-255 могут быть специфичными для конкретного устройства.

Протокол MOST

Протокол MOST (Media Oriented Systems Transport) разработан для мультимедийных устройств. Обычно MOST имеет кольцевую топологию, или виртуальную звезду, которая поддерживает до 64 устройств MOST. Одно устройство MOST действует как ведущее устройство синхронизации, которое непрерывно передает кадры в кольцо.

MOST работает со скоростью примерно 23 Мбод и поддерживает до 15 несжатых аудиоканалов CD-качества или аудио/видео каналов MPEG1. Отдельный канал управления работает со скоростью 769 Кбод и отправляет сообщения конфигурации на устройства MOST.

MOST имеет три скорости: MOST25, MOST50 и MOST150. Стандарт MOST или MOST25 работает на пластиковом оптоволокне (POF). Передача осуществляется с помощью светодиода с длиной волны красного света 650 нм. Аналогичный протокол, MOST50, удваивает полосу пропускания и увеличивает длину кадра до 1025 бит. Трафик MOST50, вместо оптоволокна, обычно передается по неэкранированной витой паре (UTP). Наконец, MOST150 реализует технологию Ethernet и увеличивает частоту кадров до 3072 бит или 150 Мбит/с, что примерно в шесть раз превышает пропускную способность MOST25.

Каждый кадр MOST имеет три канала:

- Синхронный Потоковые данные (аудио/видео)

- Асинхронный Пакетные распределенные данные (TCP/IP)

- Управления Управление и низкоскоростные данные (HMI)

В дополнение к мастеру синхронизации, мастер сети MOST автоматически назначает устройствам адреса, что позволяет создать своего рода структуру plug-and-play. Еще одна уникальная особенность MOST состоит в том, что, в отличие от других шин, он направляет пакеты через отдельные входящие и исходящие порты.

Сетевые уровни MOST

Если ваша цель – взломать видео- или аудиопоток, протокол MOST может быть вам не так интересен. MOST может предоставить доступ к автомобильному микрофону или сотовой системе, а также к информации о трафике, которая может быть интересна авторам вредоносного ПО.

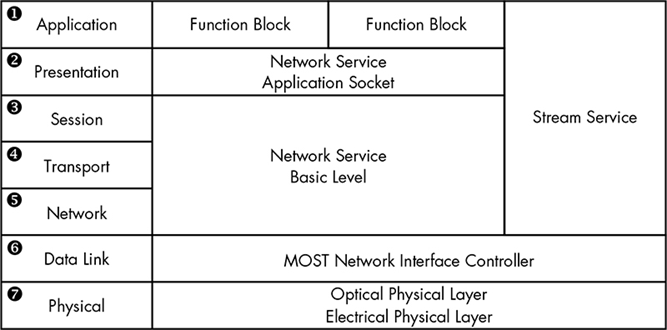

На рисунке 2-10 показано, как MOST разделен на семь уровней модели Взаимодействия Открытых Систем (OSI), которая стандартизирует обмен данными по сетям. Если вы знакомы с другими сетевыми протоколами на основе мультимедиа, то MOST также может показаться вам знакомым.

Блоки управления MOST

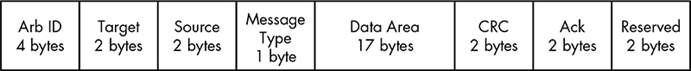

В MOST25 блок состоит из 16 кадров. Фрейм имеет размер 512 бит и выглядит как показано на рисунке 2-11.

Синхронные данные содержат от 6 до 15 квадлетов (каждый квадлет составляет 4 байта), а асинхронные данные содержат от 0 до 9 квадлетов. Контрольный кадр составляет 2 байта, но после объединения полного блока или 16 кадров вы получаете 32 байта контрольных данных.

Собранный блок управления расположен, как показано на рисунке 2-12.

Область данных содержит FblockID, InstID, FktID, Op Type, Tel ID, Tel Len и 12 байт данных. Например, FblockID 0х52 может быть навигационной системой. InstID – это пример функционального блока. Здесь может быть несколько основных функций, например, две смены CD дисков. InstID различает, с каким ядром он взаимодействует. FktID используется для запроса функциональных блоков более высокого уровня. Например, FktID 0х0 запрашивает список идентификаторов функций, поддерживаемых функциональным блоком. OP Type – это тип операции, которую нужно выполнить: получить, установить, увеличить, уменьшить и т. д. Tel ID и Len – это тип и длина телеграммы соответственно. Типы телеграмм подразумевают одиночную или многопакетную передачу и длину самой телеграммы.

MOST50 имеет структуру, аналогичную MOST25, но с бо́льшим разделом данных. MOST150 предоставляет два дополнительных канала: Ethernet и изохронный. Ethernet работает как обычные конфигурации TCP/IP или Appletalk. Изохронный имеет три механизма: пакетный режим, постоянная скорость и потоковая передача пакетов.

Взлом MOST

MOST можно взломать с устройства, которое уже поддерживает его, например, через информационно-развлекательный блок автомобиля или через встроенный контроллер MOST. Основанный на Linux проект most4linux предоставляет драйвер ядра для MOST PCI-устройств и на момент написания этой книги поддерживает Siemens CT SE 2 и OASIS Silicon Systems или карты SMSC PCI. Драйвер most4linux обеспечивает взаимодействие в пространстве пользователя через сеть MOST и подключается к структуре Advanced Linux Sound Architecture (ALSA) для чтения и записи аудиоданных. На данный момент most4linux следует рассматривать как приложение, находящееся на стадии альфа-тестирования, но оно уже включает в себя несколько утилит, которые вы можете использовать, а именно:

- ctrl_aplay Воспроизводит .wav файл

- ctrl_x Отправляет сообщение управления широковещательной рассылкой и проверяет статус

- sync_tx Постоянно передает

- sync_rx Постоянно получает

Текущий драйвер most4linux был написан для ядер Linux 2.6, так что, возможно, вам не придется работать, если вы захотите создать общий сниффер. MOST довольно дорог в реализации, поэтому общий сниффер не будет дешевым.

Шина FlexRay

FlexRay – это высокоскоростная шина, которая может передавать данные со скоростью до 10 Мбит/с. Она предназначена для чувствительной ко времени связи, такой как руление, торможение и т. д. FlexRay дороже чем CAN, поэтому в большинстве случаев FlexRay используется для высокопроизводительных систем, CAN – для среднего уровня и LIN – для недорогих решений.

Аппаратные средства

FlexRay использует витую пару, но также может поддерживать двухканальную структуру, что может повысить отказоустойчивость и пропускную способность. Однако, в большинстве реализаций FlexRay используется только одна пара проводов, аналогично реализациям шины CAN.

Топология сети

FlexRay поддерживает стандартную топологию шины, такую как шина CAN, где многие ЭБУ работают с шиной по витой паре. Он также поддерживает топологию звезды, такую как Ethernet, которая может работать с более длинными сегментами. При реализации в звездообразной топологии концентратор FlexRay представляет собой активное устройство FlexRay, которое взаимодействует с другими узлами. В схеме шины FlexRay требует правильного согласования резистора, как и в стандартной шине CAN. При желании звездообразную топологию и топологию шины можно комбинировать для создания гибридной схемы.

Реализация

При создании сети FlexRay производитель должен произвести стандартную настройку сети. Напомним, что в сети CAN каждому устройству просто нужно знать скорость передачи и идентификаторы, которые ему нужны (если таковые имеются). В схеме шины одновременно может взаимодействовать только одно устройство. В случае шины CAN порядок, кто первый сообщает о конфликте, определяется идентификатором арбитража.

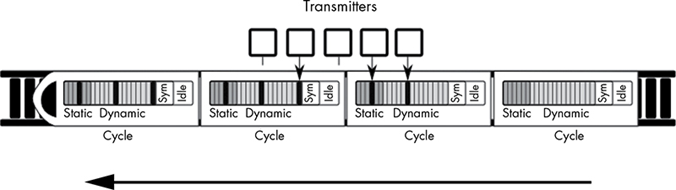

Напротив, когда FlexRay настроен для передачи данных по шине, он использует так называемую схему множественного доступа с временным разделением (TDMA), чтобы гарантировать детерминизм: скорость всегда одна и та же (детерминированная), и для заполнения данных по мере того, как пакеты проходят по проводу, подобно тому, как работают сотовые сети, такие как GSM, система полагается на передатчики. Устройства FlexRay не обнаруживают сеть или адреса автоматически, поэтому эта функция должна быть запрограммирована в них во время производства.

Хотя этот подход со статической адресацией снижает затраты во время производства, для тестируемого устройства использование шины может быть затруднительным, поскольку оно не знает конфигурации сети, и устройство, добавленное в вашу сеть FlexRay, соответственно, не будет знать для каких слотов предназначены определенные данные. Для решения этой проблемы во время разработки FlexRay были разработаны специальные форматы обмена данными, такие как формат обмена для полевой шины (FIBEX).

FIBEX – это формат XML, используемый для описания FlexRay, а также сетевых настроек CAN, LIN и MOST. Карты топологии FIBEX записывают ЭБУ и то, как они подключены через каналы, и могут реализовывать шлюзы для определения маршрутизации между шинами. Эти карты также могут включать все сигналы и то, как они могут интерпретироваться.

Данные FIBEX используются во время компиляции прошивки и позволяют разработчикам ссылаться на известные сетевые сигналы в своем коде; компилятор обрабатывает размещение и конфигурацию. Чтобы посмотреть FIBEX, загрузите FIBEX Explorer с http://sourceforge.net/projects/fibexplorer/.

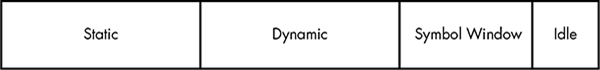

Циклы FlexRay

Цикл FlexRay можно рассматривать как пакет. Продолжительность каждого цикла определяется во время проектирования и должна состоять из четырех частей, как показано на рисунке 2-13.

Статический сегмент (Static) содержит зарезервированные слоты для данных, которые всегда имеют одно и то же значение. Слоты динамического сегмента (Dynamic) содержат данные, которые могут иметь разные представления. Окно символа (Symbol Window) используется сетью для сигнализации, а сегмент ожидания (Idle), он же тихий режим, используется для синхронизации.

Наименьшая единица времени в FlexRay называется микротиком, который обычно равен одной миллисекунде. Все узлы синхронизированы по времени, и запускают свои микротики данных одновременно.

Динамическая секция разделяется на мини-интервалы, обычно, длиной в один микротик. Динамический сегмент обычно используется для менее важных, прерывистых данных, таких как внутренняя температура воздуха. По мере прохождения минислотов, ЭБУ может выбирать их заполнение данными. Если все минислоты заполнены, ЭБУ должен дожидаться следующего цикла.

На рисунке 2-14 циклы FlexRay представлены в виде вагонов поезда. Передатчики, отвечающие за заполнение информации для статических слотов, делают это по прошествии цикла, динамические слоты, в свое время, заполняются в порядке очереди. Все вагоны поезда имеют одинаковый размер и отражают детерминированные во времени свойства FlexRay.

Окно символов обычно не используется напрямую большинством устройств FlexRay, а это означает, что, если вы думаете как хакер, вам определенно стоит обратить свое внимание на эту секцию. Кластеры FlexRay работают в состояниях, которые контролируются менеджером состояний FlexRay. Согласно стандарту AUTOSAR 4.2.1 это следующие состояния: готовность, пробуждение, запуск, запрос остановки, онлайн, онлайн-пассивный, слот только для ключей и Low-number-of-coldstarters.

Хотя большинство состояний очевидны, некоторые все же нуждаются в дополнительных пояснениях. В частности, онлайн – это нормальное состояние связи, в то время как онлайн-пассивное состояние должно вызываться только в случае ошибок синхронизации. В пассивном онлайн режиме данные как не отправляются, так и не принимаются. Только для ключей означает, что данные могут передаваться только в ключевых слотах. Low-number-of-coldstarters означает, что шина работает в полном режиме связи, но полагается только на кадры синхронизации. Также существуют дополнительные рабочие состояния, такие как конфигурация, спящий режим, только получение и режим ожидания.

Макет пакета

Фактический пакет, который использует FlexRay, содержит несколько полей и вписывается в цикл в статическом или динамическом слоте (Смотрите рисунок 2-15).

Биты состояния:

- зарезервированный бит

- индикатор преамбулы полезной нагрузки

- индикатор NULL кадра

- индикатор кадра синхронизации

- Индикатор стартового кадра

Индикатор кадра (Frame ID) – это слот, в котором должен быть передан пакет при использовании в статических слотах. Когда пакет предназначен для динамического слота (1-2047), идентификатор кадра представляет приоритет этого пакета. Если два пакета имеют одинаковый сигнал, то выигрывает пакет с высшим приоритетом. Длина полезной нагрузки (Payload Length) – это число в словах (2 байта), длина которого может достигать до 127 слов, что означает, что пакет FlexRay может нести 254 байта данных – более чем в 30 раз больше, нежели пакет CAN. Заголовок CRC (Header CRC) должен быть очевидным, а счетчик циклов (Cycle Count) используется как счетчик связи, который увеличивается каждый раз при запуске цикла связи.

Одна действительно полезная вещь в статических слотах заключается в том, что ЭБУ может считывать более ранние статические слоты и выводить значение на основе этих входов в том же цикле. Например, предположим, что у вас есть компонент, которому необходимо знать положение каждого колеса, прежде чем он сможет выводить какие-либо конкретные регулировки. Если первые четыре слота в статическом слоте содержат положение каждого колеса, то ЭБУ калибровки может считать их и все еще успевает заполнить следующий слот любой регулировкой.

Сниффинг сети FlexRay

На момент написания этой книги Linux не имеет официальной поддержки FlexRay, но есть некоторые патчи от различных производителей, которые добавляют его поддержку для определенных ядер и архитектур (В Linux есть поддержка FlexCAN, FlexCAN – это сеть CAN-шины, вдохновленная FlexRay).

В настоящее время стандартных инструментов с открытым исходным кодом для сниффинга FlexRay нет. Если вам нужен универсальный инструмент для прослушивания трафика FlexRay, в настоящее время вам придется использовать какой-либо проприетарный продукт, который, к слову, будет стоить немалых денег. Если вы захотите мониторить сеть FlexRay без файла FIBEX, вам, по крайней мере, нужно будет знать скорость передачи данных шины. В идеале вы также должны знать длину цикла (в миллисекундах) и, если возможно, размер разделения кластера (соотношение статического до динамического). Технически кластер FlexRay может иметь до 1048 конфигураций с 74 параметрами. Подход к определению этих параметров подробно описан в статье Эрика Арменгауда, Андреаса Штайнингера и Мартина Хорауэра «Automatic Parameter Identification in FlexRay based Automotive Communication Networks» (IEEE, 2006).

При спуфинге пакетов в сети FlexRay с двумя каналами необходимо одновременно спуфить оба канала. Кроме того, вы встретите реализации FlexRay, называемые Bus Guardian, которые предназначены для предотвращения флудинга или монополизации шины любым одним устройством. Bus Guardian работает на аппаратном уровне через контакт на микросхеме FlexRay, обычно называемый Bus Guardian Enable (BGE). Этот пин часто отмечается как необязательный, но Bus Guardian может установить его слишком высоко, чтобы отключить нежелательное устройство.

Автомобильный Ethernet

Поскольку MOST и FlexRay дорогие и теряют свою поддержку (консорциум FlexRay, похоже, распался), большинство новых транспортных средств переходит на Ethernet. Реализации Ethernet варьируются, но в основном, не сильно отличаются от стандартной компьютерной сети. Часто пакеты CAN инкапсулируются как UDP, а звук передается как голос по IP (VoIP). Ethernet может передавать данные со скоростью до 10 Гбит/с, используя непатентованные протоколы и любую выбранную топологию.

Хотя общего стандарта для трафика CAN нет, производители все чаще начинают использовать стандарт IEEE 802.1 AS Audio Video Bridging (AVB). Этот стандарт поддерживает качество обслуживания (QoS) и формирование трафика, а также использует синхронизированные по времени пакеты UDP. Для достижения этой синхронизации узлы следуют алгоритму ведущих часов (best master clock), чтобы определить, какой узел должен быть ведущим устройством синхронизации. Главный узел обычно синхронизируется с внешним источником синхронизации, таким как GPS или (в худшем случае) встроенным генератором. Главный узел синхронизируется с другими узлами, отправляя синхронизированные пакеты (10 миллисекунд). Подчиненное устройство отвечает запросом задержки, смещение времени вычисляется на основе этого обмена.

С точки зрения исследователя, единственная проблема с автомобильным Ethernet заключается в том, чтобы выяснить, как с ним можно взаимодействовать. Возможно, вам придется изготовить или купить специальный кабель для взаимодействия с автомобильными кабелями Ethernet, потому что они не выглядят как стандартные кабели с витой парой, которые вы можете увидеть в сетевом шкафу. Как правило, разъем представляет собой просто провод, подобный тем, которые вы видите при подключении ЭБУ. Не ожидайте, что у коннекторов будет собственный разъем, а если он и будет, то он не будет похож на RJ-45. Некоторые открытые коннекторы могут быть круглыми, как показано на рисунке 2-16.

Схема расположения выводов разъема OBD-II

Остальные контакты в распиновке OBD-II зависят от производителя. Их расположение различается, поэтому это всего лишь рекомендации. Распиновка может отличаться в зависимости от марки и модели автомобиля. К примеру, на рисунке 2-17 показана распиновка General Motors.

Обратите внимание, что разъем OBD может иметь более одной линии CAN, например, дополнительно могут присутствовать низкоскоростные (LS-CAN) или среднескоростные (MS-CAN) линии. Низкоскоростные работают со скоростью около 33 Кбит/с, среднескоростные – около 128 Кбит/с, а высокоскоростные (HS-CAN) – около 500 Кбит/с.

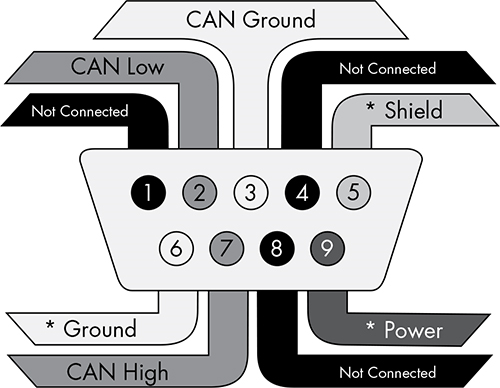

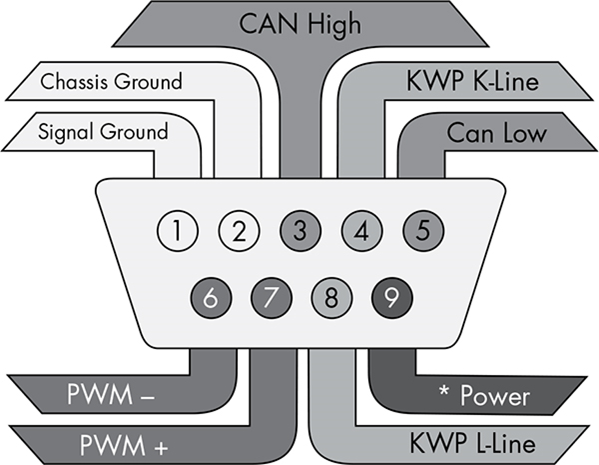

При подключении вашего сниффера к автомобилю вы часто будете использовать разъем DB9-to-OBDII. На рисунке 2-18 показан вид штекера.

Эта распиновка является распространенной в Соединенном Королевстве, и, если вы делаете кабель самостоятельно, она будет самой простой в изготовлении. Однако некоторые снифферы, такие как многие щиты Arduino, ожидают разъем DB9 американского типа (Смотрите рисунок 2-19).

Версия для США имеет больше функций и дает вам больше доступа к другим разъемам OBD, помимо CAN. К счастью, на обоих разъемах есть 9-ый контакт, так что не вы не сожжете ваш сниффер, если случайно схватите не тот кабель. У некоторых снифферов, таких как CANtact, есть перемычки, которые можно установить в зависимости от того, какой кабель вы используете – британский или американский.

Стандарт OBD-III

OBD-III – довольно противоречивая эволюция стандарта OBD-II. Изначально OBD-II был разработан с учетом требований к испытаниям на выбросы (по крайней мере, с точки зрения регулирующих органов), но теперь, когда модуль управления трансмиссией (PCM) определяет, соответствует ли автомобиль установленным нормам, мы по-прежнему сталкиваемся с неудобствами, когда владелец транспортного средства должен проходить инспекцию авто каждые два года. Стандарт OBD-III позволяет PCM сообщать свой статус удаленно, без вмешательства владельца. Эта связь обычно осуществляется посредством придорожного транспондера, но также может работать через сотовую и спутниковую связи.

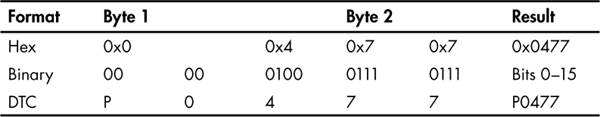

Совет по воздушным ресурсам Калифорнии (CARB) начал тестирование придорожных считывающих устройств для OBD-III в 1994 году на способность считывать данные о транспортных средствах с восьми полос движения, движущихся со скоростью 160 км/ч. Если в авто обнаруживается неисправность, она передает диагностические коды неисправностей (DTC) и идентификационные номера автомобилей (VIN) на ближайший транспондер. Идея состояла в создании системы, сообщающей количество загрязняющих веществ, попадающих в атмосферу, без необходимости диагностирования автомобиля каждые два года для проверки уровня выбросов.

Большинство реализаций OBD-III напрямую зависят от производителя. Автомобиль сообщит производителю о неисправностях, а затем свяжется с владельцем, чтобы сообщить ему о необходимости ремонта. Как вы можете догадаться, у этой системы есть некоторые очевидные юридические вопросы, на которые еще предстоит ответить, среди которых риск массового наблюдения за частной собственностью. Безусловно, у правоохранительных органов появилось много возможностей для злоупотреблений, в том числе скоростных ловушек, отслеживания, иммобилизации и т. д.

Некоторые представленные запросы предложений по интеграции OBD-III в транспортные средства утверждают, что используют транспондеры для хранения следующей информации:

- Дата и время текущего запроса

- Дата и время последнего запроса

- VIN

- Статус, например, «ОК», «Проблема» или «Нет ответа»

- Сохраненные коды (DTC)

- Номер приемной станции

Важно отметить, что даже если OBD-III отправляет только DTC и VIN, добавить дополнительные метаданные, такие как местоположение, время и историю транспортного средства, проезжающего транспондер, несложно. По большей части OBD-III – это монстр под кроватью. На момент написания этой книги применение транспондера развернуто еще не было, хотя системы домашнего телефона, такие как OnStar, развертываются для уведомления автосалона о различных проблемах безопасности.

Резюме

При работе с целевым автомобилем вы можете столкнуться с множеством различных шин и протоколов. Когда вы выясните какие именно используются в вашем авто, изучите контакты, используя ваш OBD-II, чтобы определить, какие инструменты вам понадобятся и чего ожидать при реверсировании сети вашего автомобиля.

В этой главе я сосредоточился на легкодоступных шинах через разъем OBD-II, но вам также стоит взглянуть на электрические схемы вашего автомобиля, чтобы найти другие линии шин. Не все линии шин доступны через разъем OBD-II, и при поиске определенного пакета может быть проще найти модуль и линии шины, выходящие из конкретного модуля, нежели реверсить определенный пакет.

3

Взаимодействие автомобиля и socketcan

Когда для коммуникаций автомобиля вы начнете использовать CAN, скорее всего, вы быстро обнаружите, что это смесь различных драйверов и программных утилит. Идеальным было бы объединить инструменты CAN и их различные интерфейсы в один общий интерфейс, чтобы мы могли легко обмениваться информацией между инструментами.

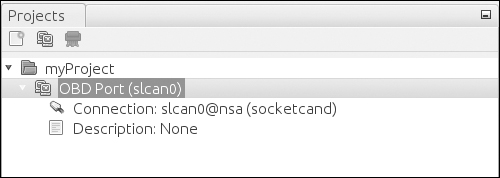

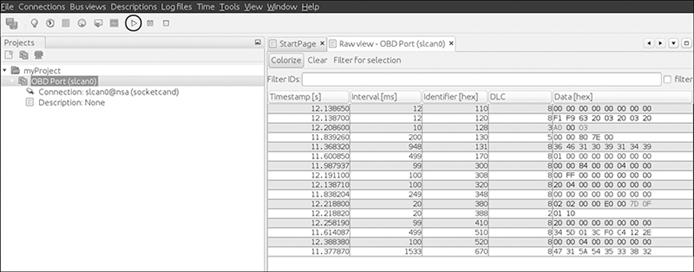

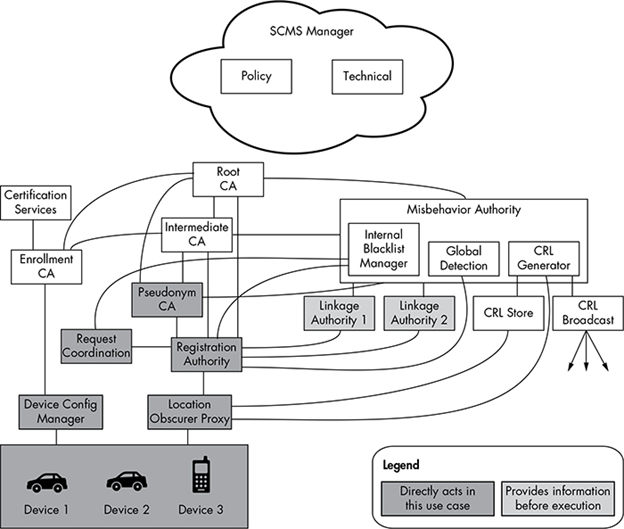

К счастью, такой набор тулзов с общим интерфейсом уже есть, и он бесплатен! Если у вас есть Linux, как основная операционная система, или же на виртуальной машине, у вас уже есть этот набор. Он называется SocketCAN и был создан на сайте разработки с открытым исходным кодом BerliOS в 2006 году. Сегодня термин SocketCAN используется для обозначения реализации драйверов CAN в качестве сетевых устройств, таких как карты Ethernet, а также для описания доступа приложений к шине CAN через интерфейс программирования сетевых сокетов. В этой главе мы научимся настраивать SocketCAN для упрощения взаимодействия с автомобилем.

Исследовательская группа Volkswagen предоставила оригинальную реализацию SocketCAN, которая поддерживает встроенные микросхемы CAN и драйверы карт, внешние USB, а также последовательные и виртуальные устройства CAN. Пакет утилит CAN предоставляет несколько приложений и инструментов для взаимодействия с сетевыми устройствами CAN, протоколами, специфичными для CAN, и возможностью настройки виртуальной среды CAN. Чтобы протестировать примеры из этой книги, рекомендую установить последнюю версию Linux на виртуальную машину. В стандартных репозиториях последних версий Ubuntu утилиты CAN предустановлены.

SocketCAN связан с сетевым стеком Linux, что позволяет очень легко создавать инструменты для поддержки CAN. Приложения SocketCAN могут использовать стандартные вызовы сокетов C с настраиваемым семейством сетевых протоколов PF_CAN.

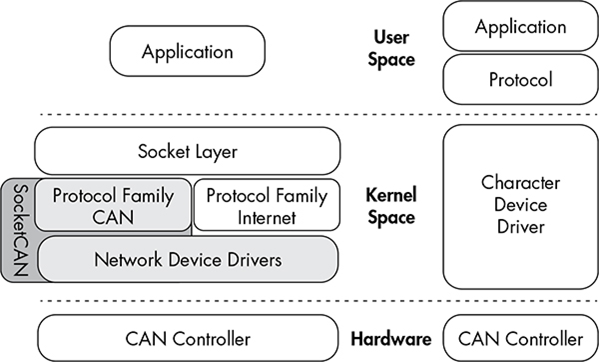

На рисунке 3-1 сравнивается реализация традиционного программного обеспечения CAN с реализацией унифицированного SocketCAN.

В традиционной реализации программного обеспечения SocketCAN, приложение имеет собственный протокол, который обычно обращается к символьному устройству, например, к последовательному драйверу, а затем к фактическому драйверу оборудования. Слева на рисунке SocketCAN реализован на ядре Linux. Создав собственное семейство протоколов CAN, SocketCAN может интегрироваться с существующими драйверами сетевых устройств, что позволяет приложениям обрабатывать интерфейс шины CAN как общий сетевой интерфейс.

Настройка can-utils для подключения к устройствам CAN

Для установки can-utils вы должны использовать дистрибутив Linux от 2008 года или новее, или дистрибутив Linux с ядром версии 2.5.25 или выше. Сначала мы установим can-utils, а затем расскажем, как настроить его для вашей конкретной цели.

Установка can-utils

Для установки can-utils вы должны иметь возможность использовать свой менеджер пакетов. Вот пример Debian/Ubuntu:

$ sudo apt-get install can-utils

Если в вашем менеджере пакетов нет can-utils, установите его из источника с помощью команды git:

$ git clone https://github.com/linux-can/can-utils

На момент написания книги в can-utils есть файлы configure, make и make install, в более старых версиях для установки утилиты из источника вам необходимо ввести просто make.

Настройка встроенных чипсетов

Следующий шаг будет зависеть от вашего оборудования. Если вы ищете сниффер CAN, вам следует проверить список поддерживаемых драйверов Linux, чтобы убедиться, что ваше устройство совместимо. На момент написания этой книги, встроенные в Linux драйверы поддерживают следующие чипсеты:

- Atmel AT91SAM SoCs

- Bosch CC770

- ESD CAN-PCI/331 cards

- Freescale FlexCAN

- Freescale MPC52xx SoCs (MSCAN)

- Intel AN82527

- Microchip MCP251x

- NXP (Philips) SJA1000

- TI’s SoCs

Контроллеры CAN, такие как SJA1000, обычно встроены в карты ISA, PCI и PCMCIA или другое встроенное оборудование. Например, драйвер карты EMS PCMCIA реализует доступ к своему чипу SJA1000. Когда вы вставляете карту EMS PCMCIA в ноутбук, ms_pcmcia загружается в ядро, которое затем требует загрузки модуля sja1000 и модуля can_dev. Модуль can_dev предоставляет стандартные интерфейсы конфигурации – например, для установки скорости передачи данных для контроллеров CAN.

Модульная концепция ядра Linux также применима к драйверам оборудования CAN, которые подключают контроллеры CAN через аппаратную шину, например, kvaser_pci, peak_pci и т. д. Когда вы подключаете поддерживаемое устройство, эти модули должны автоматически загружаться, вы можете увидеть их, введя команду lsmod. Драйверы USB, такие как usb8dev, обычно реализуют собственный протокол связи USB, и, следовательно, не загружают драйвер контроллера CAN.

Например, когда вы подключаете адаптер PEAK-System PCAN-USB, модуль can_dev загружается, а модуль peak_usb завершает его инициализацию. Используя команду отображения сообщений dmesg, вы должны увидеть следующий результат:

$ dmesg

–snip —

[ 8603.743057] CAN device driver interface

[ 8603.748745] peak_usb 3-2:1.0: PEAK-System PCAN-USB adapter hwrev 28 serial

FFFFFFFF (1 channel)

[ 8603.749554] peak_usb 3-2:1.0 can0: attached to PCAN-USB channel 0 (device

255)

[ 8603.749664] usbcore: registered new interface driver peak_usb

Вы можете проверить, правильно ли загружен интерфейс и с помощью ifconfig убедиться, что интерфейс can0 теперь присутствует:

$ ifconfig can0

can0 Link encap:UNSPEC HWaddr 00-00-00-00-00-00-00-00-00-00-00-00-00-00-00-00

UP RUNNING NOARP MTU:16 Metric:1

RX packets:0 errors:0 dropped:0 overruns:0 frame:0

TX packets:0 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:10

RX bytes:0 (0.0 B) TX bytes:0 (0.0 B)

Теперь установите скорость CAN-шины. (Более подробную информацию о скорости шины вы найдете в главе 5). Ключевой компонент, который вам нужно установить – это битрейт. Это и есть скорость шины. Типичное значение скорости для высокоскоростной CAN (HS-CAN) составляет 500 Кбит/с. Значения 250 Кбит/с или 125 Кбит/с типичны для средне- и низкоскоростных CAN-шин.

$ sudo ip link set can0 type can bitrate 500000

$ sudo ip link set up can0

После запуска устройства can0, вы сможете использовать инструменты can-utils из его интерфейса. Для связи между ядром и инструментами пользовательского пространства Linux использует netlink. Вы можете получить доступ к netlink с помощью команды ip link. Чтобы просмотреть все параметры netlink, введите следующее:

$ ip link set can0 type can help

Если вы начнете замечать странное поведение, такое как отсутствие захвата пакетов, или их ошибки, возможно, интерфейс был остановлен. Если вы работаете с внешним устройством, просто переподключите его или выполните сброс. Если устройство внутреннее, для его сброса выполните следующие команды:

$ sudo ip link set canX type can restart-ms 100

$ sudo ip link set canX type can restart

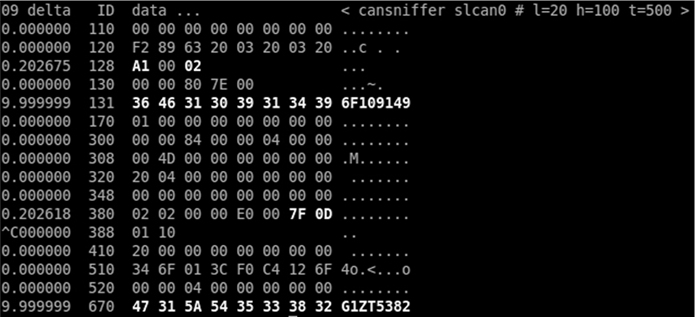

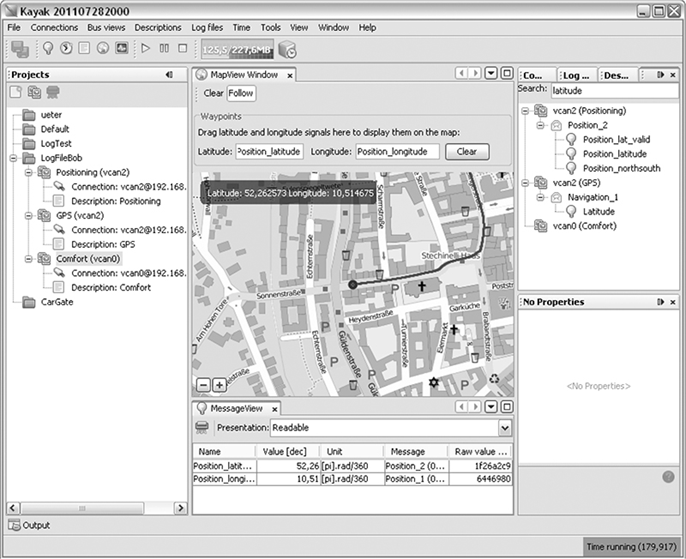

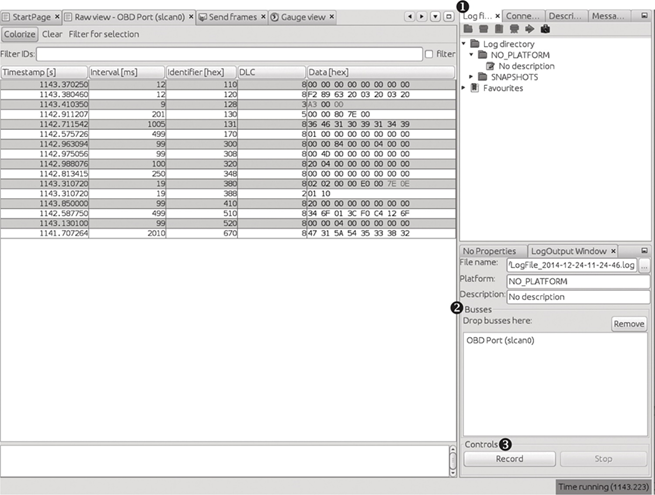

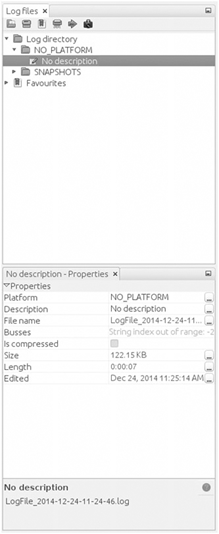

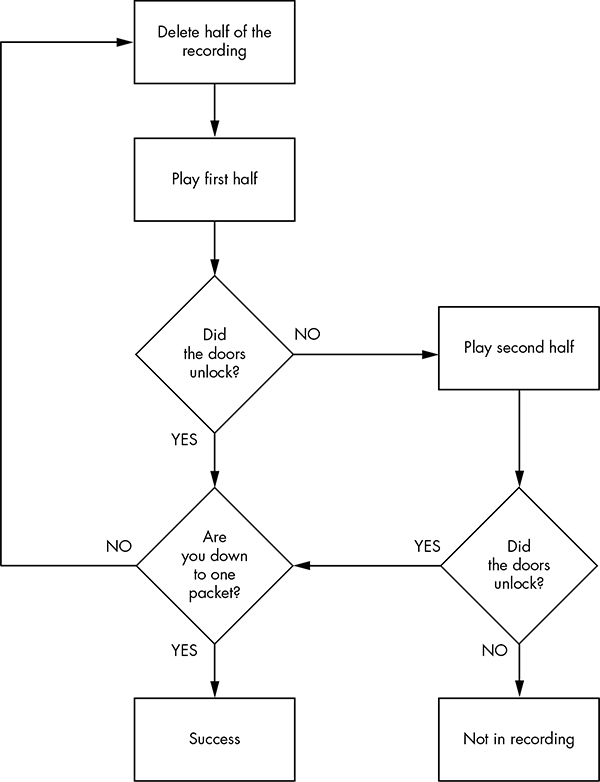

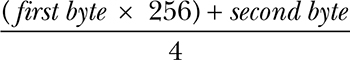

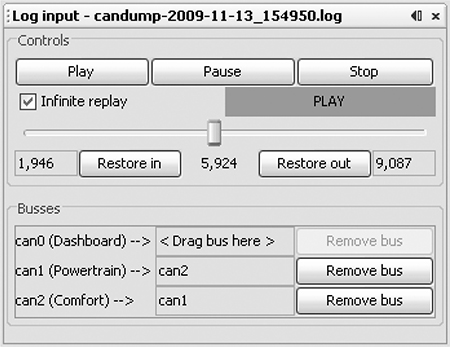

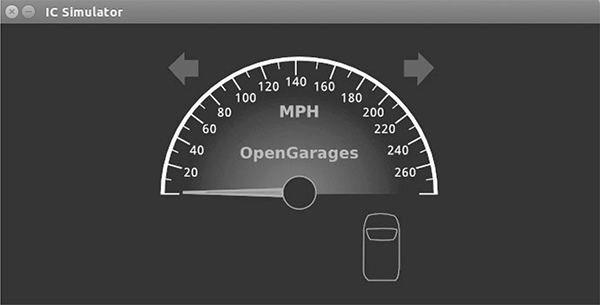

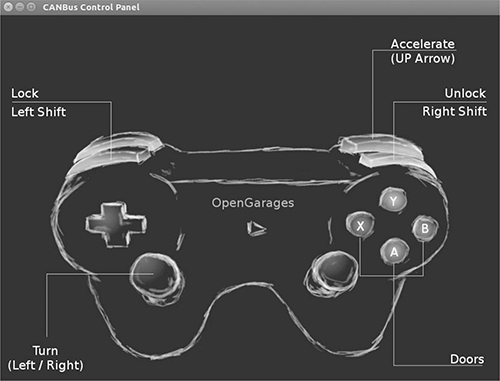

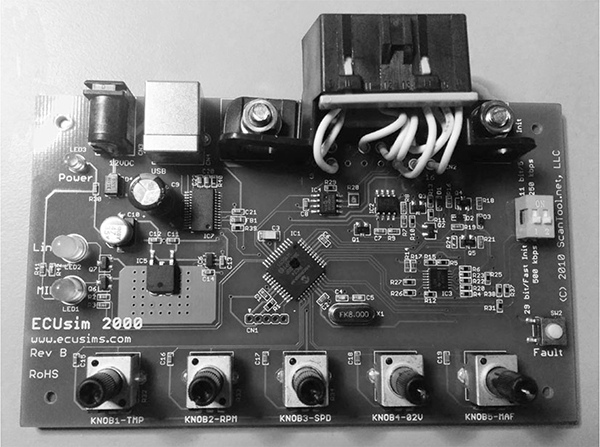

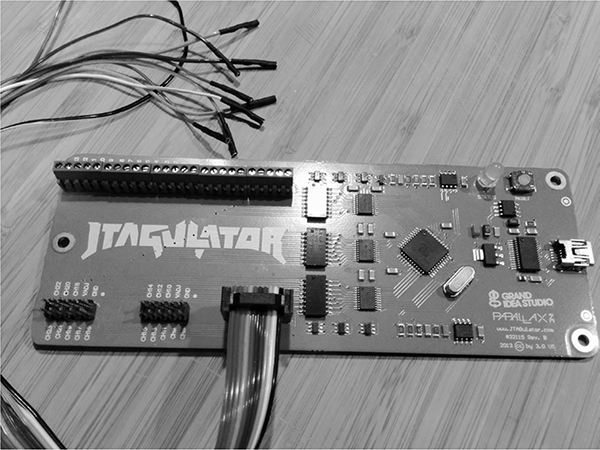

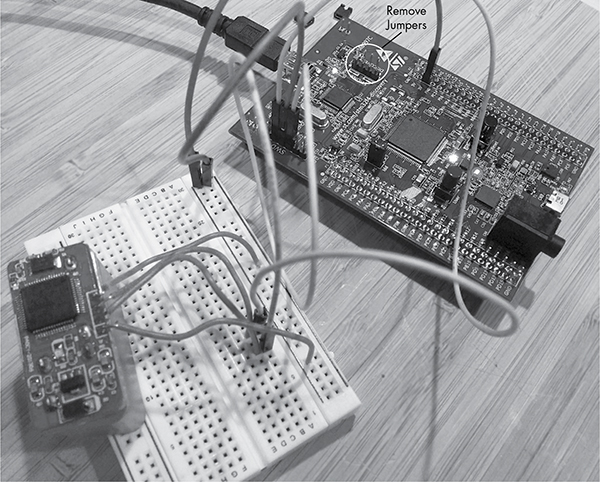

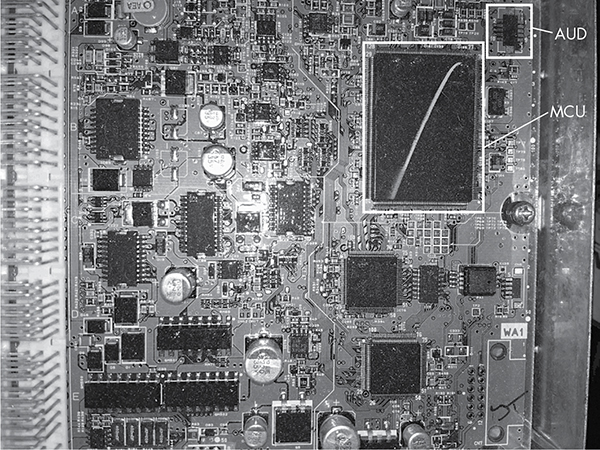

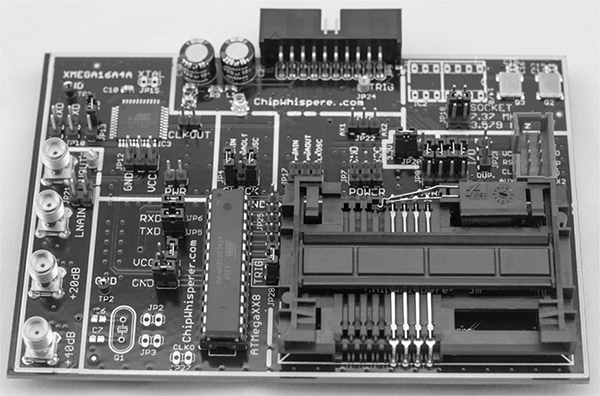

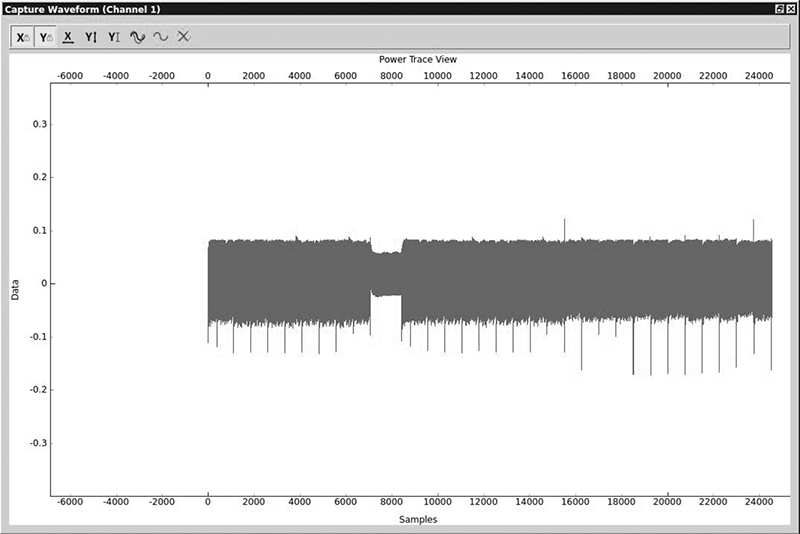

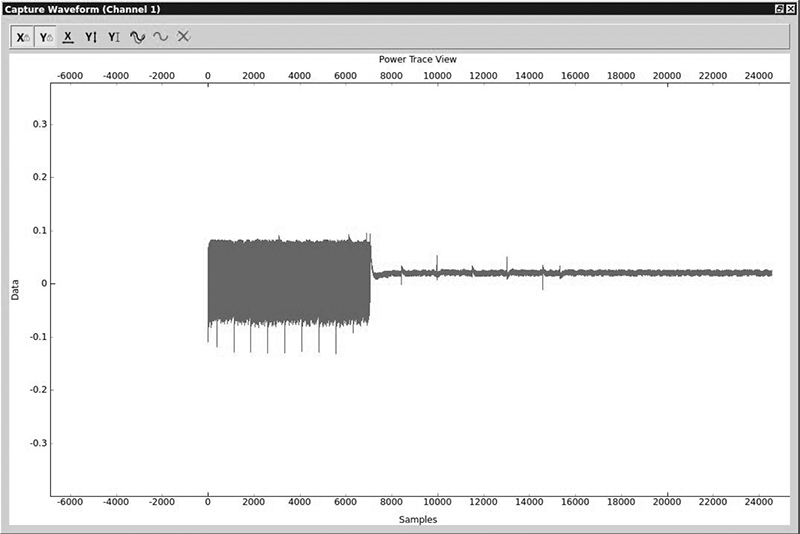

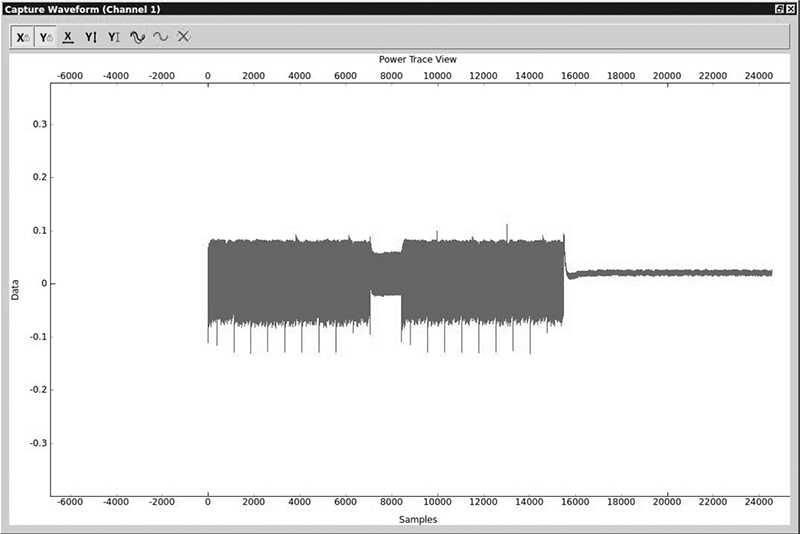

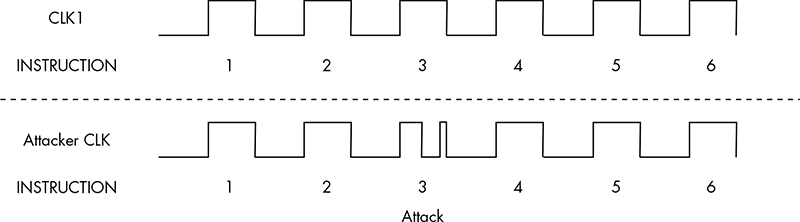

Настройка последовательных устройств CAN