Airgeddon: мощный инструмент для атаки на Wi-Fi для самых маленьких и ленивых. Часть 1.

Тема атаки на Wi-Fi настолько заезжена, что наша редакция долгое время избегала её освещать. И действительно, зачем повторять то, что написано огромное количество раз на великом количестве ресурсов.

Тем не менее, люди продолжают задавать вопросы.

В этой статье мы рассмотрим инструмент под названием Airgeddon, который не требует вообще никаких технических навыков, но при этом автоматизирует работу с большим количеством мощных инструментов для атаки на WiFi.

До недавнего времени самой “нубовской” программой для взлома беспроводных сетей Wi-Fi считалась WiFite. Пожалуй, теперь первенство самой лучшей программы взлома Wi-Fi для новичков принимает airgeddon.

Airgeddon в полуавтоматическом цикле проведёт вас по всем стадиям: от перевода беспроводной карты в режим монитора, через выбор цели и захват рукопожатия к взлому пароля Wi-Fi.

Скрипт airgeddon постоянно развивается и обзаводится новыми функциями.

Для использования Airgeddon нам потребуется любой дистрибутив Linux на основе Debian (Debian, Kali, Ubuntu и т.д.) и два настроеных адаптера Wi-Fi, желательно с внешними антенами (например, Alfa). Список совместимого оборудования можно увидеть, например, здесь или здесь, это оборудование подойдёт для большинства атак. Однако, если вы собираетесь перебирать ПИН-коды WPS, мы настоятельно рекомендуется использовать Alfa AWUS036NHA. Для усиления мощности, мы рекомендуем использовать вышеописанные адаптеры с антенами Alfa ARS-N19 (RP-SMA дипольная всенаправленная антенна на 9дб), Alfa APA-M04 (направленная антена 2,4 ГГц для “прицельной стрельбы) или Alfa APA-M25 (комнатная антена на 2.4 и 5 ГГц на 10 дб).

Несмотря на то, что Airgeddon сможет работать и под управлением других ОС, в этой статье примеры будут приведены именно под Debian.

Airgeddon автоматизирует использование различных инструментов, поэтому вводить консольные команды не придётся. Использование Airgeddon не требует понимания принципов работы Wi-Fi или того, как именно выполняются атаки. Таким образом, с использованием этого инструмента справятся даже самые неопытные пользователи.

Для начала подготовим всё необходимое.

sudo apt update && sudo apt install bettercap lighttpd isc-dhcp-server hostapd

git clone https://github.com/v1s1t0r1sh3r3/airgeddon.git

cd airgeddon

sudo bash airgeddon.sh

После запуска airgeddon проверит систему на наличие необходимых инструментов и при необходимости загрузит те, которых не хватает.

В моем случае у меня установлены все дополнения и мы можем продолжать дальше.

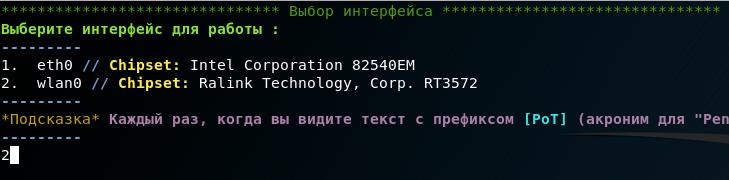

После нажатия “enter” скрипт проверит доступ в интернет, чтобы он мог обновиться, если существует более новая версия Airgeddon. Когда это будет сделано, нажмите Enter, чтобы выбрать сетевой адаптер для использования.

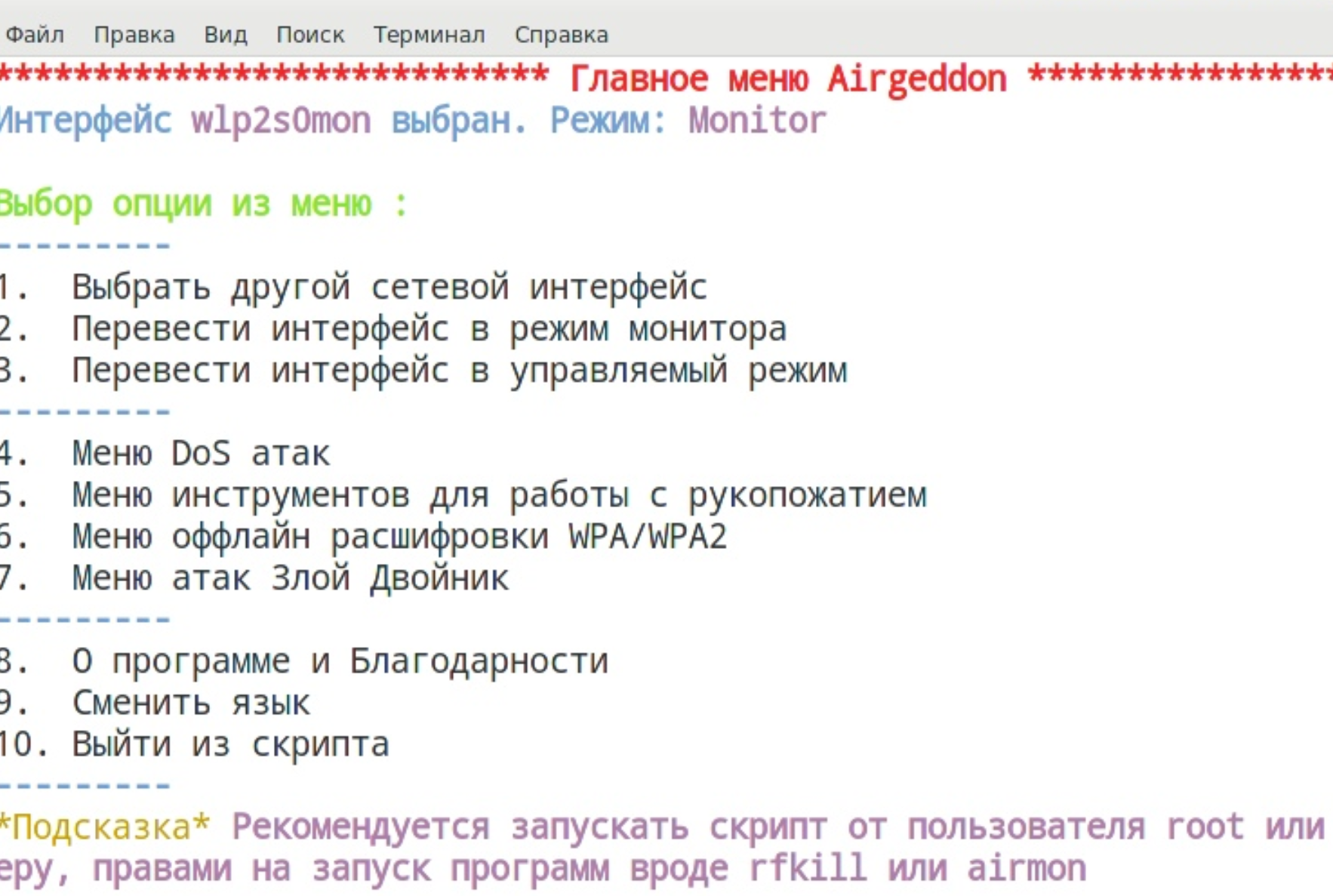

Выберите вторую опцию в меню – “Перевести интерфейс в режим монитора”:

Мы готовы к атаке!

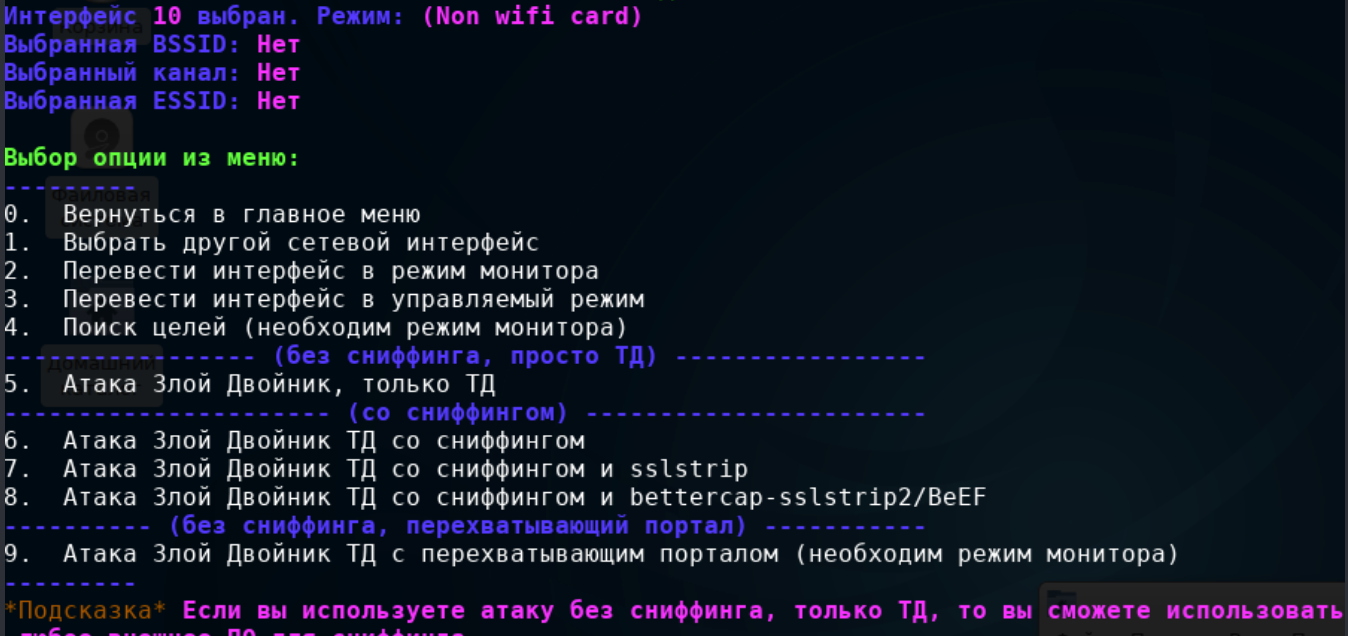

Бегло пробежимся по пунктам главного меню:

Интерфейс wlp2s0 выбран. Режим: Managed — здесь главным является слово Managed, оно говорит нам, что наш беспроводной интерфейс находится в управляемом режиме (а нам нужно, чтобы он был в режиме наблюдения).

- Выбрать другой сетевой интерфейс (если у вас несколько беспроводных карт и вы хотите сменить используемую в данный момент)

2. Перевести интерфейс в режим монитора (наблюдения)

3. Перевести интерфейс в управляемый режим (возврат к исходному состоянию)

———

4. Меню DoS атак (разнообразные атаки, которые приводят к невозможности подключиться к выбранной в качестве цели точке доступа)

5. Меню инструментов для работы с рукопожатием

6. Меню оффлайн расшифровки паролей WPA / WPA2

В airgeddon реализовано большое количество атак. Хотя атаки на WEP или WPS могут принести быстрый результат, на практике эти протоколы устарели и в настоящее время практически не используются. Поэтому мы рассмотрим более актуальные методы.

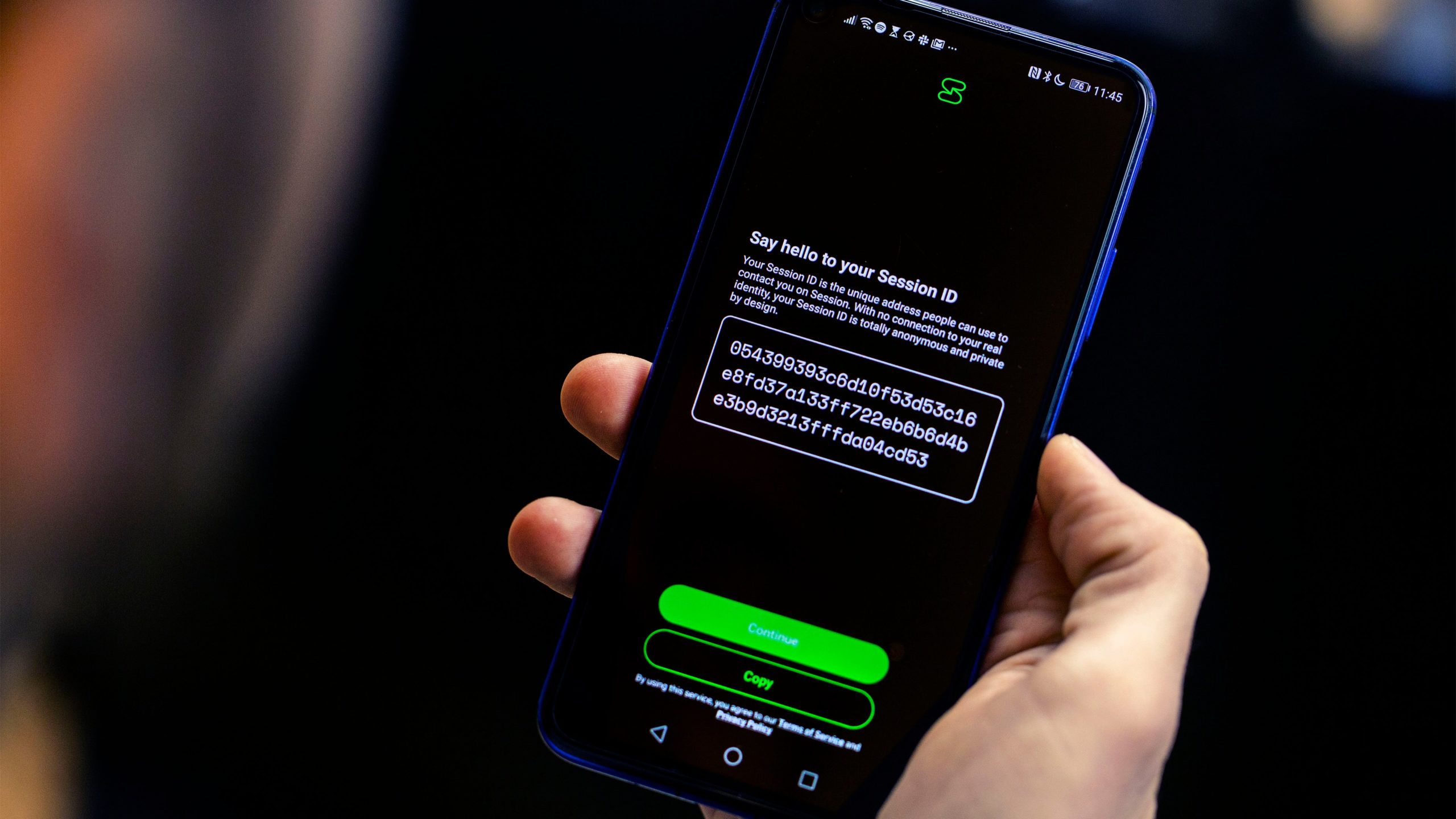

“Злой двойник”

Атака “злой двойник” позволяет создать “двойника” атакуемой точки доступа, таким образом, что устройства в атакуемой беспроводной сети будут введены в заблужение и подключаться к точке, созданной тобой. Важно отметить, что для эффективности атаки твой сигнал должен быть сильнее сигнала атакуемой точки доступа.

Выберите опцию 7 главного меню «Атаки злого двойника», и вы увидите подменю для этого модуля атаки.

Теперь, когда мы находимся в нашем модуле атаки, выберите опцию 9 для «Атаки злого двойника с перехватывающим порталом ».

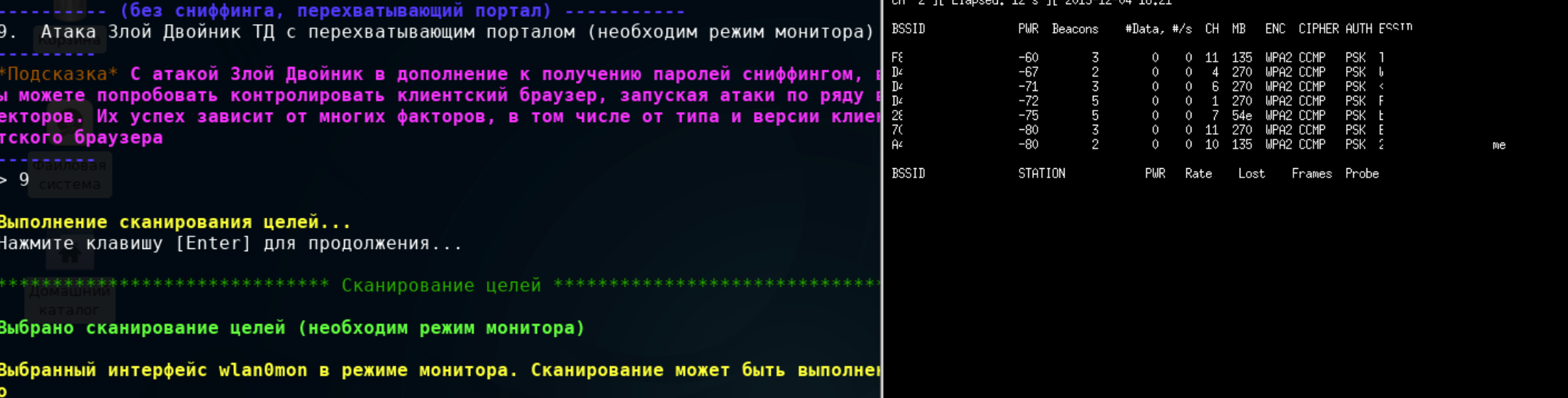

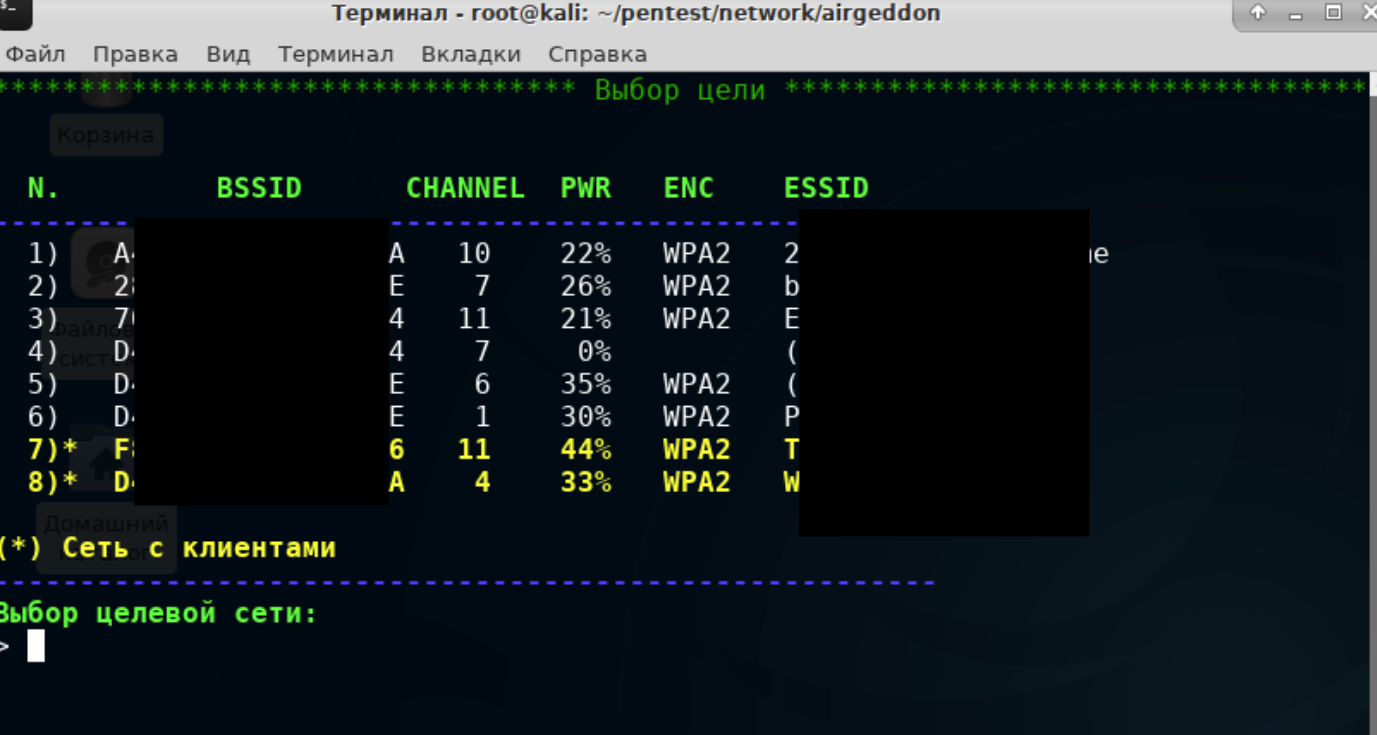

Вы увидите окно, в котором показан список всех обнаруженных сетей. Вам нужно немного подождать, чтобы заполнить список всех близлежащих сетей.

Собираем данные минуту-другую, затем останавливаем скрипт нахатием Ctrl-C. Вы заметите, что сети с подключенными клиентами, отображаются желтым цветом со звездочкой рядом с ними. Это очень важно, поскольку вы не можете получить пароль, если в сети никого нет. Выберете номер нужной вам цели.

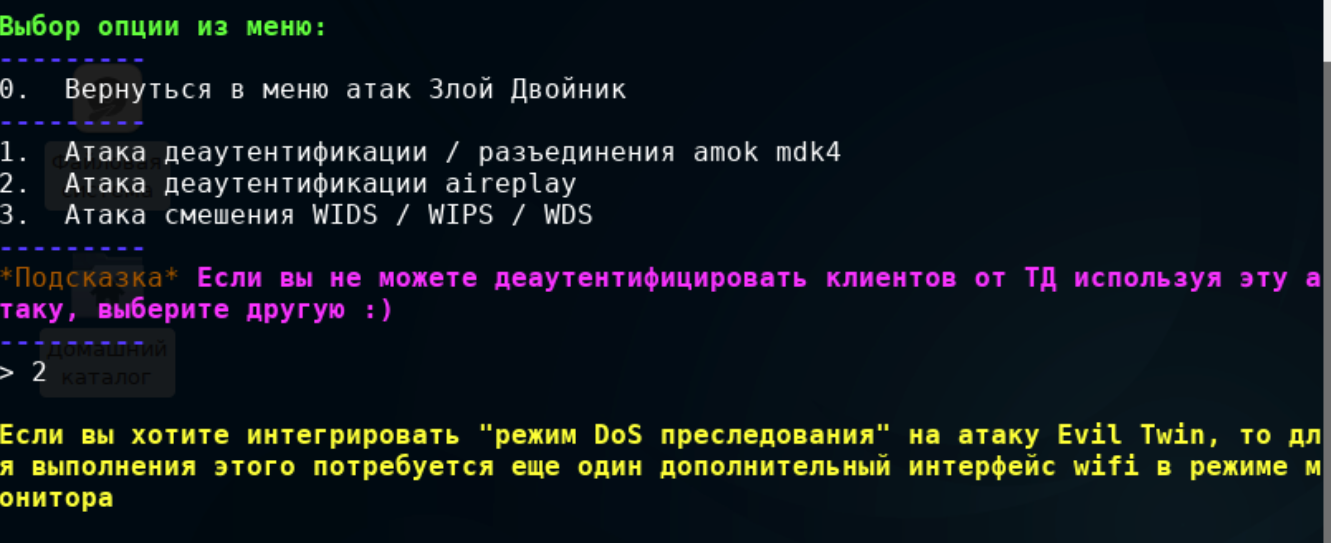

Для начала нам надо отключить клиента от существующей сети, поэтому выбераем тип атаки де-аутентификации, которую мы хотим использовать, чтобы “выкинуть” пользователя. Я рекомендую второй вариант, «Deauth aireplay attack», но различные атаки будут работать лучше в зависимости от конкретной ситуации.

Нажмите клавишу ввода после того, как вы сделали свой выбор, и вас спросят, хотите ли вы включить режим преследования DoS, который позволяет атаковать базовую станцию жертвы, даже если она переходит на другой канал. Вы можете выбрать да (Y) или нет (N) в зависимости от ваших предпочтений, а затем нажмите клавишу ввода. В нашем случае я выбрал нет (N).

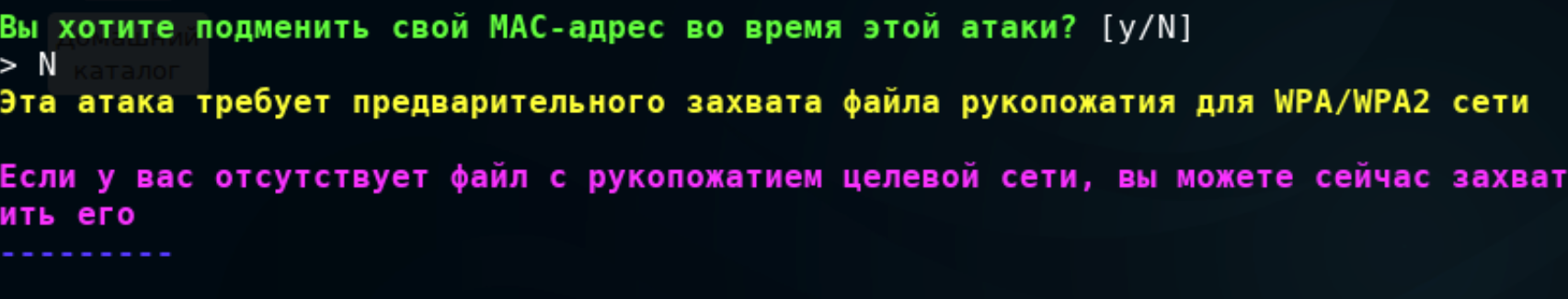

Затем вас спросят, хотите ли вы изменить ваш MAC-адрес во время атаки. Я выбрал Y, чтобы скрыть реальный MAC своего устройства.

Теперь, если у нас еще нет рукопожатия для этой сети, нам придется захватить его сейчас.

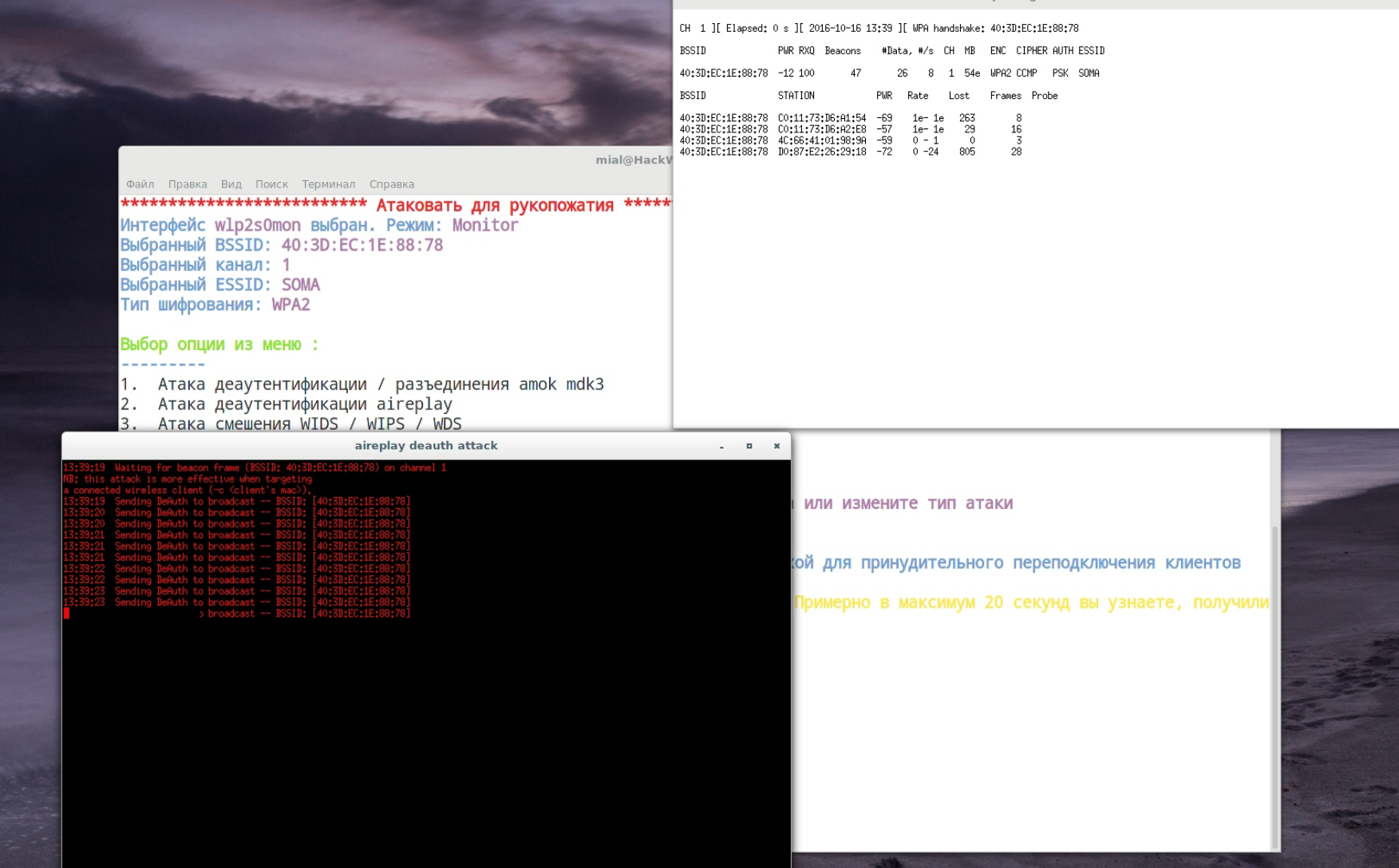

После запуска процесса захвата откроется окно с красным текстом, отправляющим пакеты deauth, и окно с белым текстом, прослушивающим рукопожатия.

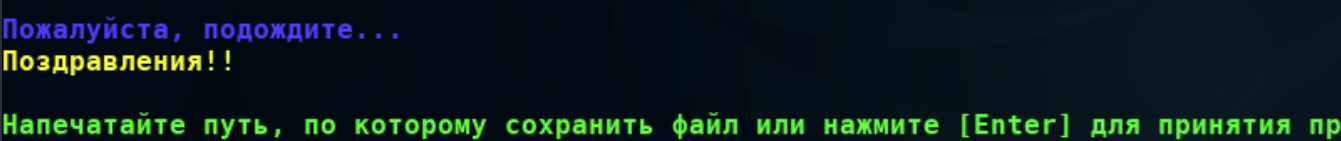

В приведенном ниже примере мы получили handshake.

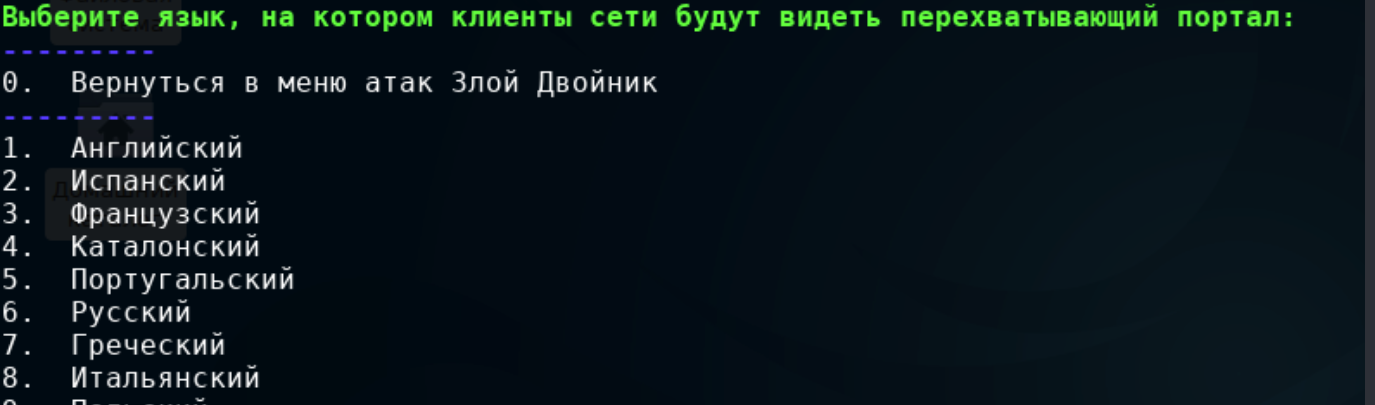

На последнем шаге перед запуском атаки мы установим язык фишинговой страницы. Страница, предоставленная Airgeddon, довольно прилична для тестирования этого стиля атаки. В этом примере мы выберем 6 для русского языка. Когда вы сделаете свой выбор, нажмите ввод, и атака начнется с открытия шести окон для одновременного выполнения различных функций атаки.

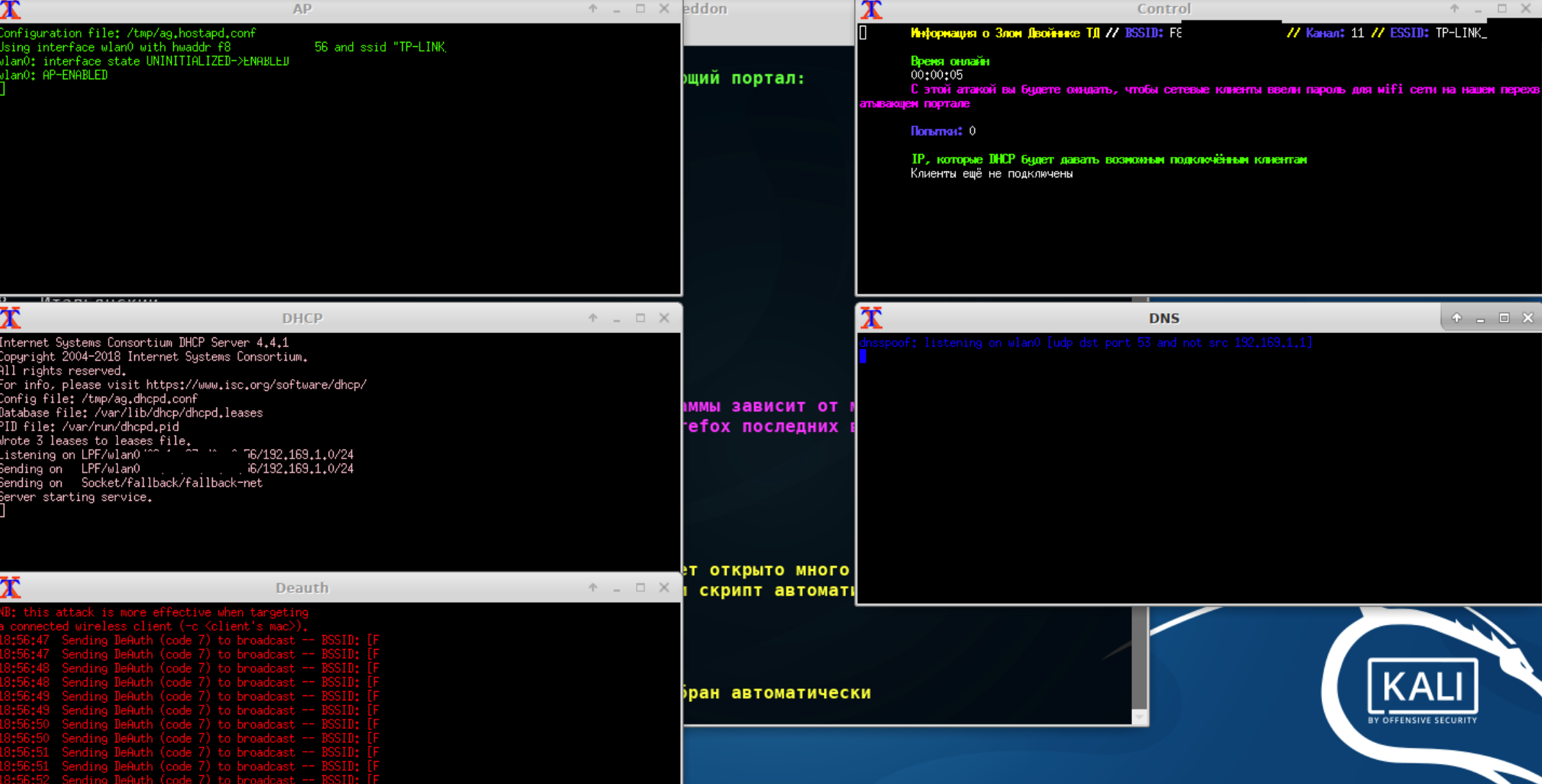

Процесс атаки выглядит примерно так:

Когда жертва присоединится к вашей сети, вы увидите активность, как на картинке ниже. В правом верхнем углу вы сможете увидеть любые неудачные попытки ввода пароля, которые сравниваются с рукопожатием, которое мы получили.

При вводе верного пароля пароль жертвы сохранится в отдельном файле в том каталоге который ты указал.

Захват “рукопожатия”

Поскольку этот мануал – “для самых маленьких”, то напомню, что для взлома пароля Wi-Fi нам нужно захватить так называемое “рукопожатие” (англ. handshake). Оно представляет собой данные, которыми обменивается подключающееся устройство (например, ноутбук, телефон) к точке доступа. Перехватив эти данные, можно расшифровать пароль беспроводной сети.

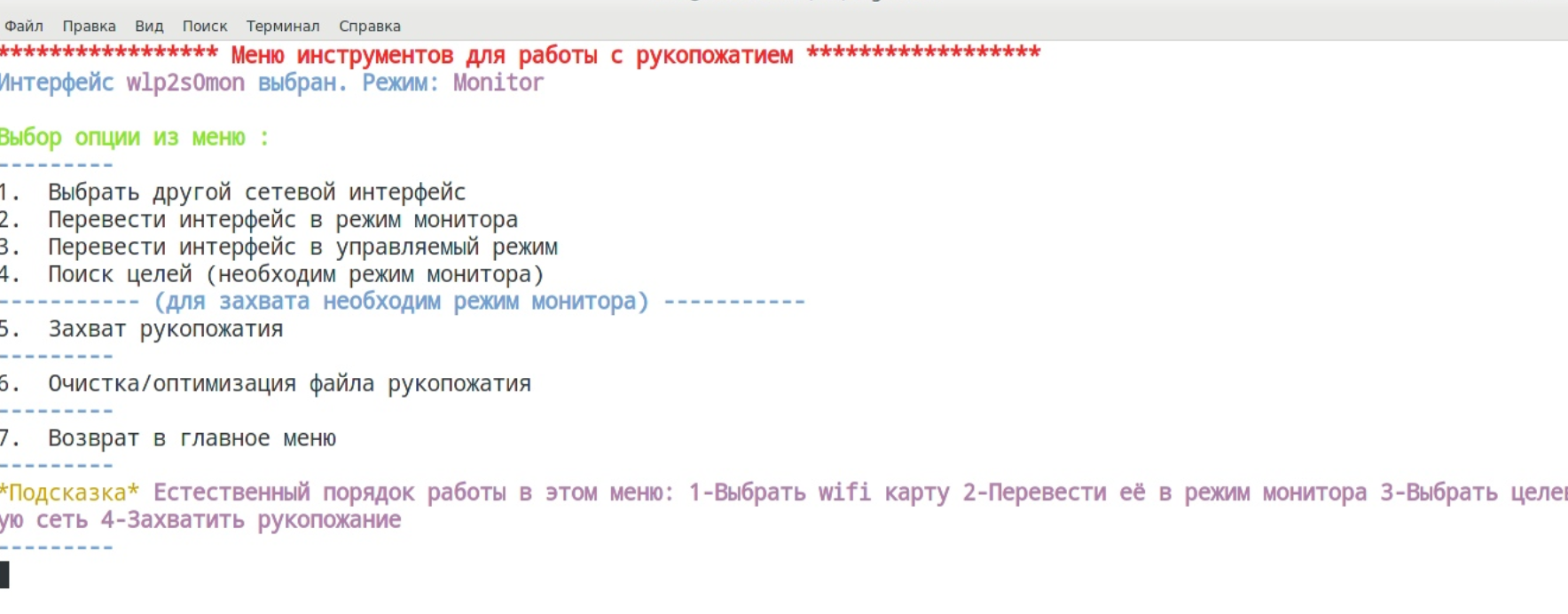

Для захвата рукопожатия, переходим в пятый пункт меню.

Здесь для нас новыми и важными являются следующие пункты

4. Поиск целей

5. Захват рукопожатия

6. Очистка/оптимизация файла рукопожатия

Отметим, что оптимизировать “рукопожатие” мы не будем — нам это не нужно. Это нужно в ситуациях, когда файл с рукопожатием получился слишком большим из-за избыточных данных, которые даже не нужны для взлома Wi-Fi. Кстати, при оптимизации “рукопожатия” его можно повредить.

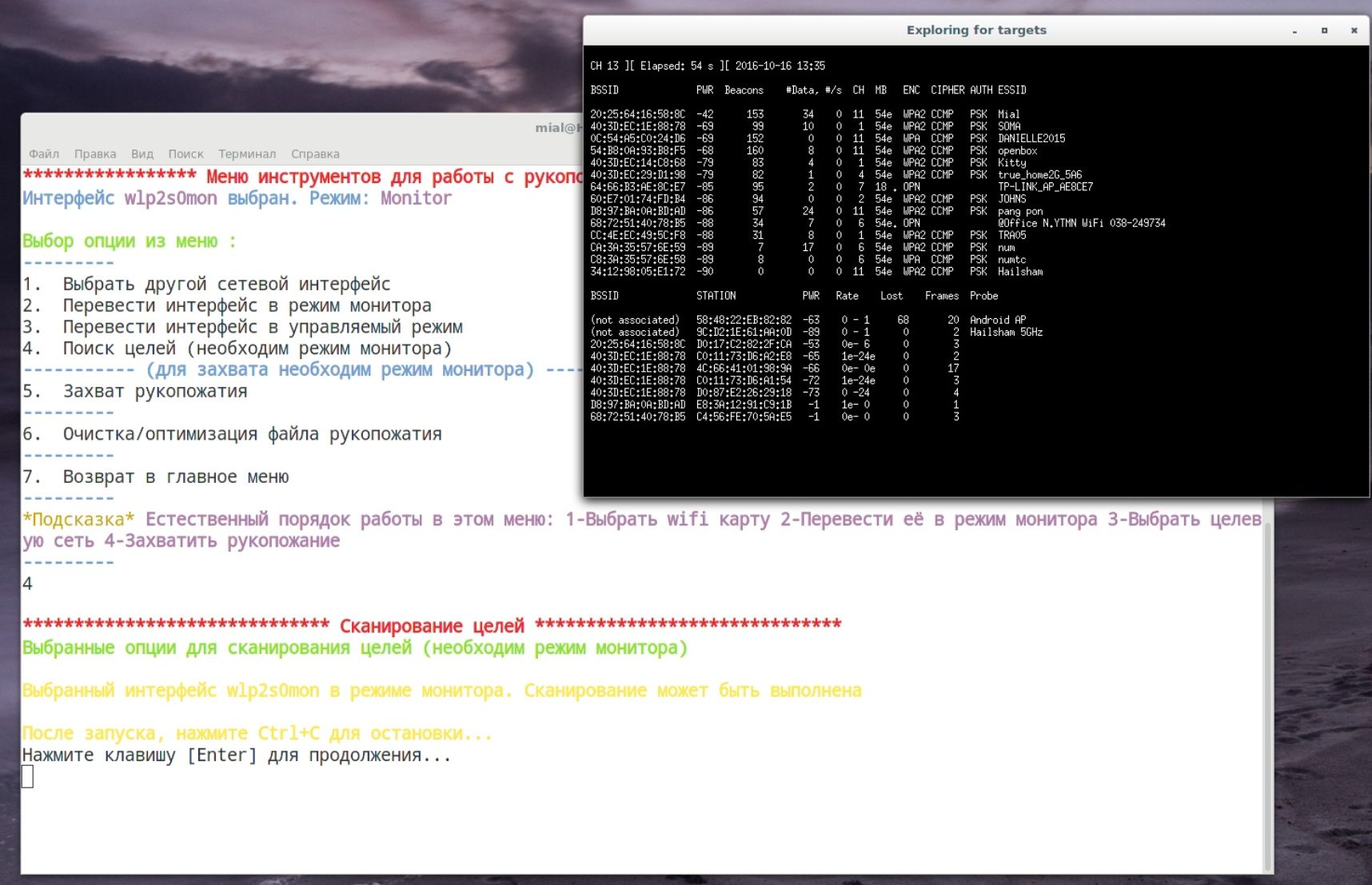

Для просмотра целей выбираем четвёртый пункт меню. Нам напоминают, что когда мы захотим остановить поиск целей, то нам нужно нажать Ctrl+C. Для начала просмотра целей нажимаем [Enter]. Открылось новое окошечко, в котором мы можем видеть доступные ТД:

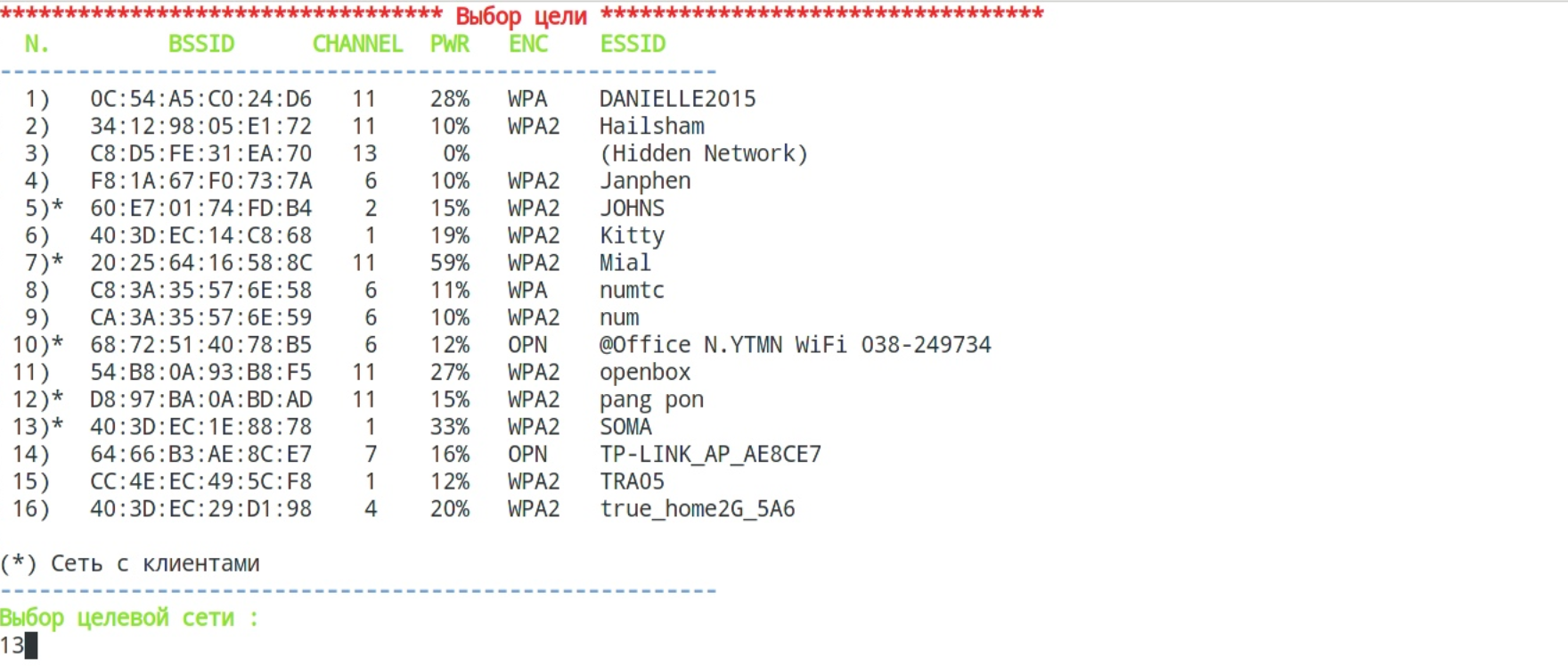

Когда данных будет достаточно, то нажмите Ctrl+C:

Обратите внимание, что точки доступа с клиентами помечены звёздочками — это самые перспективные «клиенты» для захвата рукопожатий. Ещё обратите внимание на столбик ENC. Если там WEP, то программа airgeddon не сможет с ними работать. Выбирать нужно из тех, которые WPA или WPA2. Когда выберете, поставьте соответствующий номер и нажмите Ввод.

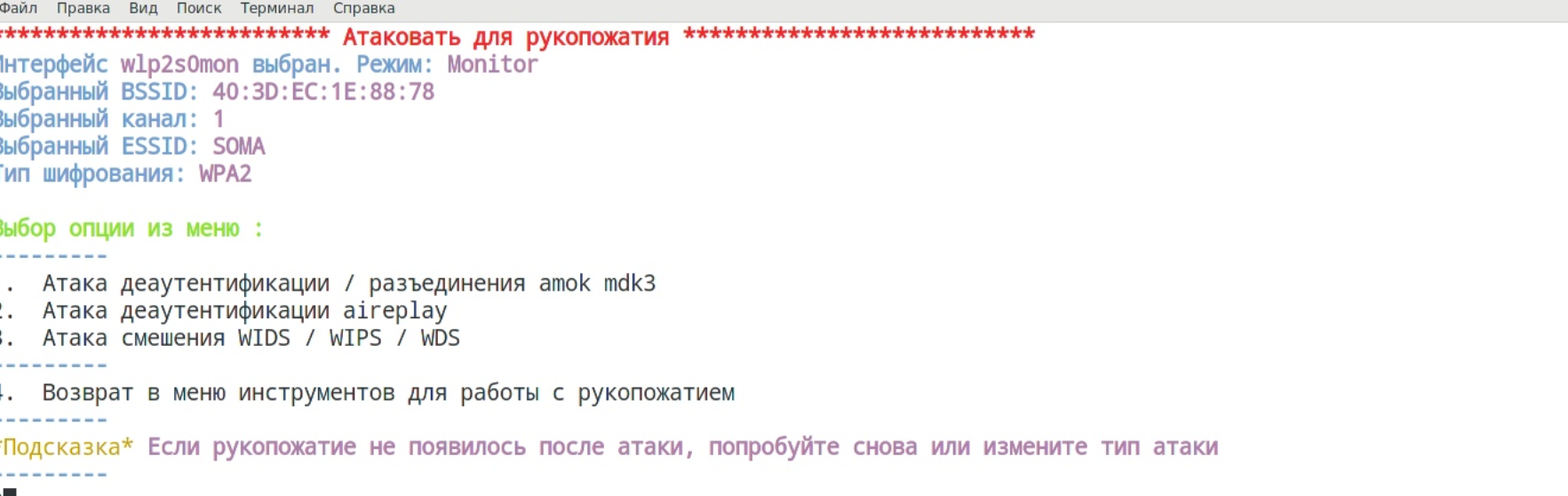

Теперь мы выбираем пятый пункт:

Мы видим необходимую информацию о выбранной точки доступа и нам предлагают определиться с вариантом деаутентификации. Если вы читаете эту инструкцию, значит вы не знаете, чем они различаются. Хорошая новость в том, что вам это и не обязательно знать. Просто выберите первую опцию, если рукопожатие не захвачено, то выберите вторую опцию и т. д.

Ещё некоторые точки доступа имеют привычку менять канал трансляции после неудачных попыток захватить рукопожатие. После каждой неудачной попытки рекомендуется возвращаться к выбору целей и заново выбирать одну и ту же интересную вам ТД, чтобы скрипт занового посмотрел канал, на котором она работает.

Появятся два новых окошечка, одно из которых через некоторое время исчезнет:

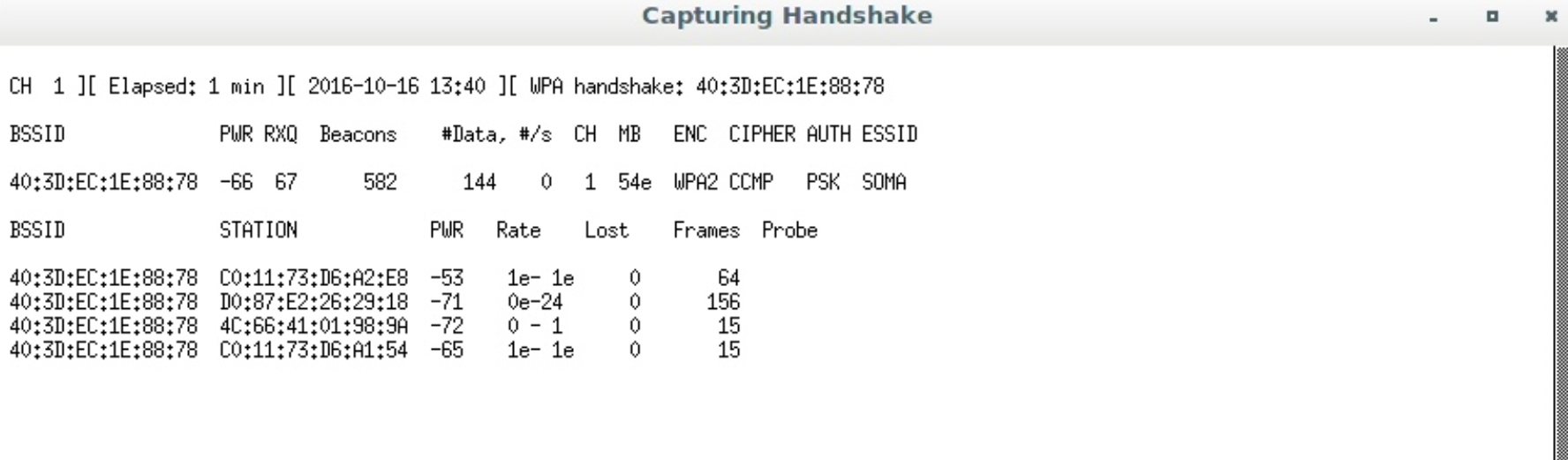

Теперь смотрим в то окно, которое не исчезло, если вы там видите WPA handshake: и далее буквы и цифры похожие на MAC адрес, значит вы удачно захватили рукопожатие. В этом случае в скрипте вводите y, если рукопожатия нет, то вводите n и пробуете заново. Не забывайте пересканировать цели и добавлять их повторно (точки доступа могут автоматически менять канал вещания после подобных атак).

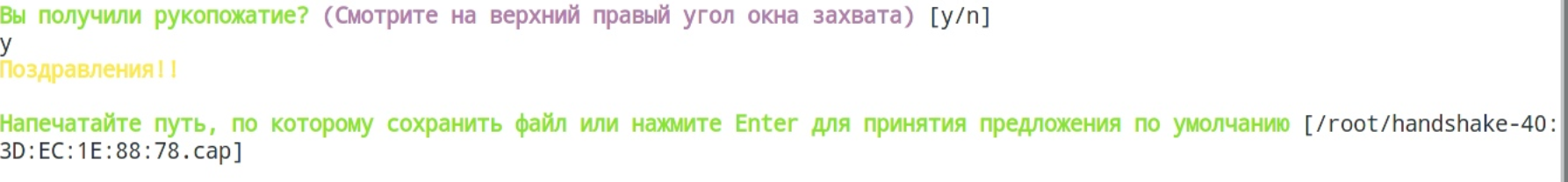

Скрипт меня поздравляет и предлагать ввести имя для сохранённого рукопожатия, если вы просто нажмёте [Enter], то рукопожатие будет сохранено с именем по умолчанию.

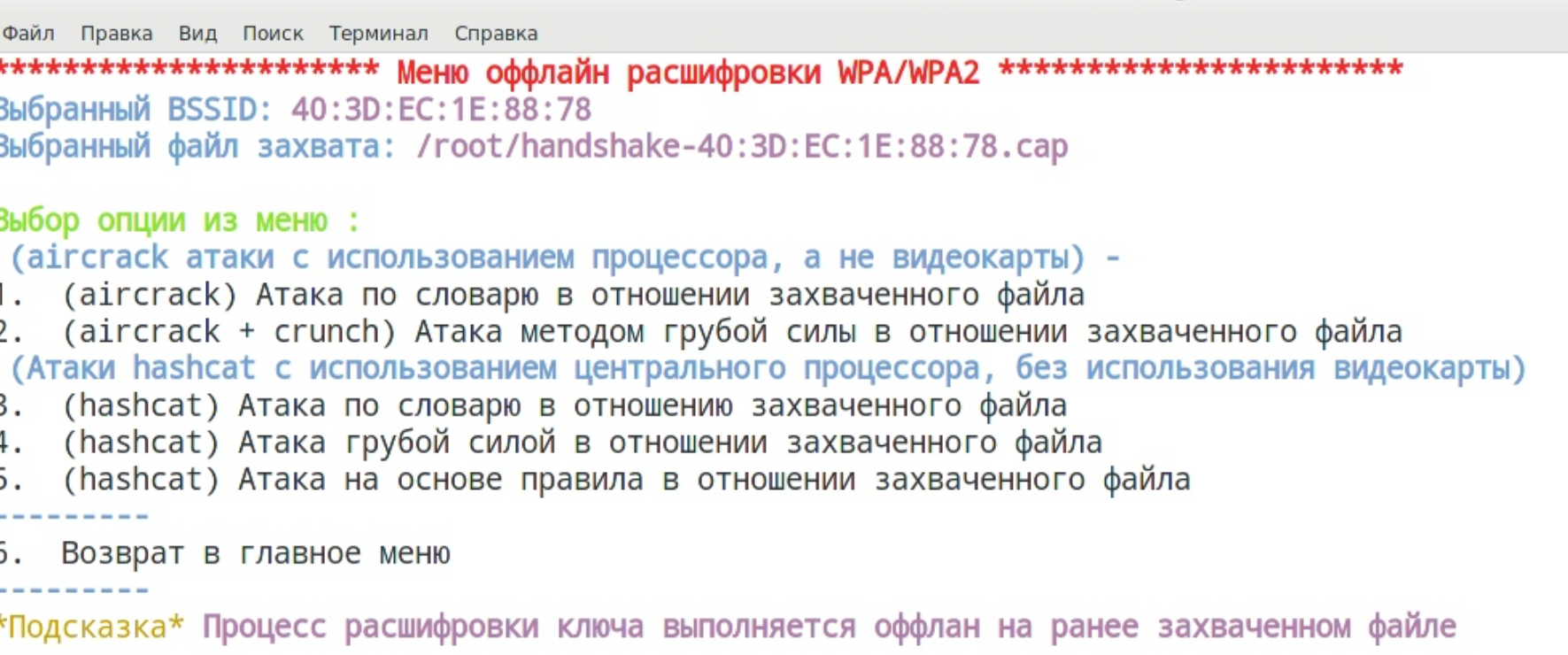

Возвращаемся в главное меню и переходим в шестой пункт:

Новые пункты

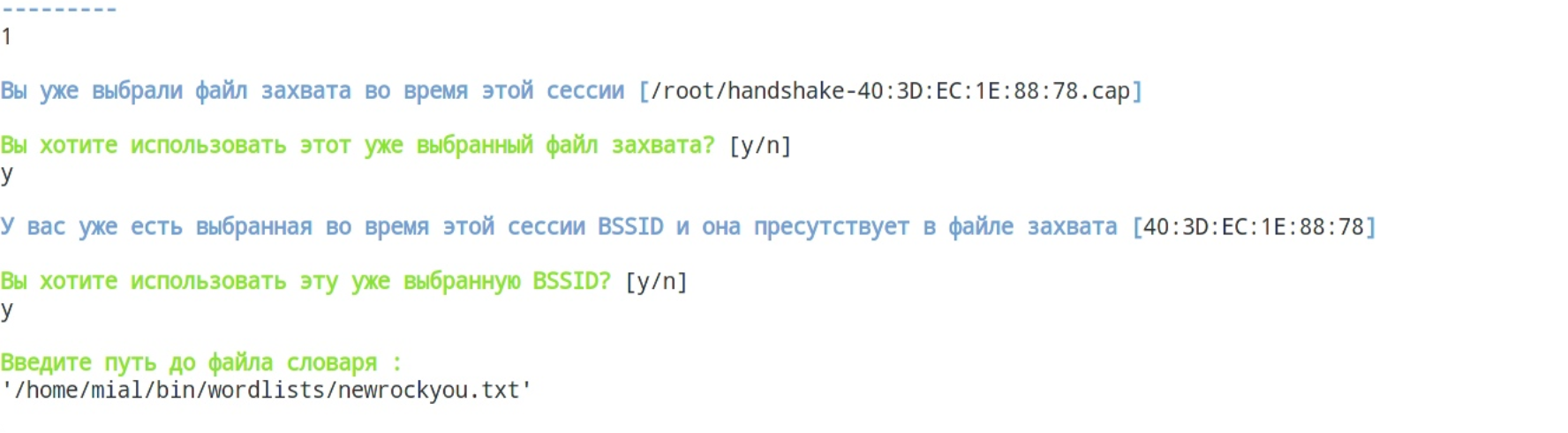

Допустим, я выбираю атаку по словарю с aircrack.

Умная программа напоминает мне, что у меня уже есть захваченное рукопожатие, и ещё она спрашивает, а не хочу ли я взламывать его. Я отвечаю утвердительно — y.

Далее умная программа замечает, что BSSID (имя сети, похожее на MAC адрес) у меня тоже уже выбрано. И спрашивает, не хочу ли я его использовать — опять, с ней не поспоришь.

Теперь нам нужно ввести путь к словарю (вместо ввода пути можно перетащить файл в окно скрипта):

Публичные словари можно скачать здесь. Однако со временем ты поймёшь как словарики для тебя работают лучше и сделаешь свою собственную подборку.

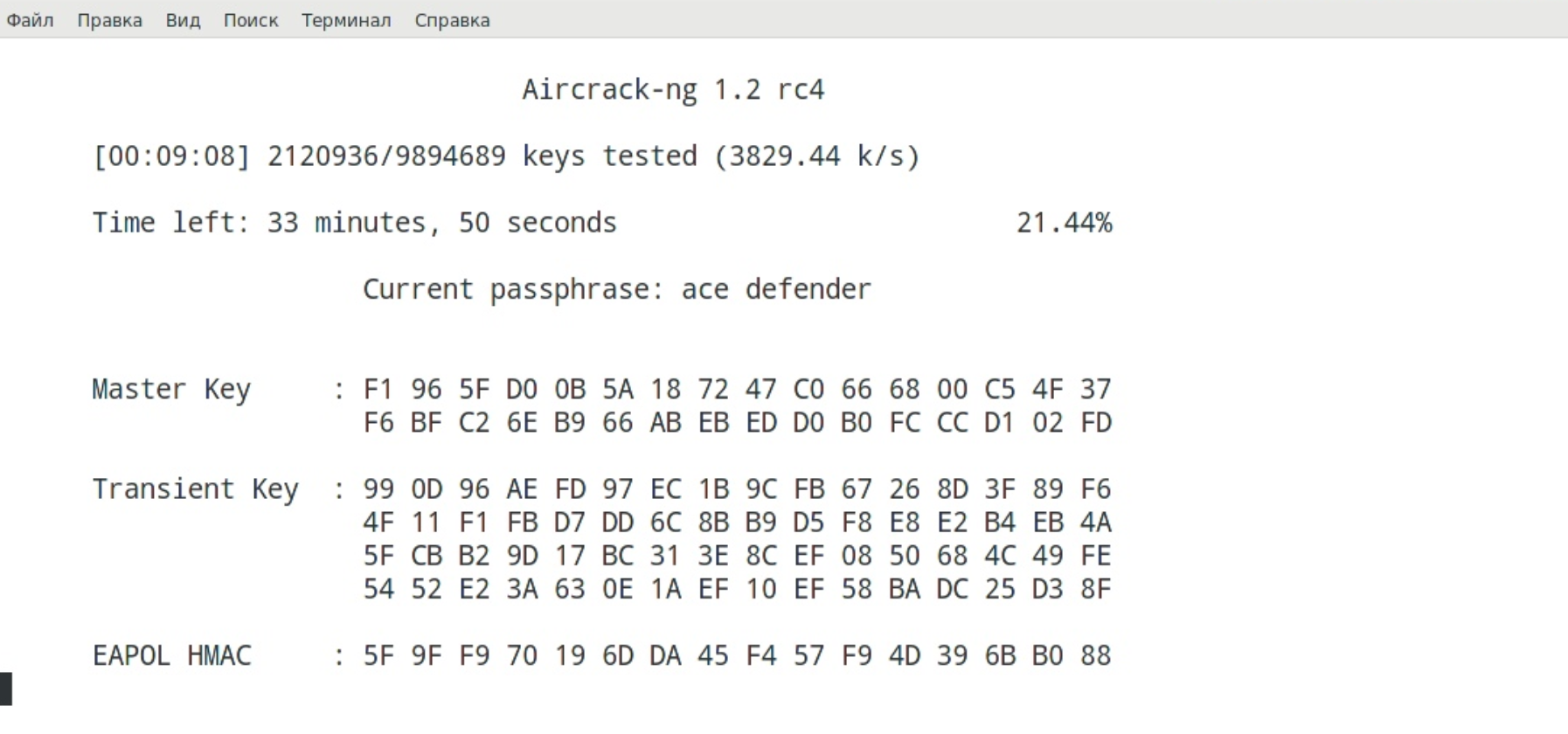

После этого начинается перебор:

HashCat

Все бы ничего, но aircrack использует ресурсы процесора, а перебор с помщью проца очень медленный! Что говорить о больших словарях, например полный цифровой девятизнак содержит уже 900 млн комбинаций и потребует пару недель вычислений на процессоре чтобы убедиться что (как минимум) пароль не найден).

Такая лузерская ситуация не могла не беспокоить пытливые умы и вскоре выход был найден. Для потоковых вычислений были задействованы видеокарты. GPU (Graphic Processing Unit) — сердце вашего 3D-ускорителя, имеет чип с сотнями (и даже тысячами) потоковых процессоров, позволяющий распределить многомилионные но простые операции хеширования паролей и тем самым на порядки ускорить процесс расшифровки. Чтобы не быть голословным скажу, что разогнаный Nvidia 1080ti способен достичь скорости в 500.000 паролей в секунду! Ощутимая разница, не так ли?

Как ни парадоксально, для подбора WPA-пароля с помощью GPU лучше всего подходит Windows, да да, именно он). Дело в том, что немалую роль в этом процессе играют драйвера видеоадаптеров, Windows-версиям которых разработчики уделяют куда больше внимания, чем драйверам под Linux. Ведь ориентируются они на потребности геймеров, много вы знаете любителей поиграться в комп с установленным линуксом? Подбор WPA-пароля под Windows умеют делать две программы — коммерческая Elcomsoft Wireless Security Auditor и консольная утилита hashcat-plus. Использование именно этих программ мы и рассмотрим далее, а заодно и сравним их характеристики, поговорим о плюсах и минусах обоих. Посмотрим с какой скоростью будет происходить расшифровка хендшейка в равных условиях, на одной системе для обоих программ.

Наличие последних рабочих драйвероввидеокарты в системе — обязательное условие. Как ставить дрова на видюху рассказывать не буду, раз вы сдесь то, уверен, вам это раз плюнуть.

Заключение

Airgeddon – очень удобный инструмент. Кстати, он написан на Bash — я сам большой поклонник автоматизировать задачи на Linux именно таким образом, без привлечения других языков программирования, если без них можно обойтись.

Скрипт оказался самым простым из всего, с чем я когда-либо работал. С помощью этого скрипта самый начинающий пользователь Linux сможет взломать Wi-Fi если у него есть соответствующая беспроводная карта и если пароль не слишком мудрёный.

Как обычно, я рекомендую не зацикливаться на автоматизированных скриптах, а продолжить изучение соответствующих программ и методик, поскольку «вручную» можно улучшить свои результаты и увеличить вероятность успешного взлома.

А как же AirSlax 5XX, на мой взгляд там даже проще.