Получаем доступ к аккаунтам через отравление функции восстановления пароля. Часть 1

Совсем недавно этому виду атаки были подвержены даже очень крупные сервисы, сейчас проблема исправлена, но ведь сервисов, использующих функцию восстановления пароля – великое множество. Например, проверенно, уязвимы все версии продуктов, написанных на PHP Laravel, вплоть до последней версии. Какие возможности это открывает для тебя – сам можешь представить. Так что лови эксклюзивчик.

Что это такое?

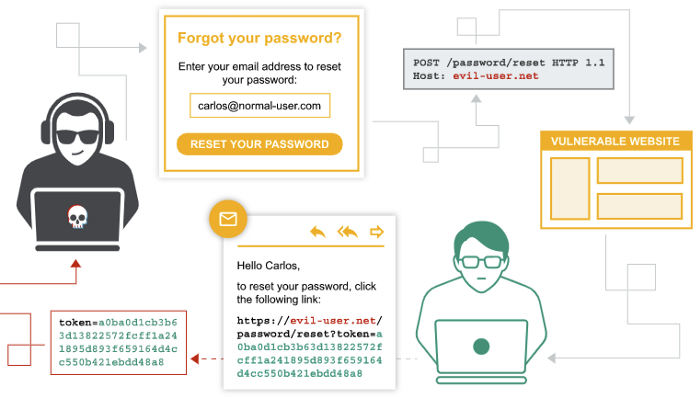

Отравление функции сброса пароля это атака с использованием манипуляций с HTTP заголовками, при которой атакующий может подменить содержание заголовков таким образом, что он сможет получить токен восстановления пароля от аккаунта жертвы на свой сервер. Добавляя или изменяя значения заголовка HTTP-запроса во время процесса сброса пароля приложения, можно перезаписать домен на который отправляется ссылка восстановления. У тебя уже чешутся рученки? И не напрасно. На данный момент уязвим каждый третий сервер.

В атаку!

Прежде всего, для перехвата и модификации запросов нам понадобится proxy в виде BurpSuite или OWASP-ZAP и навыки работы с ними. Мы будем перехватывать и модифицировать на свой заголовок HTTP “Host:”. Для этого, настроив прокси, переходим по ссылке восстановления пароля и вводим данные жертвы, подменив значение “Host:” на свой сервер. В результате жертва получит ссылку восстановления пароля, но уже с нашим сервером, на котором мы должны ловить запросы, для того, чтобы получить токен восстановления пароля. Следует заметить, для того, чтобы атака была успешной, жертва все же должна перейти по полученной ссылке. Однако, в большинстве случаев имя хоста маскируется чем то типа “нажмите здесь, чтобы восстановить свой пароль”. Но всё же нужно, чтобы жертва нажала на эту ссылку.

И это всё?

Конечно нет. Даже если обычная атака с подменой “Host” не работает – не спеши отчаиваться, есть другие варианты. Давай их рассмотрим.

Двойной заголовок Host

В зависимости от того, как сервер реагирует на дублирование заголовков Host в HTTP-запросе, наш вредоносный ввод может иметь приоритет над значениями по умолчанию:

POST /login/password-reset HTTP/1.1

Host: example.com

Host: <наш-домен>

...Переопределяющие заголовки

Переопределяющие заголовки, такие как X-Forwarded-Host, X-Forwarded-Server, X-HTTP-Host-Override и X-Host, иногда могут заменять значения заголовка Host, в результате чего у нас все получится:

POST /login/password-reset HTTP/1.1

Host: example.com

X-Forwarded-Host: <наш-домен>

...Почему так происходит?

Почему так происходит?

Отравление функции сброса пароля может произойти, когда веб-сайт использует значения заголовков HTTP для направления трафика или создания ссылок на страницы, что происходит примерно в одном из трёх случаев.

Подумай какие возможносити это открывает для тебя.

прошу поделиться ссылками на ресурсы по

HTTP запросам \ если не трудно …