reNgine – очень удобная утилита для пентеста Web приложений

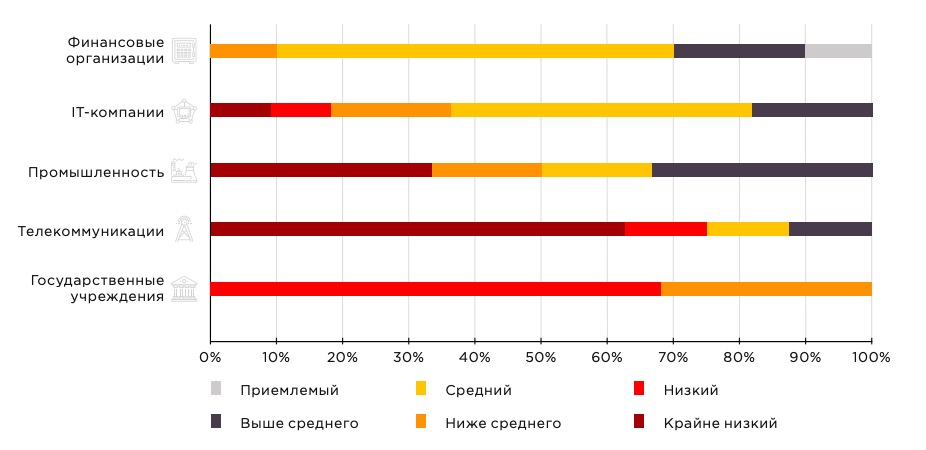

Мы уделяем очень много внимания тестированию Web приложений. И не просто так. По версии Positive Technologies, 19% приложений содержит критические ошибки. То есть, примерно один из пяти сайтов.

Не мудрено, что новые приложения, облегчающие тестирование появляются каждый день. Мы уже подробно писали о мощнейшем комбайне для анализа web приложений NetSparker, обсуждали SqlMap и даже писали собственный фреймворк по поиску SQLi. Сегодня мы поговорим о совсем новом инструменте под названием reNgine значительно облегчающему тестирование Web приложений.

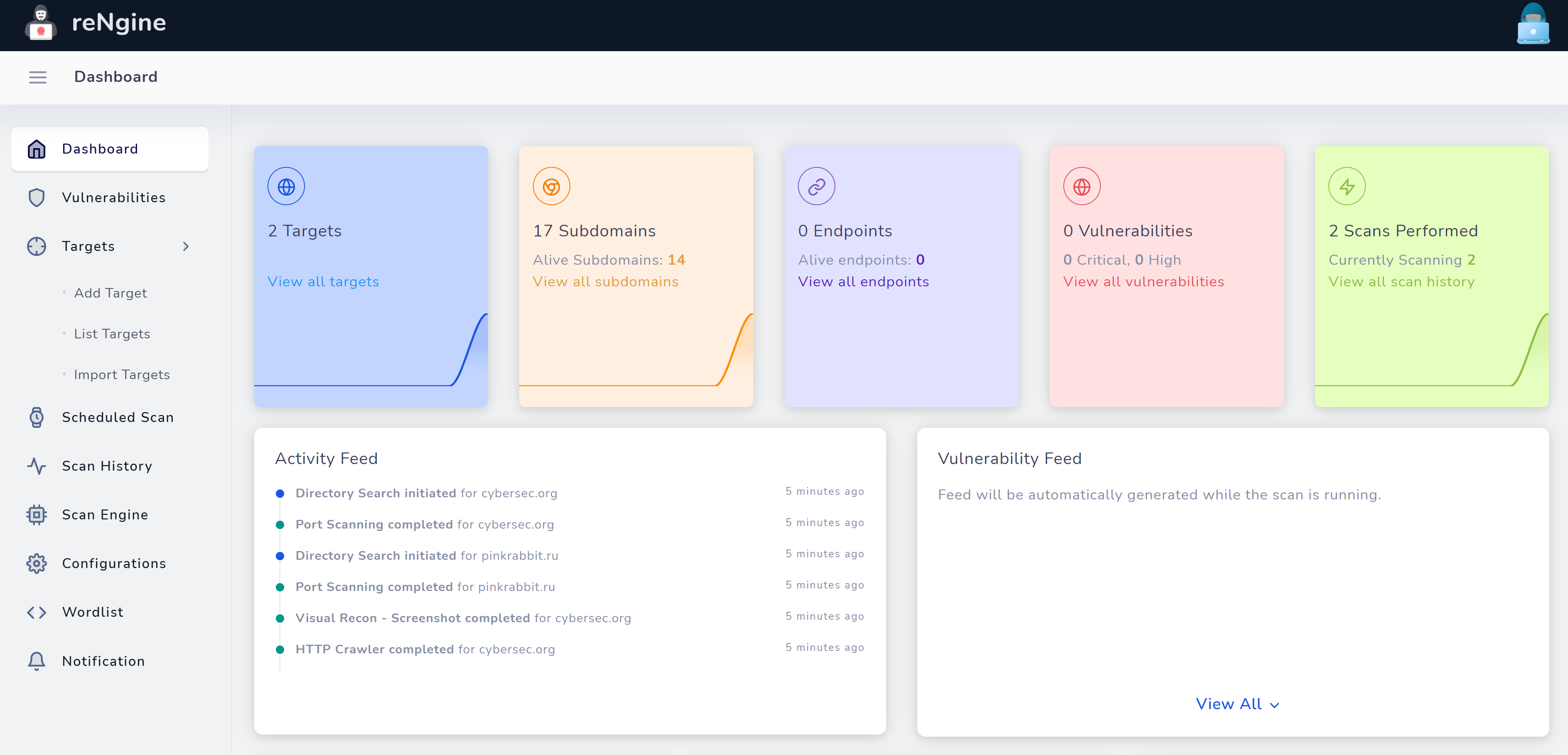

Знакомься, reNgine – это очень гибкий автоматизированный фреймворк, предназначенная для пентеста веб-приложений. Это сборная “солянка” из приложений с открытым исходным кодом, позволяющая собрать результаты в одном месте. Раньше для проведения теста вэб приходилось собирать, сопостовлять и анализировать результаты работы различных утилит, например, как мы писали об этом здесь или пользоваться “тяжелыми” коммерческими приложениями наподобии Netsparker или Accunetix. reNgine не только делает большую часть работы за тебя, но и позволяет систематизировать результаты в удобном вэб-интерфейсе.

Так что же умеет reNgine?

Чем бы дитя не тешилось – лишь бы не руками. Дзюба точно усвоил этот урок. Но у пентестеров свои игрушки. Поэтому подвергнутый тестированию мой любимый магазин “укрепления семейных ценностей”, надеюсь, не обидется.

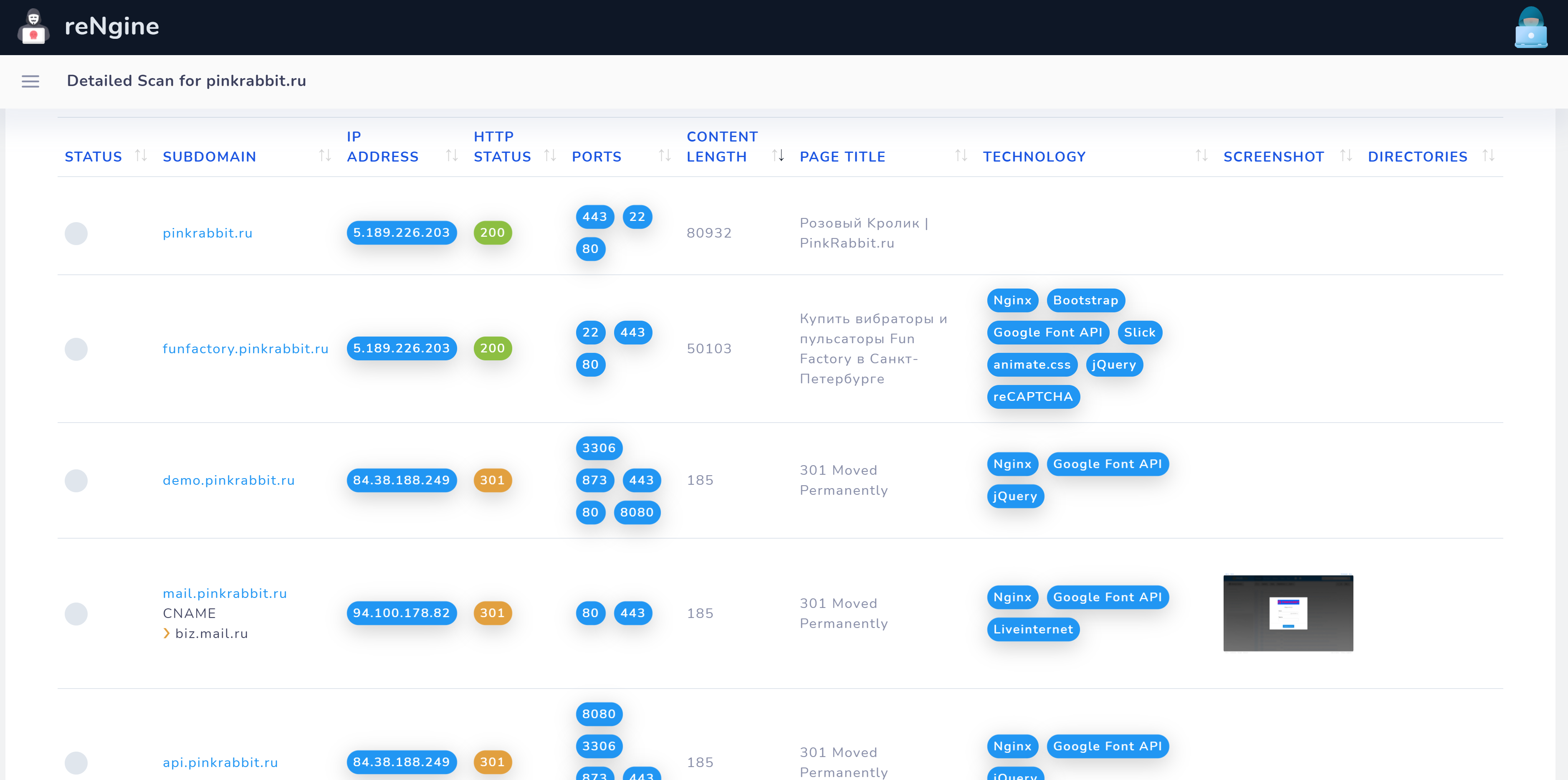

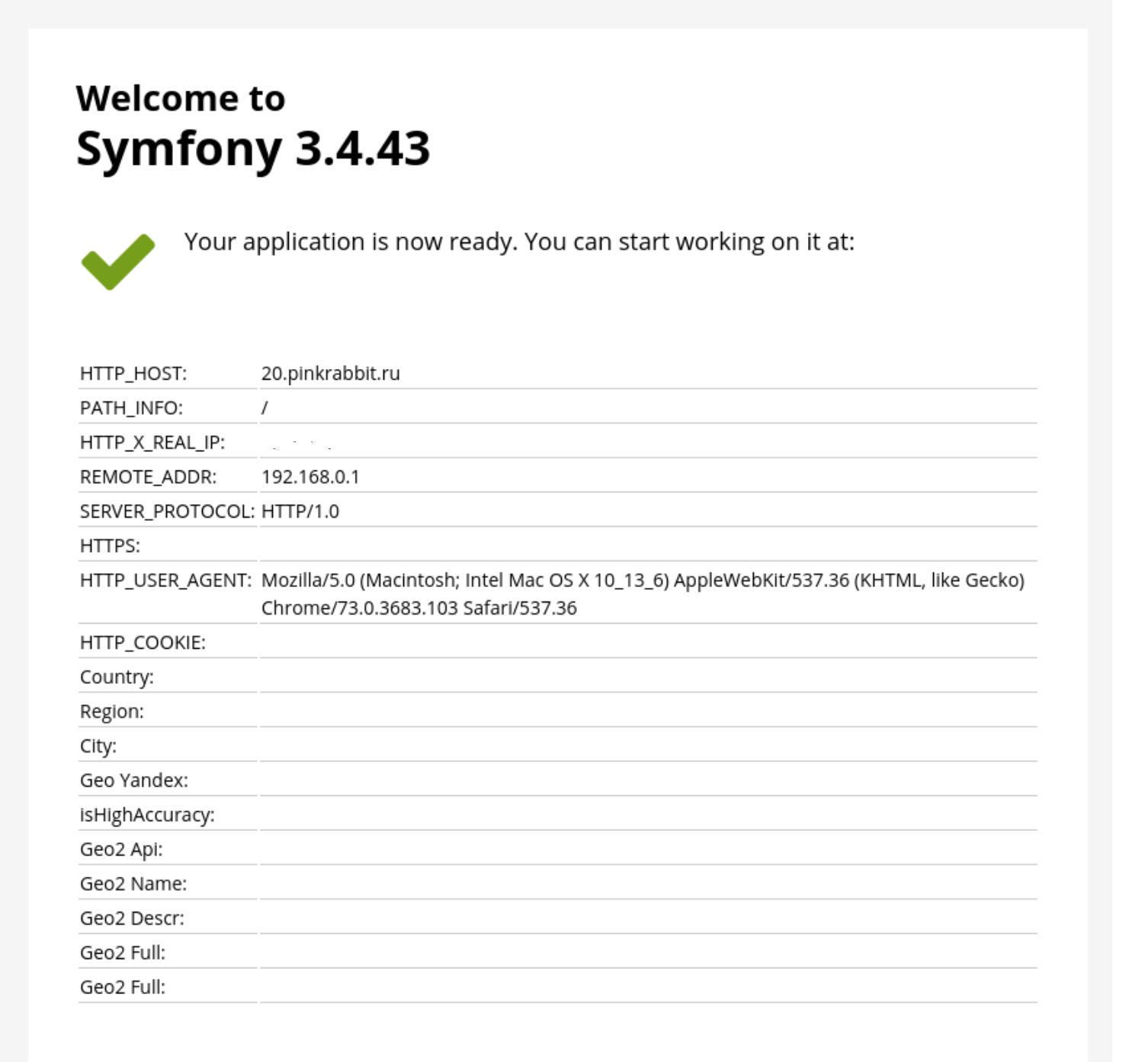

Поехали? В процессе своей работы reNgine не только попытается идентифицировать поддомены цели, но и просканирует порты, по возможности соберет скриншоты сервисов открытых на этих портах, идентифицирует конечные точки, соберет информацию о доступных файлах и даже проведёт тест на уязвимости.

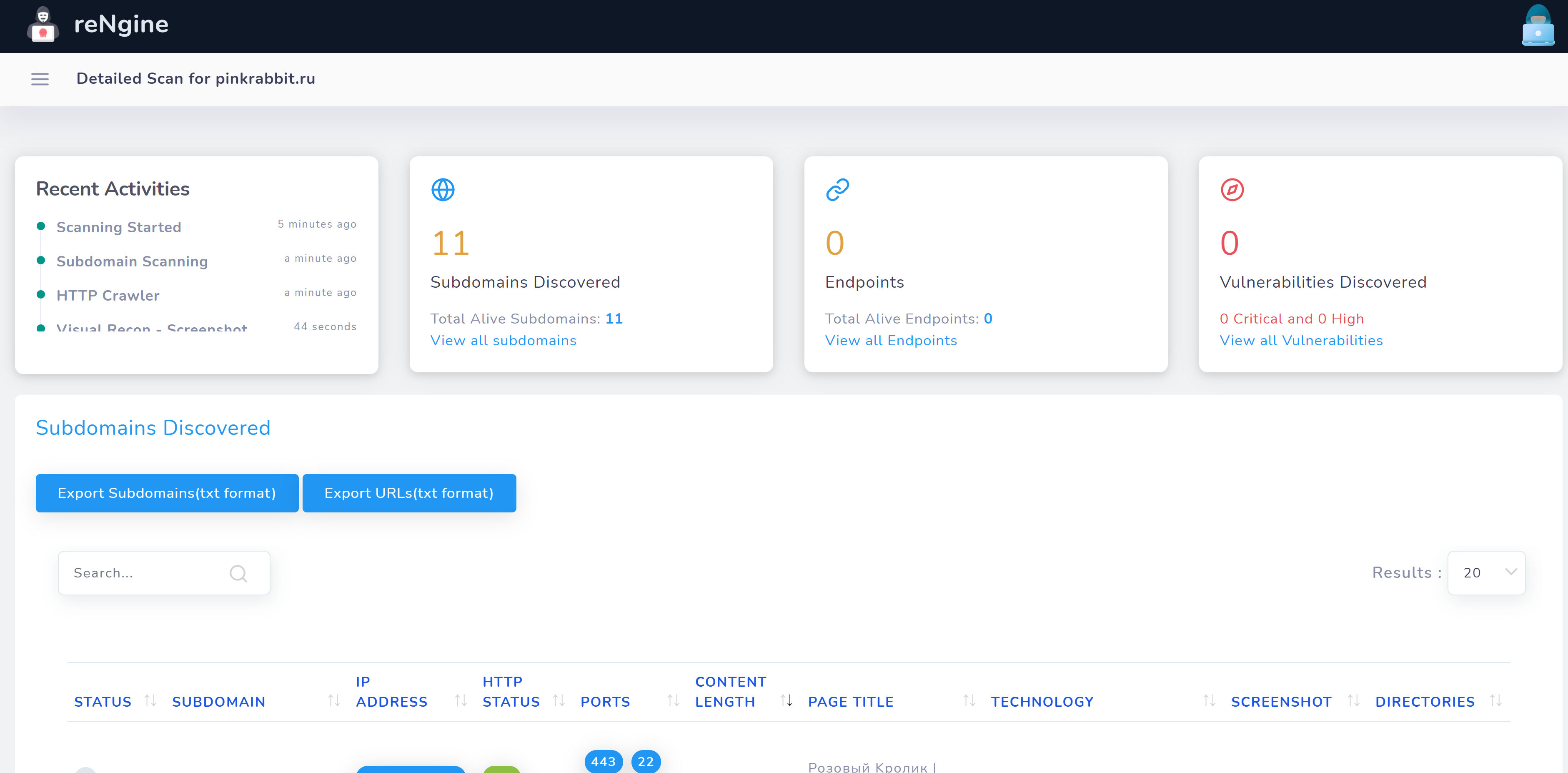

reEngine автоматизирует весь процесс идентификации сервисов на основе выбраных вами настроек, а после работы организует результаты для быстрого поиска и определения вашей потенциальной цели. Вот так выглядит процесс сканирования:

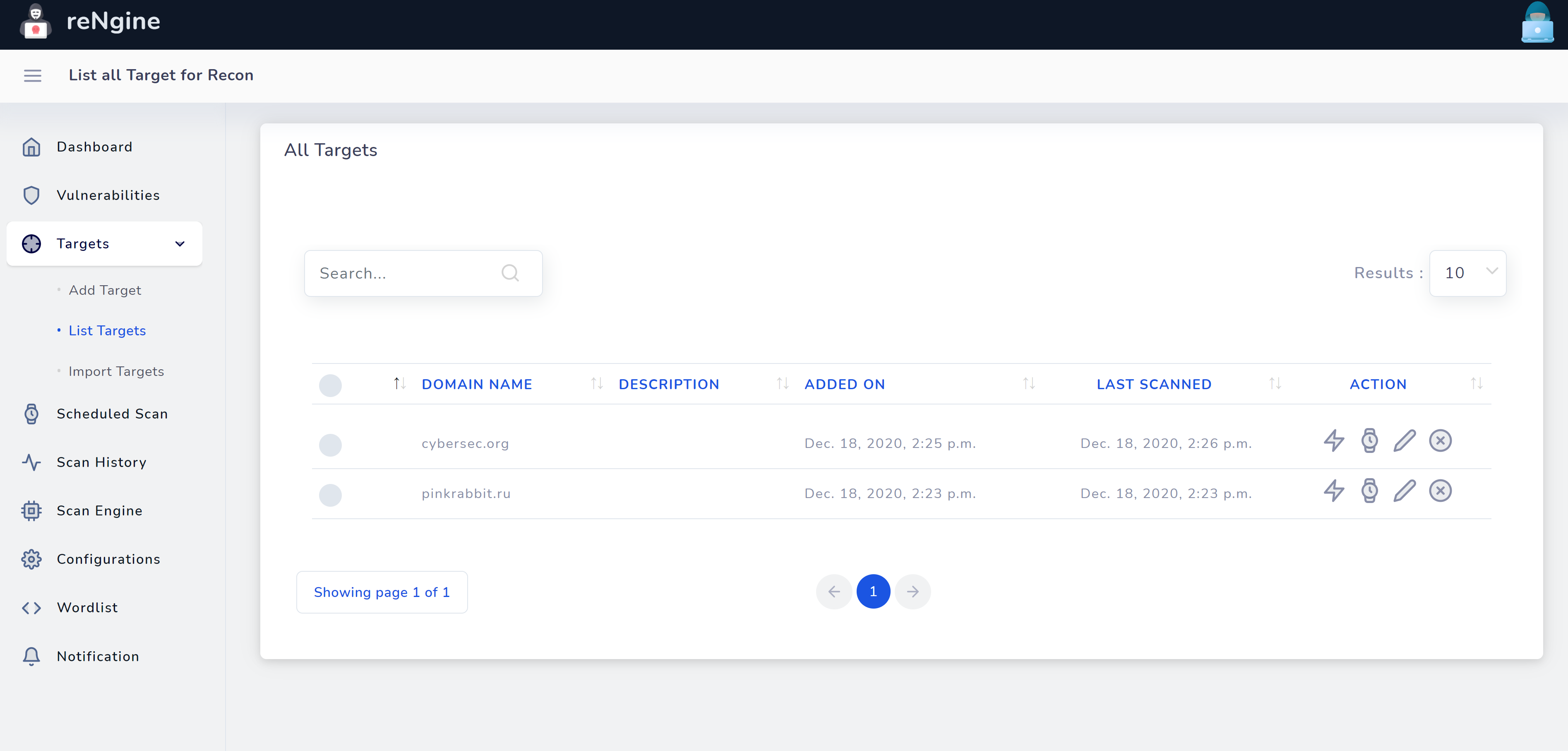

Достаточно просто добавить цель:

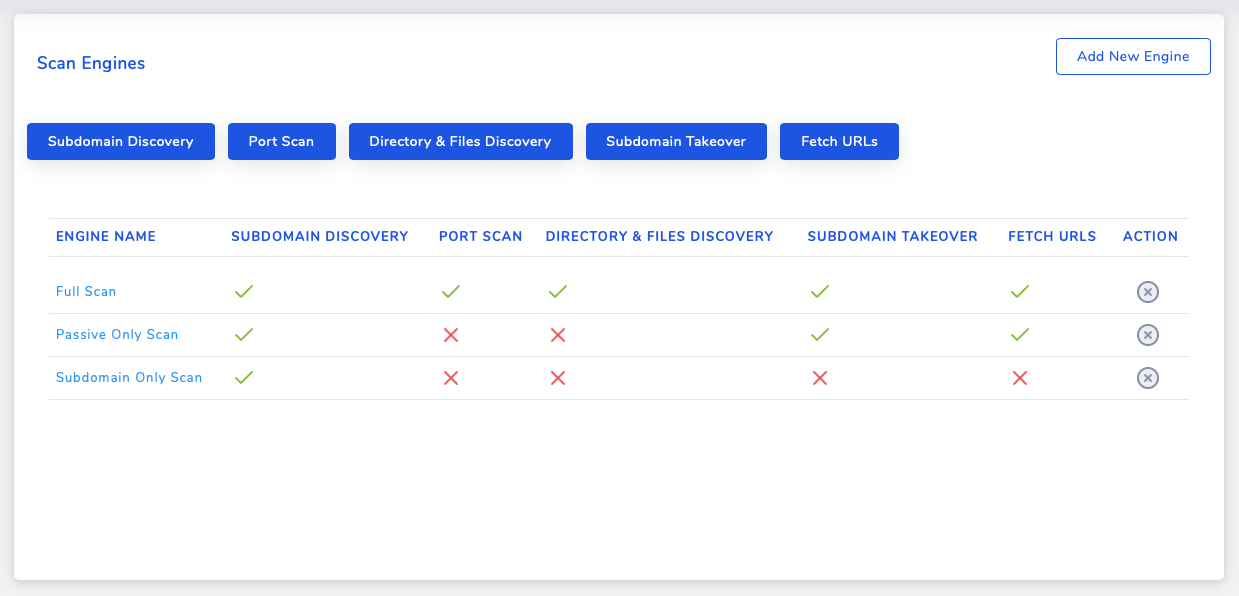

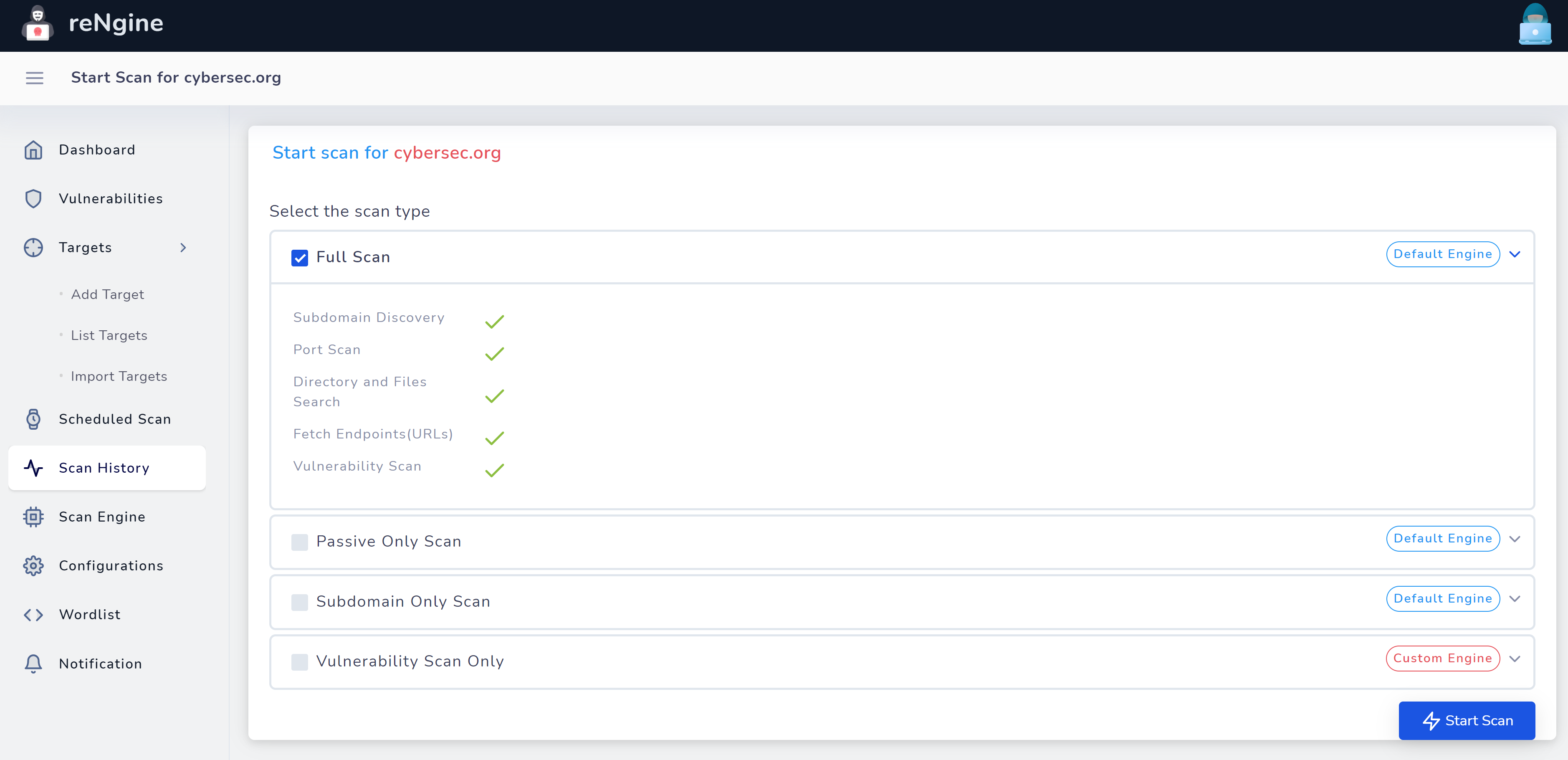

И определить тип сканирования:

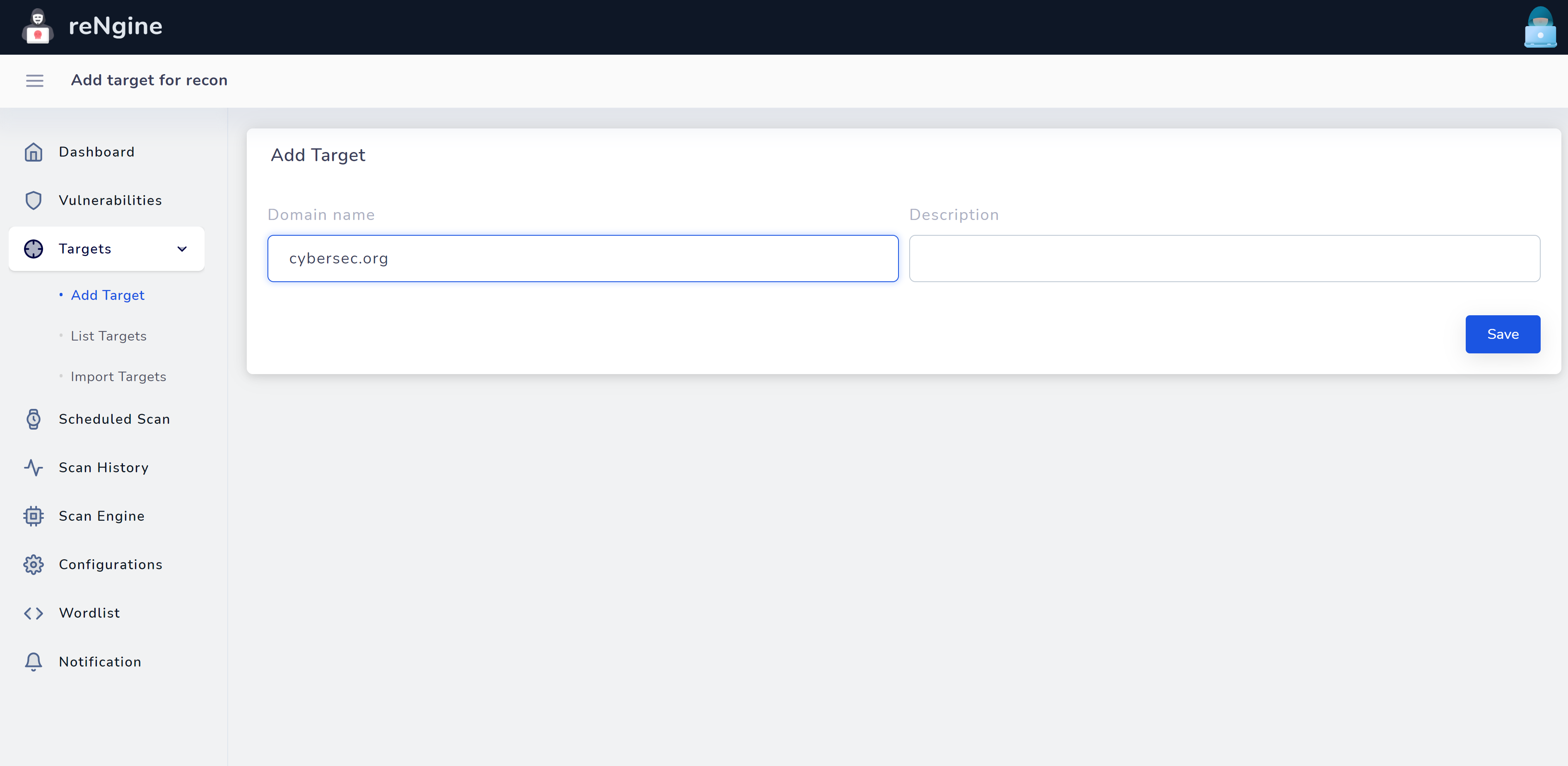

Вводим имя сканируемого ресурса:

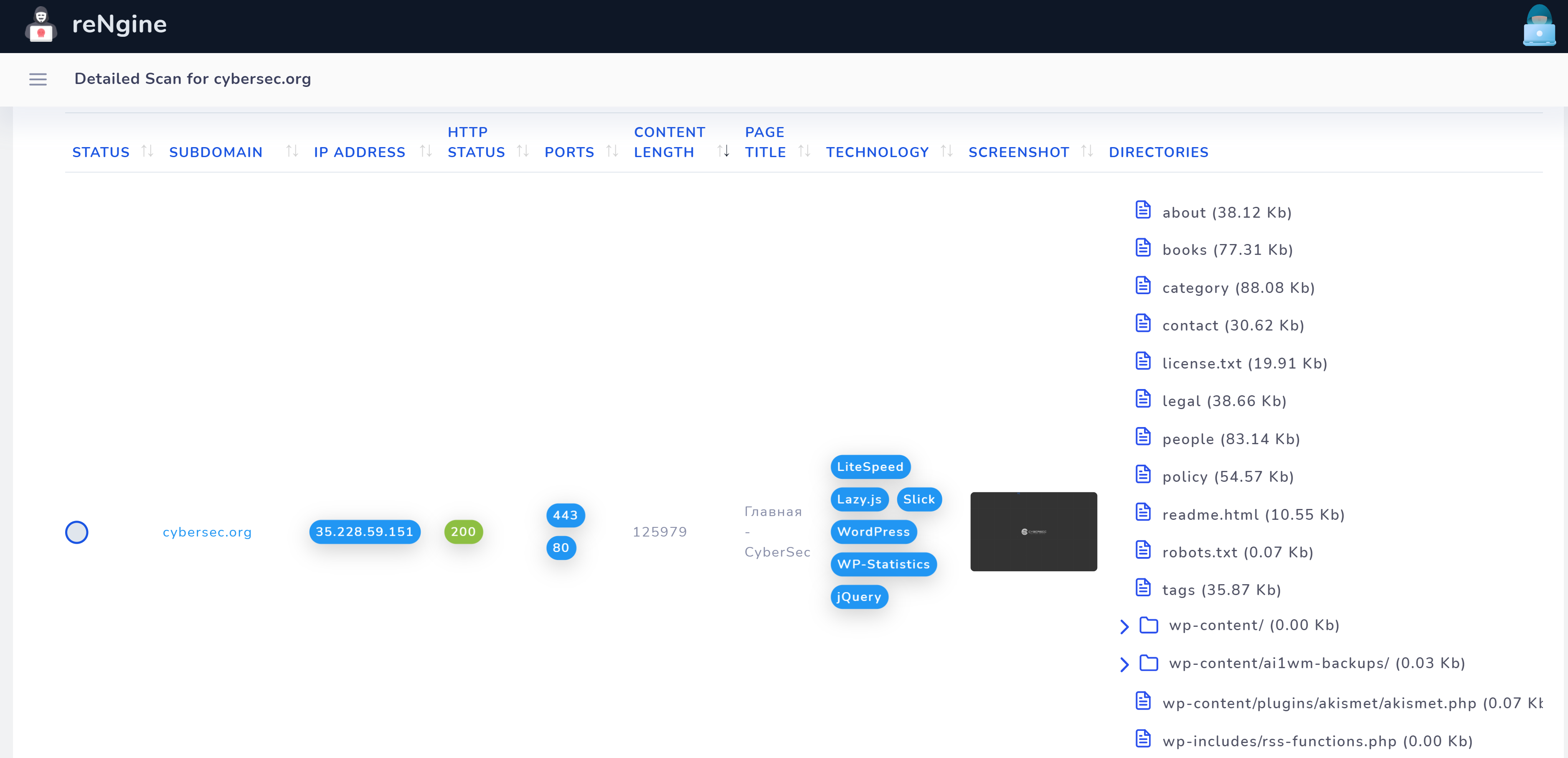

Используя панель инструментов, ты можешь искать, например, по поддоменам, статусамам HTTP, длине контента, заголовку страницы, используемой технологиии, каталогу, имени файла или по всему сразу! Например, можно искать по всем поддоменам, использующим технологию React, и быстро просматреть снимки с экрана не открывая страничку.

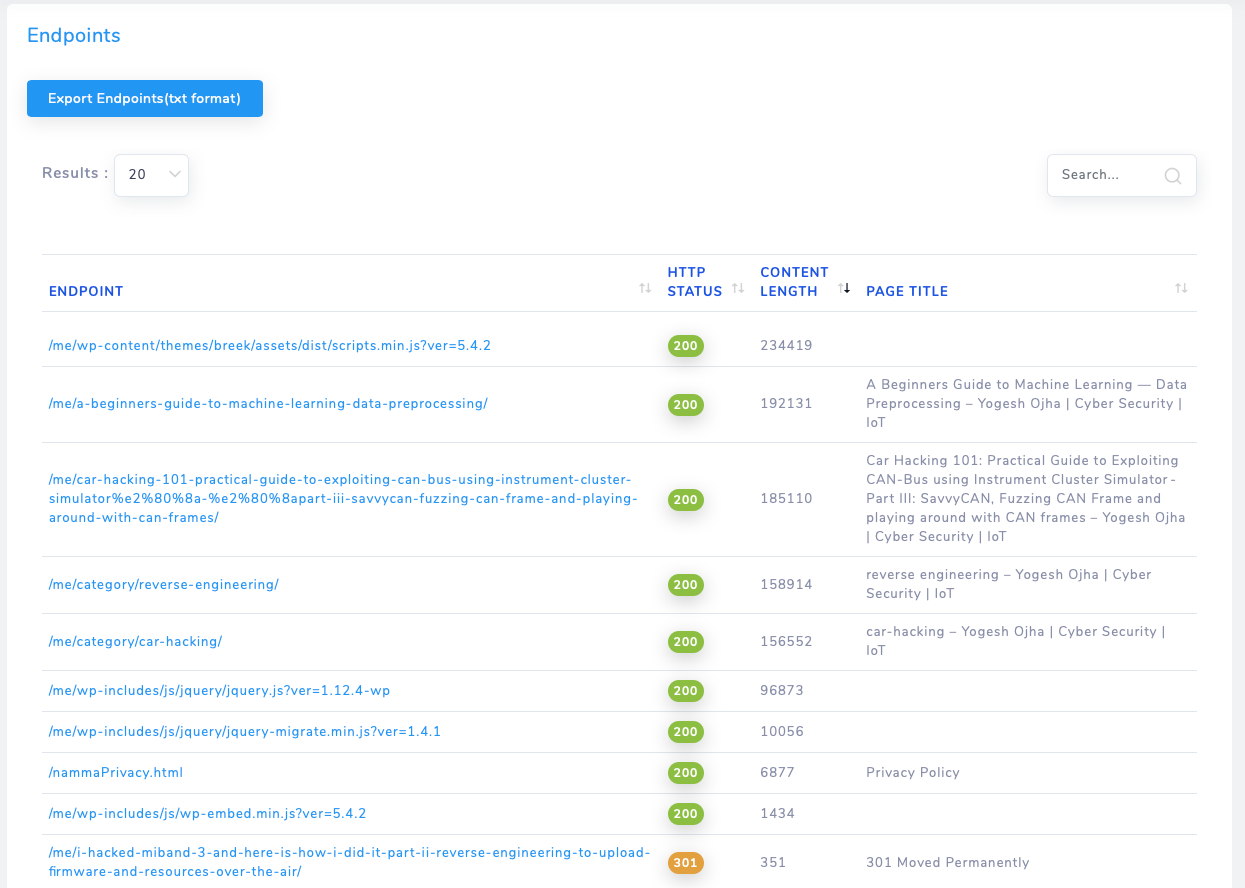

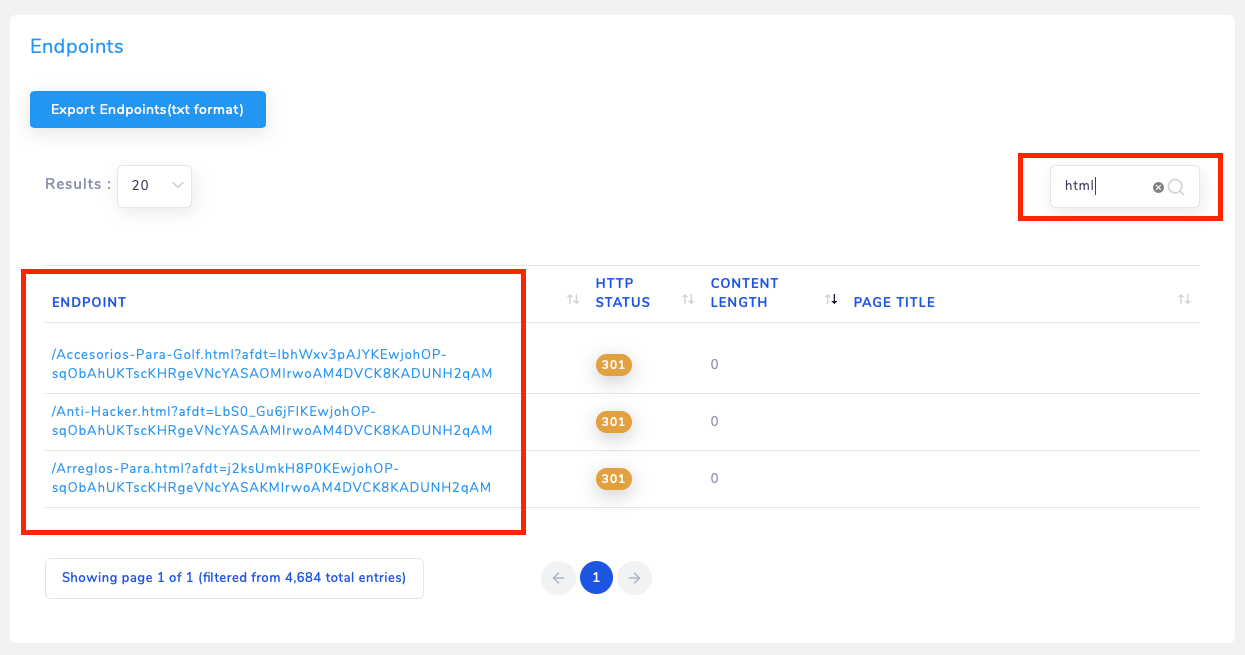

Так же можно поступить и с “конечными точеками”. reNgine использует уже существующие инструменты из различных источников с открытым исходным кодом, таких как общий обход контента, Wayback engine, и веб-сканер для сбора endpoint-ов. Затем он запускает быстро зондирует HTTP, чтобы проверить действующие URL-адреса и упростить фильтрацию.

В процессе сканирования идентифицируются открытые порты, используемые технологии, определяются поддомены и даже снимаются скриншоты:

Описание конечных точек:

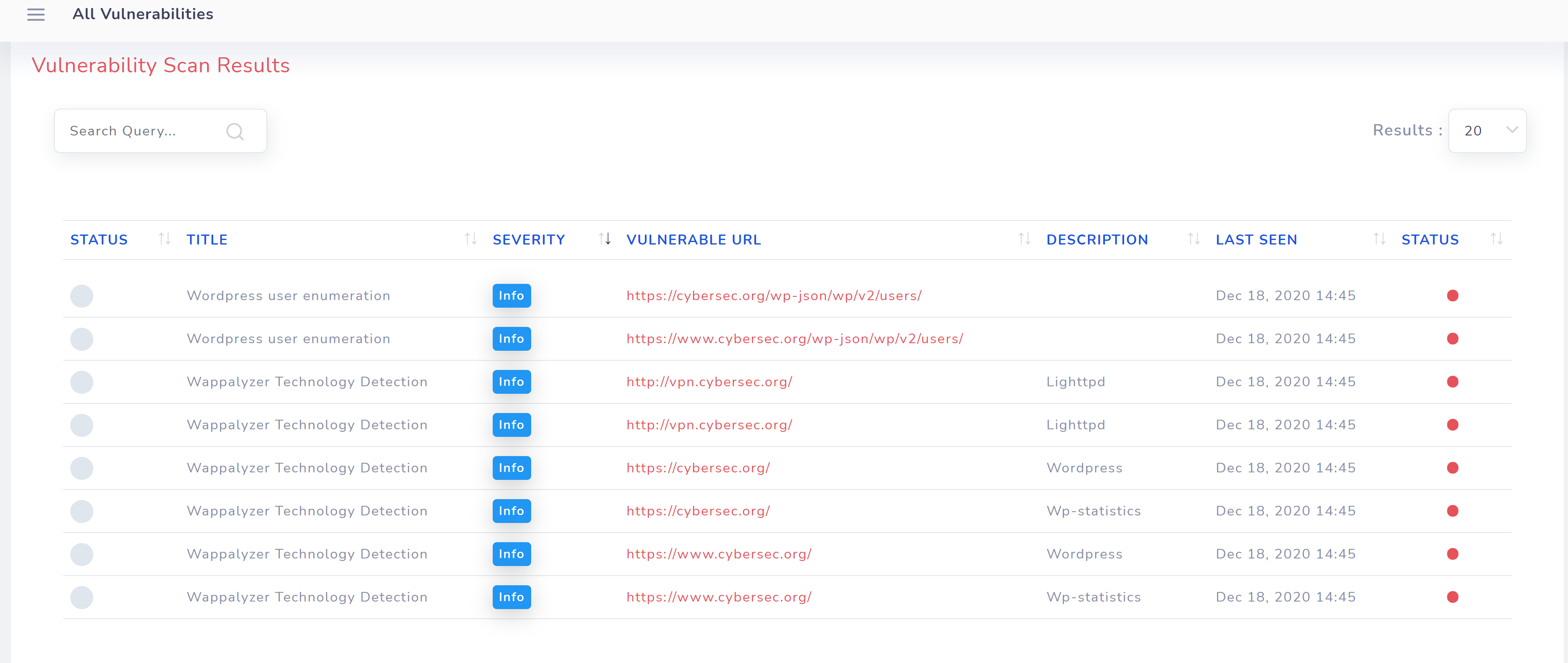

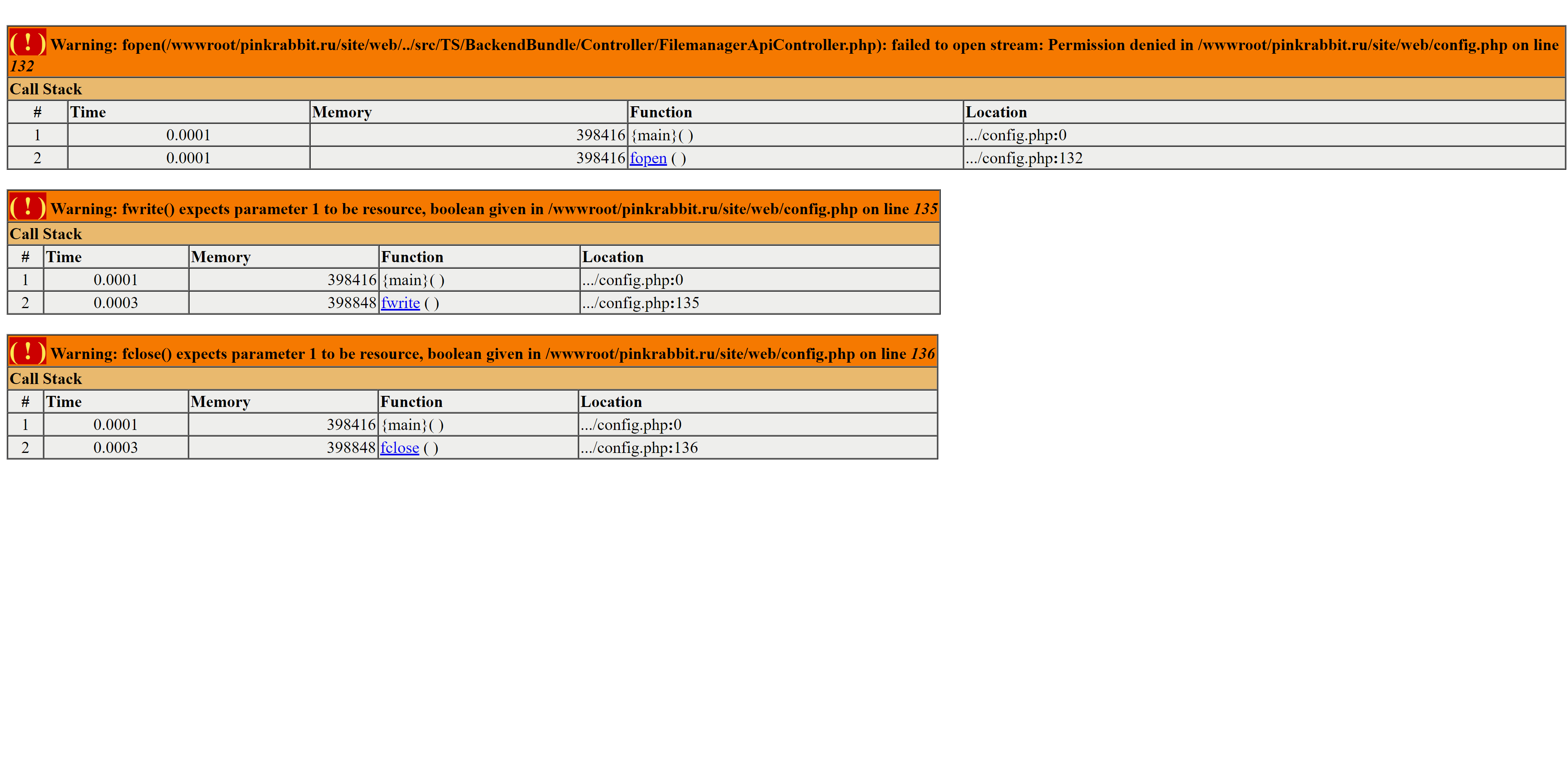

Так выглядит отчёт об обнаруженных косяках:

В течении нескольких минут с магазином резиновых хуёв повылазили такие косяки:

Обрати внимание на то, что reNgine использует настоящий Chrome для сканирования и обхода каталогов, так что никакой waf не поможет спасёт от такого сканирования.

А вот в cybersec.org можно было получить список пользователей WP:

Продолжая тему о взрослых развлечениях, уверен, что reNgine начисто устраняет дрочку с различными инструментами, собирая всё “под одной крышей”, с удобнейшим интерфейсом, да ещё и с возможностью поиска и применения фильтров. Даже не каждый именитый инструмент за тысячи долларов может похвастаться таким функционалом.

reNgine работает на Debian или Ubuntu, легко устанавливается и работает из docker-контейнера.

Если ты тестируешь веб приложения, уверен, ты избежишь судьбы Дзюбы и ещё не раз скажешь мне спасибо за такой подгон.

Адреса, явки и пароли:

Github: https://github.com/yogeshojha/rengine

Разработчик: https://yogeshojha.com/

Спасибо! ебейший фреймворк. прочитал и решил погонять. за ночь 10 сайтов. в трех критические уязвимости.