По ту сторону баррикад. Форензика для самых маленьких

Мы часто слышим о взломах и кибератаках. Реже – о хакерах, которые получили “по заслугам” за эти самые кибератаки. Но как часто вы слышали о том, как этих хакеров выследили и поймали? Сомневаюсь. Сегодня мы на время переметнёмся на “ту сторону баррикад”, и посмотрим на работу борцов за справедливость.

Здравствуй, дорогой читатель!

Как ты понял, в этой статье мы познакомимся с такой вещью, как форензика. Да, скорее всего, ты уже слышал про неё, или даже знаешь, что это такое. Но если ты не знаешь или забыл – я напомню.

Если совсем коротко, то форензикой называют компьютерную криминалистику. Это ничто иное как целая прикладная наука о раскрытии кибер-преступлений, поиск цифровых улик и доказательств. Тема очень интересная и глубокая, поэтому в этой статье я не буду углубляться во избежание перегрузки читателя лишней информацией.

Сегодня у нас на повестке дня крайне интересная программка, достать которую для меня оказалось довольно таки сложной задачей. Что же за софт такой загадочный? Называется он Evidence Center.

Это флагманский продукт Российской компании Belkasoft, которая описывает своё детище как “всеобъемлющее решение цифровой криминалистики для снятия данных с устройств, поиска, восстановления и анализа цифровых улик, сохранённых в компьютерах и мобильных устройствах, а также облачных сервисах. Evidence Center облегчает получение, поиск, анализ, хранение и передачу цифровых улик, находящихся внутри компьютеров и мобильных устройств. Программа быстро извлечёт цифровые улики из различных источников путем анализа жёстких дисков, образов, облачных приложений, содержимого рабочей памяти, резервных копий iOS, Blackberry и Android, UFED, JTAG и chip-off дампов” . Переведу на человеческий язык: данный софт предназначен для компьютерной криминалистики, с помощью него сканируют и анализируют различные носители информации, начиная с жёсткого диска, заканчивая телефоном.

Поначалу это была небольшая, примитивная программка для проведения простейшего анализа носителей, но позже её создатели значительно расширили команду разработчиков, и их детище (Evidence Center) стало куда мощнее. Насколько? Конечно, исследование и сравнение версий я проводить не буду, но о возможностях обязательно расскажу.

Перед тем как мы начнём работу с софтом – пару слов о железе, которое я использую в работе и советы начинающим сыщикам.

Работать мы будем, как вы поняли с накопителями информации. Конкретно в этой статье – именно с жёсткими дисками. Так вот их я подключаю не прямо к плате, а через отдельное устройство. Потому что этот способ гораздо проще, потому как постоянные визиты в корпус компьютера не нужны.

Лично я использую такую штуку, как док-станция ACE AgeStar (3UBT2). Стоит она полторы тысячи рублей (На данный момент 1650). Представляет из себя достаточно компактное и удобное устройство, скорость передачи данных которого доходит до 5 Гбит/с (500 Мб/сек – USB 3.0) и питается от адаптера на 12 вольт.

Выглядит это чудо следующим образом:

С обратной стороны и с диском:

В рабочем состоянии

Конечно, есть совсем маленькие, их можно купить на алиэкспрессе всего за 200-500 рублей. Но, как мне кажется, уж лучше взять фирменное, нежели сделанное в подвале китайцем-ноунеймом.

Для тех, кто не знает, док-станция (На английском звучит как “Docking station” и переводится как “Стыковочная станция”) – стационарное устройство с разъёмами для подключения электронных устройств к основному. Они (Док-станции) служат для быстрого одновременного подключения нескольких устройств к питанию и кабелям трафика данных.

Короче говоря, док-станции позволяют одновременно и заряжать устройство, и синхронизировать информацию: питаем жёсткий диск и одновременно считываем с него информацию.

Если же у вас нет денег или возможности – не волнуйтесь. Эта станция нужна исключительно для удобства работы с носителями. Вы вполне можете подключать диск или другой носитель напрямую (Конечно, если подключение\чтение\работа поддерживаются). От работы через док-станцию отличие будет лишь одно – удобство и жужжание диска под ухом (на самом деле не только, но это уже совершенно другая тема, которая нам пока что не интересна).

Из советов по работе могу сказать следующее:

- Не трогайте носитель с которым работаете во время сканирования.

Объяснять почему, думаю, не нужно. - Evidence Center без настройки (или с настройкой на максимальную производительность) жрёт очень много ресурсов, что неудивительно. В этом случае любое действие “на стороне” может нарушить или затормозить работу программы, а то и вовсе её повесить. Изучать программу без предварительной её настройки во время работы с носителем я вам крайне не советую

- Даже настроенная программа может подвесить вашу систему.

Чаще всего это случается, если вы сработаете с дисками, чей объём составляет менее одного терабайта. В этот момент ничего не трогайте, ждите момента, когда всё нормализуется, иначе есть шанс полностью подвесить всё: и программу, и систему.

Обычно время ожидания составляет не более одной минуты.

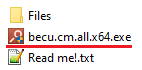

После извлечения файлов из архива первым делом нам нужно установить сам софт. Установочный файл называется “becu.cm.all.x64.exe“:

После запуска файла ждём появления графического интерфейса установки.

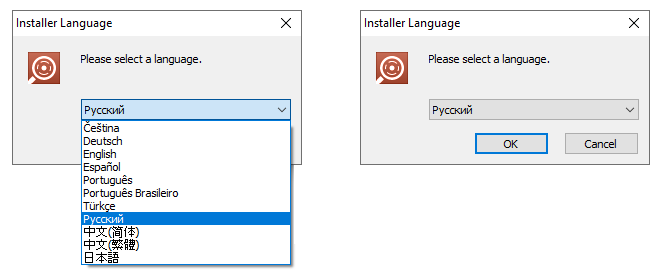

Программа переведена на одиннадцать разных языков, поэтому вам будет из чего выбирать выбираем тот, с которым вам будет удобнее всего работать. В моём случае это русский:

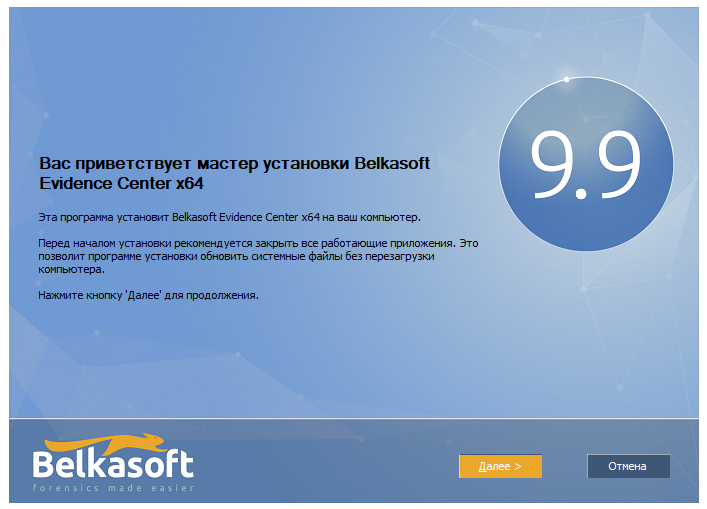

После нажатия на кнопку “OK” мы переходим к следующему этапу, где нам неожиданно порекомендуют закрыть все работающие приложения. На самом деле это необязательно, перезагрузка нам не потребуется. По крайней мере, в моём случае всё происходит именно так. Если же вы сомневаетесь, проследуйте инструкции, оставив только необходимые приложения для дальнейшей работы. Нажимаем “Далее”:

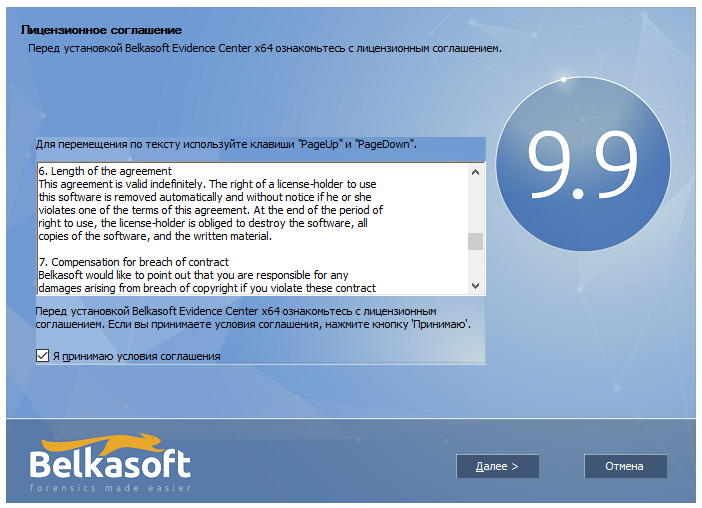

Принимаем лицензионное соглашение не читая его, и переходим к выбору папки для установки софта. Если вы вдруг панк не хотите принимать никакие соглашения – у меня для вас плохие новости (вы не сможете нажать на кнопку “далее” пока не подтвердите принятие условий соглашения (Ну или сделайте патч на пропуск этого пункта)):

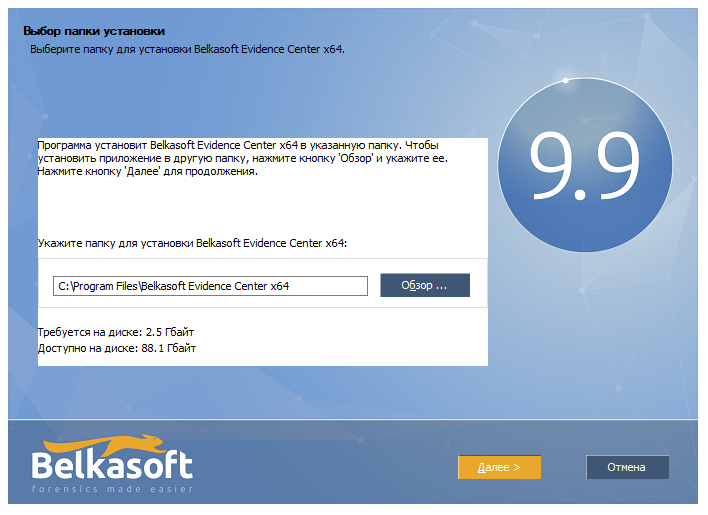

Путь к папке я советую не менять и оставить его по умолчанию “C:\Program Files\Belkasoft Evidence Center x64“:

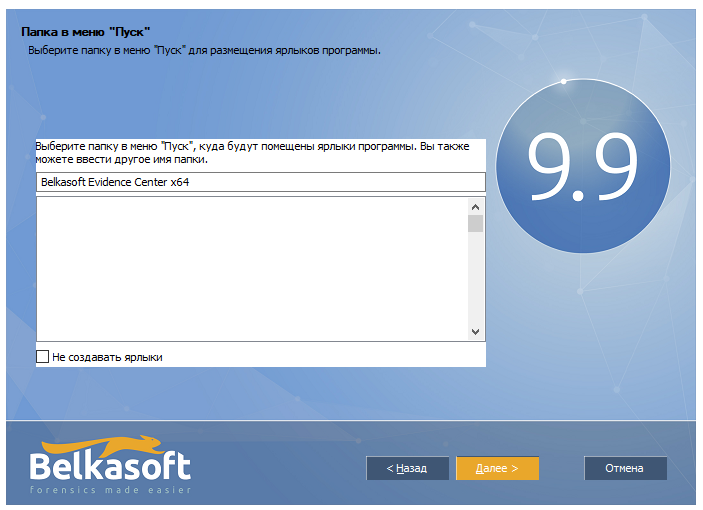

Создавать папку в меню пуск или нет – выбирать вам:

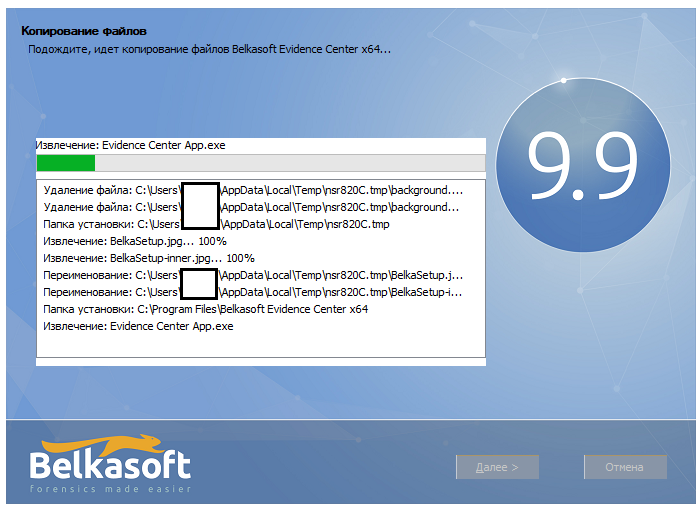

Ожидаем, пока программа установится на жёсткий диск:

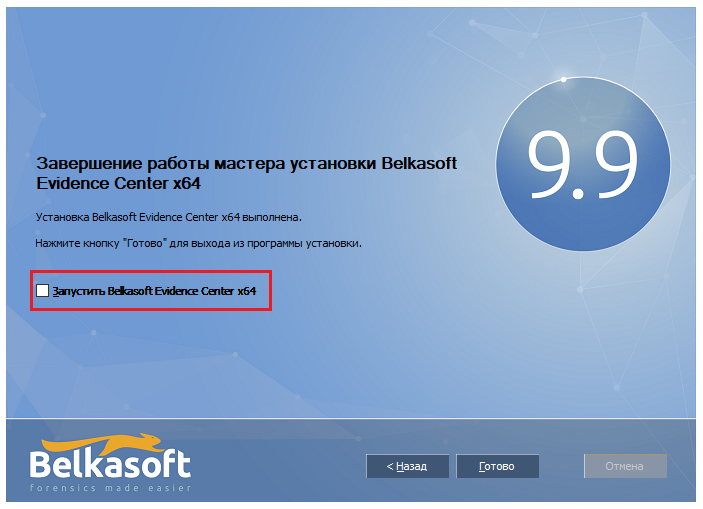

После успешной установки обязательно снимаем галку с пункта запуска программы. Мы не должны запускать эту штуку пока её не крякнем:

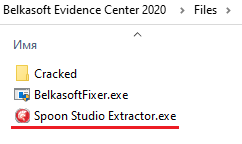

Готово. Мы установили софт и и теперь приступаем к его кряку. Для этого заходим в папку “Files”. Первым мы используем “Spoon Studio Extractor.exe“, на который как раз и ругается антивирус:

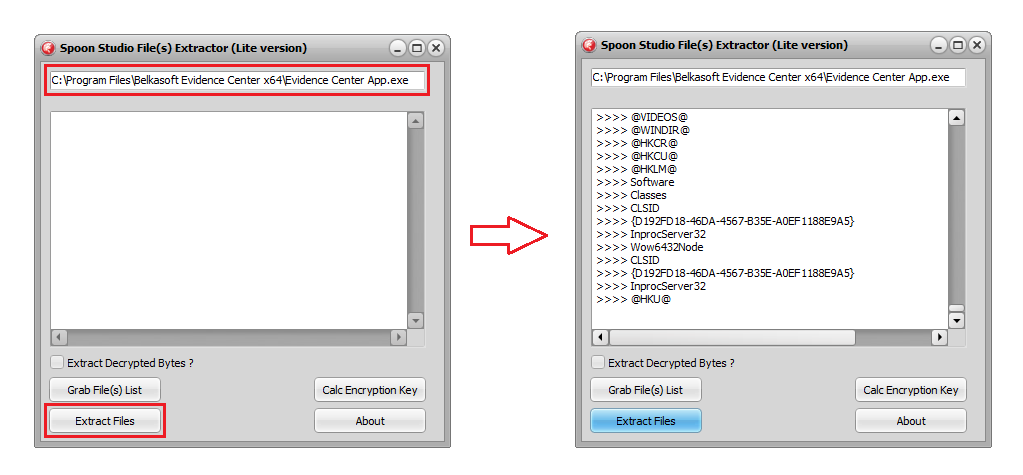

Запускаем его от имени администратора:

Здесь нам потребуется ввести путь к файлу Evidence Center App.exe и извлечь все файлы, путём нажатия на кнопку “Extract Files”. Во время извлечения (или чтения) файлов у компьютера может случиться жопный коллапс, но пугаться не стоит – это норма. По окончанию работы в логе программы будет список извлечённых файлов и папок:

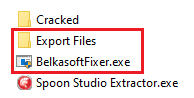

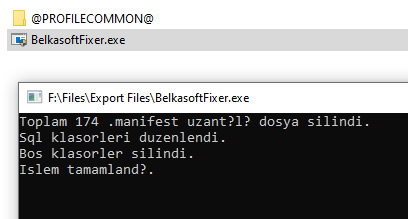

По завершению работы рограмма создаст папку с именем “Export Files” рядом с собой. Все извлечённые файлы будут собраны именно там. Далее Мы будем работать с этой папкой при помощи утилиты “BelkasoftFixer.exe”. Копируем утилиту в новосозданную папку и запускаем уже там

Все файлы будут перемещены в папку “@PROFILECOMMON@”. Работа будет выполнена за считанные секунды. Обычно об этом свидетельствует надпись “Islem tamamland?” (на турецком “Процесс завершён“) .

После этого все файлы из папки “@PROFILECOMMON@” перемещаем напрямую в основную папку программы:

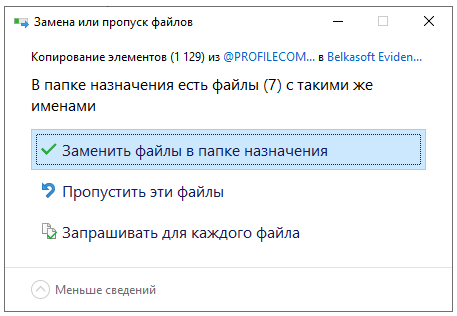

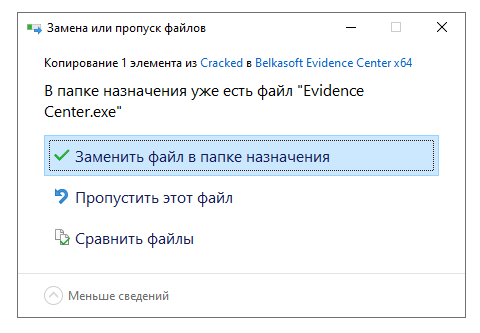

На вопрос о замене файлов со схожими именами отвечаем положительно:

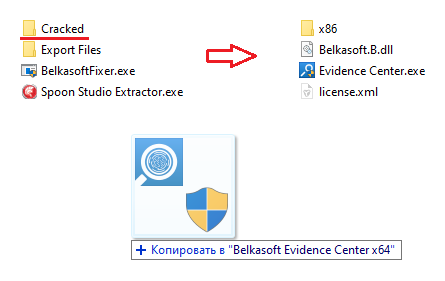

Остаётся только заменить основные файлыпрограммы на заранее подготовленные. Для этого заходим в папку “Cracked” и всё её содержимое перемещаем в папку программы с заменой:

С этого момента запускать программу будем исключительно через файл “Evidence Center.exe”

“Evidence Center App.exe” мы не трогаем. Его вообще можно удалить, но я не удаляю потому что мне лень.

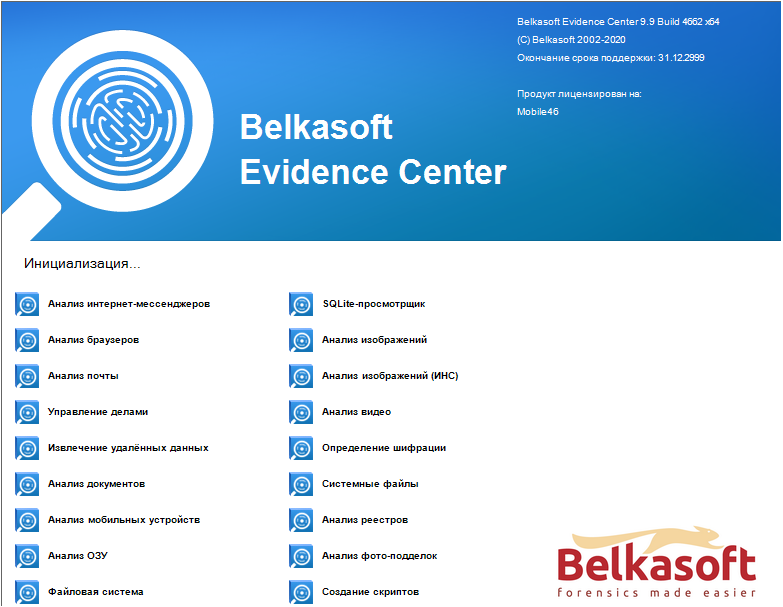

Запускаем? Запускаем!

Первое что мы видим – сплеш скрин, где выписаны все его возможности.

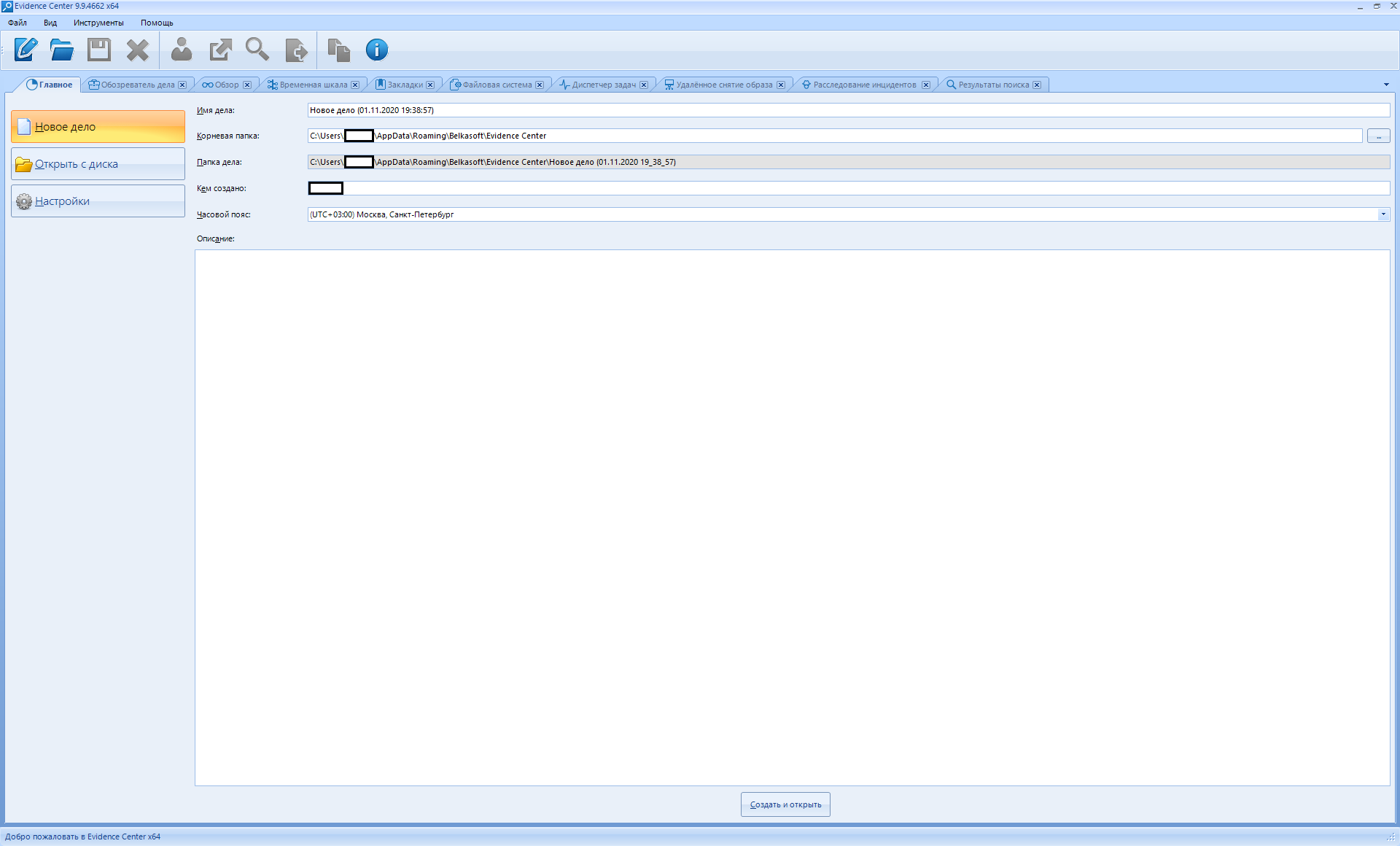

После сплеш скрина нас встречает основное меню Evidence Center’а:

Перед тем, как приступить к детальному разбору, я советую вспомнить мою статью про Netsparker. Вернее сказать, её дотошность. Это, считайте, дисклеймер к основной части, чотобы вы приготовились.

Ну что, читатель, напрягся?

Расслабься, ведь мы рассмотрим только основные функции.

Итак.

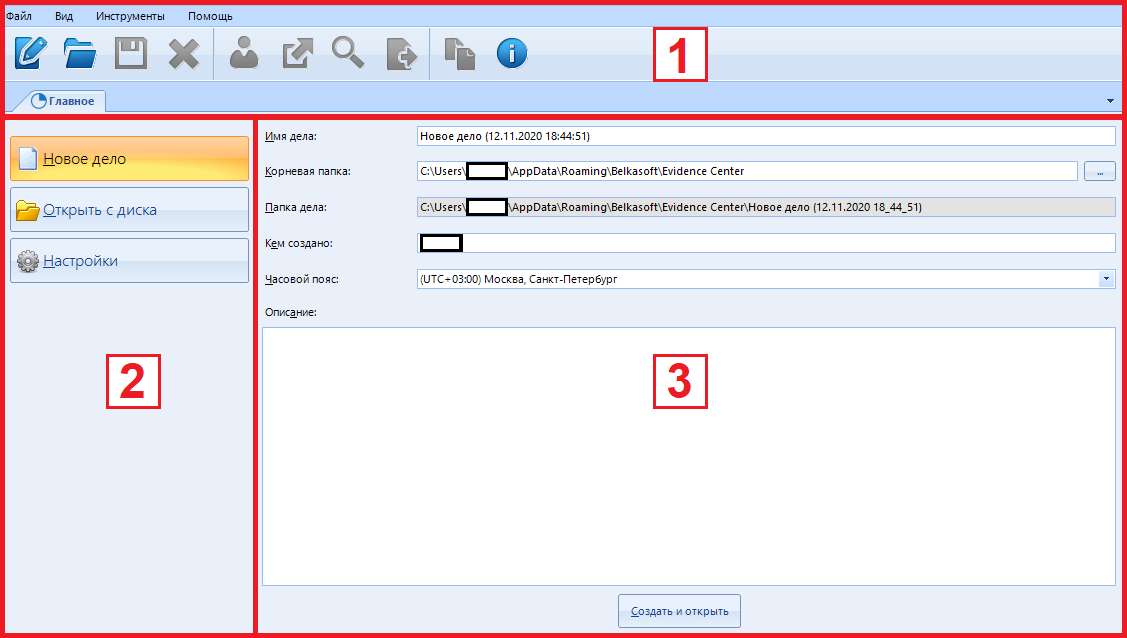

Всю программу можно разбить на три условные части:

Теперь немного подробностей о каждом пункте

- Шапка

Здесь находятся основные функции программы, такие как сохранение процесса, поиск по результатам, создание отчета и т.д.

- Функции

Выбор основных функций открытого меню. Их набор зависит от того, в каком меню мы сейчас находимся. Например, в “Главное” всего три функции: настройки, открытие уже существующего дела и создание нового. Помимо этого существует доступ к недавним сканированием, осуществлённых через эту программу на этом компьютере\носителе, но появится этот пункт только при наличие подобных.

- Панель управления функциями

Или панель просмотра. Зависит от открытого меню, функции и вашего настроения.

Говорить мы будем о кнопках во втором пункте.

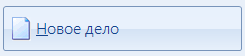

Первая кнопка – создание нового дела.

По умолчанию при старте программы она уже нажата.

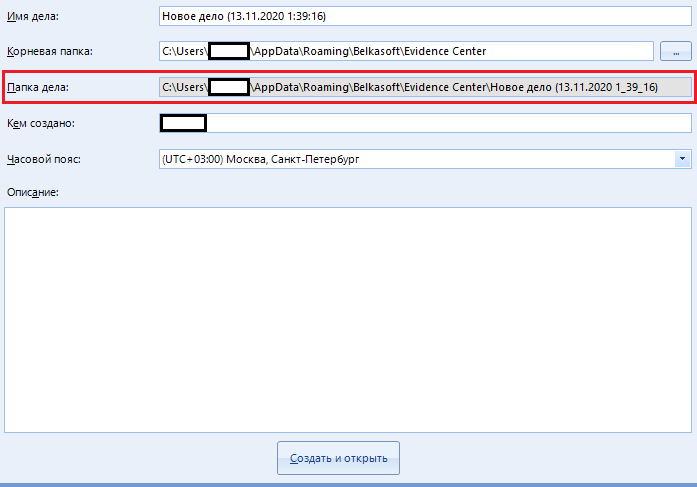

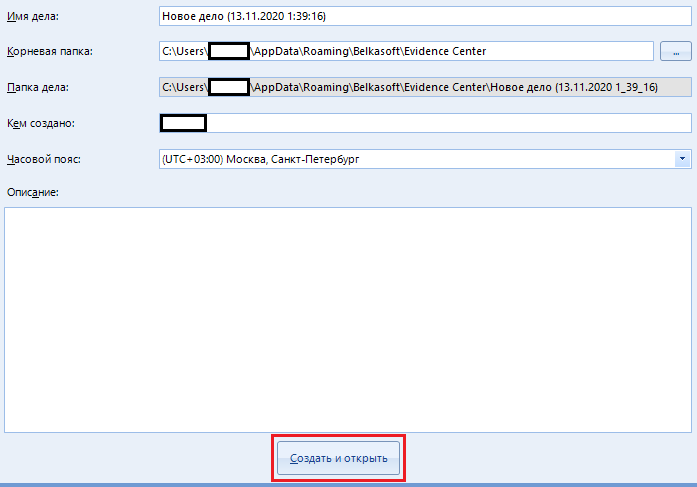

Обращаем внимание на то, что находится в правом меню:

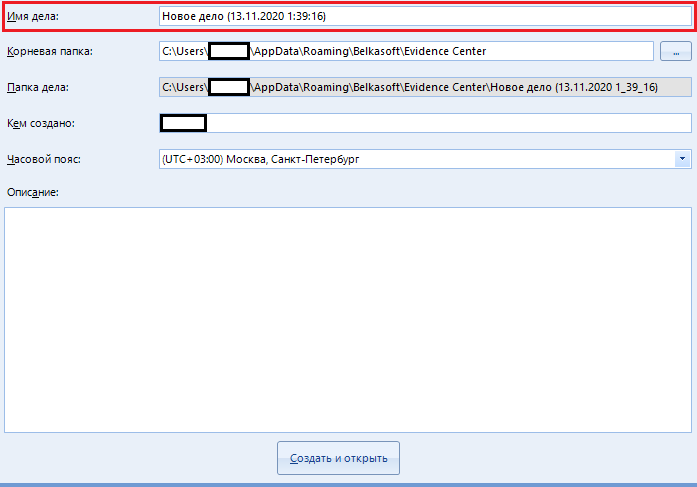

В текстовую “имя дела” по умолчанию устанавливается дата и время его создания. При желании вы можете включить фантазию и написать что-нибудь своё.

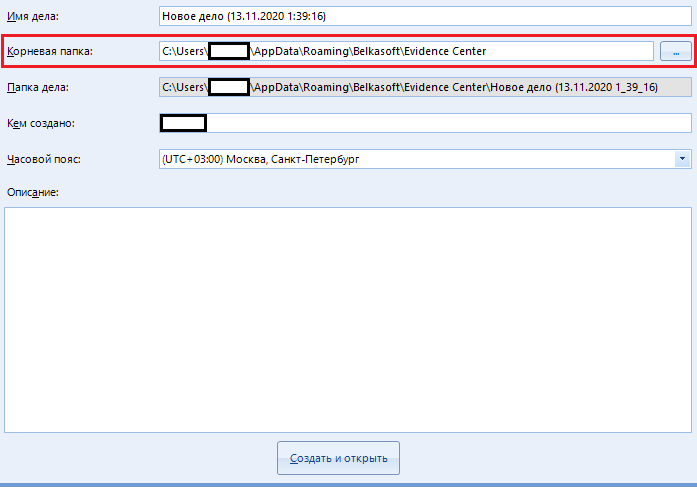

Корневая папка – папка, куда будет сохраняться отчет о сканировании носителя. Вы имеете возможность как вписать полный путь до конечной папки вручную, так и выбрать его в проводнике, используя специальную кнопку справа от поля ввода:

Поле “Папка дела” находится в неактивном статусе “ридонли”. Это значит, что изменить мы эту строку не можем. Здесь указан полный путь до нашего нового дела, который был сгенерирован из первых двух пунктов.

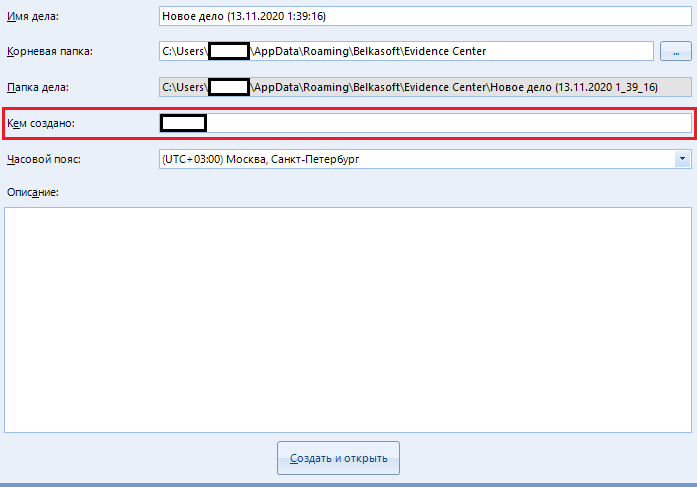

В выделенной строке “Кем создано” указывается имя (или псевдоним) человека, под руководством которого было совершено сканирование. По умолчанию там находится имя вашего компьютера.

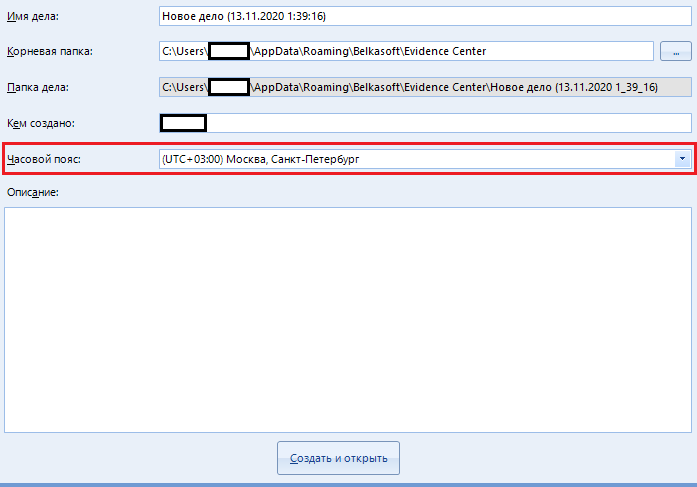

“Часовой пояс” указывается для удобства чтения информации о сканировании. Я всегда указываю стандартный пояс “+03:00”, что и вам делать советую. При желании можете задать свой.

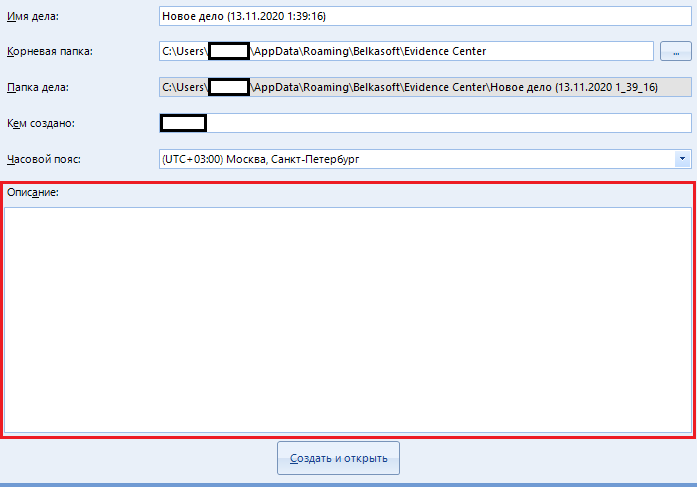

Огромное текстовое поле под названием “Описание“, в отличии от других пунктов, является необязательным. Это просто заметка к создаваемому делу. Это поле можете оставить пустым.

Кнопка “Создать и открыть” используется для создания нового дела и перехода к выбору носителя для работы. К ней мы вернёмся позже.

Переходим к следующей кнопке в левой части.

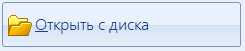

Если у вас уже есть “дело” (отчет о сканировании диска), то открывать его, очевидно именно путём нажатия кнопки “Открыть с диска”

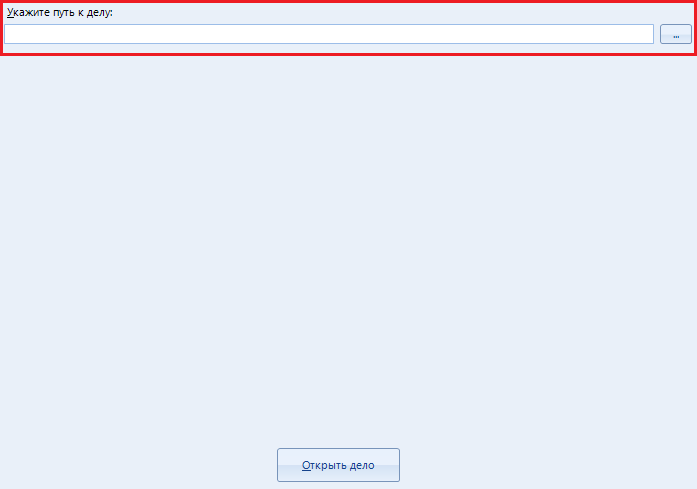

Здесь вы можете открыть уже существующее дело, введя полный путь к нему. Иначе – можете открыть его в проводнике, нажав на кнопку

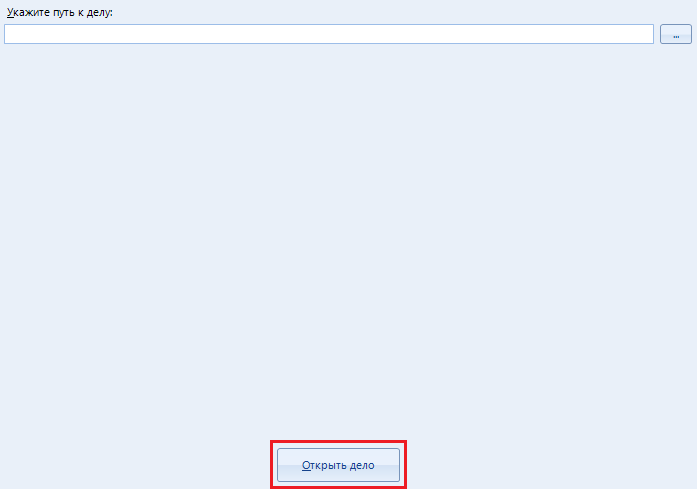

Дело открывается не автоматически поэтому придётся воспользоваться кнопкой “Открыть дело”

Последнее в очереди у нас “Настройки”.

Если вас что-то не устраивает в работе программы (например, количество потребляемых ресурсов), или требуется изменить тот или иной параметр – этот пункт предназначен именно для таких ситуаций. Перед началом работы работы советую настроить программу.

Пожалуй, это самый интересный и основной пункт, который я буду проклинать пока пишу эту статью. Мы не обойдём его стороной и настроим программу.

После нажатия на кнопку открывается целая книга из восьми вкладок:

Всех их (вкладки) мы изучим досконально.

Появились флешбеки с нетспаркера? Отлично, продолжаем.

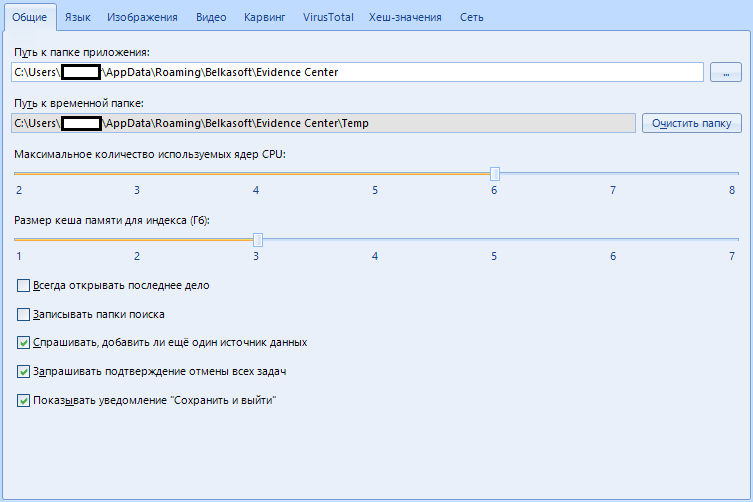

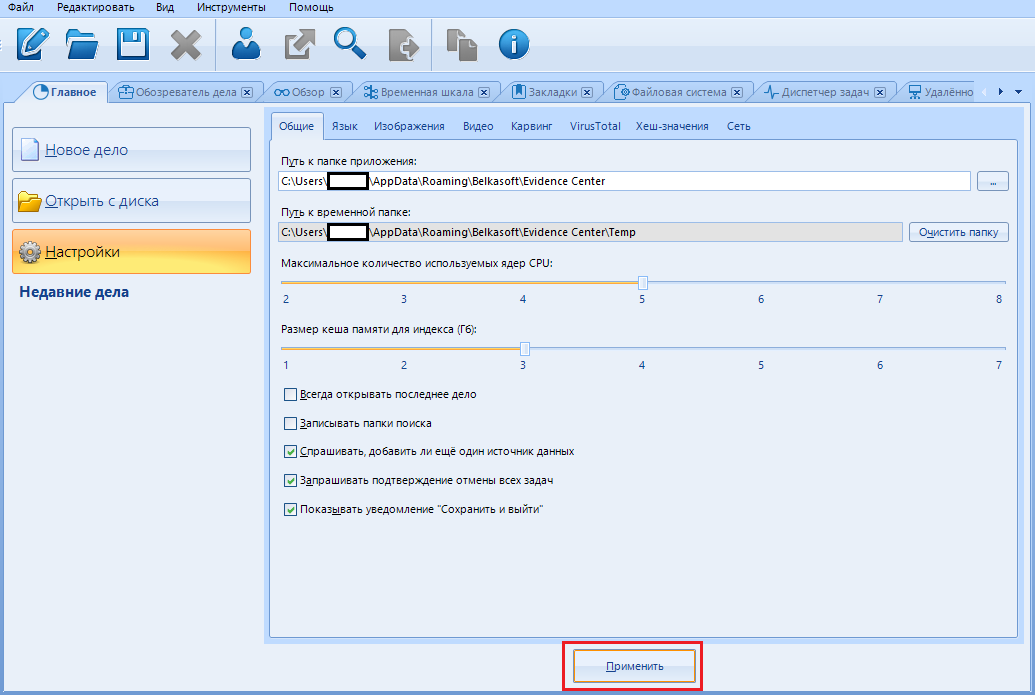

Первая вкладка – “общие”.

Это общие настройки программы.

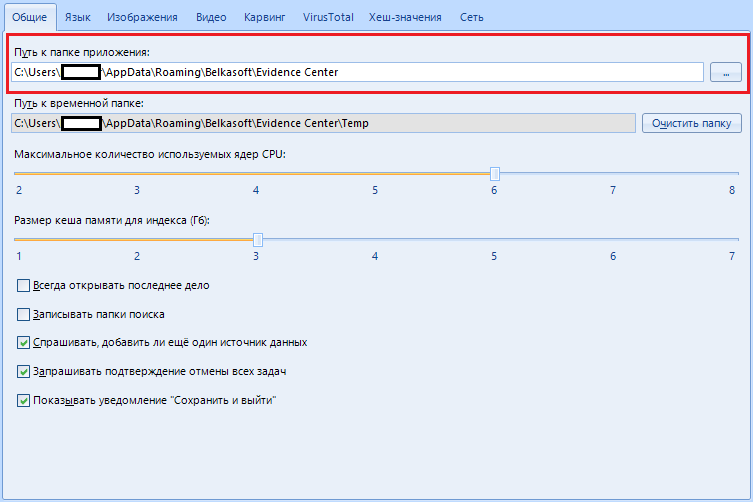

Пункт “Путь к папке приложения” используется программой для хранения её параметров. В большинстве случаев вы можете просто оставить эту опцию по умолчанию, но если вы собираетесь хранить сетинги и опции на флеш накопителе, перемещаясь от одной машины к другой – эта функция вас выручит.

Короче говоря оставляем как есть, ибо бегать никуда мы не будем.

Следующий пункт “Путь к временной папке” нужен в случае если на основном диске места у вас не так уж и много. Во время анализа программа обрабатывает большой объем информации: распаковывает и извлекает различные файлы, занимая достаточно много места. Временная папка используется для хранения этих самых файлов.

Как вариант – можете использовать жесткий диск большего размера в качестве временной папку. Главное, чтобы этим диском не был сканируемый.

К слову, кнопкой “очистить папку” вы можете вайпнуть темповые файлы софта.

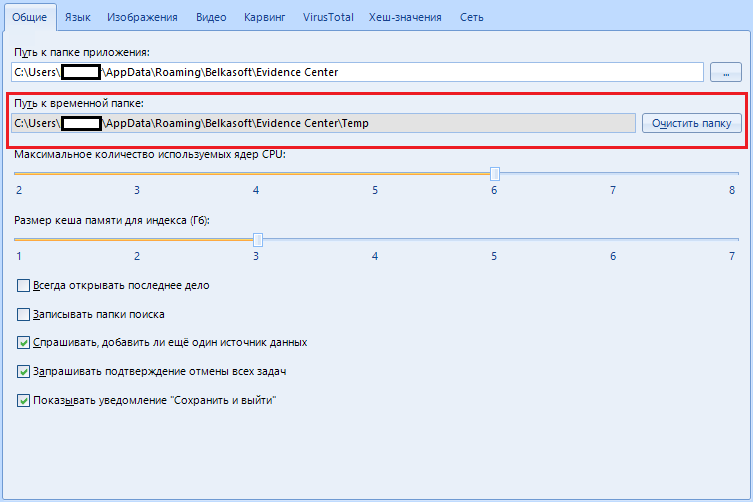

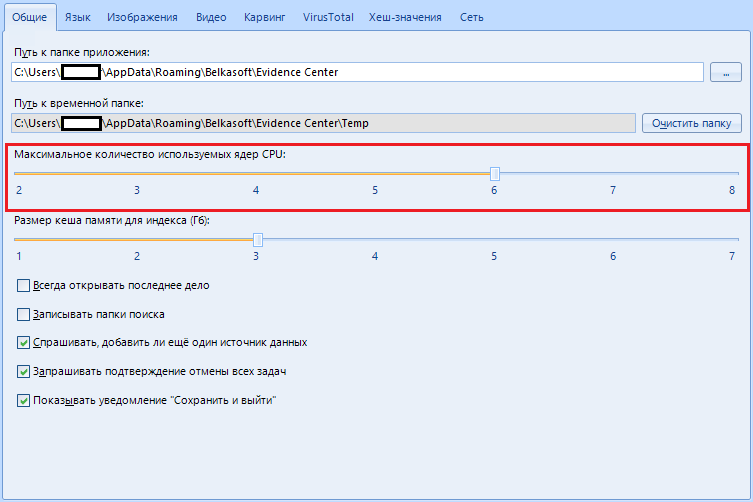

Далее у нас “Максимальное количество используемых ядер CPU”.

Этим параметром мы указываем, сколько ресурсов должна жрать программа. Можно выбрать от двух ядер до максимального количества установленных в вашей машине.

Почему два? А вот тут интересно.

Evidence Center резервирует одно ядро для под пользовательский интерфейс. Также если у вас у вас есть мощная машина с целой кучей процессоров (такие есть, погуглите), то в этом случае будет страдать жёсткий диск, поэтому создатели сие программы рекомендуют уменьшить количество используемых ядер до половины.

У меня ядер восемь, я указываю 6.

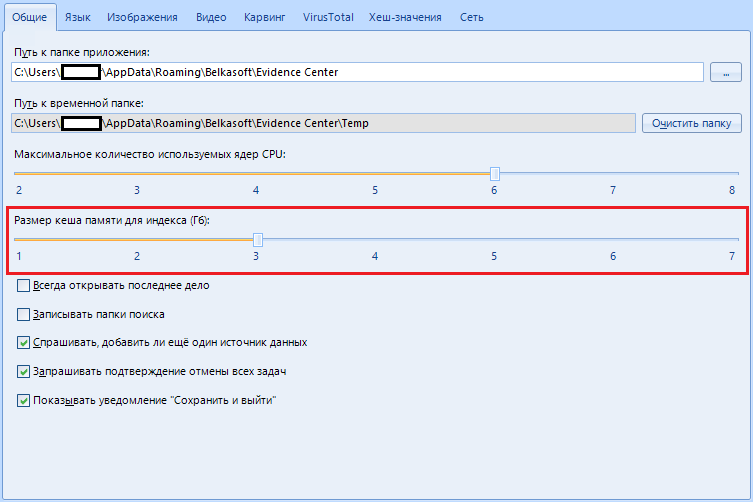

Пункт “Размер кеш-памяти для индексации (Гб)”.

Программа использует навороченный механизм ElasticSearch (Для чайников – это поисковая система в области больших данных (также известная как “Big Data”), аналитическая NoSQL СУБД, имеющая огромный набор функций поиска), который требует, очевидно, серьёзных объемов памяти.

В случае если у вас небольшой объём памяти – настраиваем этот программу на употребление меньшего количества, иначе будут ошибки.

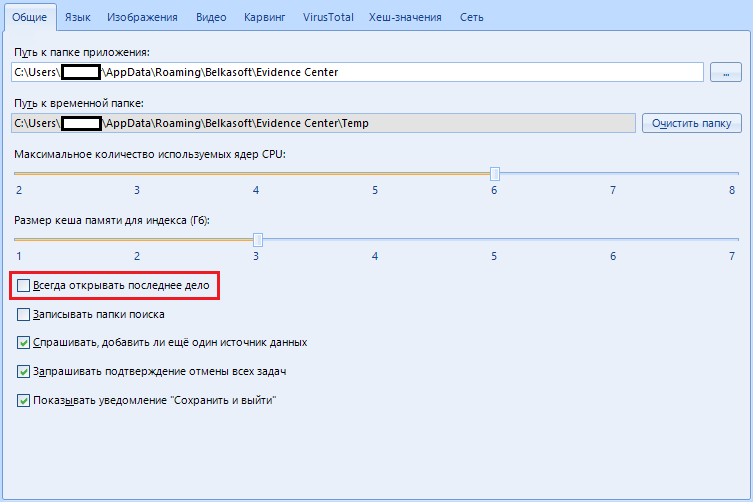

“Всегда открывать последнее дело” – при старте программы будет открываться ваше последнее дело.

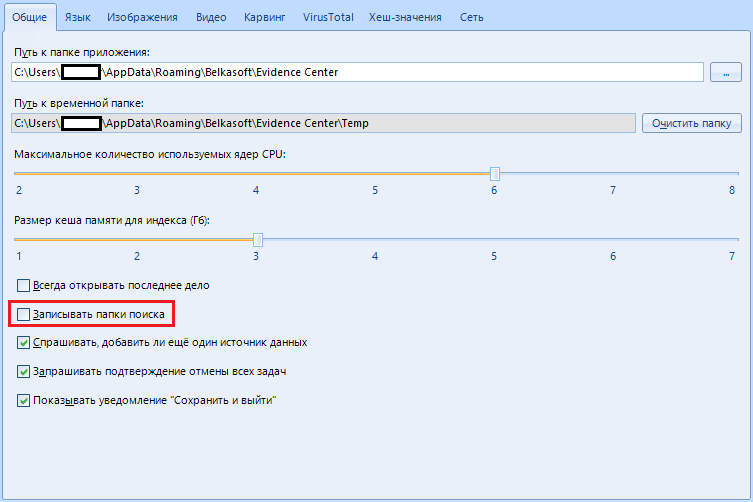

“Записывать папки поиска” – в душе не знаю, че это такое, честно. Создатели говорят, что это нужно для отладки.

Короче говоря проходим мимо, тут ничего интересного.

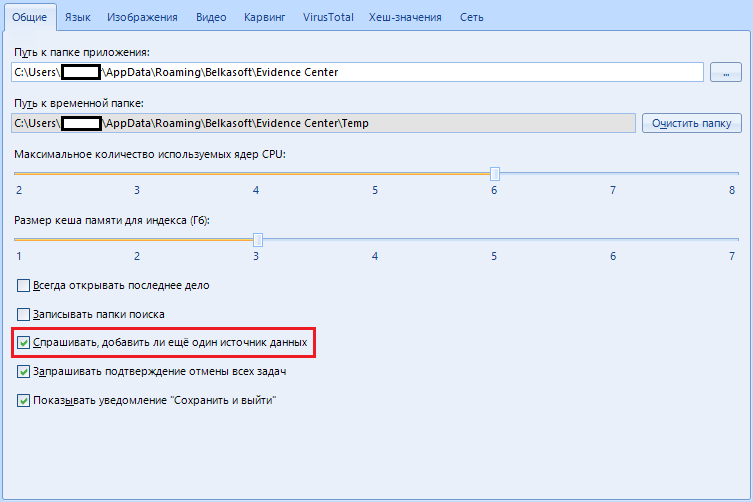

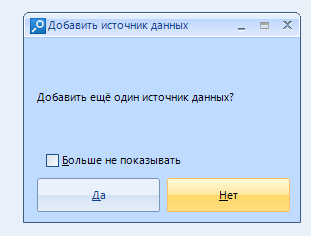

“Спрашивать, добавить ли ещё один источник данных”.

При выборе носителя программа предложит выбрать дополнительный, чтобы сканировать сразу несколько. Бывает удобно, если у вас большой объём работы. Этот пункт мы можем оставить включенным. Если что – его можно отключить после первого запроса на добавление дополнительного источника данных.

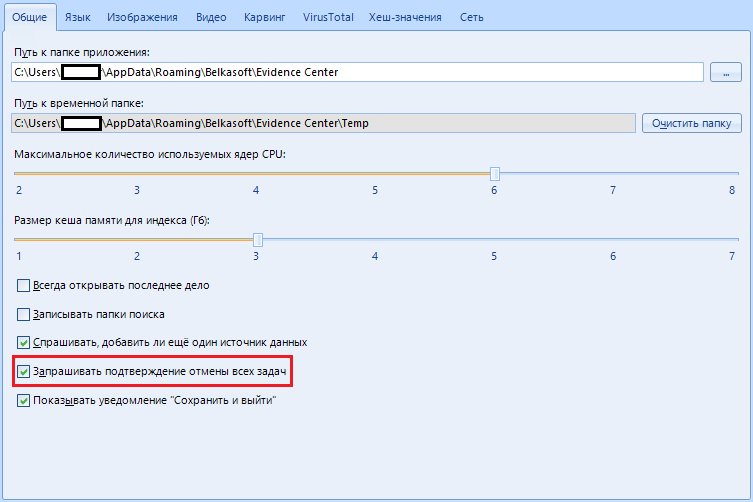

Пункт “Запрашивать подтверждение отмены всех задач” нужен только если вы боитесь случайно остановить сканирование. В случае если пункт активен, при отмене задач сканирования программа спросит, действительно ли вы этого хотите или просто пошутили.

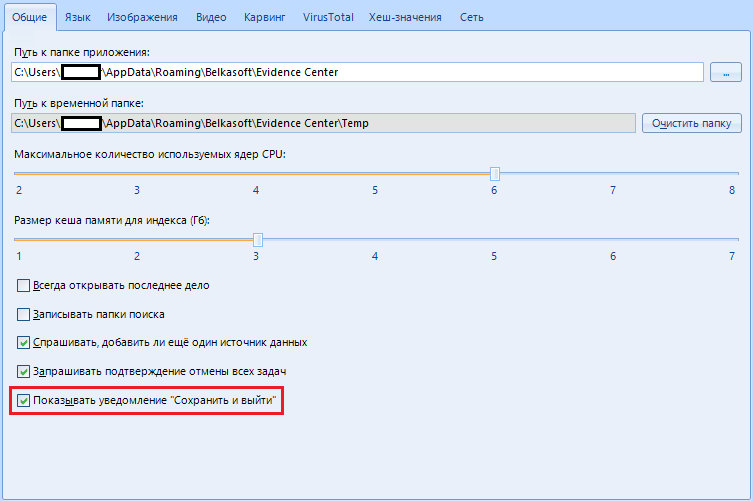

Пункт “Показывать уведомление ‘Сохранить и выйти'” существует всё для тех же параноиков, что боятся случайно завершить процесс сканирования. Перед закрытием программа предложит сохранить сохранить результат, тем самым предотвращая случайное закрытие.

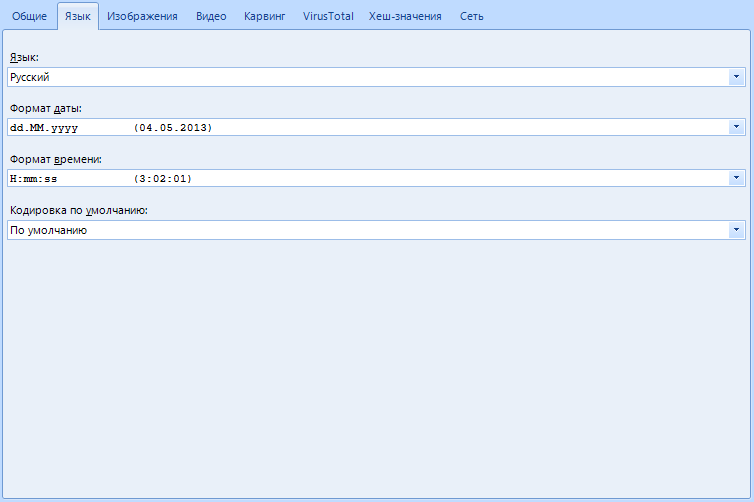

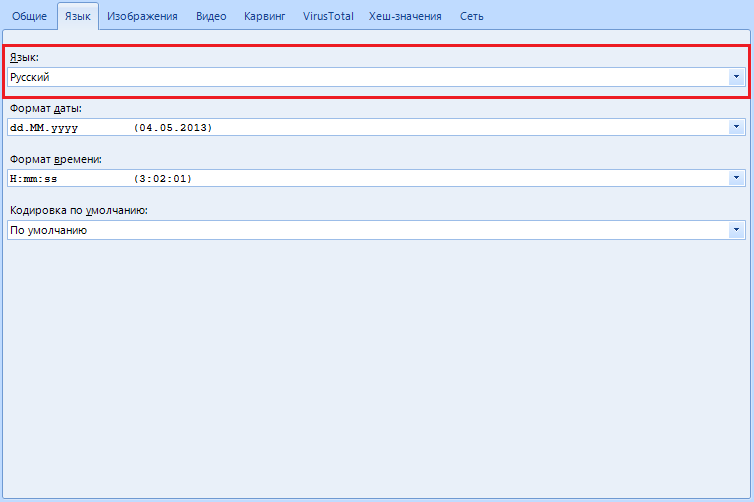

На очереди следующая страница. “Язык”

Эти функции нужны исключительно для настройки внешнего вида, на работу програмы они не оказывают никакого влияния. Но я рассмотрю и этот пункт.

В пункте “Язык” вы можете выбрать язык программы, с которым вам удобно работать.

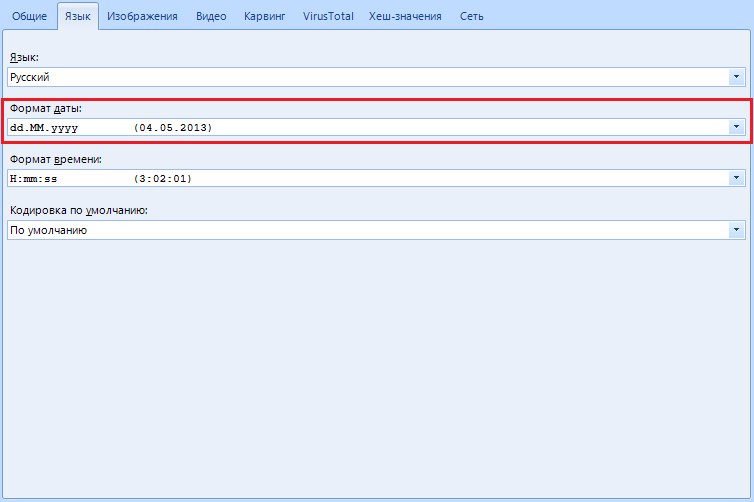

“Формат даты” позволит изменить формат записи и отображения даты. В США, например, формат записи не день:месяц:год, а месяц:день:год, поэтому если вы американец, то можете настроить этот пункт под себя. Помимо этого, настройка позволяет выбрать и разделитель между временными отрезками: начиная от точки, заканчивая дефисом.

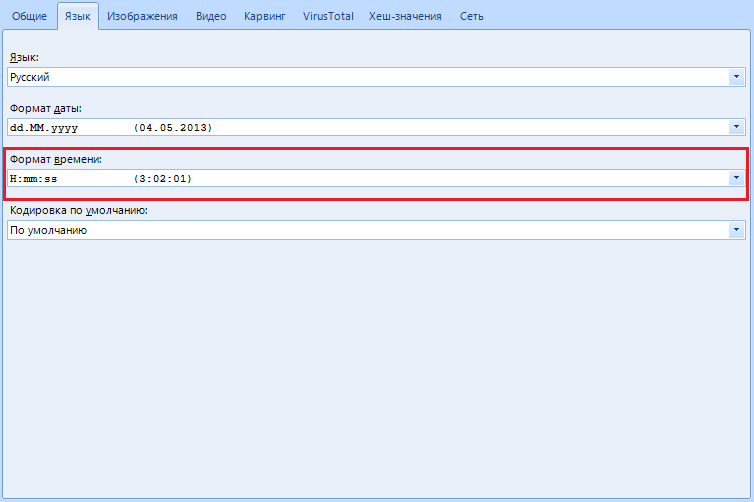

“Формат времени” – тоже самое, что и с предыдущим пунктом, но настраиваем отображение времени.

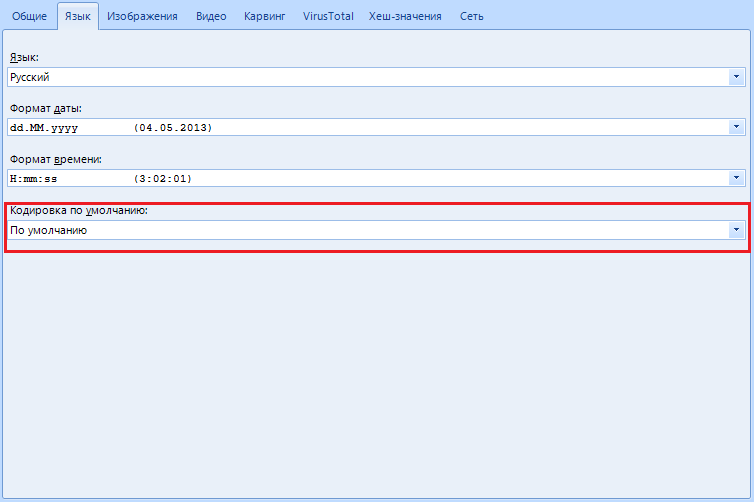

“Кодировка по умолчанию” – настройка кодировки отображаемых текстовых данных. Советую оставлять как есть и не трогать.

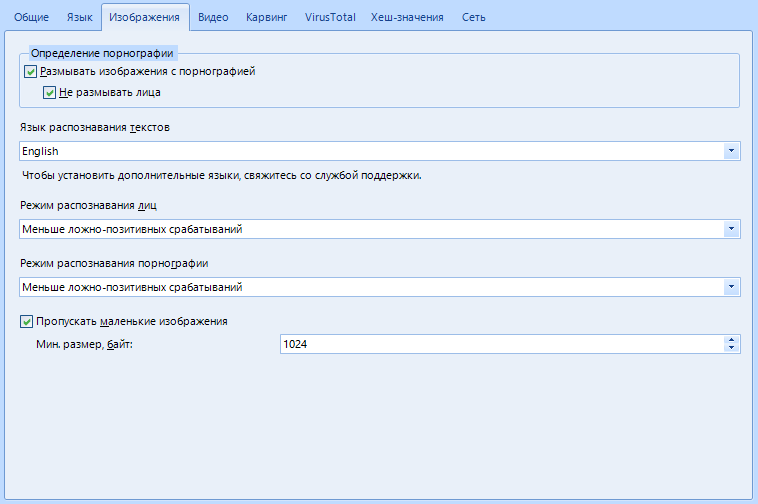

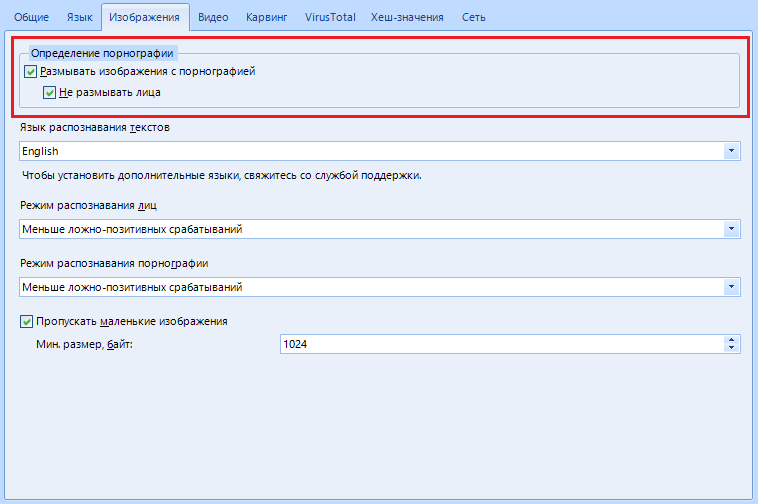

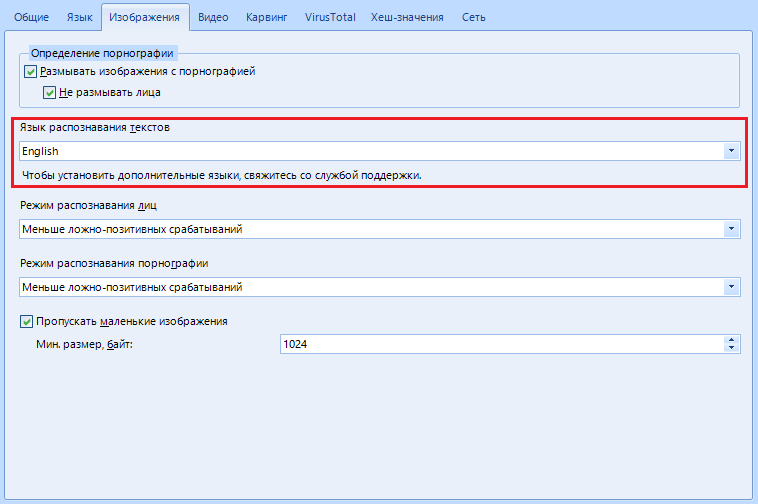

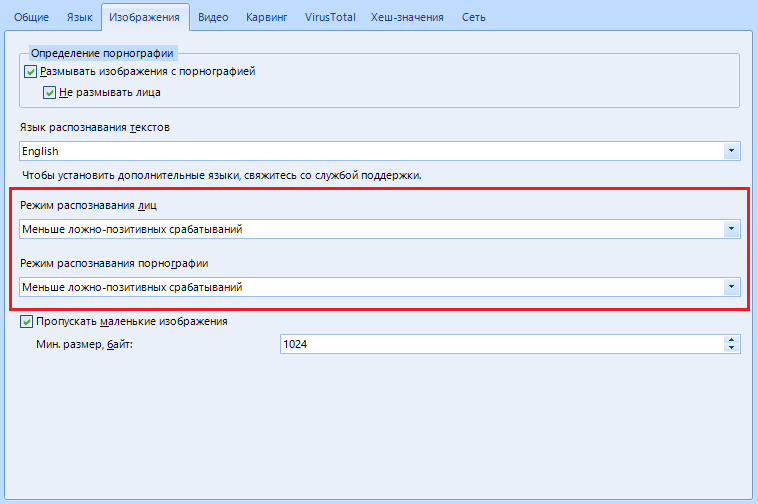

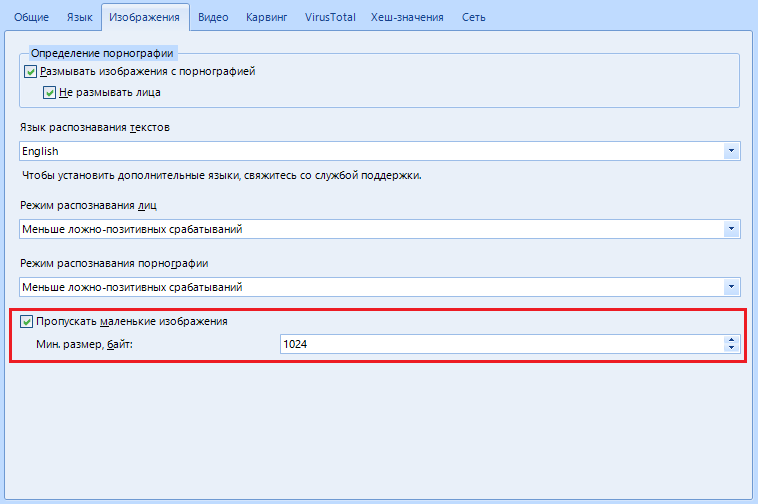

Теперь вкладка (или страница, кому как удобнее) “Изображения”

Здесь будет проводиться настройка работы с найденными на носителе изображениями.

“Определение порнографии” позволяет замазывать все кадры или всё кроме лиц, если вы особо стеснительная личность

“Язык распознавания текстов” по умолчанию английский. Чтобы установить другой – потребуется загрузка языкового пакета, но для этого необходимо связаться с поддержкой. В этой статье я ваша поддержка, поэтому держитесь там, мы ещё даже к середине статьи не подошли, а некоторые уже, вижу, устали 😉

“Режим распознавания лиц\порнографии” я объединил в один пункт из-за идентичности работы и настройки, а так же потому что могу себе позволить. Всего три варианта настройки: Меньше ложно-позитивных срабатываний, среднее количество и больше. Это значит, что программа готова замазывать любые фотографии и картинки, где есть намёк на порнографию или определять лица даже там, где их, теоретически нет. Давайте, сделайте из программы шизофреника.

“Пропускать маленькие изображения” – программа будет пропускать все изображения, размер которых меньше минимального заданного, чтобы не тратить рабочее время на заведомо бесполезный ресурс.

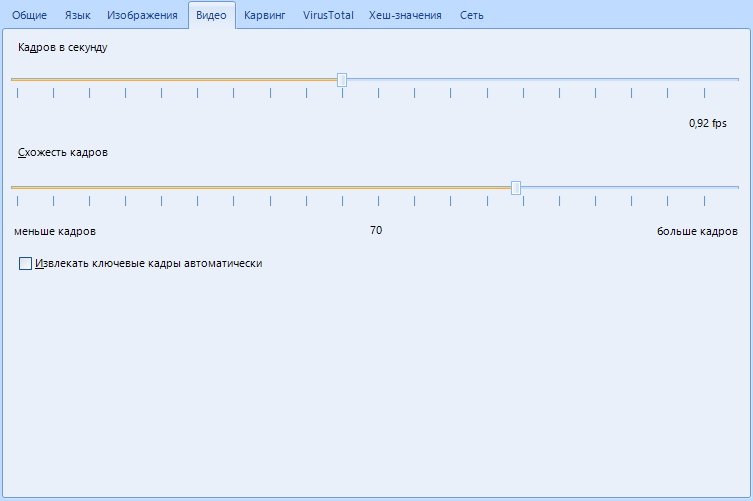

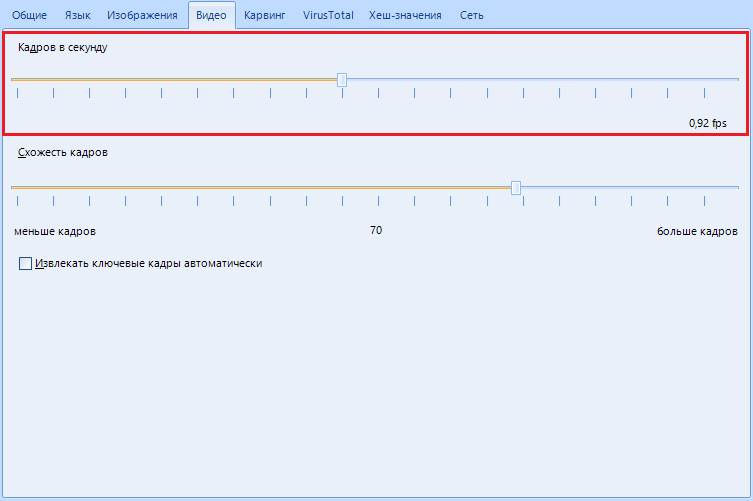

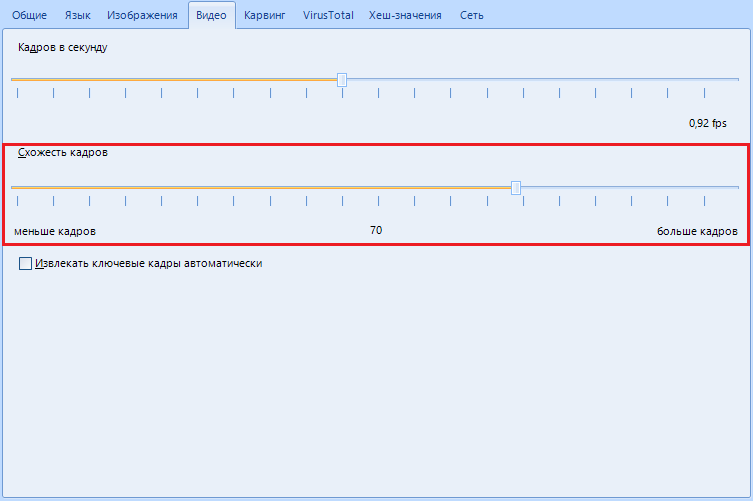

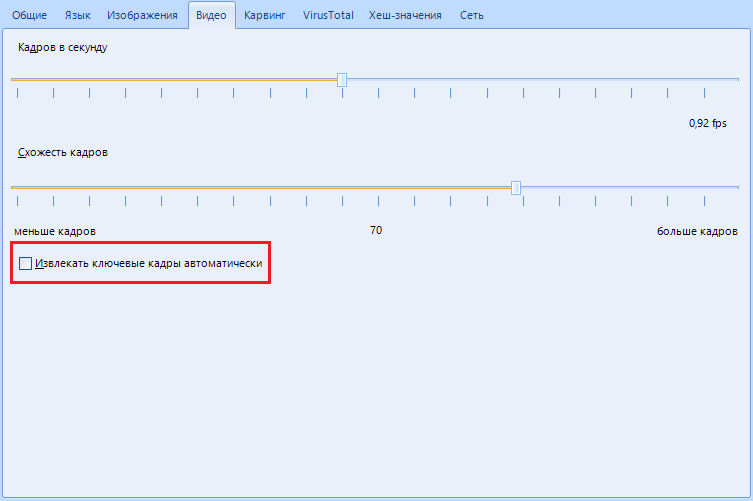

С этим всё. Перелистываем страницу на “Видео”

Как вы можете судить по названию – это настройка работы с найденными файлами видео

“кадров в секунду” используется для извлечения ключевых кадров видео. Тут мы указываем, сколько кадров в секунду программа будет обрабатывать. Эту функцию можно долго расписывать: и как программа обрабатывает кадры, и как ищет ключевой. Скажу проще. Настройки этой функции нас устраивают, оставляем как есть.

“Схожесть кадров” указывает, насколько разными должны быть два кадра, чтобы сказать, что они оба являются ключевыми, во как. Короче не вдумывайтесь, оставляйте как есть.

“Извлекать ключевые кадры автоматически” – нужно только если вы много работаете с видео, используя этот софт как домашний кинотеатр. Этот пункт позволяет нам настроить Evidence Center для автоматического извлечения ключевых кадров из найденных ранее файлов видео. Но прошу заметить, что таких файлов может быть сколько угодно, поэтому софт готов просто вплотную засесть над извлечением ключевых кадров. Во избежание конфуза отключайте этот пункт.

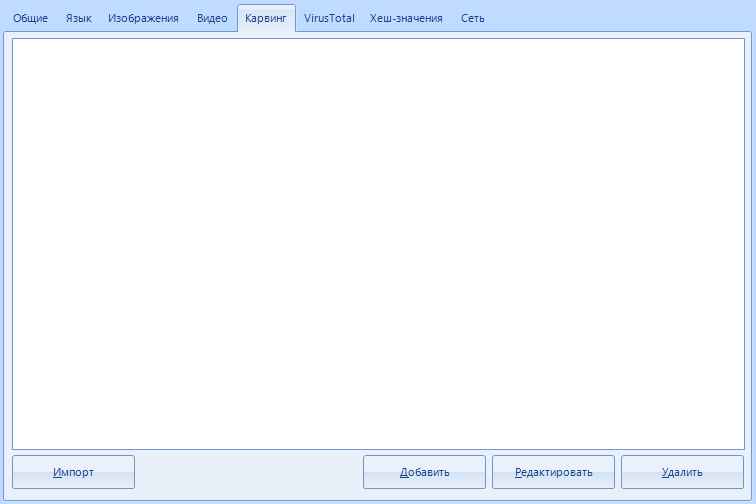

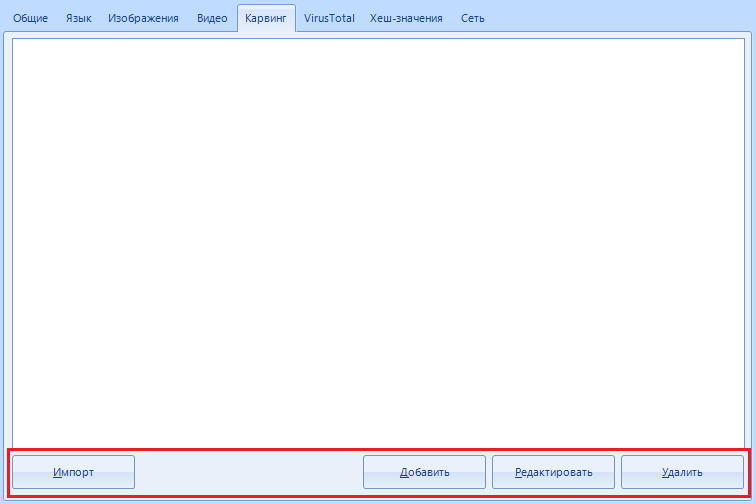

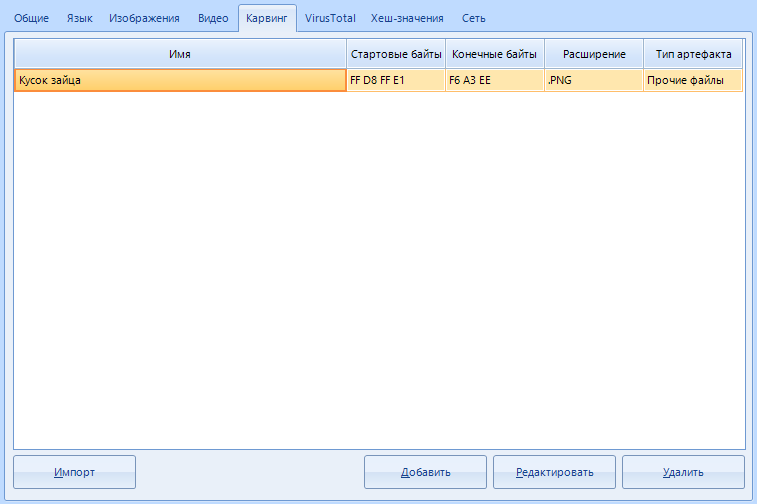

Переходя во вкладку “Карвинг”, мы подбираемся к концу обзора настроек. Кстати, вторая половина сложнее первой.

Думаете, что если в этой вкладке всего пара кнопок, то тут будет мало текста? Ошибаетесь. Тут мы будем настраивать сигнатуры для карвинга.

“Карвинг” – это алгоритм для восстановления данных. Он основан на поиске подписей файлов, или поиске по сигнатурам. Обычно при восстановлении работают исключительно с сохранившимися в файловой системе данными. В этом же случае алгоритм обрабатывает весь массив данных через чтение всей поверхности жёсткого диска. Тут мы указываем с чего начинается нужный нам файл и чем заканчивается, чтобы программа из монолита данных выбила именно то, что нам нужно.

К сожалению, каким бы этот алгоритм не был бы крутым, его результаты могут быть неполными. Помимо этого возможны ложные срабатывания.

Вот, например, мы задаём в настройках начальные байты для поиска и начинаем карвить. Начинается работа и в какой-то момент программа натыкается на txt файл, в тексте которого встречается заданные нами ранее начальные байты. Тогда файл будет неправильно идентифицирован и выдан ложный результат.

Такие ошибки – частые гости. Вы можете наблюдать их сами, когда начнёте изучать восстановленные данные переписок. B.E.C. (Belkasoft Evidence Center) собирает такие ошибки именно там. Распознать подобное можно по иероглифам вместо текста и\или имени пользователя, странному набору цифр и отсутствию имени пользователя. Пугаться не стоит, ведь как говорит Малышева – “Это норма”. Главное, что это не влияет на конечный результат

Обратим внимание на рабочую область.

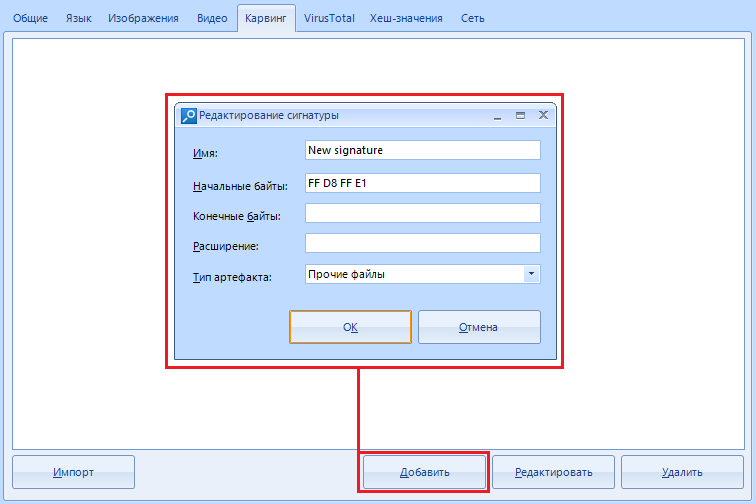

С помощью кнопок в нижней части окна мы можем импортировать наборы сигнатур, добавить новые (на этом пункте мы остановимся поподробнее) или редактировать имеющиеся сигнатуры для поиска. Для тех, кто не понял – тут мы задаём данные по которым будет совершаться поиск.

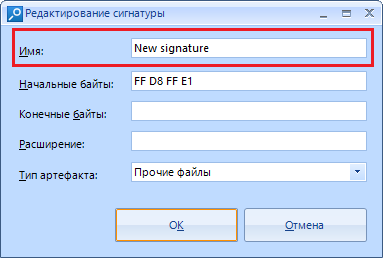

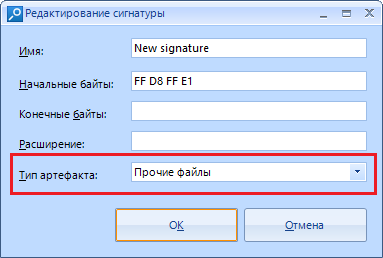

Нажимая на кнопку “Добавить” мы открываем новое окно, где будем указывать необходимые данные.

Поле с названием “Имя” – необязательные данные. Считайте, это просто название добавляемой настройки поиска.

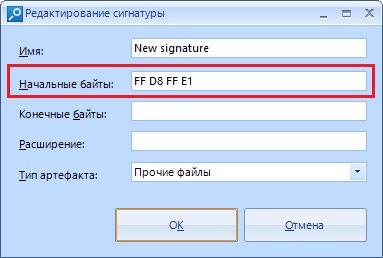

“Начальные байты” – данные в виде шестнадцатеричной строки, с которой начинаются нужные нам данные.

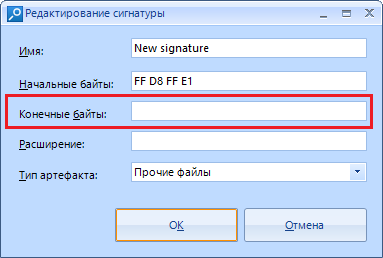

“Конечные байты” – необязательные данные, но если они вам известны, то можете указать их в этом поле. Всё так же в шестнадцатеричном виде.

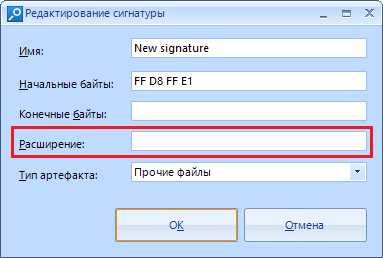

В строку “расширение” вписываем расширение, в которое программа будет сохранять вырезанный кусок данных, например, .PNG

“Тип артефакта” – это подсказка для программы, какого рода данные мы ищем и где показывать вырезанный результат. По умолчанию, восстановленные этим способом приобретают метку “прочие файлы”.

Вот пример готового пункта настроек для карвинга. Вы можете не заполнять всё, что я писал выше. Это для общего развития.

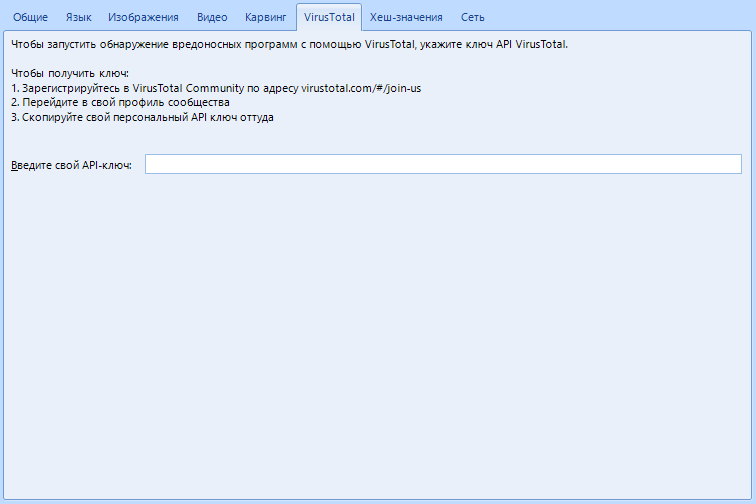

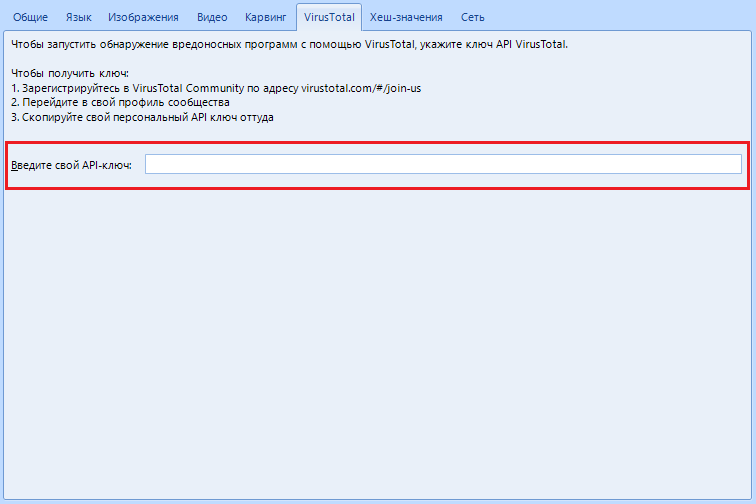

Можем переходить на страницу “VirusTotal”

Тут всего одно поле, куда нужно ввести API ключ для работы с сервисом VirusTotal. Благодаря этой функции все .exe файлы будут проходить проверку на наличие вирусов. Приятно, что есть инструкция по получению ключа прямо в этой вкладке. Всё для людей, спасибо разработчикам.

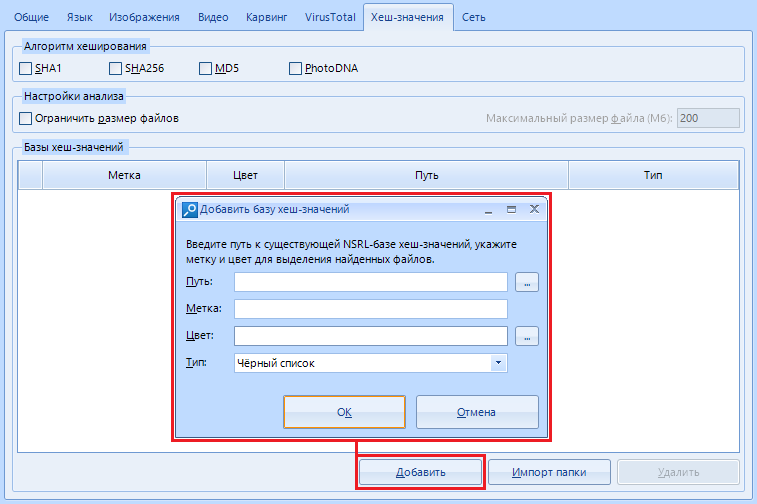

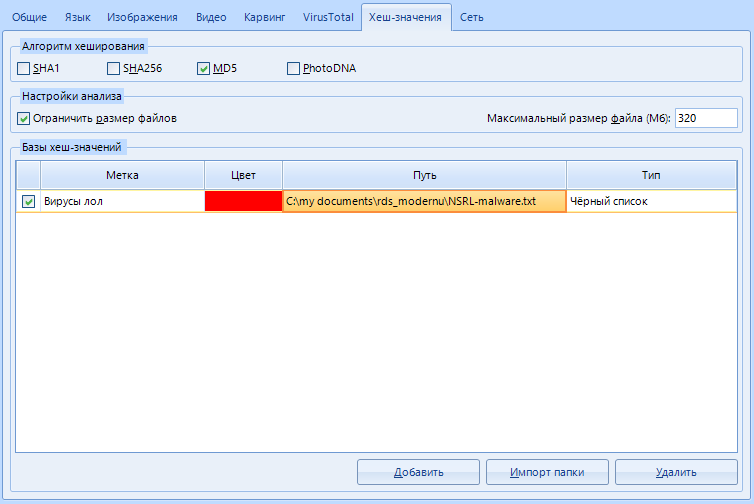

Предпоследняя страничка. Хеш-значения.

Вы ведь знаете, что такое хеш? Нет, это не я. Отличить MD5 от SHA256 можете? Отлично. Этот пункт позволяет находить определенные файлы по заранее определенному набору хешей.

“Алгоритм хеширования”. Здесь можно указать, какие алгоритмы хеширования использовать при вычислении хешей файлов. Отдельного внимания заслуживает четвёртый, последний вариант – PhotoDNA. Это функция для вычисления хэш-значения исключительно из файлов мультимедиа (изображений, видео и аудио файлов). Он встречается достаточно редко, однако продолжает использоваться.

“Настройки анализа”.

В этом меню можно задать ограничения размера файлов для расчета хэшей, что может улучшить производительность. Например, какой смысл вам вычислять хэш файла объёмом 200гб?

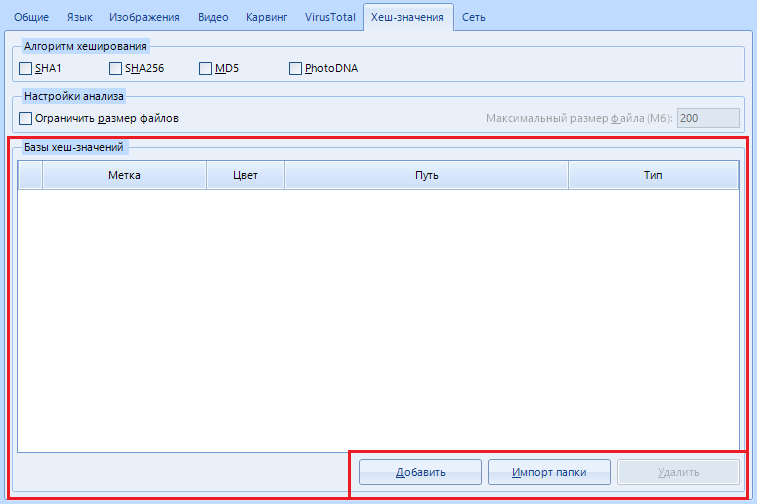

“Базы хеш значений” – добавление, удаление или импорт списка хешей для поиска с помощью кнопок в нижнем правом углу.

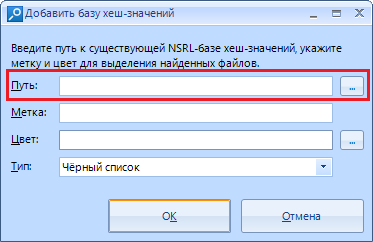

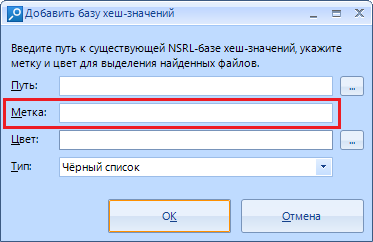

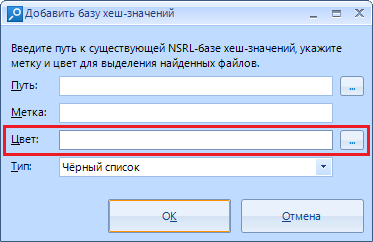

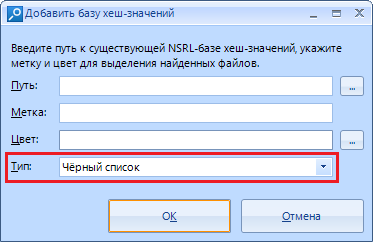

После нажатия на кнопку “Добавить” открывается следующее окно:

Изучим и его.

Строка “Путь” – это путь к файлу со значениями. Да, поштучно добавлять не получится.

Предупреждаю: допускается только справочный набор данных NSRL (National Software Reference Library – Национальная программная справочная библиотека). Кто не знает – это огромное хранилище известного и подтверждённого ПО. Например, можно загрузить данные о системных библиотеках и сразу помечать их как “белые” (надёжные) файлы.

Да, это идентификация файлов по хеш значению

“Метка”. Считайте, это просто название, которое будет присваиваться найденным файлам по хэшам. Например, мы можем назвать этот ярлык “Система”, если загружали данные о них.

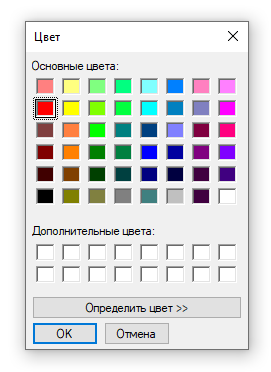

Цвет, которым будут помечаться результаты.

К слову, выбирать будем отсюда:

“Тип”.

Благодаря этой настройке мы можем выбрать, к какому списку будут относиться результаты: белый список или черный список.

Вот пример загруженных данных. Но, как вы понимаете, пока что нам это не нужно, пропускаем.

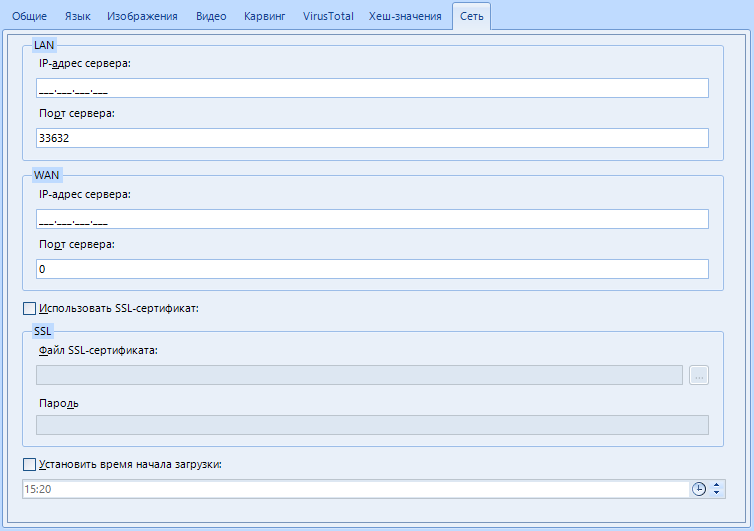

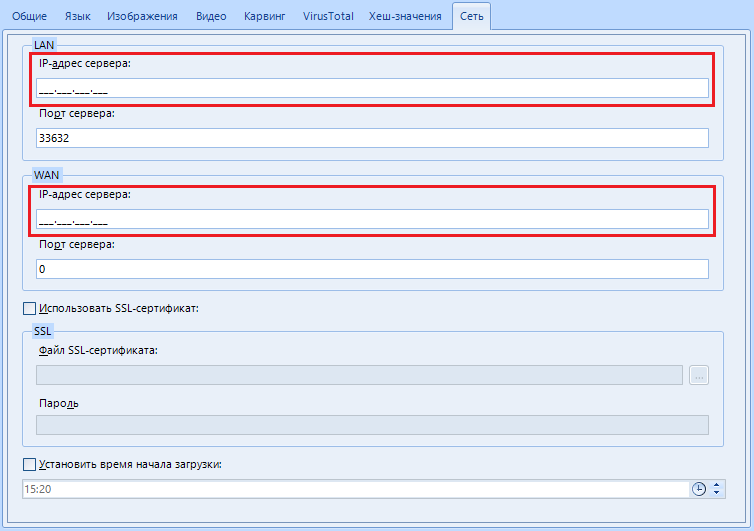

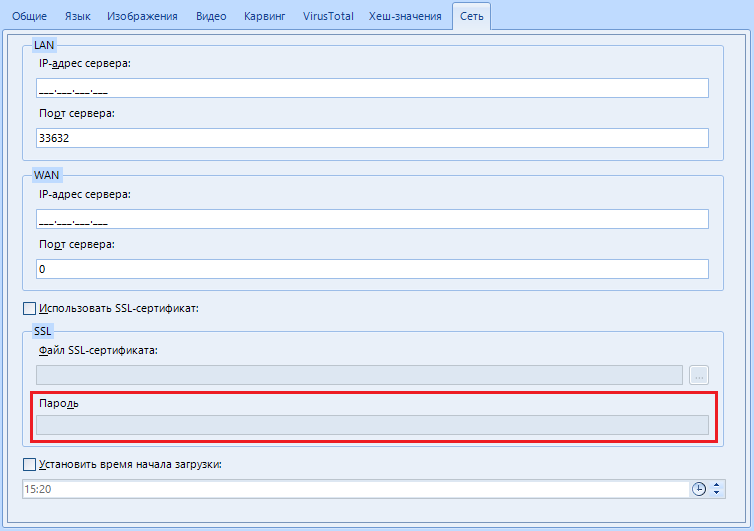

Финишная прямая настроек, переходим к последней вкладке “Сеть”

Да, программа поддерживает удалённый сбор данных.

Это – настройка сервера для удалённого сканирования. Поддерживаются и LAN. Не думаю, что нужно объяснять чем они различаются. Как вы понимаете, сервером будет являться компьютер, с которого будет проводиться сканирование.

Настраиваем этот пункт. Это нам потребуется потом.

Настройка с названием “IP-адрес сервера”.

Сюда указываем IP адрес вашего компьютера в сети. Если вы находитесь в той же локальной сети, это может быть локальный IP. Ну или внешний. Зависит от случая и цели.

Откуда взять свой IP?

Win+r->CMD->IPconfig, IPv4 адрес.

Обязан предупредить, что маска работает не слишком хорошо, и пустые места придётся записывать нулями.

Например, я использую сканирование по LAN и мой IP в сети 92.168.1.6. В настройку же я ввожу 192.168.001.006

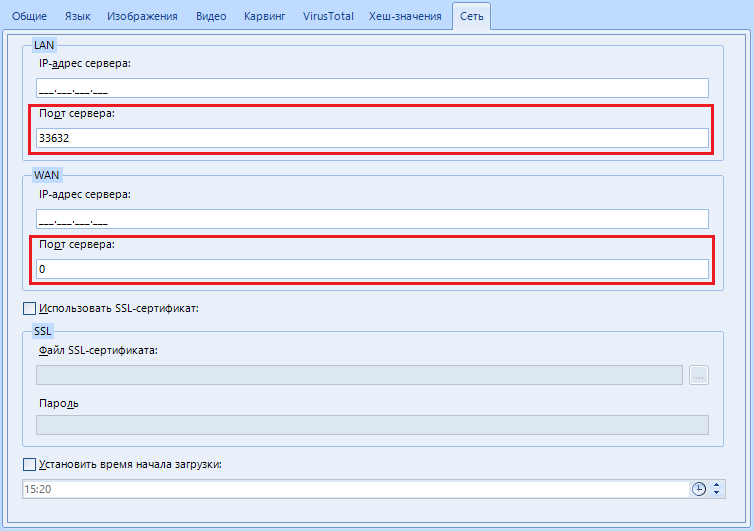

“Порт сервера”. Помимо IP адреса тут можно указать порт, который будет использоваться для удалённой работы. По умолчанию я использую порт 33632.

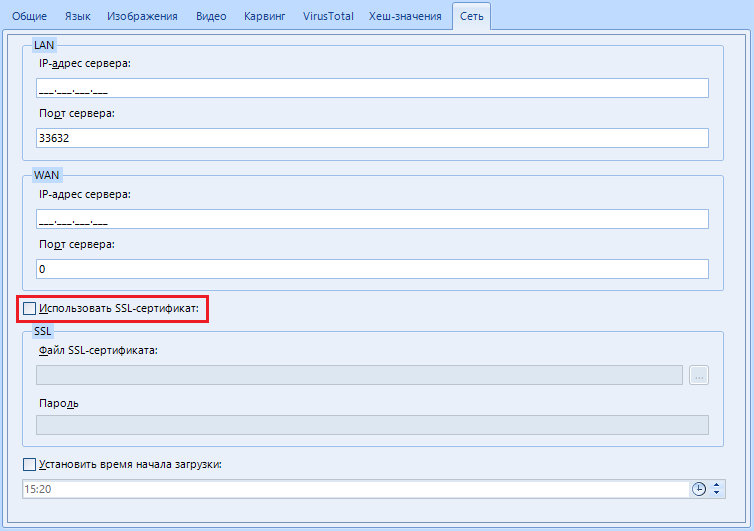

“Использовать SSL–сертификат “. Можно зашифровать обмен данными между удаленным и локальным компьютерами с помощью сертификата SSL. Круто, да?

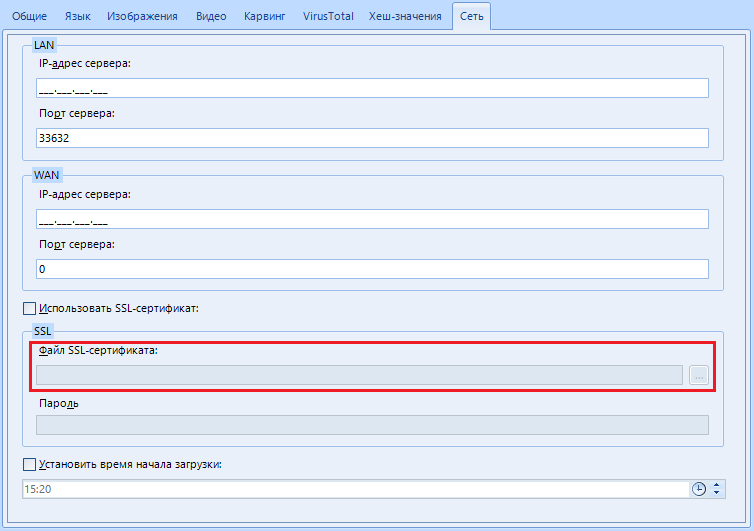

“Файл SSL-сертификата”. Здесь указываем путь или выбираем файл сертификата SSL

“Пароль”. Пароль для указанного ранее SSL-сертификата.

“Установить время начала загрузки”. Типа бомбы с таймером. Устанавливаем время начала загрузки и ждём.

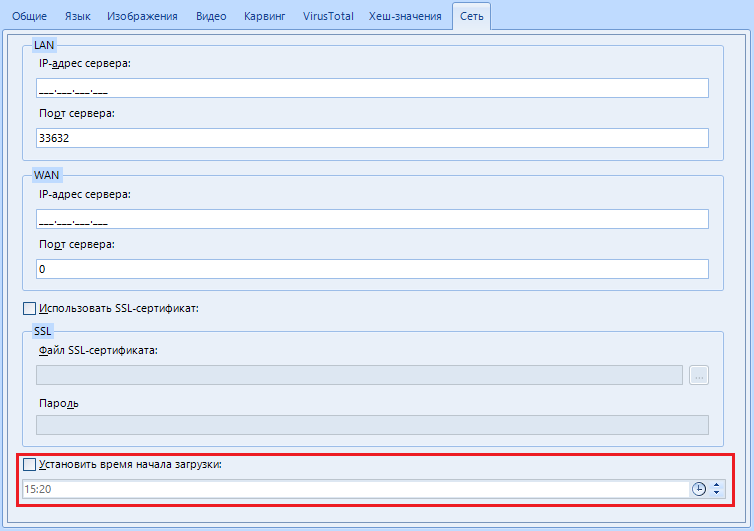

Чтобы сохранить настройки – нажимаем на кнопку “Применить” в самом низу:

С настройками закончили!

Остальные функции мы рассмотрим во время основной работы.

Для того, чтобы начать работу – выбираем функцию “Новое дело” в меню “Главное” (ровно как мы рассматривали ранее).

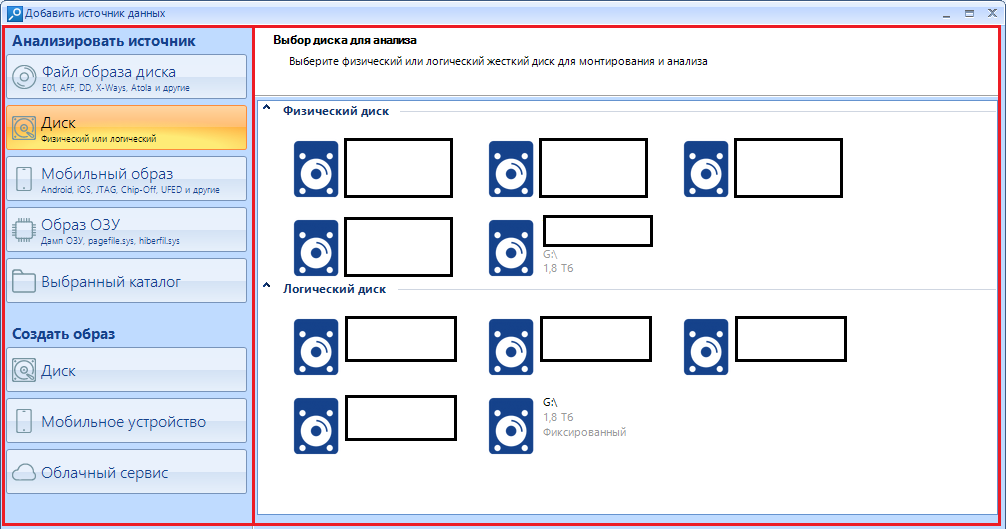

Что тут да как вы знаете, поэтому заполняем поля и жмём “Создать и открыть”. Ждём, пока программа закончит свои вычисления, и начинаем изучать следующее окошко с кучей кнопок и картинок:

Его по старой традиции мы можем разделить на две части: левая и правая.

В левой рабочей области мы выбираем источник анализируемой информации:

А в правой выбираем устройство или производим необходимые манипуляции с настройками:

Давайте изучим все возможные варианты.

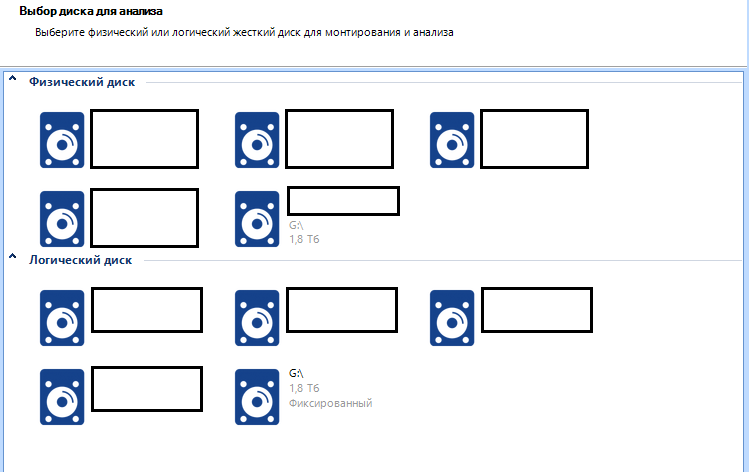

Начнём с файлов образа диска, первый пункт в левой части:

Программа поддерживает огромное количество расширений (архивы 7z, zip и tar тоже поддерживает). Да вы просто посмотрите на количество! На любой вкус и цвет. Нет, не покажу, смотрите у себя сами.

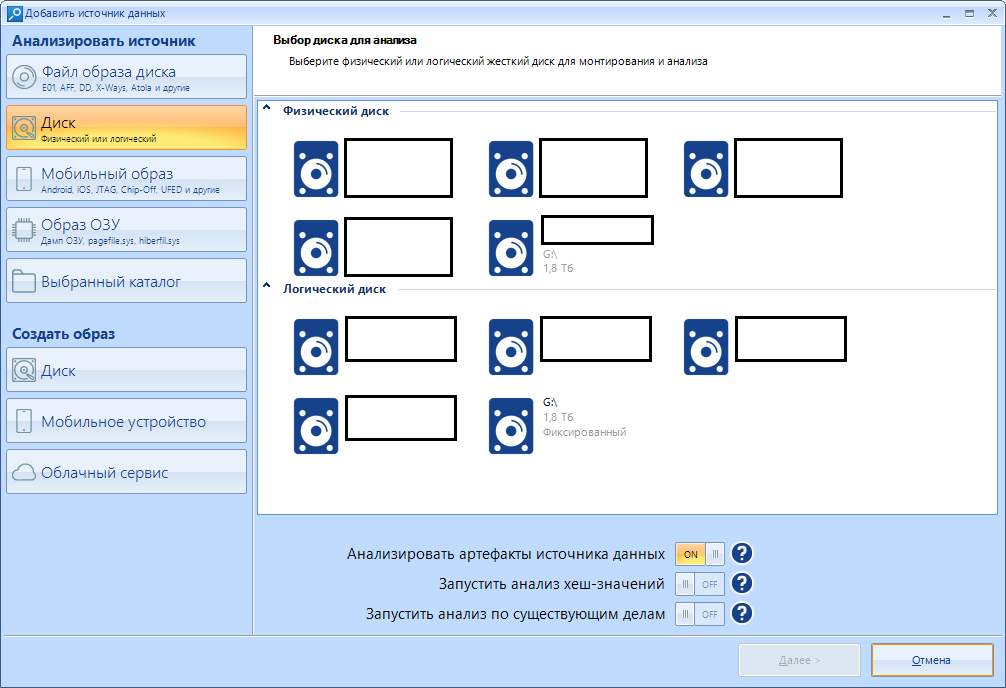

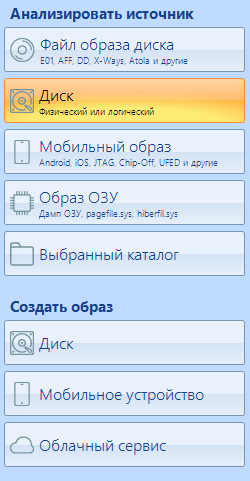

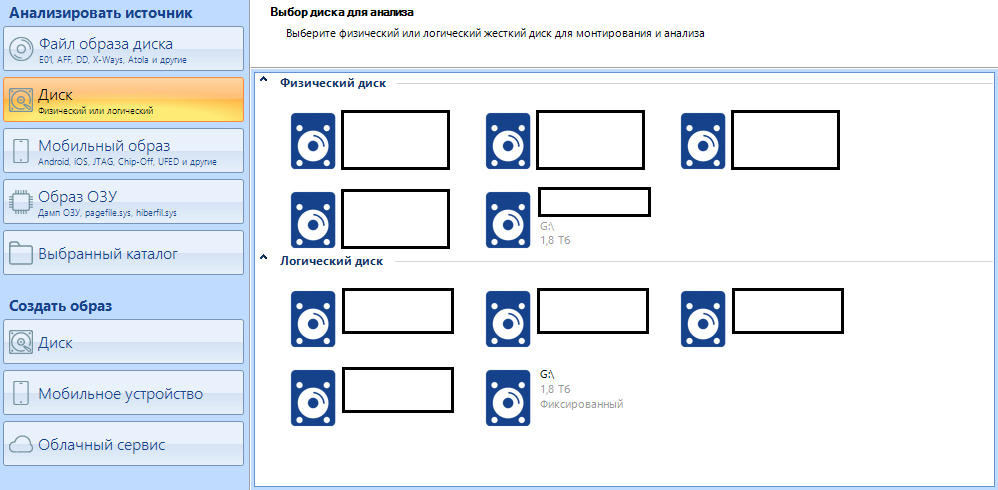

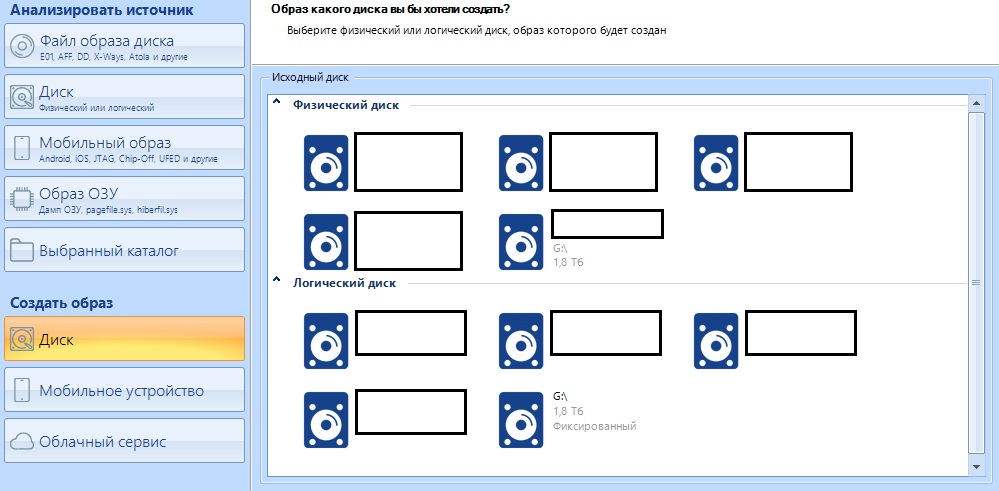

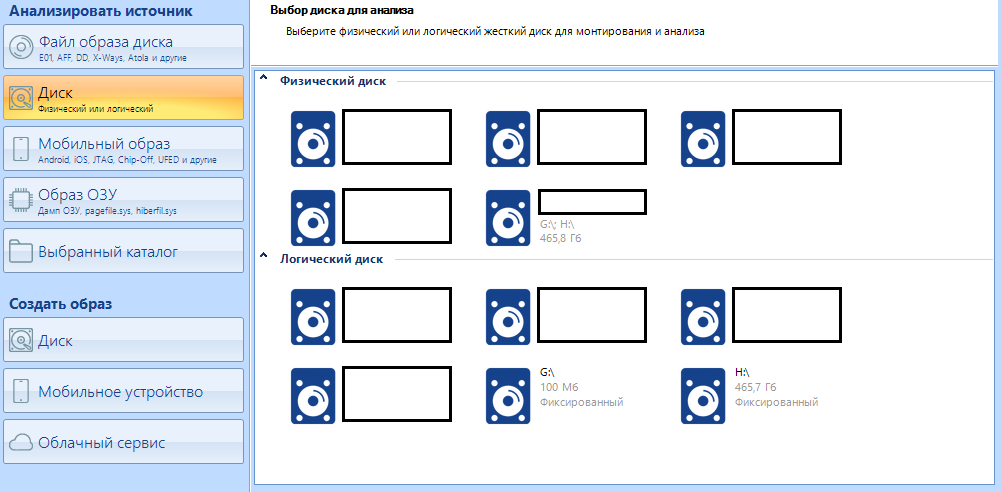

Диск.

Это основное меню. Тут будут видны все подключенные диски, даже если их не распознаёт проводник (Что обычно бывает из-за отличной от распознаваемой операционной системой файловой системы, в пример могу привести APFS, файловую систему фирмы Apple. Физически диск будет доступен, но логически распознаваться не будет. Однако, как я говорил в самом начале, Evidence Center работает и с этой системой). Сейчас у меня в систему вставлен диск на 1,8 терабайт. Его вы можете наблюдать как в физическом, так и в логическом меню выбора. К этому мы вернёмся немного попозже.

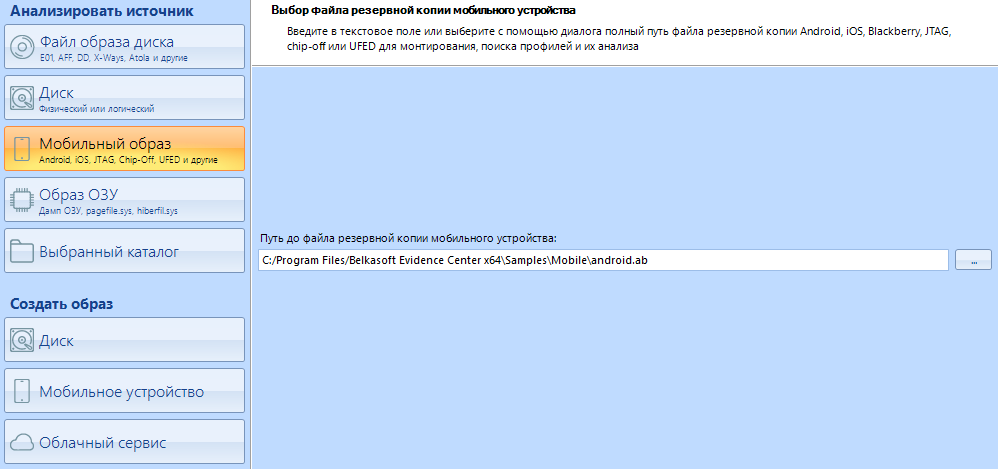

Мобильный образ

Помимо сканирования образов диска, Evidence Center может работать и с образами мобильных устройств. Работу с ними мы в этой статье проходить не будем. Всё по той же причине – я хочу сохранить эту тему для отдельной статьи

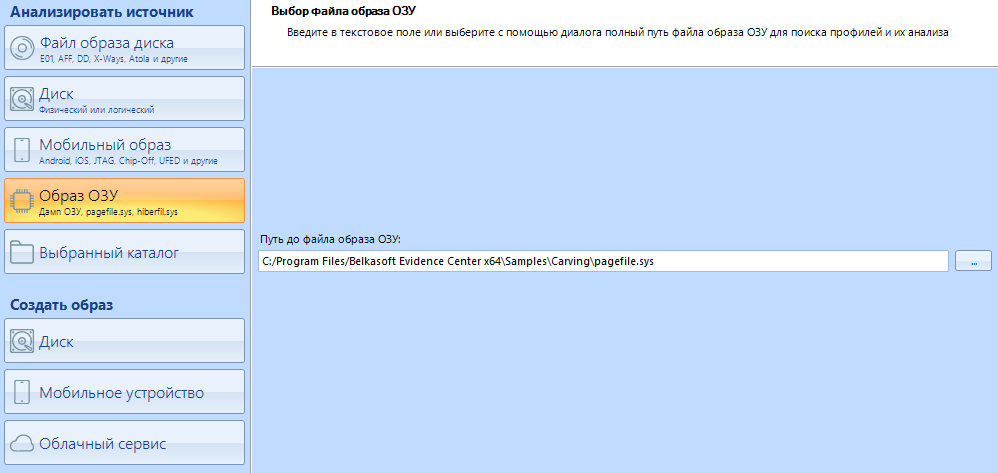

Образ ОЗУ

Как и с любого другого запоминающего устройства, с оперативной памяти тоже можно снять образ. Belkasoft, например, выпустили свою утилиту для снятия образа оперативной памяти. Этот пункт мы ещё рассмотрим, но ближе к концу

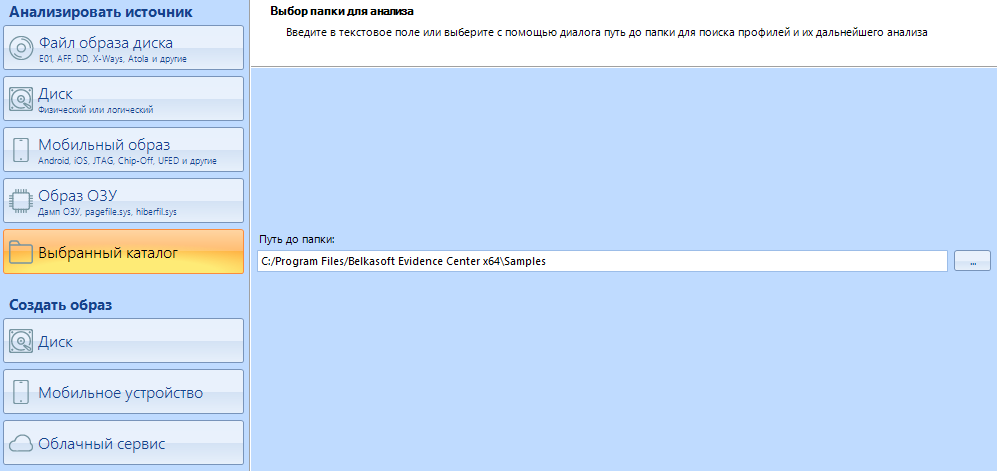

Выбранный каталог

Используя этот пункт можно указать программе как точку сканирования не весь диск, а лишь отдельный его каталог. Бывает удобно, когда сканируешь не отдельный диск, а один из рабочих.

Переходим в подпункт “Создать образ”

Здесь можно создать образ различных устройств для их последующего сканирования.

Первая кнопка – “Диск”

Здесь представляется возможность сделать образ выбранного нами диска. Выбор необходимого мы делаем в правом меню.

Слышу вопрос “а как дальше?”. Сейчас помогу.

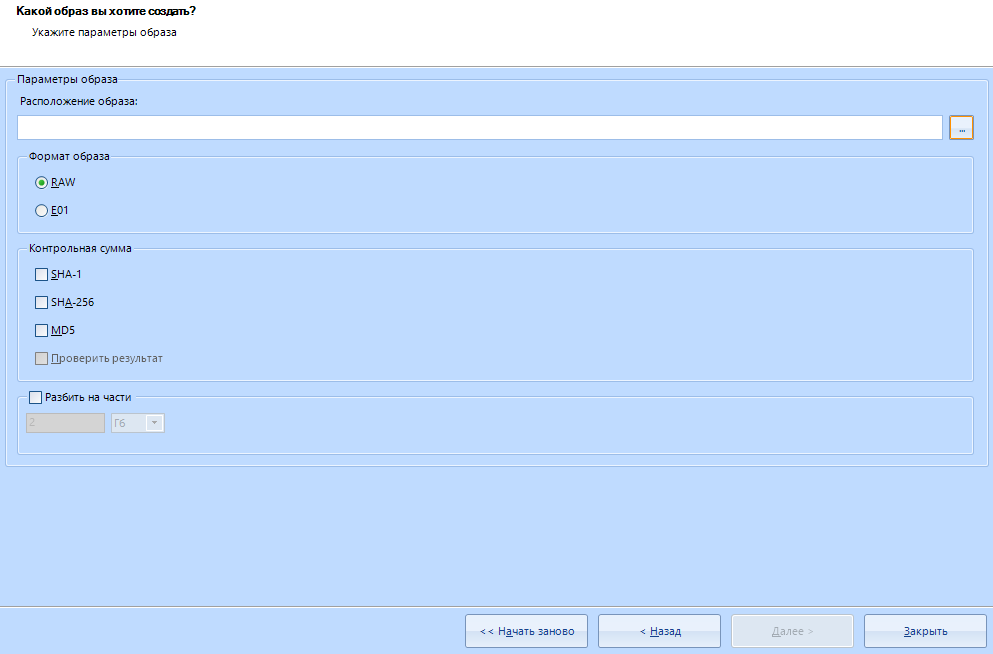

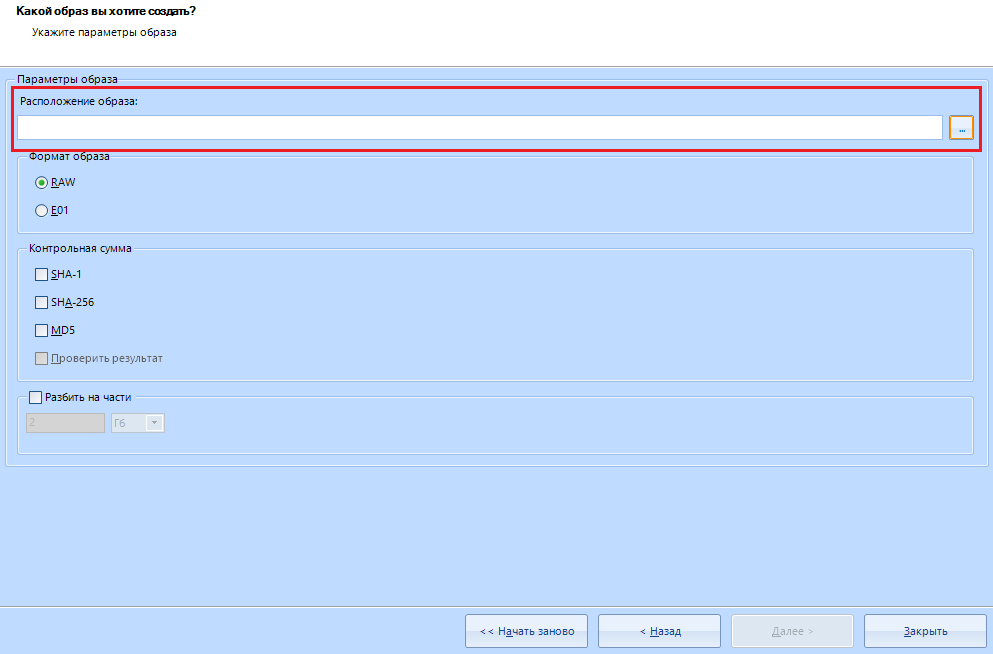

После выбора носителя вы наблюдаете следующее меню:

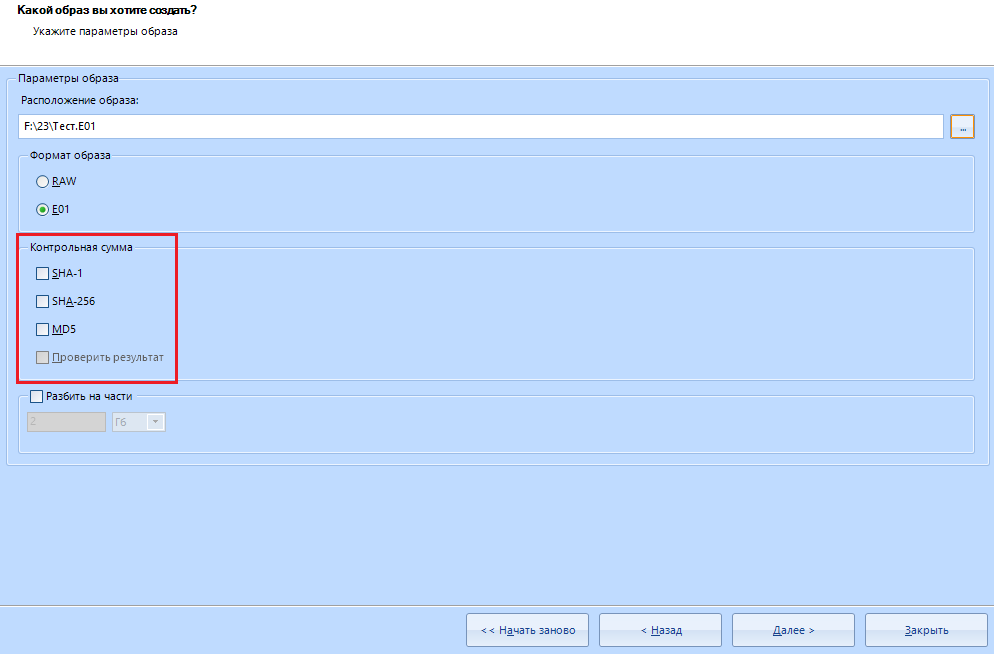

Это – меню настройки создания образа диска.

Это – расположение образа. Чтобы выбрать куда сохранять – нажимаем на эту кнопку:

Тут всё просто. Выбираем конечную папку для сохранения и имя будущего файла.

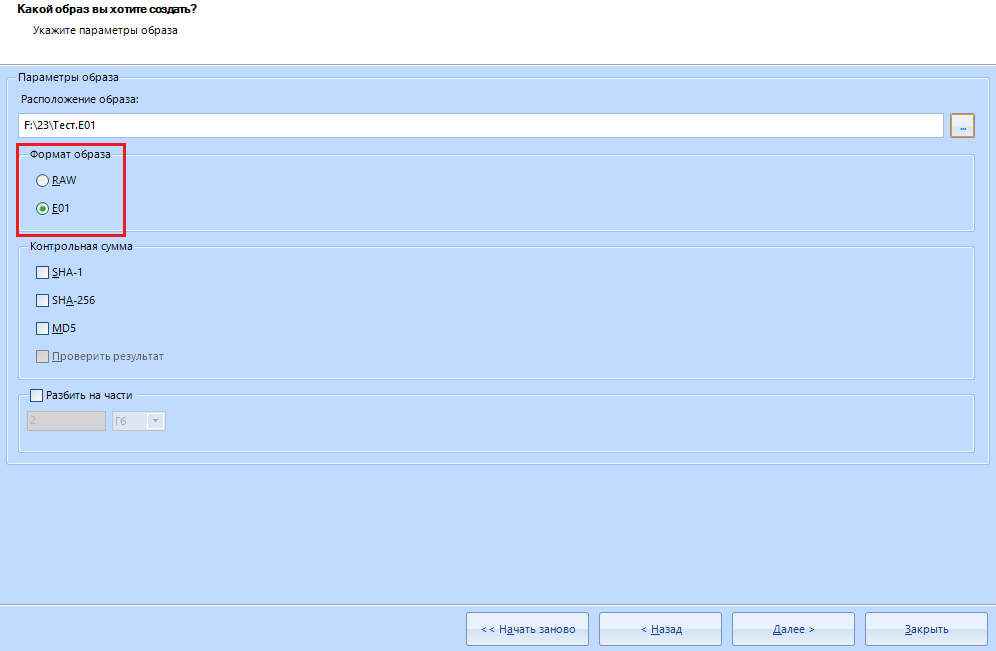

Evidence Center поддерживает создание образов в двух разных форматах: RAW и E01.

Если не углубляться, то:

E01 – сжатый формат

RAW – несжатый формат

Я в работе всегда использую сжатый формат образа, то есть формат E01

“Контрольную сумму” можете не трогать. Это нужно для проверки целостности файлов после создания образа

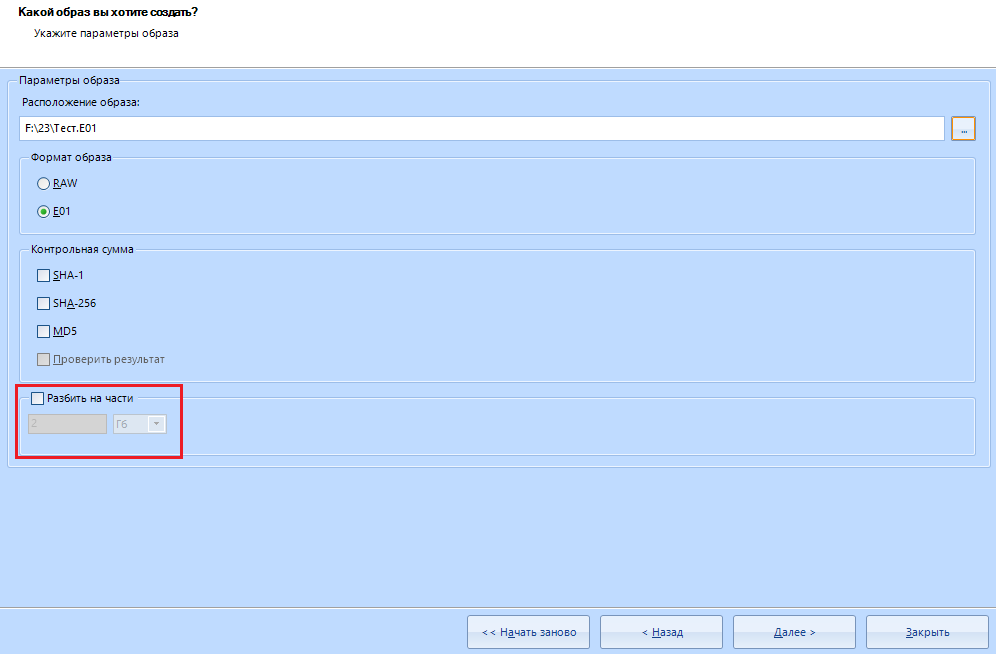

Помимо этого мы можем разбить на части наш образ в этом меню:

С этим пунктом всё. Вы великолепны, для создания образа необходимо на жать на кнопку “далее”.

Мобильное устройство.

В этом меню можно выбрать устройство, с которого будем создавать образ. Чтобы сделать образ мобильного устройства необходимо сменить режим работы USB на телефоне.

Как вы уже могли заметить, Evidence Center поддерживает платформу Apple. Более того, там есть встроенный джейлбрейк Checkm8. Но, опять же, это тема для отдельной статьи.

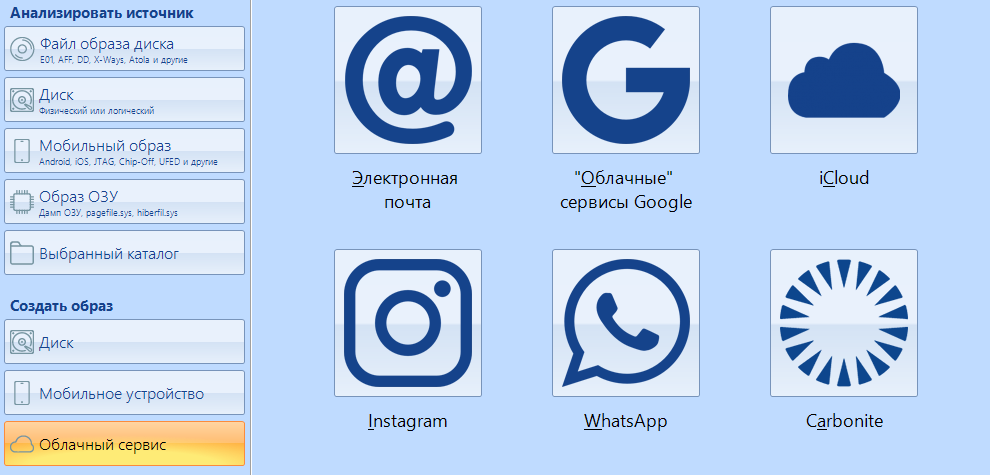

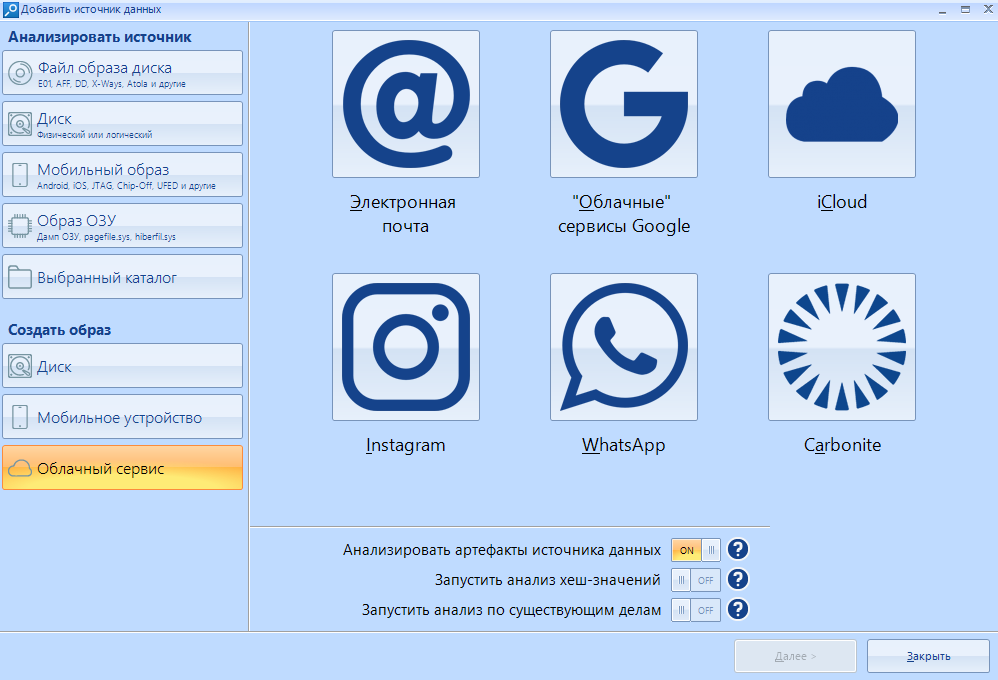

А теперь самый сок. Облачный сервис

При помощи этого пункта вы можете сделать образ не просто носителя информации, а одного из сервисов.Например, вы можете сканировать ваш взломанный аккаунт на контент. Как вам такое? Ну разве не оружие хакера? Ой, в смысле, оперативника, да, оперативника.

Оценим работу этого пункта мы всё так же ближе к концу статьи. Уверен он вам понравится.

А теперь займёмся основной работой с носителем информации. Помимо этого мы разберём оставшиеся функции.

Как я говорил ранее, правое меню работы с дисками делится на два пункта – Физический диск и логический.

В случае, если диск разделён на два логических раздела, можно выбрать интересующий нас. Выбирая один логический диск, мы можем выбрать второй позже как дополнительный . Чтобы этого не делать – выбирайте физический диск, тогда все логические будут сканироваться как один.

Нажимаем на нужный нам диск, ждём конца анализа сигнатуры.

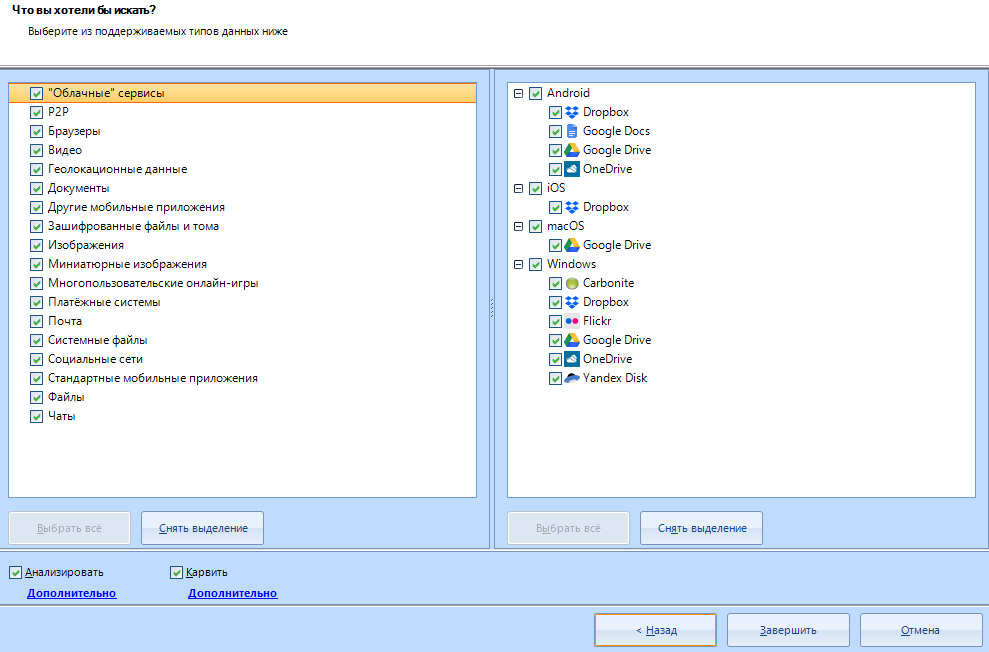

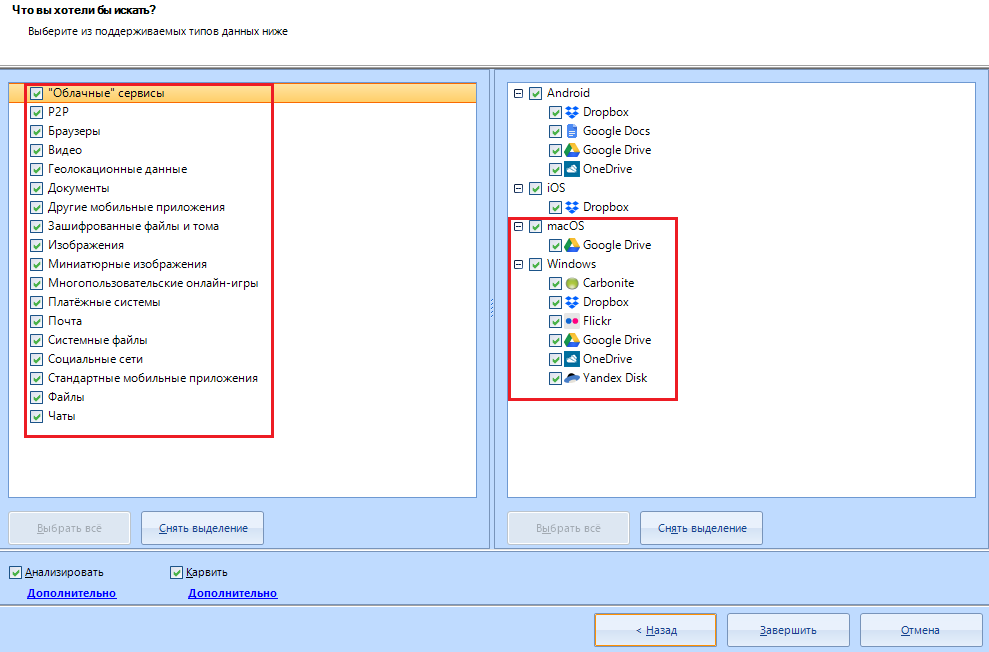

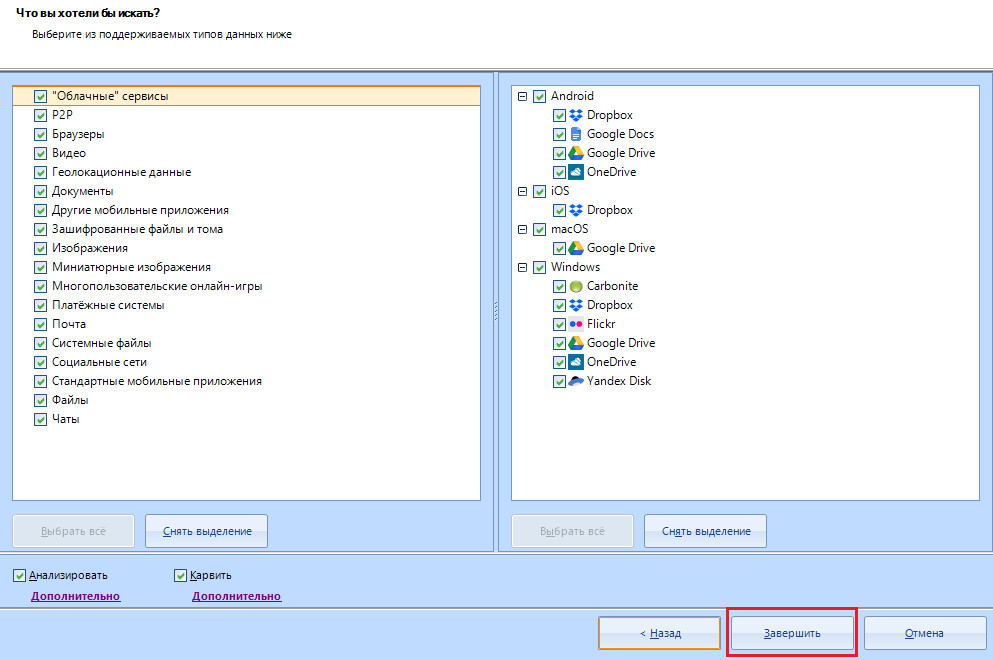

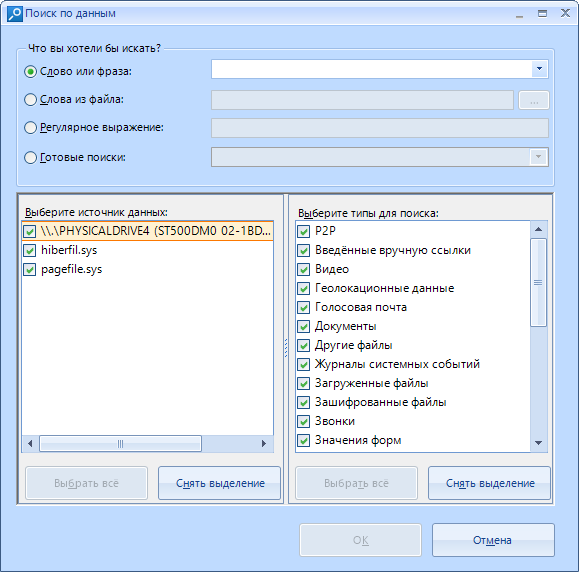

Открывается окно настройки типов данных для поиска.

Я советую всегда выбирать только эти пункты, но можете оставить все пункты активированными (как есть)

Объяснять что есть что я не буду. Не думаю, что вы забыли что такое “видео” или “Файлы”.

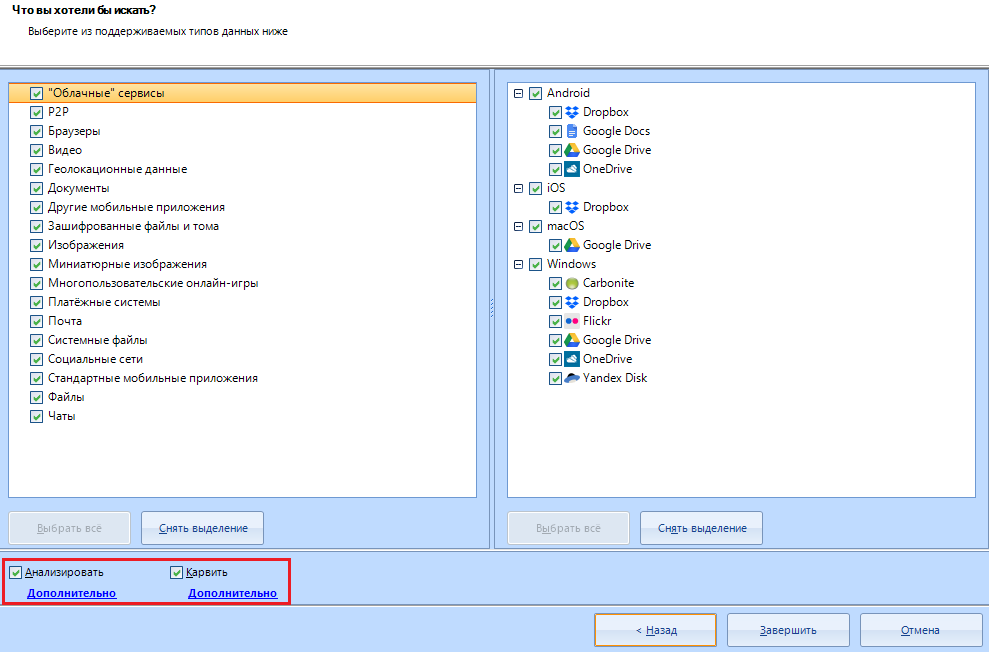

Рассмотрим подробнее настройки сканирования и карвинга для выбранного диска:

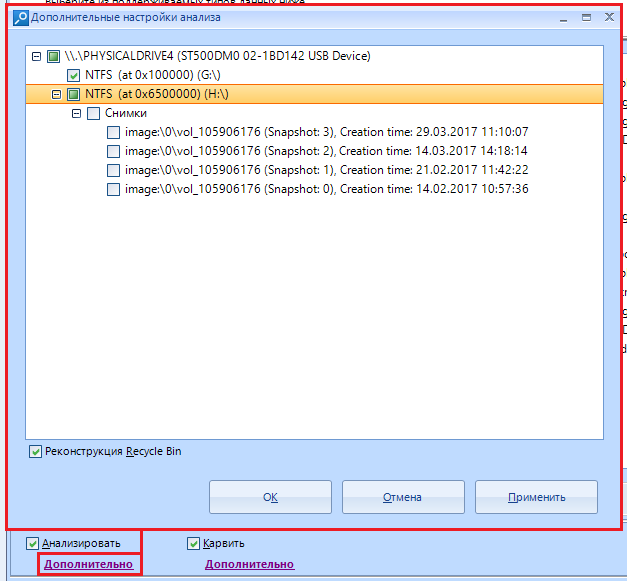

Разберём настройку “Анализировать”. Для этого нажимаем на строку “дополнительно”

Анализ будет проходить через файловую систему источника данных, просматривая каждый логический диск, папку (включая системные, скрытые и специальные), при этом выискивая интересующие данные внутри каждого существующего файла. Этот вид анализа выполняется довольно быстро, но имеет ограничения.

В этом окне можно выбрать интересующие нас разделы. Это особенно полезно при работе с дампами мобильных телефонов, ибо там таких разделов найти можно целую кучу, но содержать важные данные будут всего парочка таких. Кроме того, опция “Реконструкция Recycle Bin” поможет вам обнаружить файлы, удалённые при помощи корзины.

Кстати, по умолчанию снапшоты не анализируются, так как их анализ является крайне время затратным процессом и не всегда это оправдано результатом.

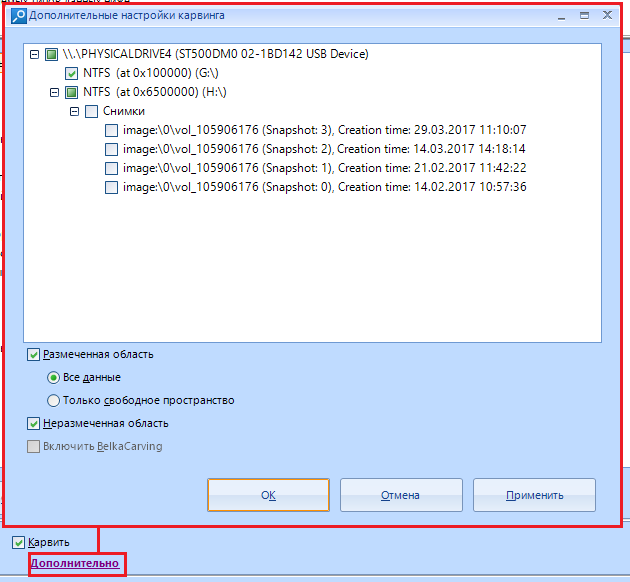

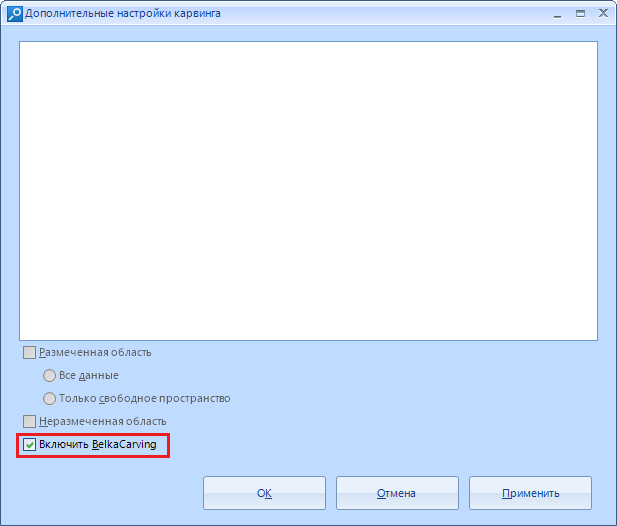

Теперь рассмотрим настройку карвинга выбранного источника данных. Открывается настройка всё так же – нажатием строки “Дополнительно” под пунктом “Карвить”

Это окно предлагает нам немного больше опций, нежели окно настроек сканирования.

Здесь мы можем выбрать карвнг размеченной, неразмеченной или обоих областей. Также мы можем выбрать, карвить ли нам все данные, или “только свободное пространство”.

Карвинг “размеченной области” идентифицирует переименованные файлы, данные в неактивном пространстве и кучу других плюшек. Правда, это очень время затратно.

Пункт “Включить BelkaCarving” доступен только для дампа памяти и использует их собственную технологию BelkaCarving, которая позволяет дефрагментировать содержимое ОЗУ. Отлично подходит для карвинга ОЗУ на базы данных. Кроме того, процессы будут извлечены и представлены в окне файловой системы, которую мы изучим чуть позже.

Жмём на “завершить”.

На вопрос о добавлении дополнительного источника данных отвечаем отрицательно (или положительно, если сканируете несколько источников):

После этого сообщения Evidence Center начинает свою работу. Если вы настроили затрату ресурсов компьютера, то можете изучить программу во время её работы.

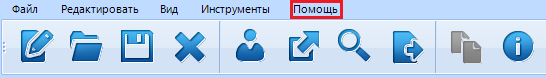

Перед тем, как начать изучение основных меню, мы изучим “шапку” и все её функции.

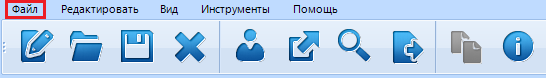

“Файл”

Сочетает в себе несколько функций: открытие другого дела, создание нового, выход.

Есть горячие клавиши (хоткеи):

Alt+F4 – Выход из приложения

Ctrl+O – Открыть другое дело

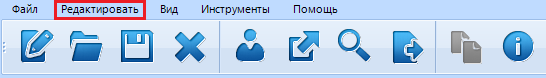

“Редактировать”

Включает в себя редактирование найденных данных: Анализ, удаление, добавление нового источника данных, поиск по результатам, создание отчёта.

Горячие клавиши:

Ctrl+Shift+F – Добавление источника данных

Ctrl+F – Поиск

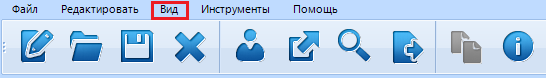

“Вид”

Изменение графического интерфейса. Добавление новых окон работы с данными (рассмотрим все), смена темы, откат к виду по умолчанию (требуется перезапуск программы).

Разработчики зачем-то встроил и горячие клавиши и сюда:

Ctrl+Shift+Alt+T – смена темы приложения.

Вообще существует 9 тем приложения, и все они (кроме двух) на вид ужасные. Непонятно зачем это вообще добавили.

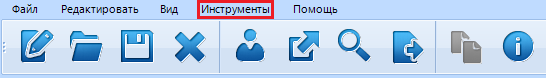

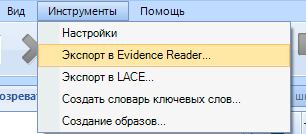

“Инструменты”

Основные инструменты работы со сканированием. Настройка, экспорт в Evidence Reader (рассмотрим её) и LACE, Создание словаря ключевых слов для поиска, создание образов.

Горячие клавиши и их сочетания отсутствуют.

“Помощь”

Локальная справка по программе, Лицензионная информация, Поиск обновлений (не советую сюда тыкать), Информация о продукте.

Хоткеи отсутствуют

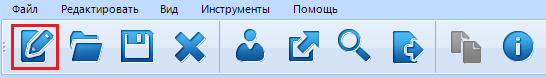

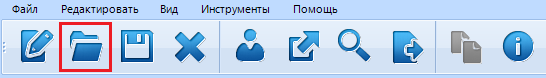

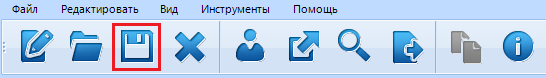

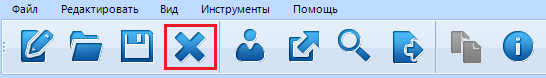

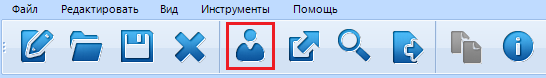

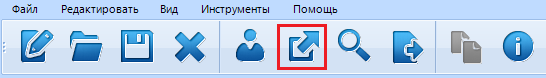

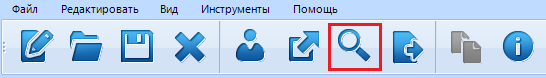

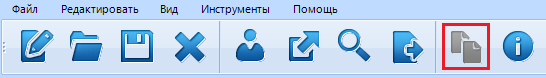

Переходим в панель быстрого доступа.

Эта иконка – создание нового дела. Как кнопка в меню “Главное“, но продублировано в панель

Открытие уже имеющегося дела на носителе.

Экспорт в Evidence Reader

Для этой функции необходимо завершить все действующие процессы сканирования носителя, поэтому лучше это делать уже в конце сканирования.

Удаление профиля, работает только с необязательными данными. Например, можно удалять мусорные профили в обозревателе дела (познакомимся с ним позже), чтобы сделать отчет немного чище.

Добавление нового источника данных к делу. Напоминаю про сочетание клавиш Ctrl+Shift+F.

анализ выбранного профиля или данных.

Поиск данных по отчёту\делу.

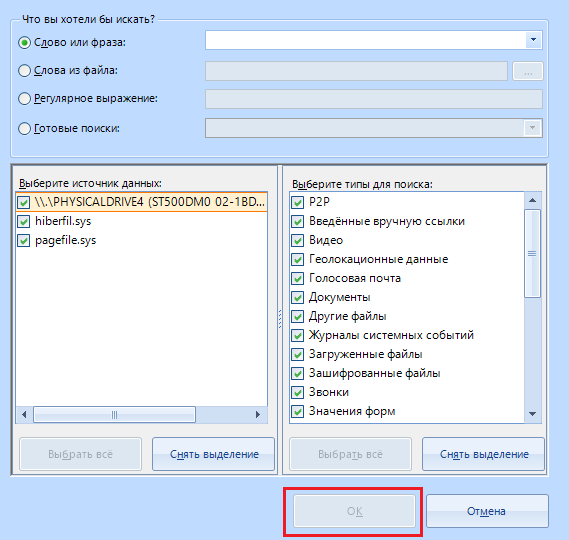

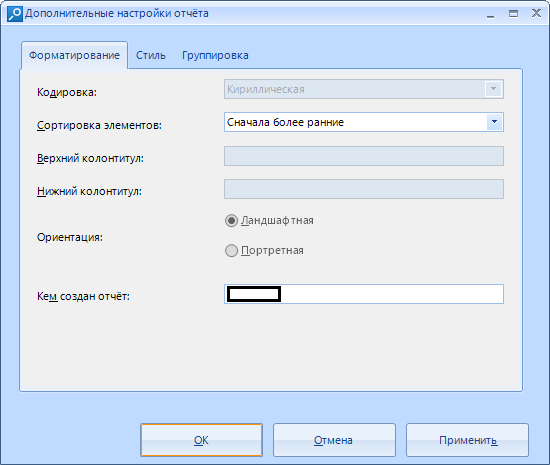

При нажатии на него (или сочетании клавиш Ctrl+F) вылезает окно:

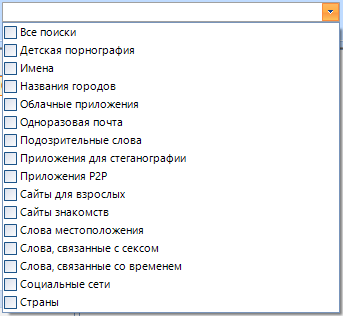

Здесь мы выбираем, какой тип данных искать: Слово, слово из определённого файла, Регулярное выражение или выбор уже предустановленных настроек поиска. В список “готовых поисков” входит следующие пункты:

Не думаю, что вам пригодятся эти настройки в повседневной жизни. Они предназначены для поиска запрещённых материалов и используются в основном именно спецслужбами.

Но если хотите – можете придумать что-то вроде “Find CP on your PC challenge”

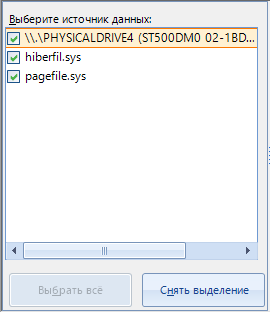

В левом меню мы выбираем источник данных, по которому будет производиться поиск. Можно выбрать несколько сразу:

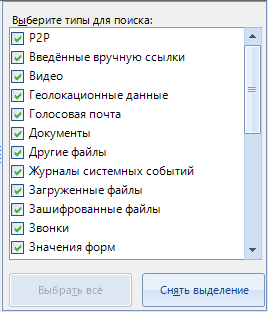

А в типах для поиска мы выбираем данные, по которым будет производиться поиск:

По завершению настройки нажимаем на кнопку “ОК” и в работу программы добавляется новая задача по поиску, которая будет сканировать файлы на наличие заданных данных по ходу основной работы.

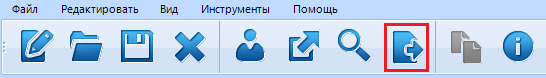

С этим всё, следующий пункт – “Создать отчёт”

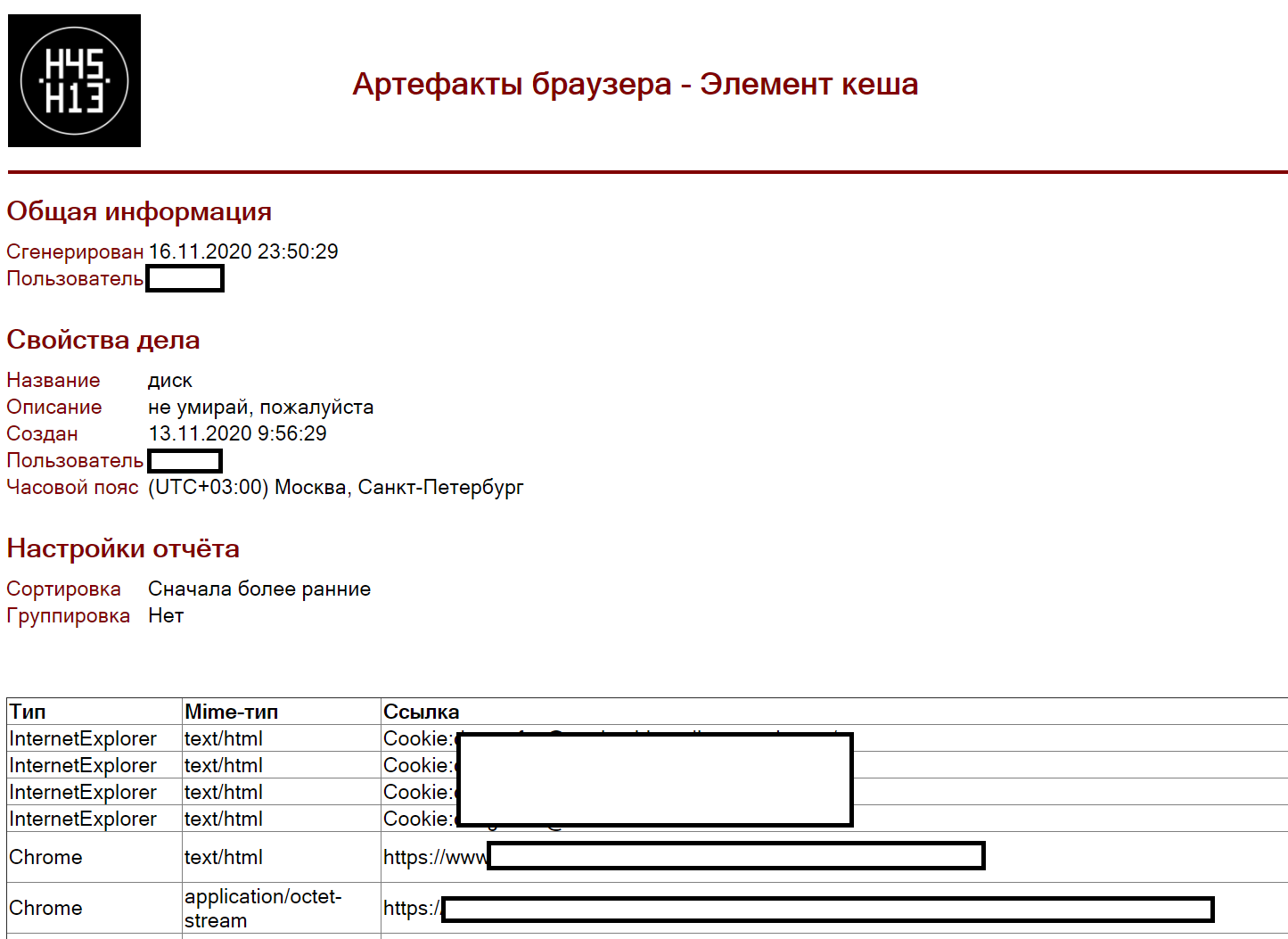

Этой функцией можно создать отчёт по выбранной области. Например, отчёт по кешу браузера, выполнявшимся задачам или запланированным задачам.

Окно создания отчета выглядит следующим образом:

Отчёт можно создать в одном из 10 форматов.

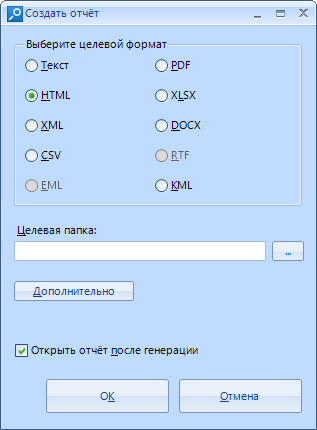

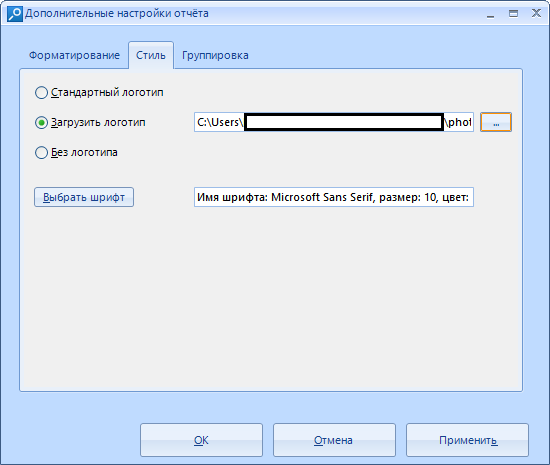

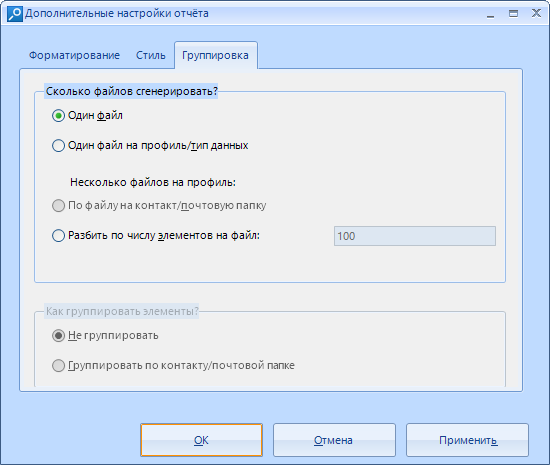

Нажав на кнопку “дополнительно” мы будем настраивать отчёт по трём основным пунктам: Форматирование, стиль и группировка.

В форматировании мы можем выбрать кодировку (не всегда), сортировку элементов (По ранним или поздним, без сортировки или пользовательская), задать верхний и нижний колонтитул (нет), выбрать ориентацию (по умолчанию она ландшафтная), и ввести имя человека, кем отчет был создан.

В стиле мы задаём логотип. Можно задать свой, а можно использовать стандартный. Помимо этого есть возможность выбрать оптимальный для нас шрифт, его размер и цвет (отчёт выписанный Сomic Sans’ом ммм оаоа).

В группировке мы настраиваем генерируемый файл. Мы можем его разбить на несколько файлов, но по стандарту отчеты генерируются одним файлом. Помимо этого можно группировать элементы. По умолчанию они не группируются.

После настройки можем жать на кнопку “Применить” (её я выделять не буду) если вы настроили или “Отмена” (эту кнопку я тоже выделять не буду) в случае если вы зашли только посмотреть или чувствуете, что накосячили.

Сам отчёт выглядит следующим образом:

С отчётом всё, идём дальше.

А вот что это такое я не знаю. Правда, я даже справку раза два перечитал

“Помощь”

Открывает локальную справку. Осторожно, английский!

Если у вас возникли вопросы к тому или иному пункту, а в этой статье я их не рассмотрел – обращайтесь

С этим разобрались. Осталось разобраться с окнами

Начнём мы с окна\вкладки “Главное”.

В подпункте “Недавние дела”, как я и предсказывал, появляется наше новое дело. Нажав на него мы можем увидеть краткую сводку по найденным данным. Инфографика, которую мы заслужили.

Теперь давайте по порядку каждый элемент.

Основные данные: название, папка дела, дата создания, описание и так далее.

Список найденных источников данных, информация о количестве найденных основных файлов (изображение, чаты, куки, ссылки и тому подобные)

Evidence Center помимо обычного восстановления данных осуществляет “быстрый поиск”по ним. Если вы щёлкните по одной из иконок – вас перебросит во вкладку “Результаты поиска”

Интерактивная круговая диаграмма. Статистика найденных улик

Краткий список активных контактов. Вернее сказать, их топ.

Круговая диаграмма найденных артефактов. При её составлении учитывались только самые многочисленные артефакты.

Список отчётов по этому делу. Появляется только при создании таковых.

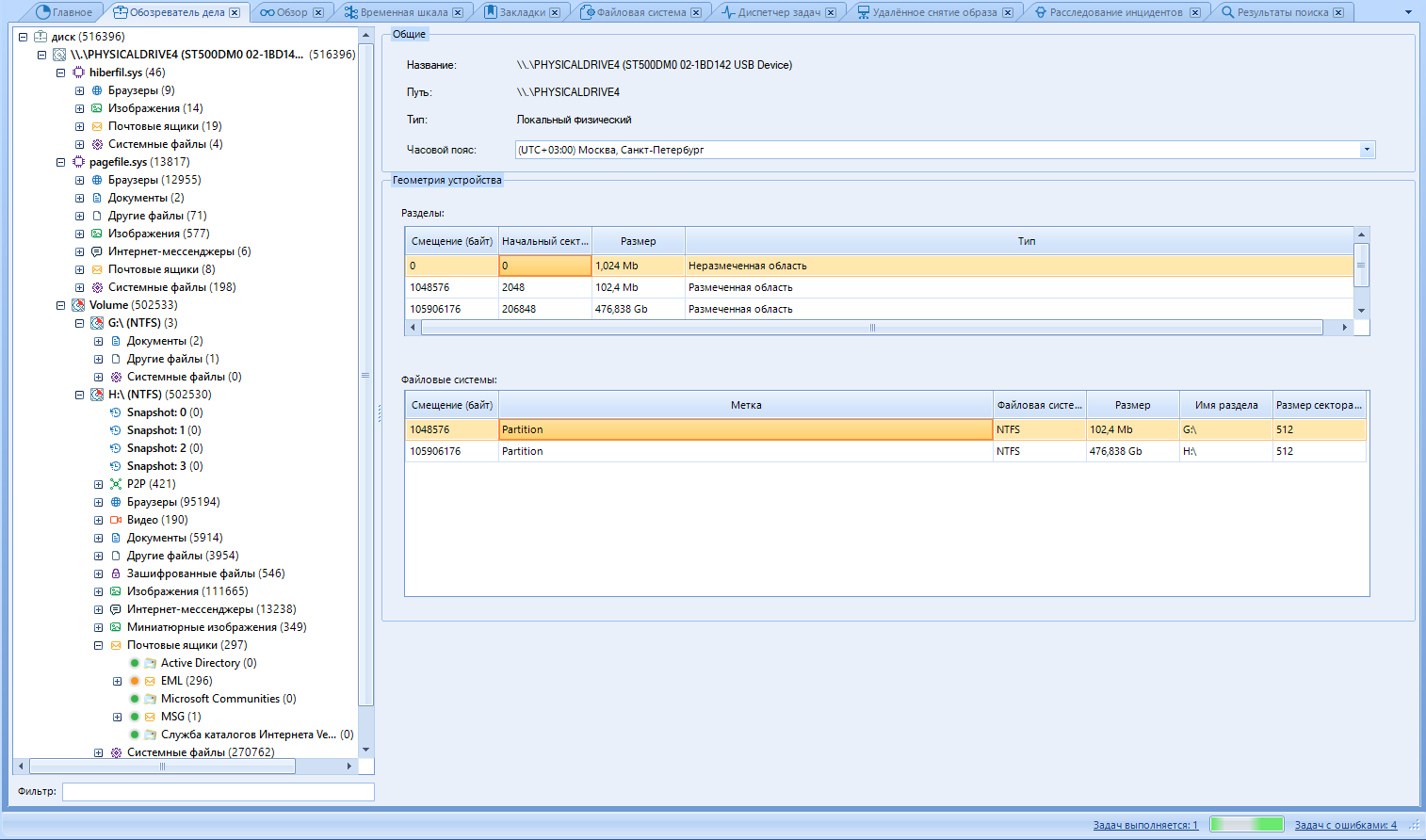

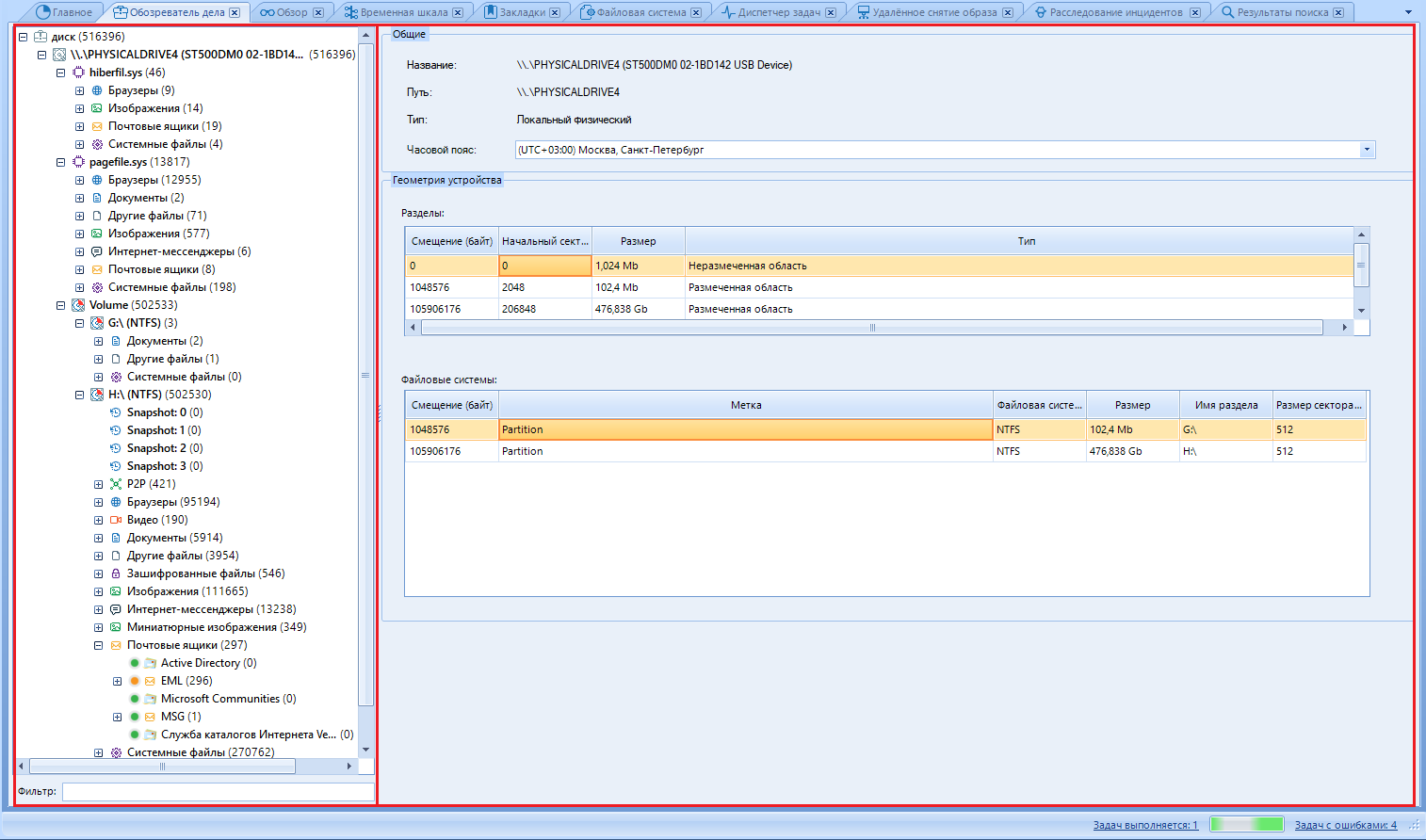

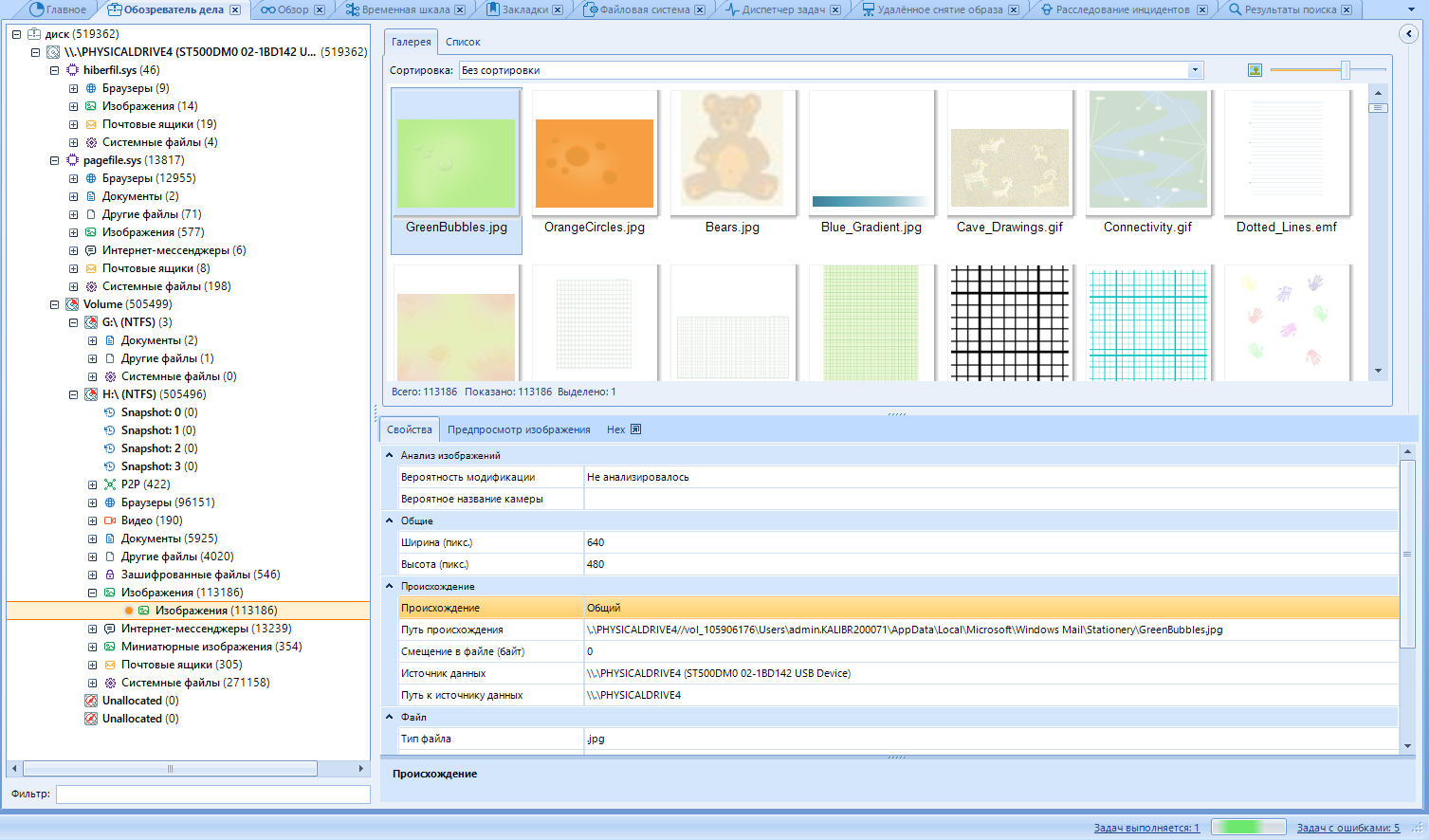

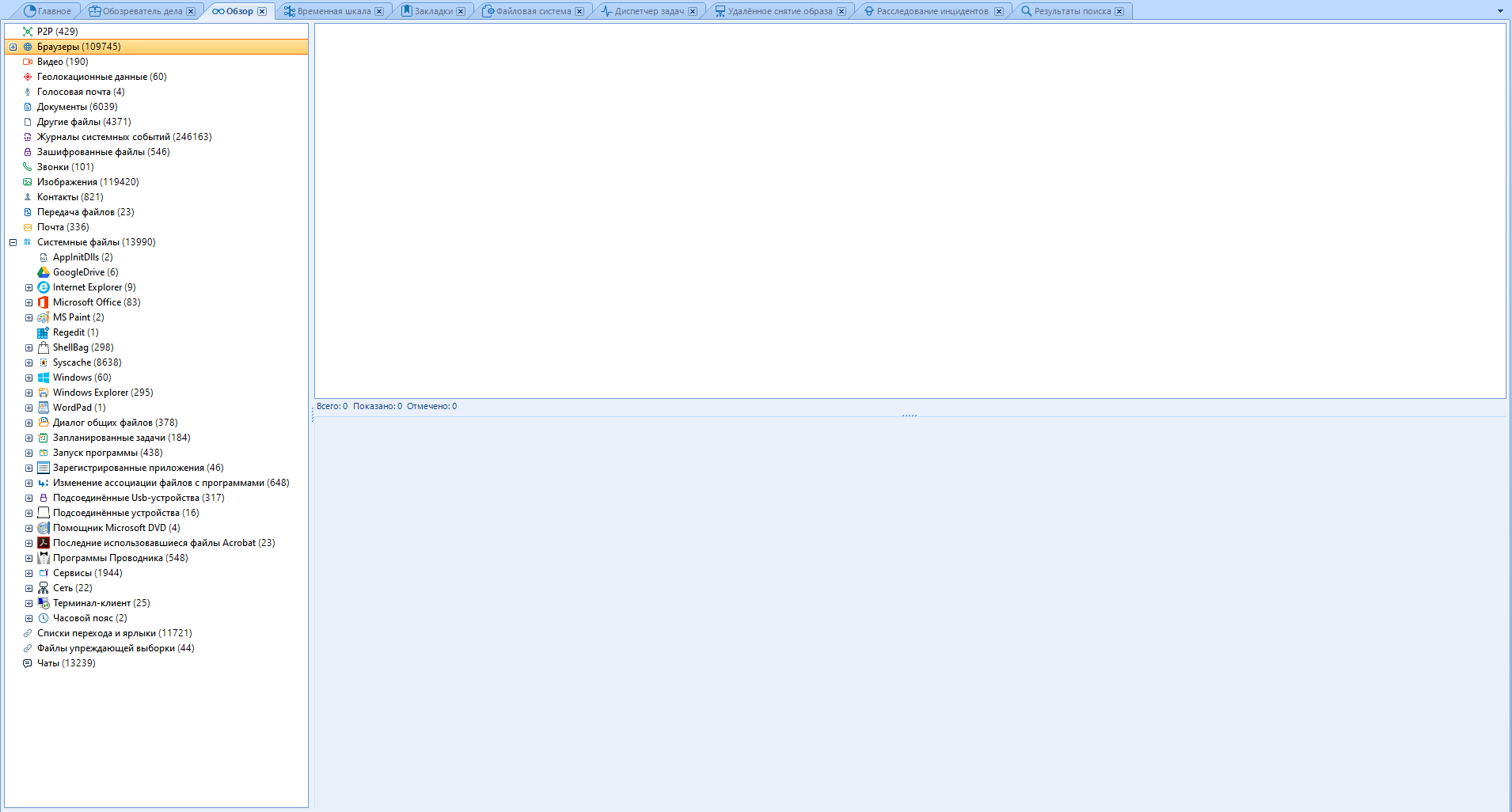

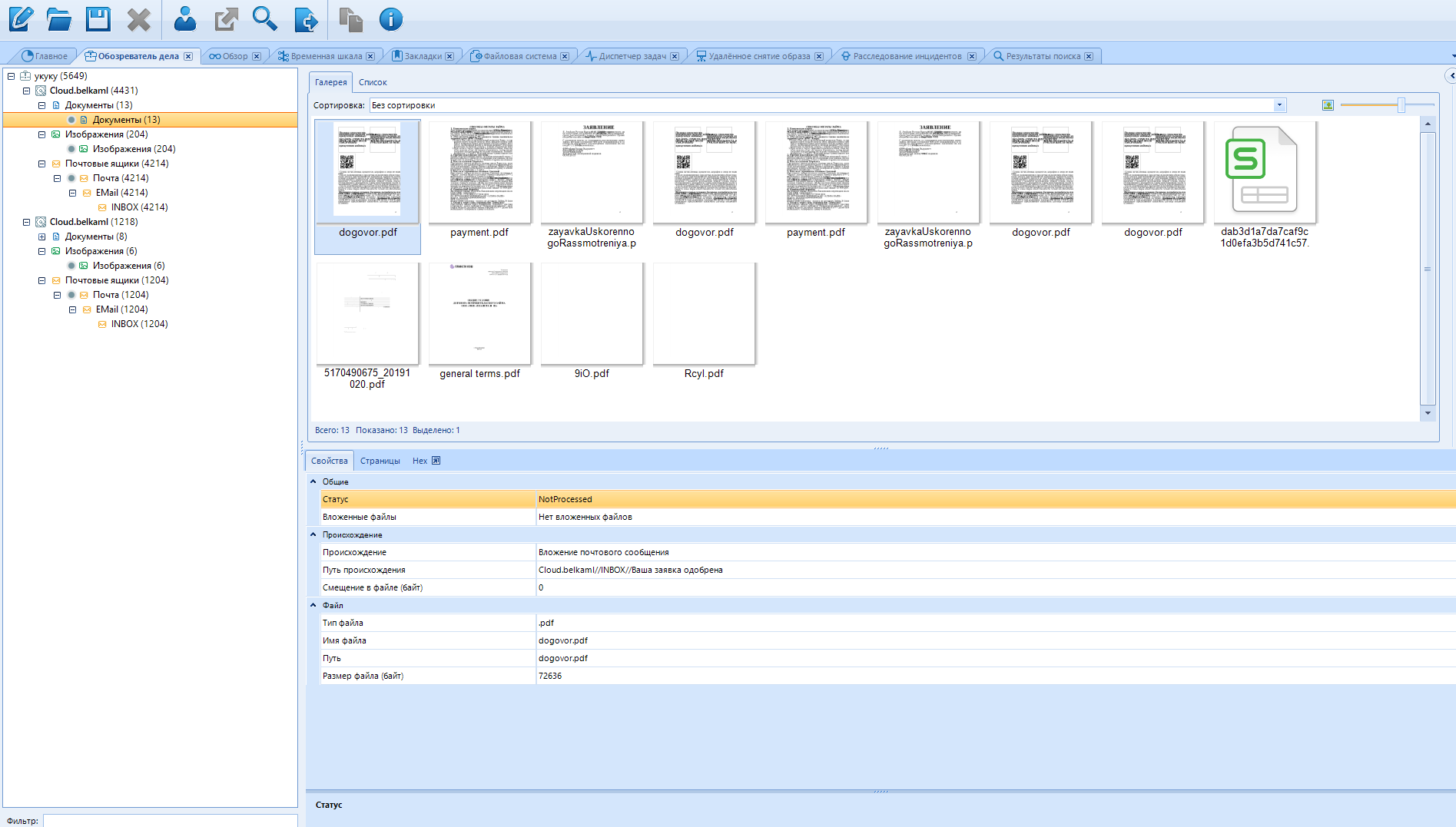

Переходим в “Обозреватель дела”.

Обозреватель дела показывает ту же информацию, что и “Обзор”, но разбивает все артефакты на источники данных, тип артефакта и профиль.

Как и другие вкладки, мы можем разбить это окно на две области.

Левая – Древо артефактов.

Правая – рабочая область.

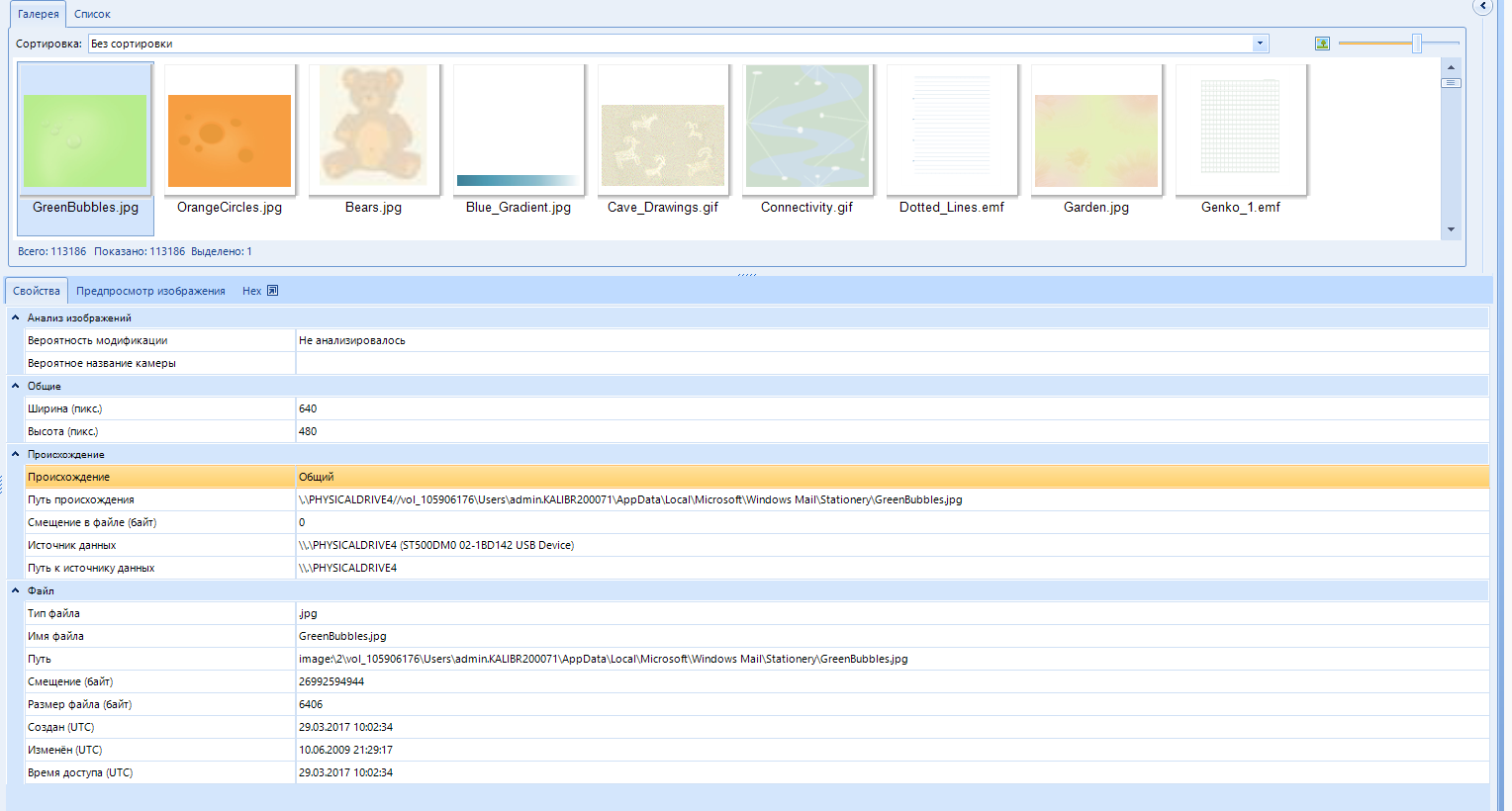

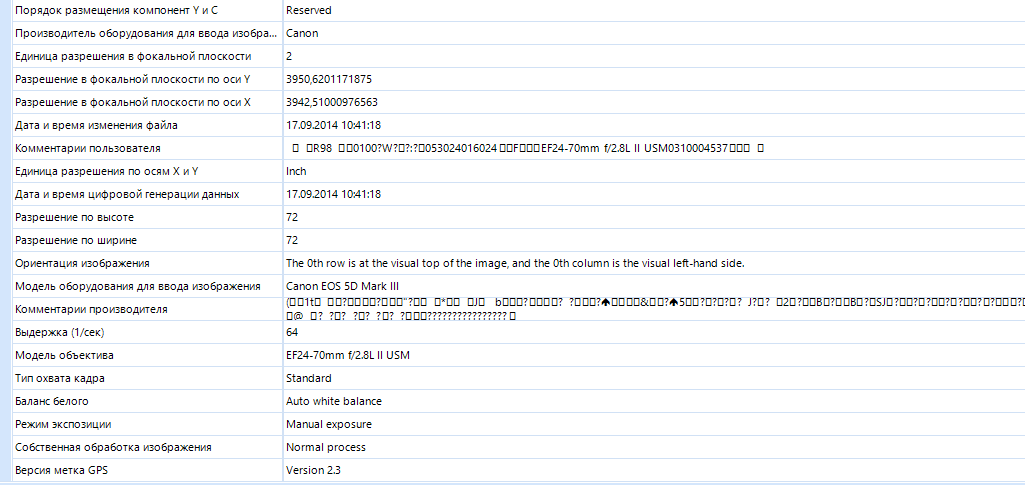

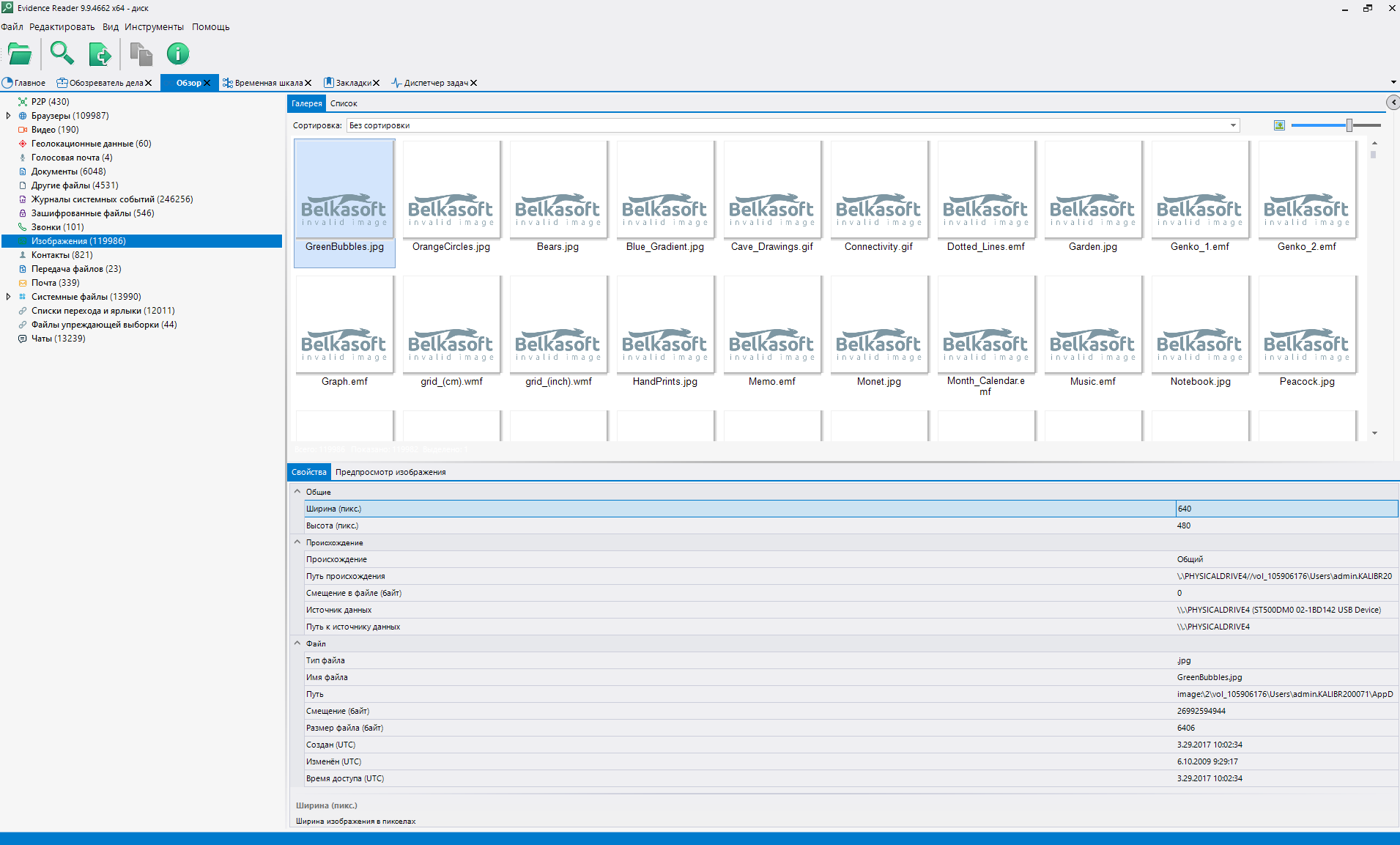

В древе мы выбираем интересующие нас данные. В рабочей части мы читаем эти самые данные и работаем с ними. Работать мы будем с картинками. Мне кажется, они больше всего подходят для примера работы с файлами.

Выбираем интересующую нас область и файл.

В свойствах можно обнаружить метаданные файла. например, если фотография была сделана с телефона, то могут быть отображены данные геолокации, где была сделана фотография. Также будут доступны настройки фотоаппарата, которые были выставлены при создании фотографии:

Помимо этого существует предпросмотр изображения. Функция выводит изображение на системное приложение для просмотра фотографий, а не в отдельное окно, как если бы мы открывали его из общего списка файлов:

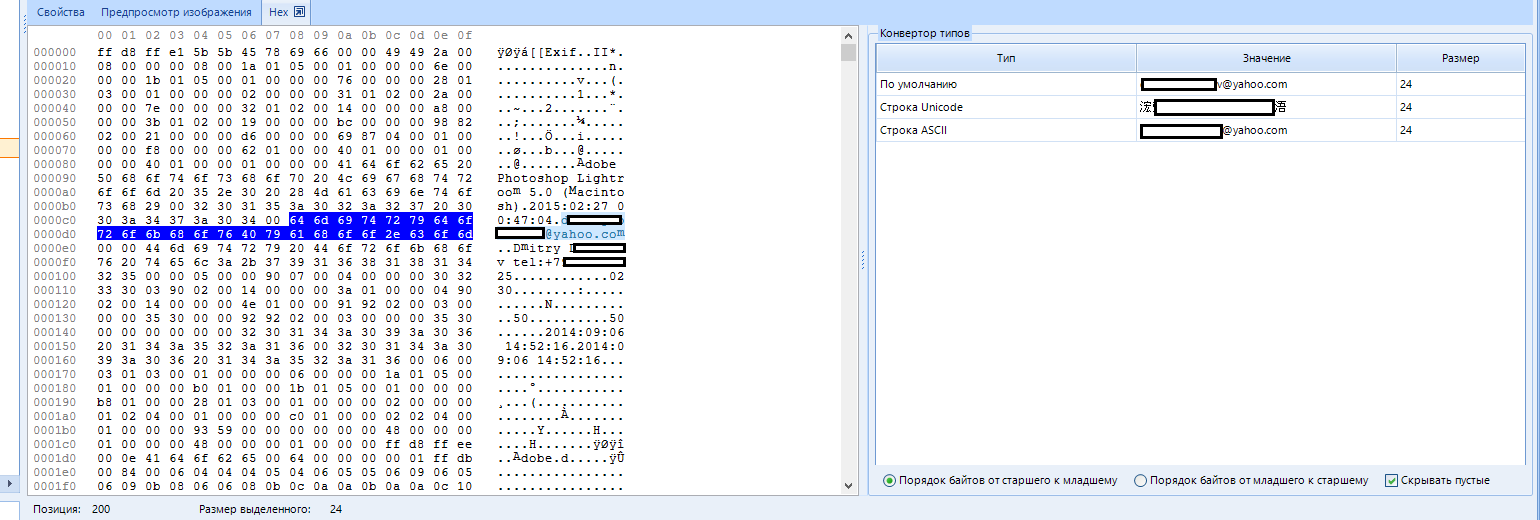

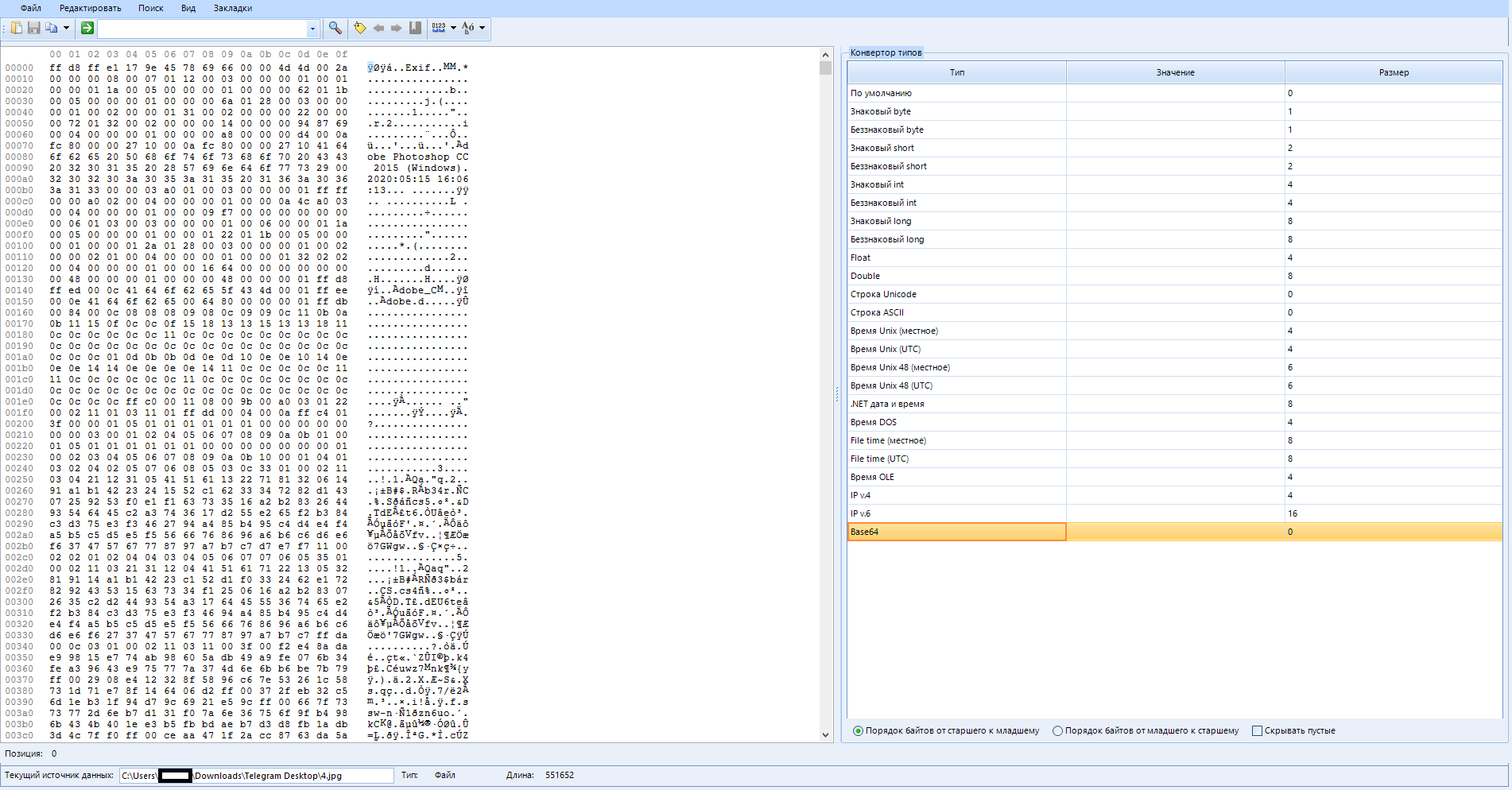

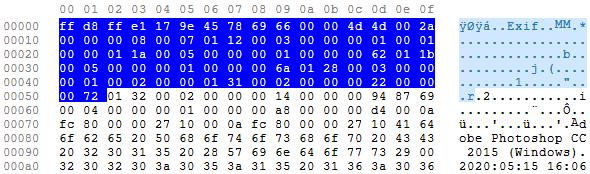

Работать с hex в программе очень удобно:

В соседнем окне переводятся значения сразу в несколько кодировок, ничего лишнего. Разве что поиска по хексу нет, но не беда, ведь у нас есть основной поиск. Хотя, должен сказать, что локального тоже не хватает. Особенно по хексу.

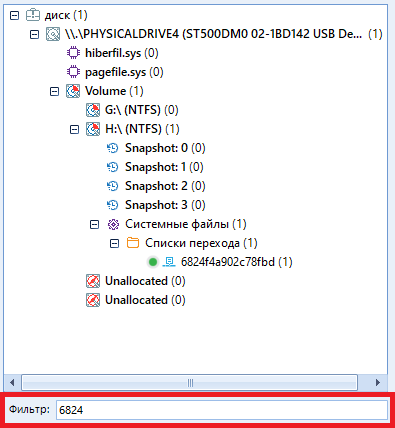

Помимо этого существует фильтр по найденным артефактам:

Не путать с поиском.

На этом краткий обзор страницы закончен, щёлкаем по вкладке “Обзор”

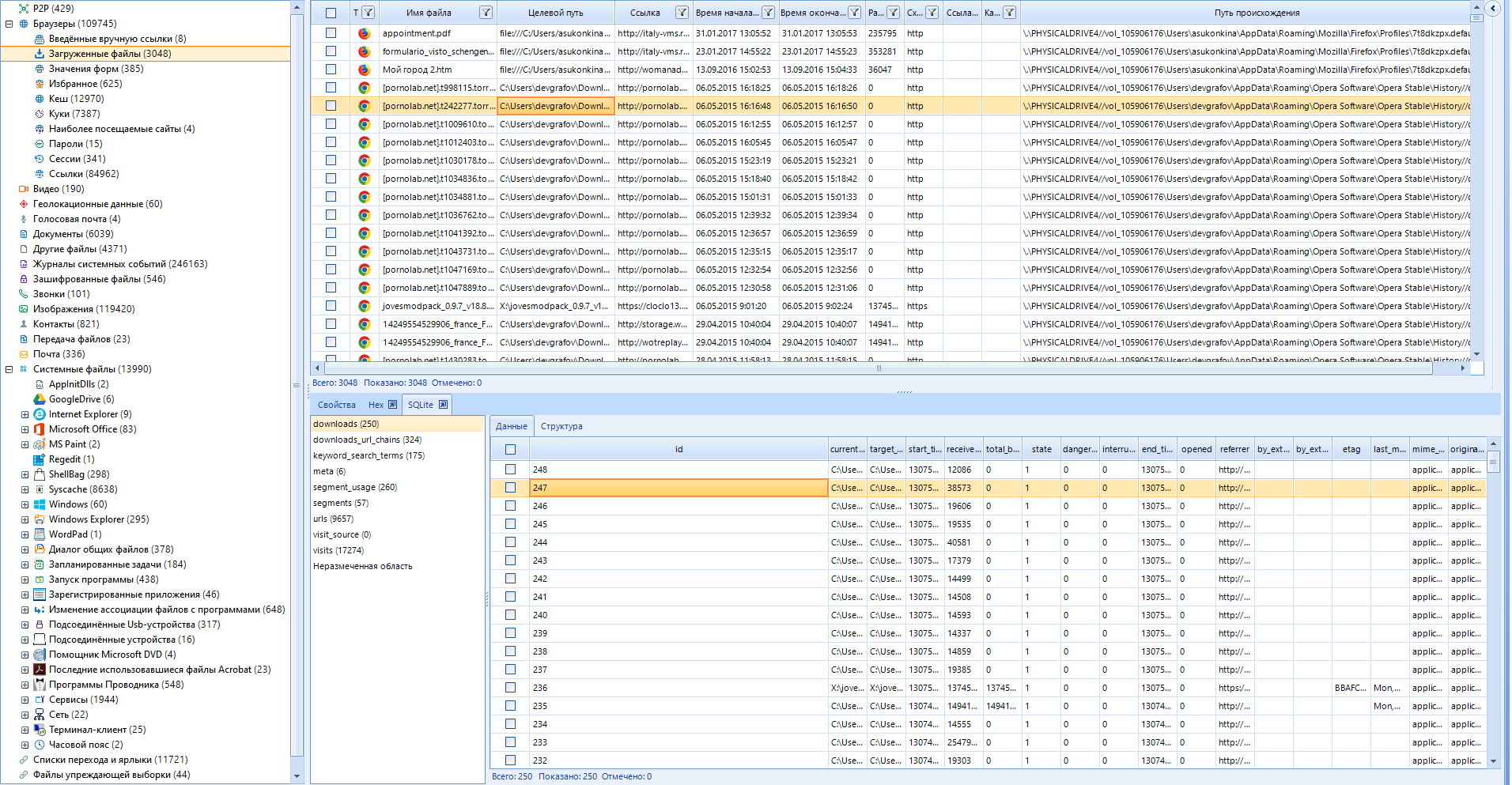

Тут ситуация поинтереснее, так как данные отсортированы, и их куда больше. Рабочие области всё те же: левая и правая.

Помимо основных данных нам так же доступны SQLite таблицы, что сильно упрощает поиск информации

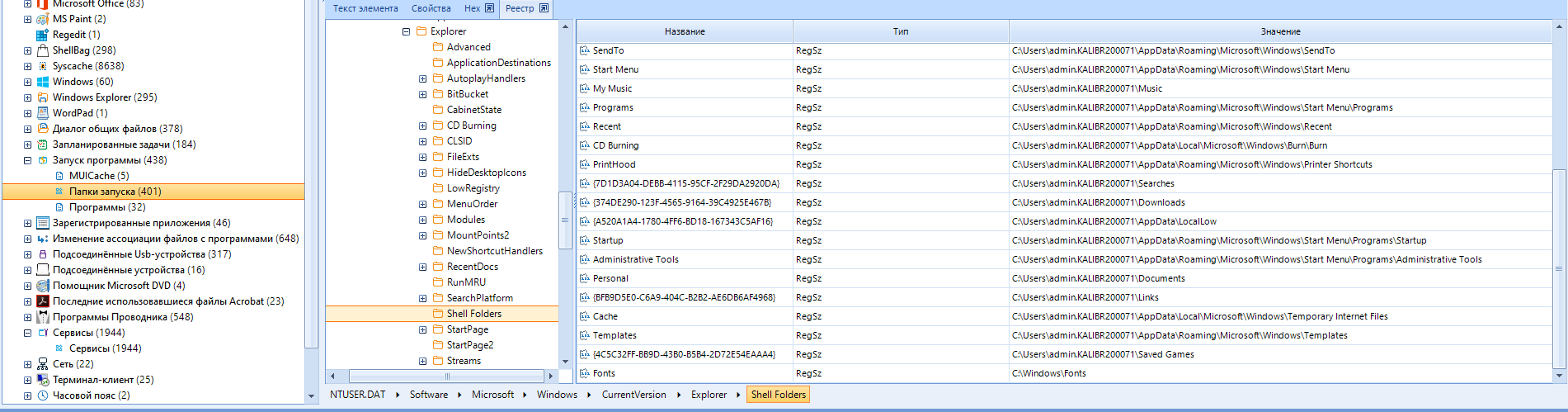

Ну и куда же без просмотра реестра. Работа с данными реестра выполнена отлично. Тут расписывать очень много. И да, тут можно просматривать сохранённые чаты и пароли.

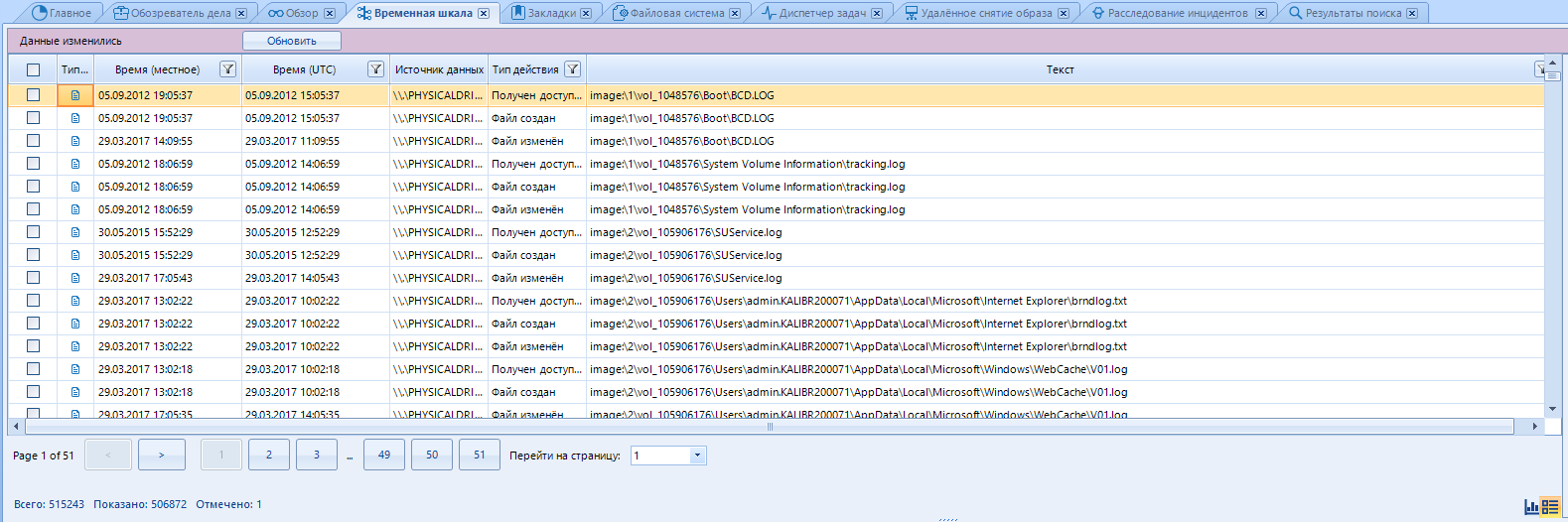

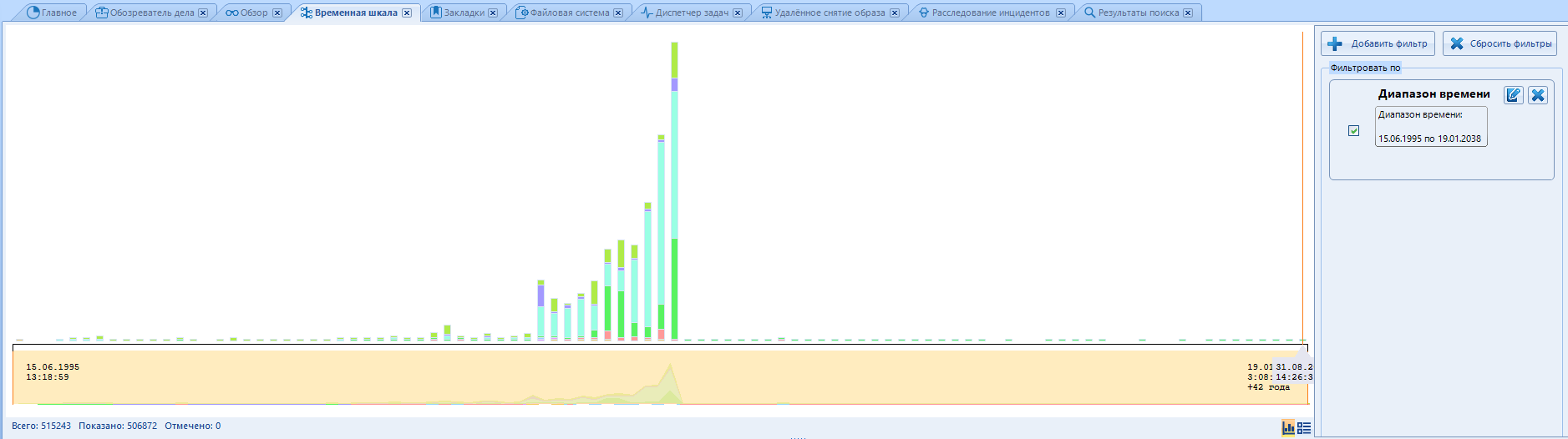

Идём дальше. “Временная шкала”

Из этих данных можно построить график, используя переключатель

Окно временной шкалы объединяет все артефакты в кейсе, которые имеют отметки даты и времени. Независимо от того, что это такое, оно отображается в списке элементов временной шкалы. Здесь мы можем посмотреть, что происходило в конкретное время на устройстве (или нескольких устройствах). Обратите внимание, что некоторые артефакты могут быть перечислены несколько раз в этом окне. Каждый артефакт имеет разное время работы операционной системы, например “Создано” или “Время последнего доступа” (Колонка тип действия). Кроме того, в артефактах, имеющих метаданные, могут быть записаны различные события, например Время GPS для снимка. И каждый раз будет отображаться отдельная строка на временной шкале.

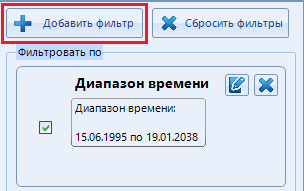

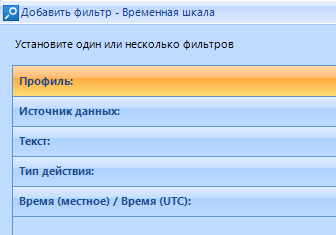

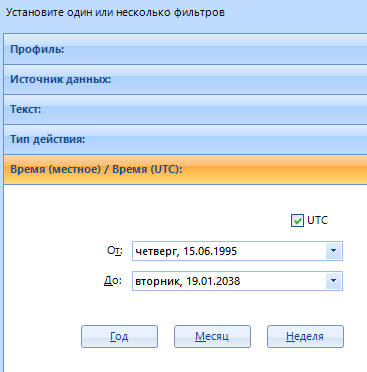

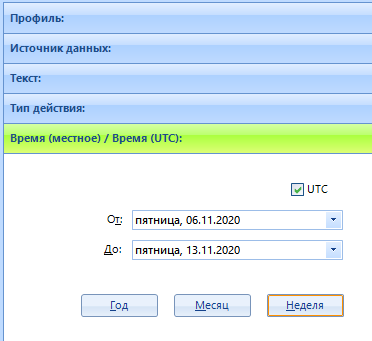

Справа имеется функция “Фильтровать по”. Здесь настраивается диапазон времени, на который будут проверяться данные. Чтобы добавить свой диапазон нажимаем сюда:

Открывается окно с типами фильтров. Всего их пять:

Выбираем нужный нам фильтр и нажимаем на него. Развёртывается ранее скрываемая страница:

Настроенные типы будут подсвечены зелёным цветом:

После установки фильтра нажимаем на “Ок” в нижнем правом углу

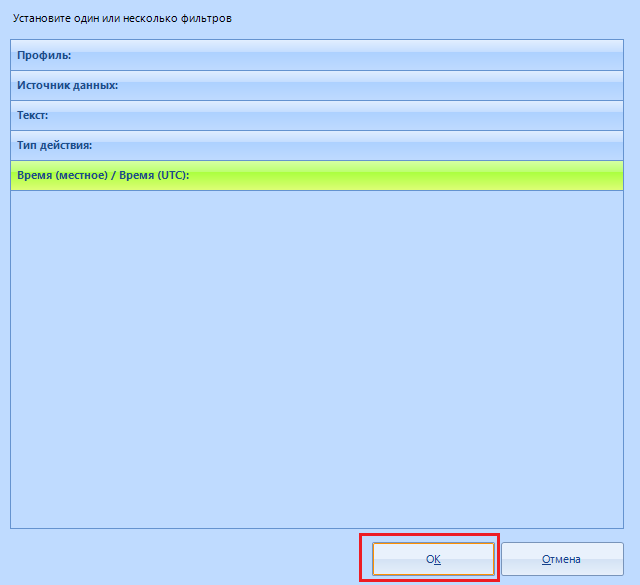

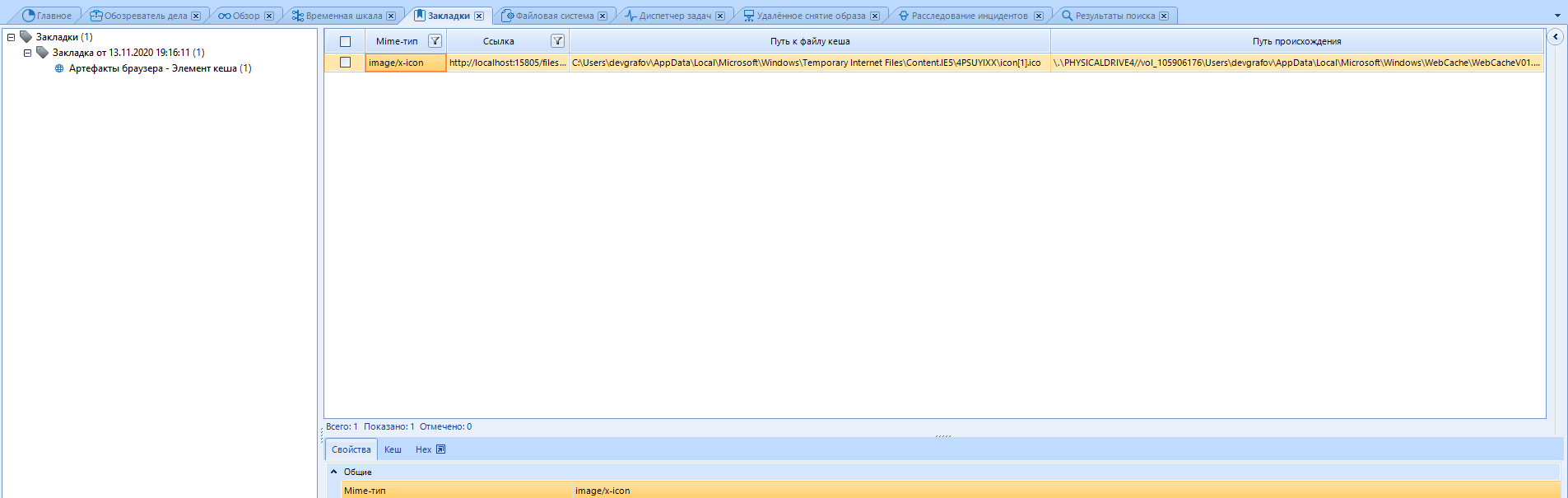

Тут закончили. Переходим в “Закладки”:

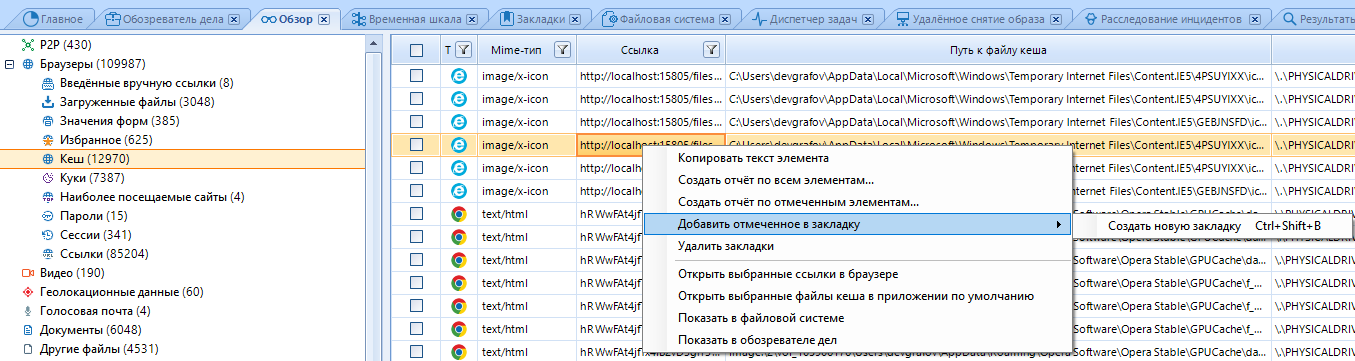

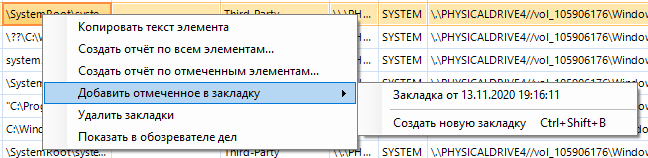

По умолчанию эта страница пуста. А нужна она для быстрого доступа к важным для дела файлам. Получается, нужно сделать закладку. Сделать закладку можно во вкладках “обзор” или “обозреватель дел”

Создаётся закладка сочетанием клавиш Ctrl+Shift+B после выбора нужных нам элементов, или ПКМ->Добавить отмеченную в закладку->Создать новую закладку:

Элемент был добавлен в “Закладки”, и в случае необходимости нам не придётся его искать.

Если у вас уже есть закладки, то при выборе другого программа предложит создать новую или добавить в существующую:

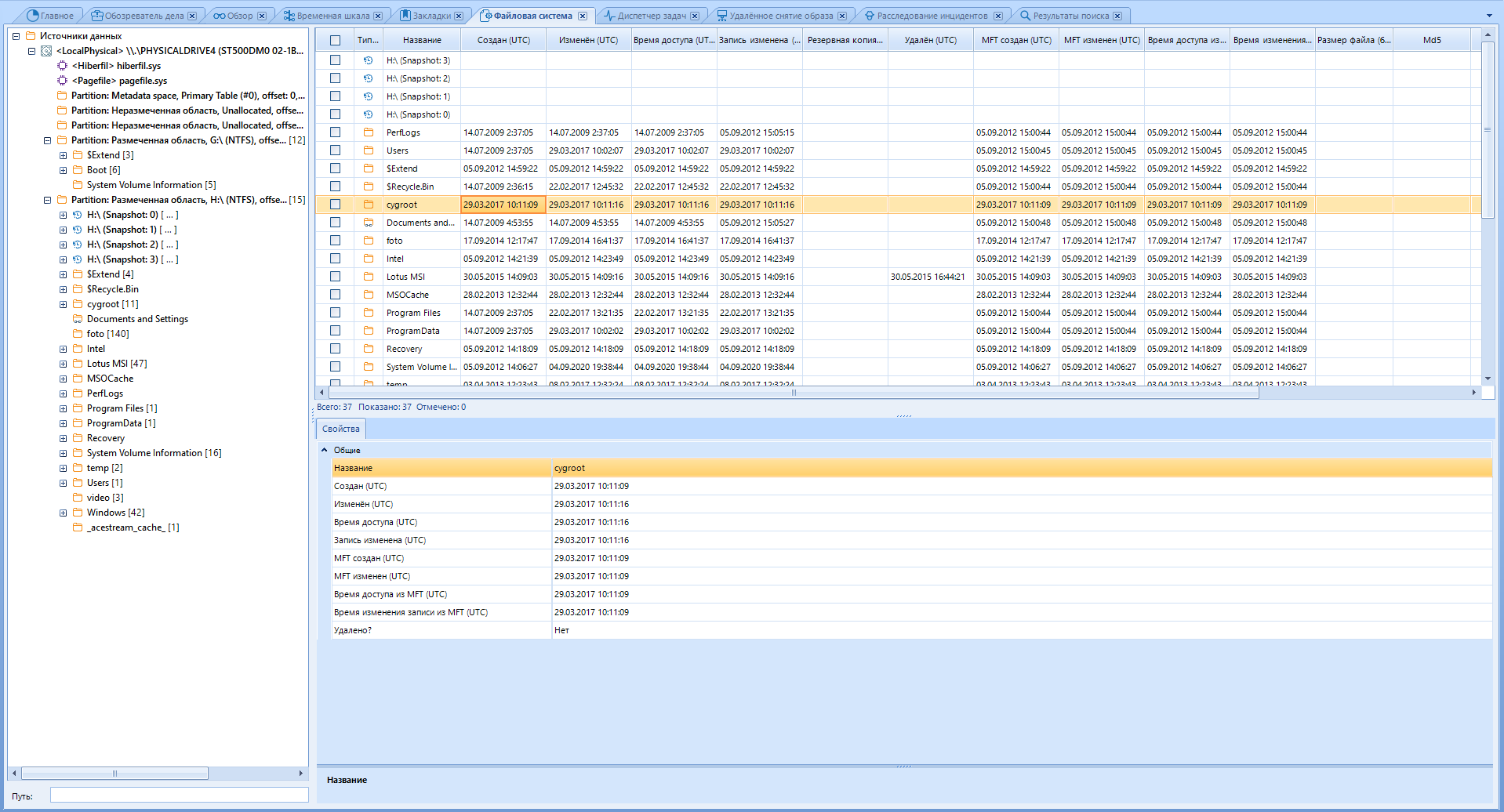

Вкладка “Файловая система” – это встроенный проводник, считывающий свойства каждой из папок и файлов:

Также тут могут быть визуализированы дампы памяти, процессы памяти для данного дампа оперативной памяти. Однако, чтобы увидеть процессы оперативной памяти, нам нужно будет проанализировать интересующий нас дамп памяти и указать опцию “Enable BelkaCarving”. Это всё мы проходили выше.

Скажу наперёд, что опция BelkaCarving очень сильно замедляет анализ дампа оперативной памяти, поэтому если вам нужно вырезать дамп только для артефактов, а список процессов не интересует – не выбирайте его

Окно файловой системы разделено на три части:

● Структура источника данных (панель слева)

● Список файлов или процессов (панель справа вверху)

● Сведения о выбранном файле (панель справа внизу)

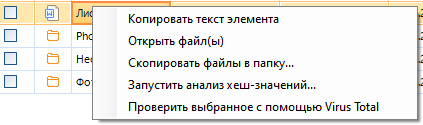

Если мы знаем путь до конечного файла, то можем открыть его в проводнике. К сожалению, проводник не обладает большим количеством функций. Однако, можно проверить выбранное с помощью VirusTotal или запустить анализ хеш значений файла:

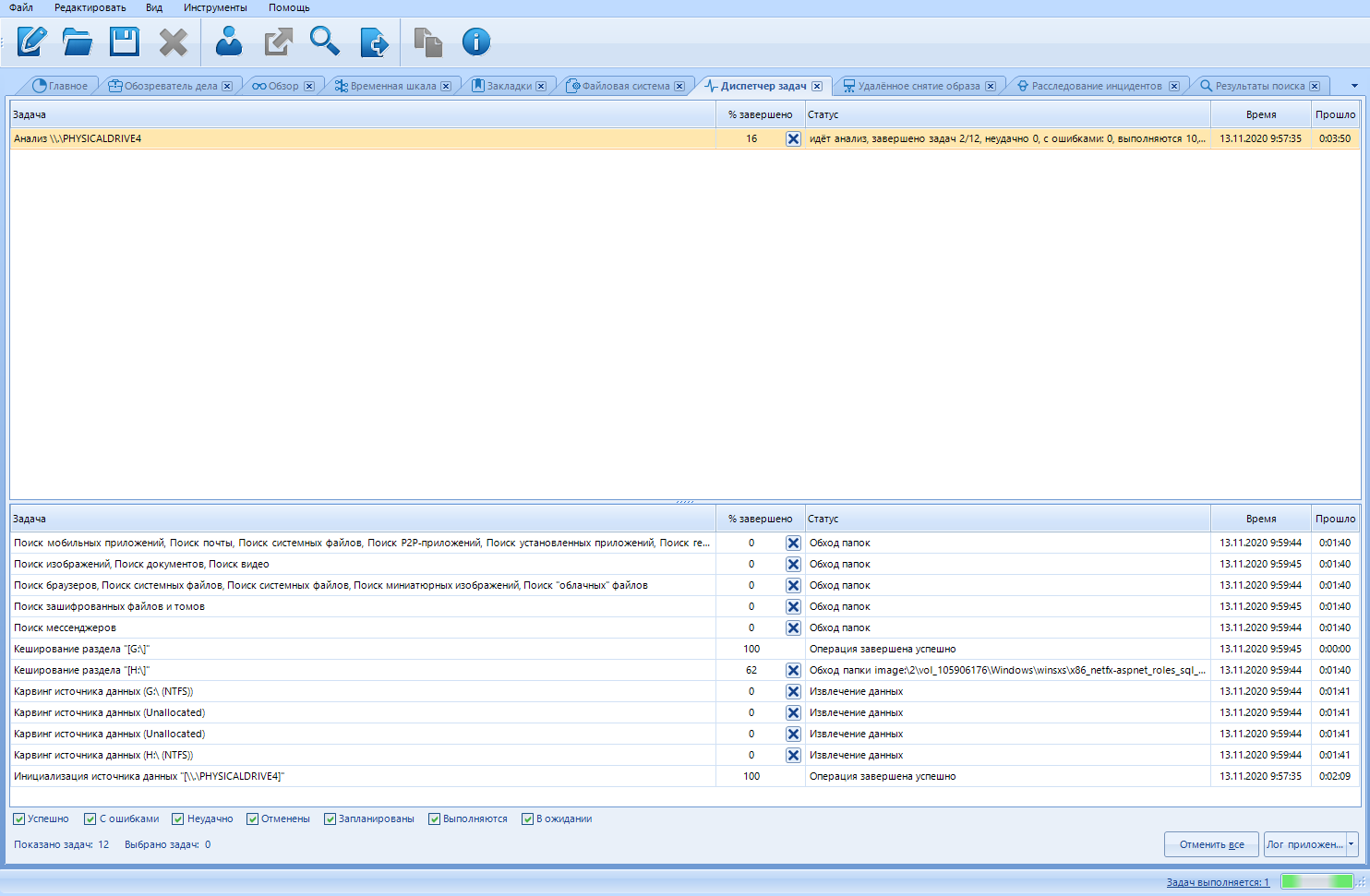

Переходим во вкладку “Диспетчер задач”

Здесь мы можем наблюдать за всеми процессами и управлять ими. В верхней части находятся названия основных процессов. При нажатии на такой процесс в нижнем окне появляется список подпроцессов. Получается, что мы можем отменять ненужные сканированию процессы. Например, если вы начали экспорт отчета параллельно со сканированием, то можете его остановить, сократив время сканирования сняв доп. нагрузку.

Также каждому процессу присваивается статус. Всего их может быть несколько:

Успешно

Этот статус означает, что задача выполнена без проблем. Например, если это был процесс извлечения информации, то информация была извлечена без ошибок.

С ошибками

Этот статус означает, что во время обработки задачи возникли проблемы. Для задачи извлечения / анализа это может привести к потере некоторой информации. Если, например, при извлечении данных ошибки всё-таки были, но основной процесс увенчался успехом, это значит, что данные были извлечены, но с некоторыми потерями.

Неудачно

В отличие от статуса “ошабка”, этот статус говорит о том, что задача полностью провалилась. Например, если это извлечение файлов, то ни один файл не был извлечён.

Отменена

Этот статус приобретают только отмененные пользователем задачи (в том числе отмененные из-за закрытия программы). При отмене задачи предоставленная информация будет неполной, так как процесс не дошёл до конца.

Запланированные

Этот статус означает, что задача запланирована, но еще не в рабочем состоянии\не запущена. Подобное случается, если задач слишком много и их одновременное выполнение приведет к замедлению всего процесса. Поэтому некоторые задачи откладываются до тех пор, пока не освободится ядро процессора для их выполнения

Выполняется

Этот статус означает, что выполнение задачи находится в активном процессе. Время выполнения зависит от многих факторов: от выбранных типов анализа, скорости процессора, объема оперативной памяти или скорости самих жёстких дисков (как изучаемого, так и рабочего).

В ожидании

Некоторые задачи требуют ввода данных пользователем, например, пароль пользователя для расшифровки сохранённых паролей, данных Dropbox. Задачи, требующие ввода данных пользователем, не выполняются и переводятся в статус ожидания.

Настроить отображение задач с разным статусом можно в нижнем меню:

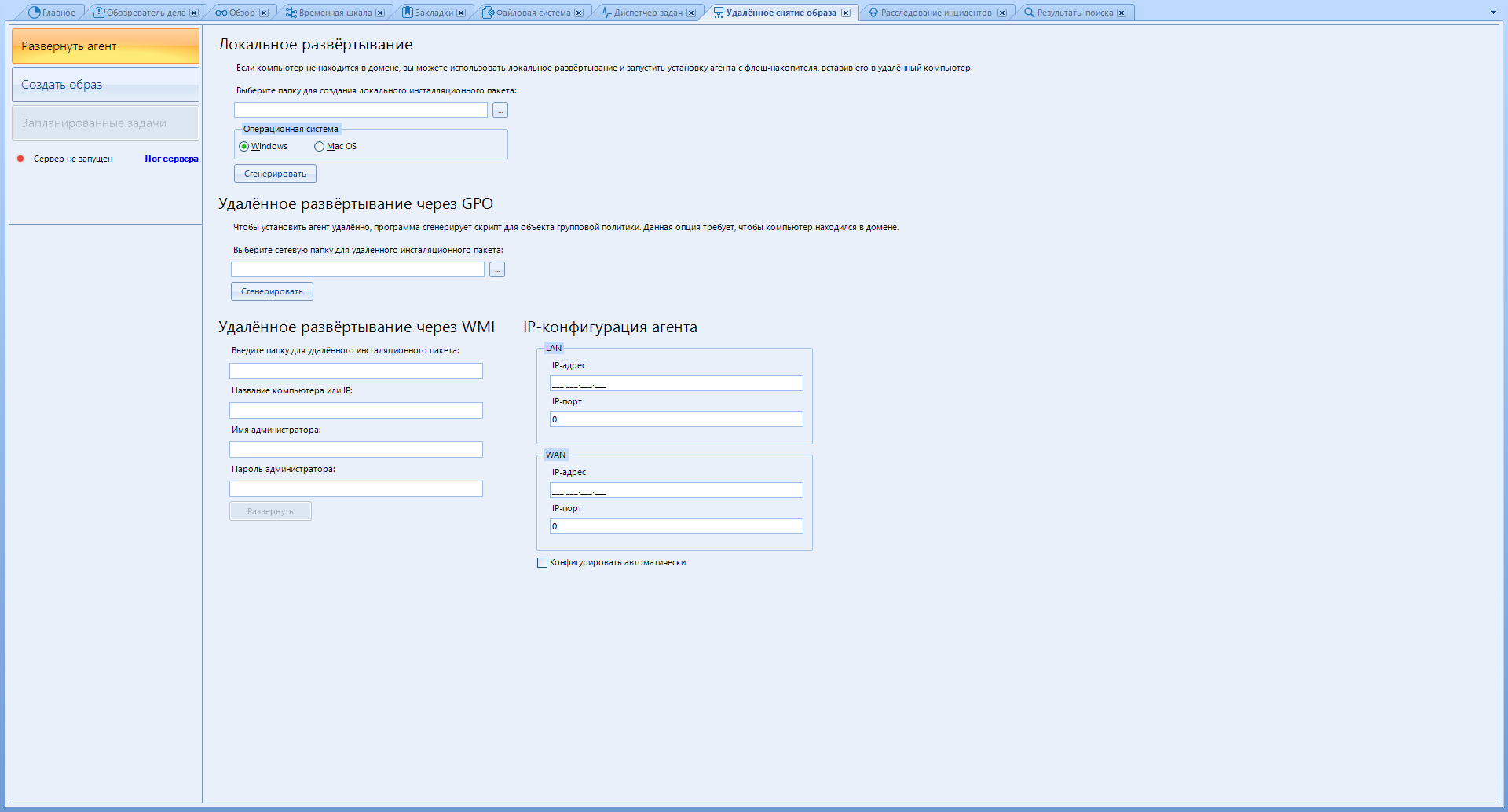

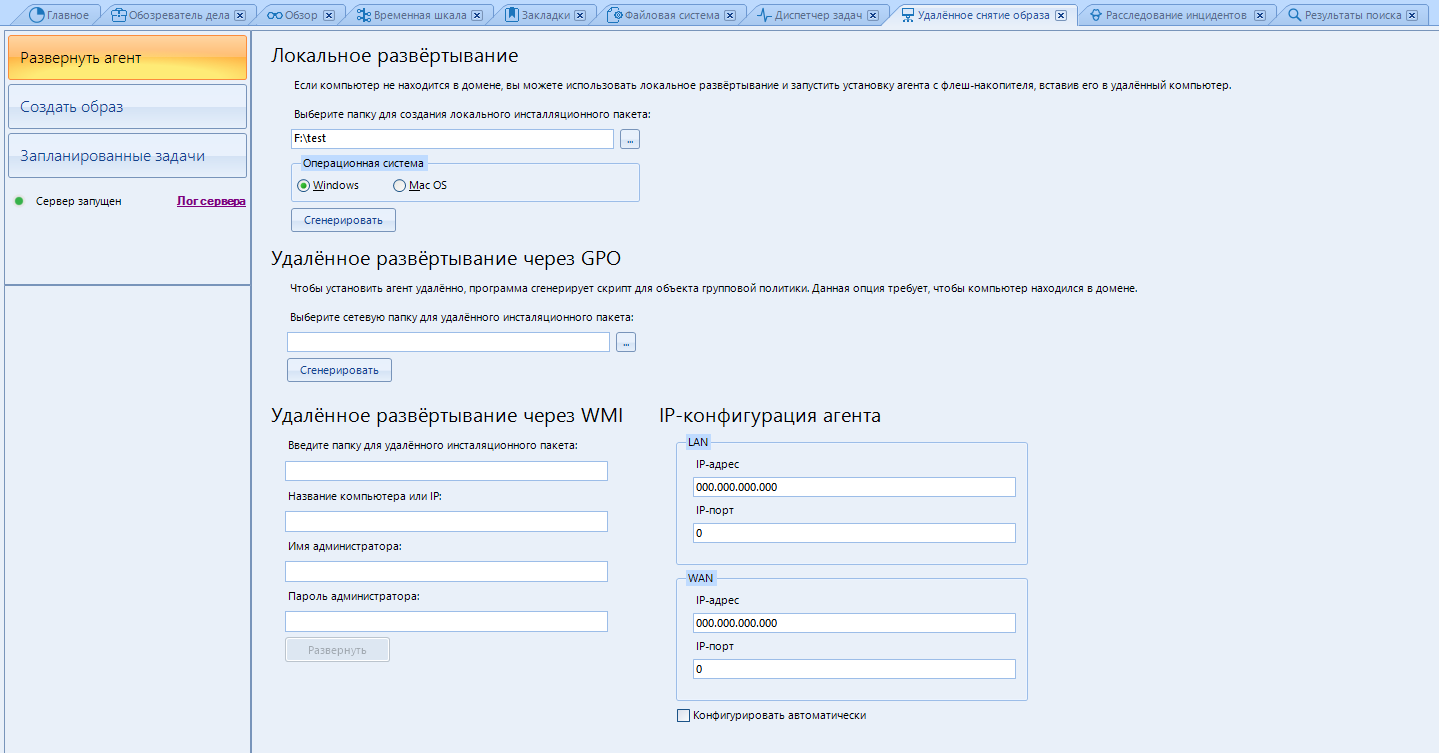

Теперь почти конечная вкладка – “Удалённое снятие образа”

Как я уже говорил, эта программа позволяет выполнять сбор данных с удаленных устройств. Эта функция доступна с отдельным модулем удаленного сбора данных. Он у нас есть.

В левом меню всего три кнопки:

“Развернуть агент” – Подготовка пакета развертывания для установки в удаленное место.

“Создать образ” – Создание образа, очевидно.

“Запланированные задачи” – Планировка времени, когда загружать полученные данные на свой компьютер.

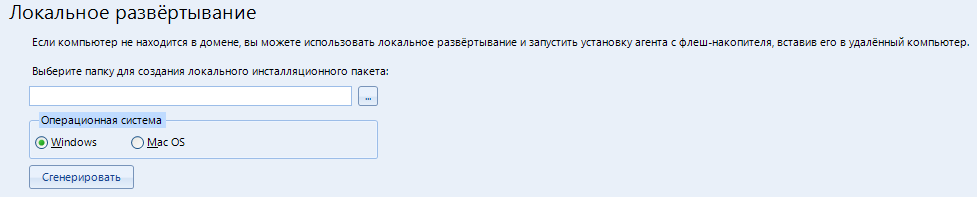

Чтобы создать пакет для локального развёртывания – используем меню “Локальное развёртывание”

Обратите внимание на подсказку про флеш накопитель.

Сейчас я покажу, как работать удалённо по локальной сети.

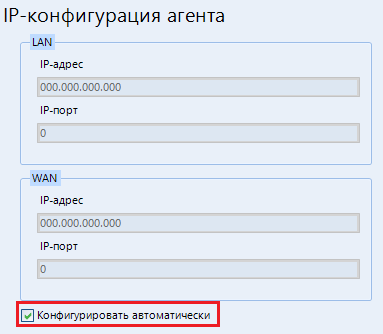

В пункте “IP-конфигурация агента” чтобы не возиться ставим галку на “Конфигурировать автоматически”

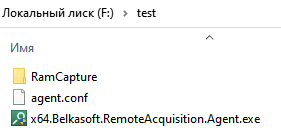

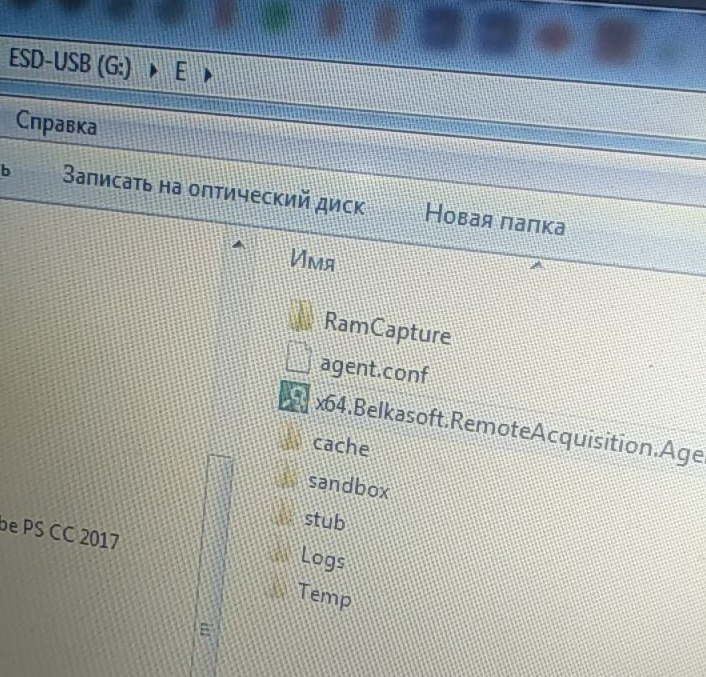

В меню “Локальное развёртывание” указываем папку для создания файла. Затем выбираем операционную систему которую мы будем сканировать и нажимаем “Сгенерировать”. В выбранной папке создаются следующие файлы:

Именно их мы и должны перенести на сканируемый компьютер. Закидываем на USB носитель и несем к пациенту.

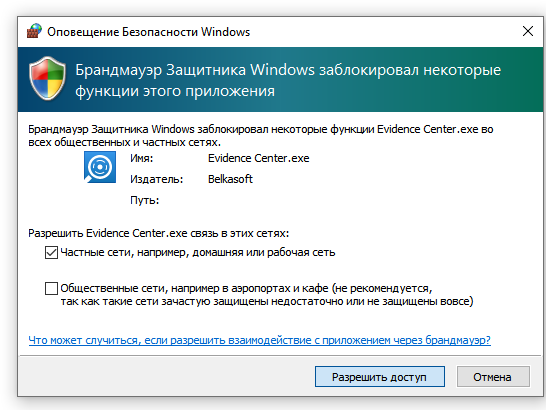

Чтобы запустить сервер – настраиваем параметр “сеть” в настройках (Инструменты->Настройка->Сеть). Об этом вы можете прочитать выше, ближе к самому началу.

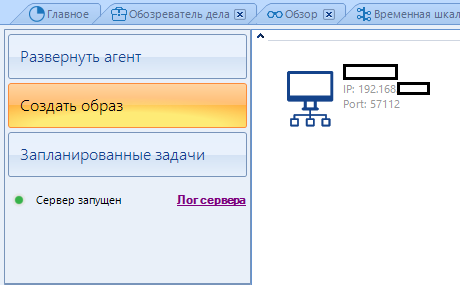

Разрешаем доступ и…

Мы развернули сервер и готовы сканировать удалённые устройства.

Если сервер у вас всё еще лежит – нажмите на “создать образ”. Тогда программа обновит конфигурацию и сервер должен заработать. Иначе – проверьте правильность введённых данных в настройках.

И нет, мы не будем рассматривать работу через GPO или WMI.

Теперь разворачиваем агент на пациенте. Я сделал это прямиком на съёмном носителе, что было ошибкой. Лучше скопировать основной файл в папку на рабочий стол и развернуть агент уже там

Теперь переходим в пункт “Создать образ”. Там должен появиться компьютер, на котором мы ставили агент:

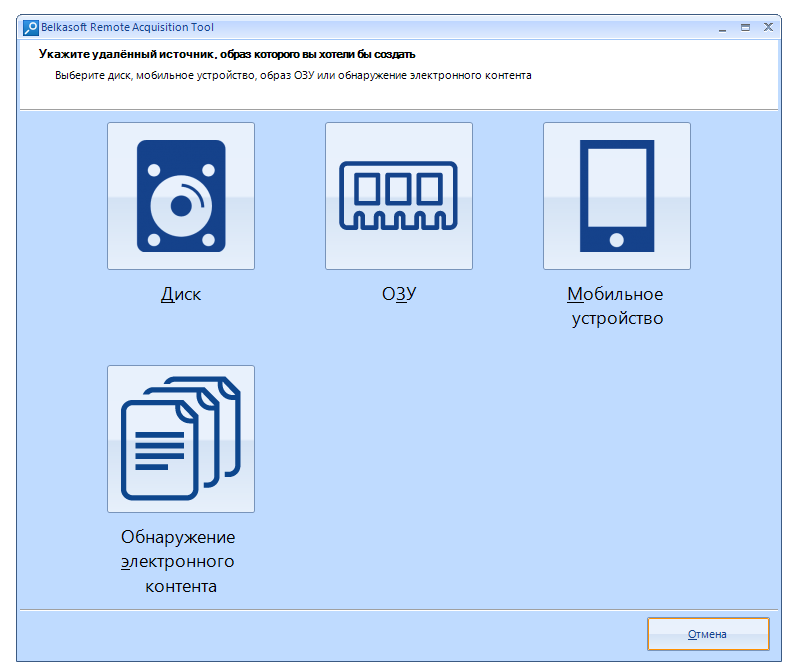

Нажимаем на него и выбираем из открывшегося окна, с какого источника мы будем снимать образ.

Я буду делать образ диска, поэтому выбираю “Диск”

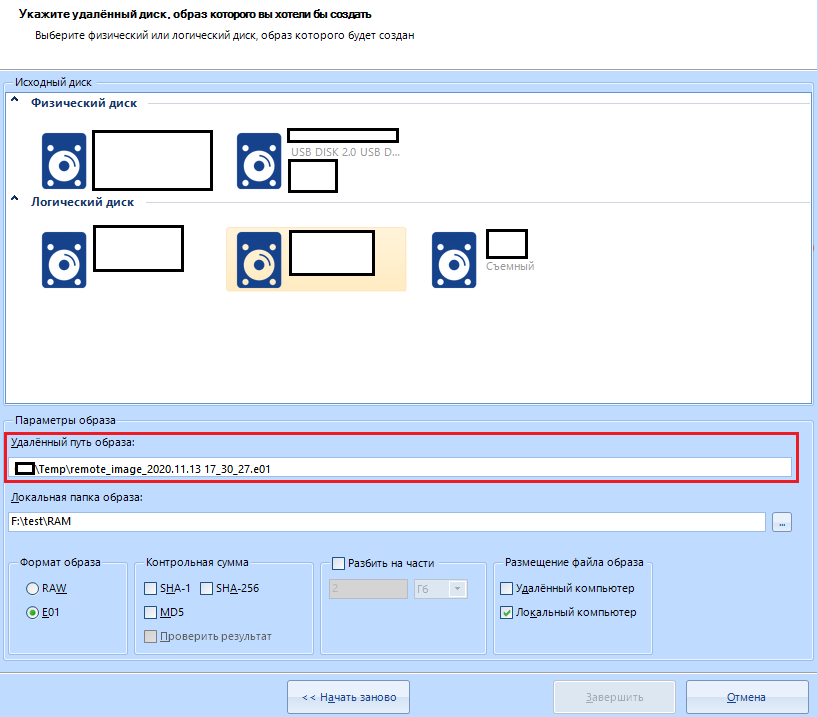

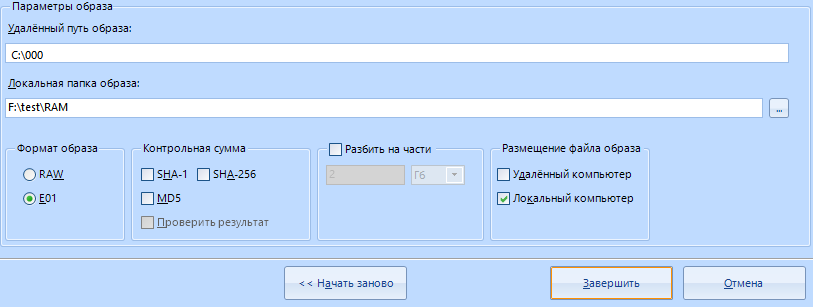

Далее открывается новое меню. Работу мы продолжаем именно с ним.

В пункте “Параметры образа” мы должны будем выбрать путь на сканируемом устройстве, куда будет сохраняться образ. Я для примера сделаю слепок флешки. Выбираю съёмный диск и заполняю следующий пункт – “Локальная папка образа”. Сюда будет скачиваться образ к нам на компьютер.

В формате образа выбираю сжаый E01.

Остальные настройки лучше не трогать, или настроить так же, как если бы вы снимали образ не с удалённого, а с локального диска.

“Размещение файла образа” выбираем “Локальный компьютер”. Только тогда файл будет перемещаться со сканируемого компьютера на наш рабочий. Делается это для надёжности.

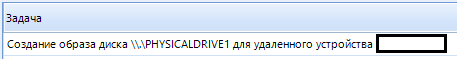

Нажимаю “Завершить” и во вкладке “Диспетчер задач” появляется следующая задача:

в конце процесса создания образа начинается его копирование на сервер (к нам на машину):

По завершению всей работы копирования мы можем открыть этот образ изего конечной папки.

На этом можно закончить часть про работу по сети и переходить к следующей вкладке.

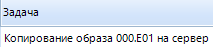

“Расследование инцидентов”

Программа может помогать в расследовании инцидентов, если то произошло на компьютере под управлением ОС Windows.

Это окно объединяет различные артефакты из различных источников данных, таких как реестр, журнал событий и другие, которые могут помочь в расследовании. Эти артефакты могут подтвердить выполнение вредоносного кода на компьютере и сканировать удаленные подключения, чтобы проверить, куда он (вредоносный код) отправлял информацию.

Некоторые из этих артефактов отображаются в окнах “Обзор” и “Обозреватель дел”, однако внутри окна “расследование инцидентов” они не смешиваются с обычными артефактами, что позволяет сконцентрировать внимание на изучении конкретного направления вектора атаки.

Окна “Plist-просмотрщик”, “SQLite-просмотрщик” и “Просмотрщик реестра” требуют загрузки файлов своего расширения. Я рассматривать их не буду по той причине, что не хочу либо у меня нет необходимых файлов (Plist), либо мы это уже проходили ранее (SQLite, реестр).

Однако, мы рассмотрим “Hex-просмотрщик”

Чтобы его открыть – нажмите на Вид->Hex-просмотрщик.

После открытия этого окна нам предложат выбрать один из уже существующих файлов. Мы можем выбрать его как с нашего рабочего диска, так и со сканируемого. Я открою в нём случайную картинку со своего диска.

Это окно показывает необработанное содержимое выбранного элемента (артефакта), который может быть файлом, процессом, источником данных или разделом из вашего дела. Облегченную версию этого окна можно найти на панели свойств артефакта в других вкладках. Уверен, вы это помните.

Само окно делится на три панели:

Верхнее

Здесь находится поиск и основные функции

Необработанные данные (левое)

Здесь вы можете увидеть фактические шестнадцатеричные данные для выбранного нами ранее элемента (В моём случае это картинка) и его строковое представление.

Конвертер типов (правое)

На этой панели вы можете увидеть, как байты, выбранные в данный момент на панели необработанных данных, минтерпритируются с использованием различных типов, таких как байт, ASCII, время Unix или строка Unicode.

для начала рассмотрим верхнее меню:

Здесь находятся основные настройки.

Файл

Позволяет открыть новый файл, или сохранить выделенную область необработанных данных в новый.

Редактировать

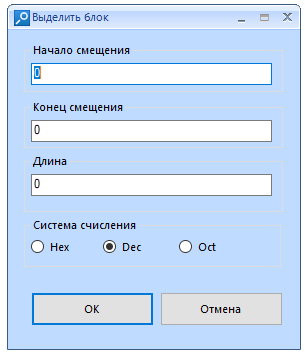

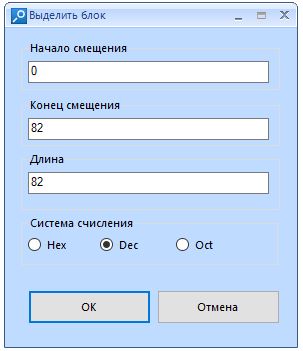

Копировать выделенное как текст или как hex значение. Есть возможность выделить всё или выделить блок. При выделении блока потребуется настройка:

“Начало смещения” – сюда вписываем порядковый номер нужного нам байта. Предупреждаю, что счисление начинается с нуля.

“Конец смещения” – конечный байт для выделения. Заполняется автоматически при изменении параметра “Длинна”

“Длинна” – итоговая длинна блока. Заполняется автоматически, при изменении параметра “Конец смещения”

“Система счисления” – система, в которой вы указываете длинну блока. Для удобства советую оставлять DEC. При изменении системы вписанные ранее значения в иной системе конвертируются в заданную.

Пример:

Поиск

Поиск по тексту или шестнадцатиричному значению. Есть функция расширенного перехода на заданный порядковый номер байта.

Горячие сочитания клавиш:

F7 – искать

F9 – искать следующее

Ctrl+G – Переход

Вид

Настройка отображения необработанных данных:

Размер строки (от 8 до 48 байтов), кодировка строкового представления необработанных данных, тип адреса (Шестнадцатеричный, десятичный, восьмеричный), группировка байтов (от 1 до 8 байтов)

Закладки

Дабавить закладку на выбранный участок данных. Выделяет байты

Теперь рассмотрим иконки:

Открыть файл.

Сохранение выбранного в файл

Копировать выбранное как текст или как значение hex

Переход к заданному байту. Имеет историю поиска.

Функция поиска текста или шестнадцатеричного значения

Добавление закладки (выделение байтов)

Переход к следующей или предыдущей закладке.

Настройка закладок. Можно настроить начало, длинну, цвет, добавить имя и описание выбранной закладки.

Выбор размера строки

Выбор кодировки строкового представления необработанных данных

С Hex мы закончили, можно отправлять в следующую вкладку.

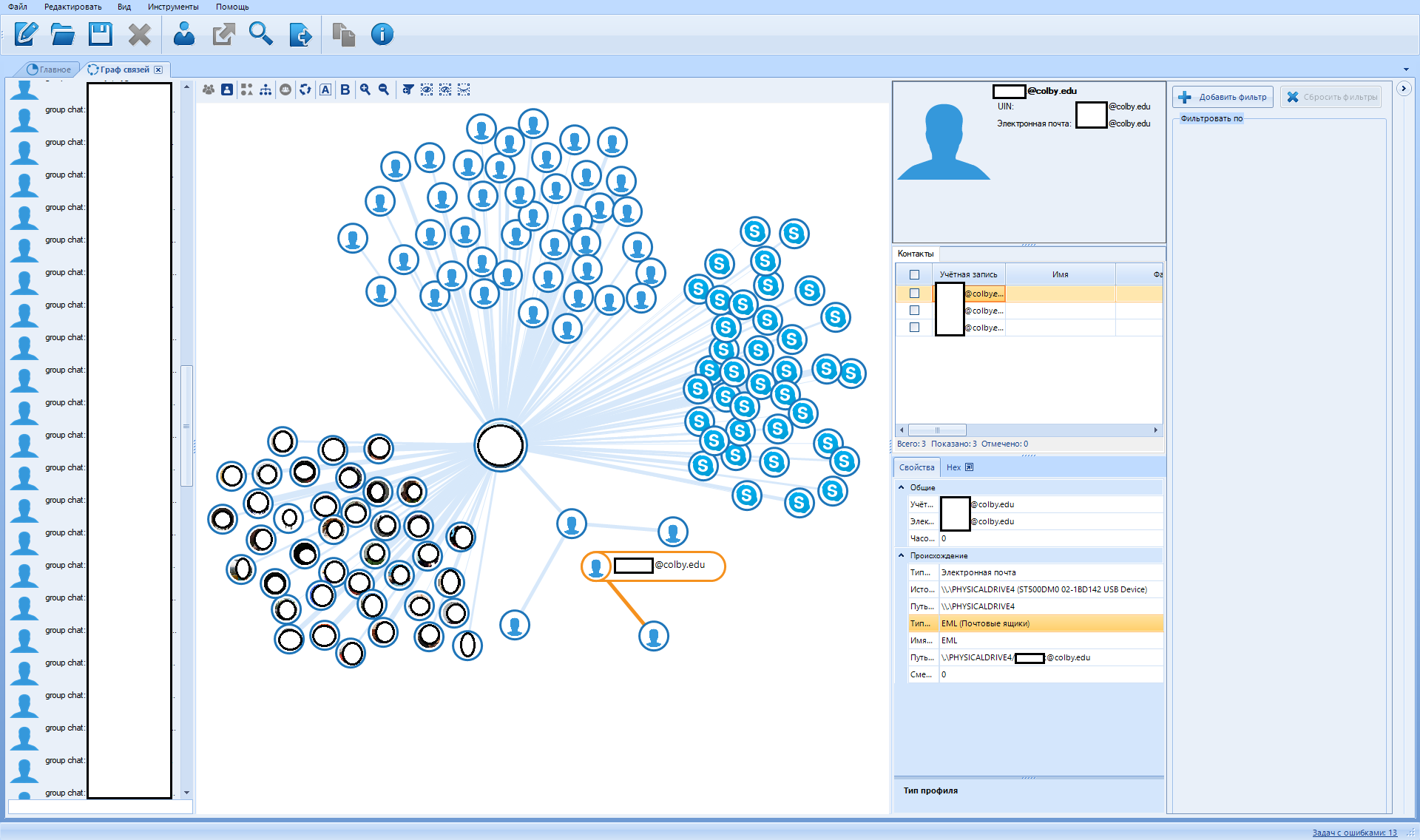

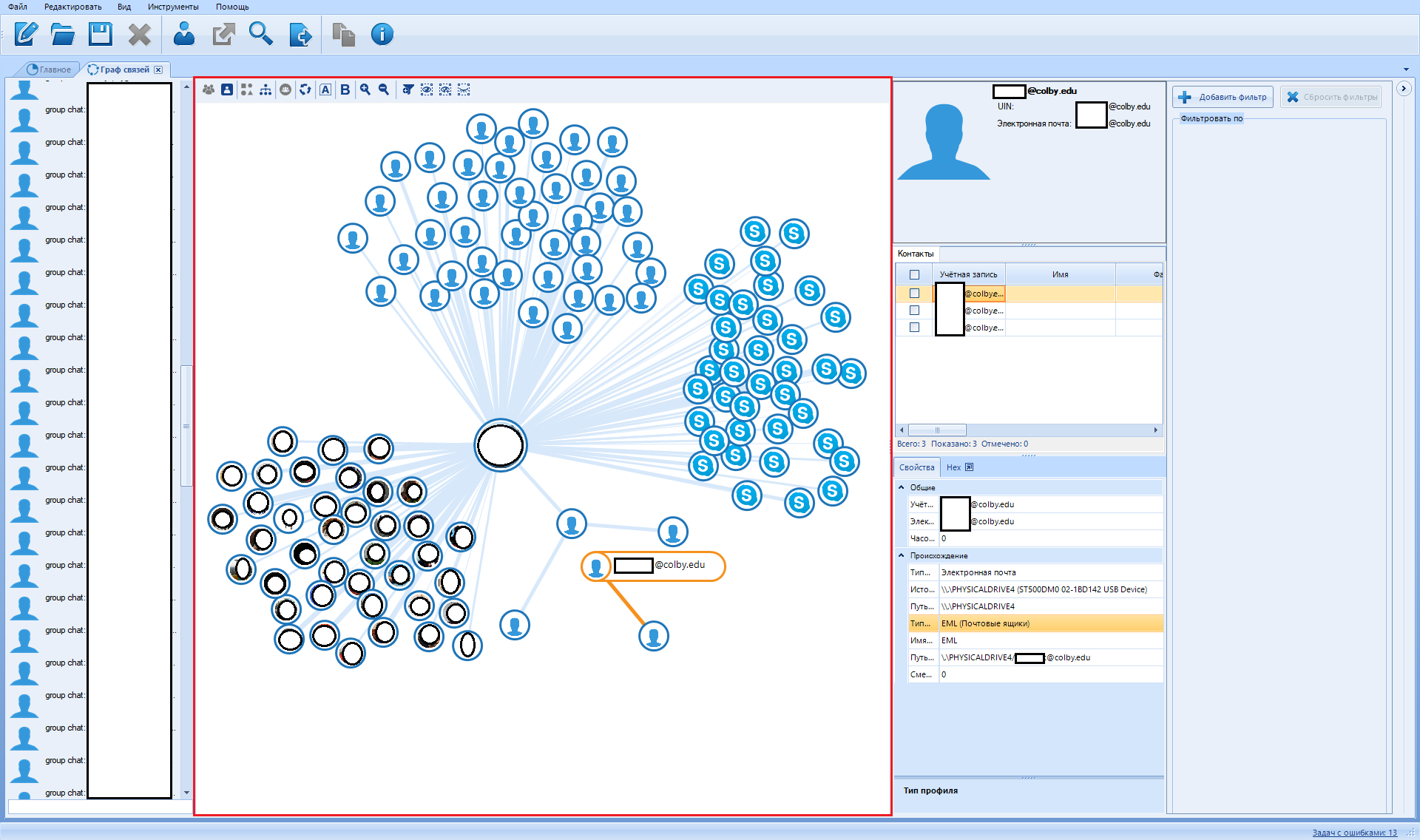

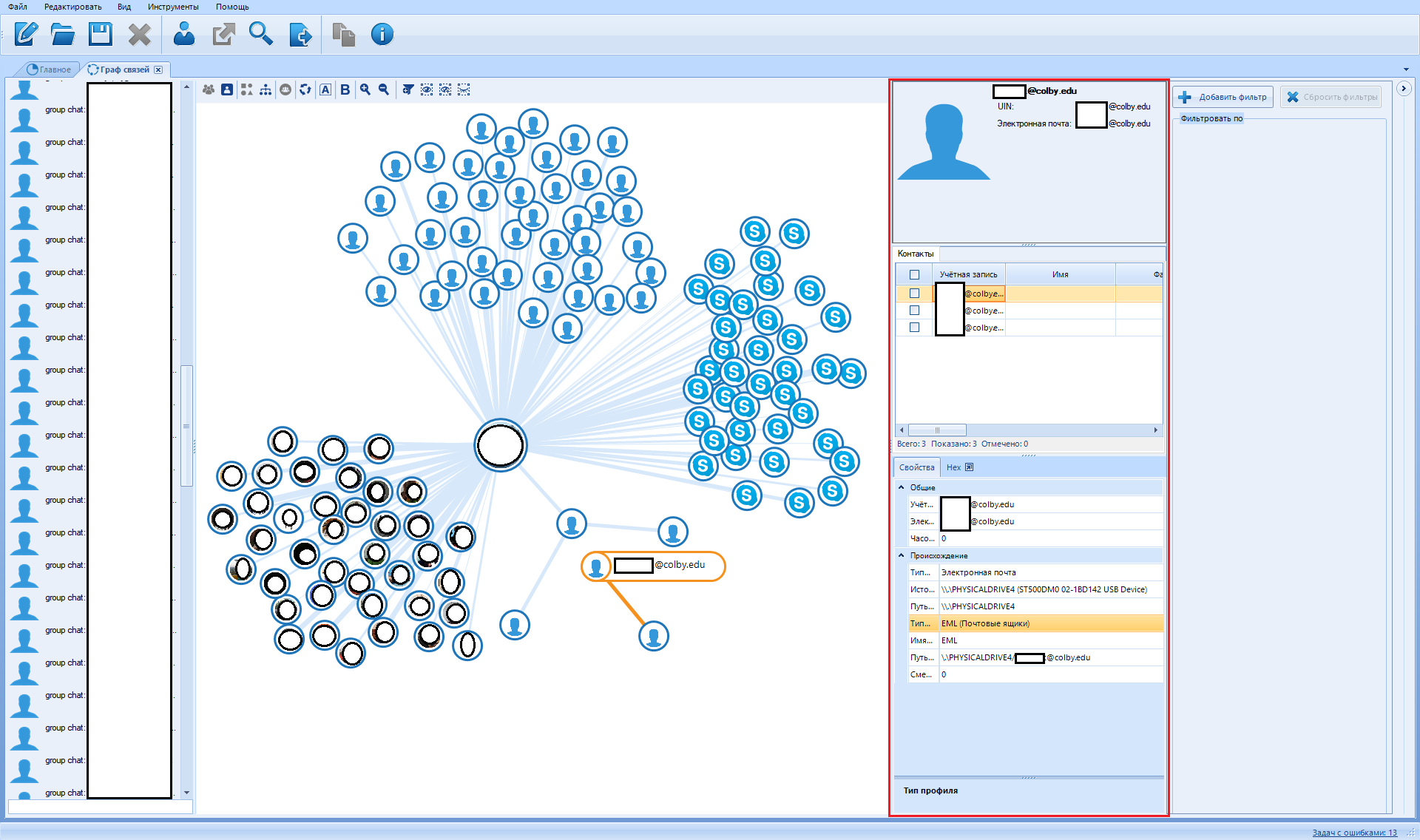

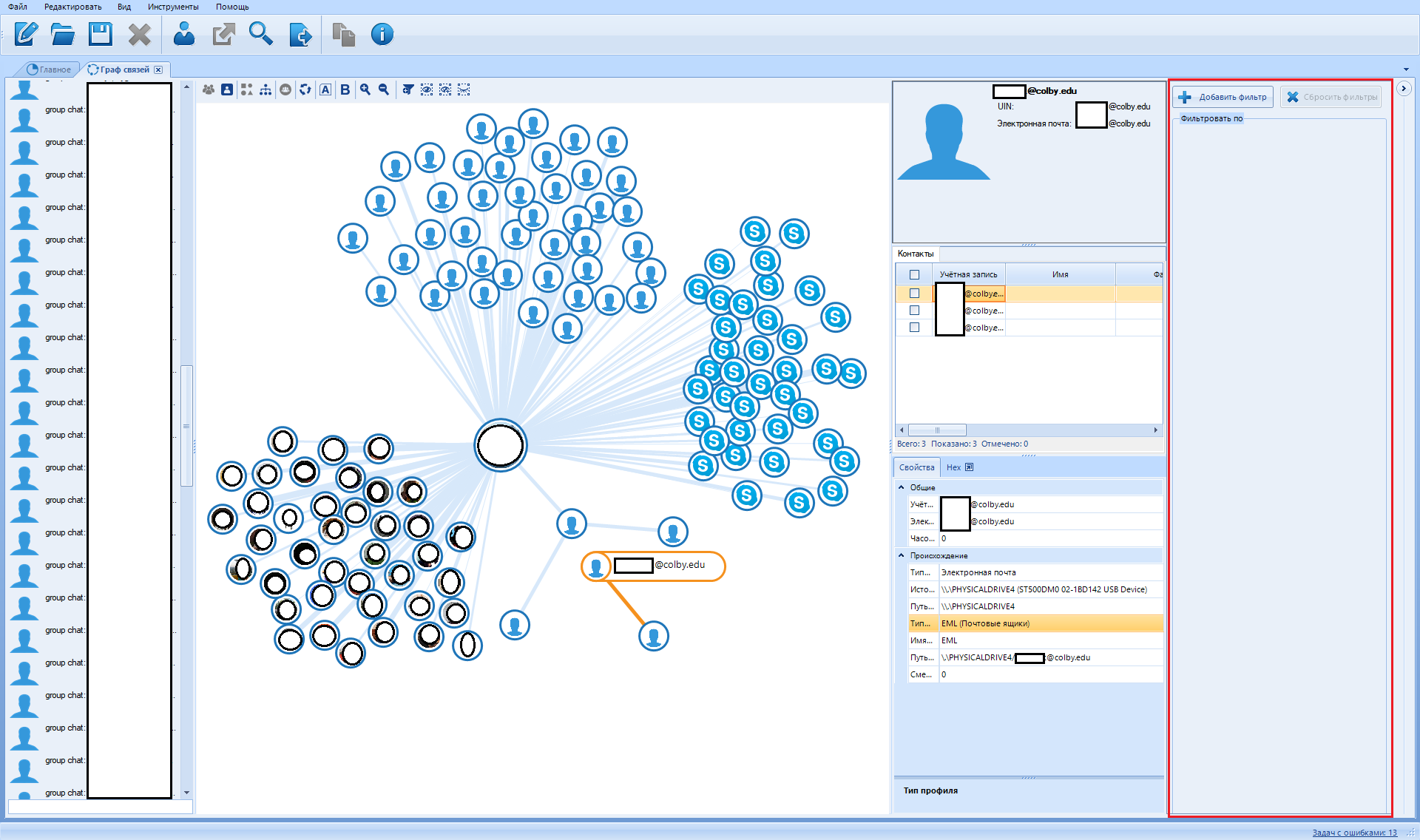

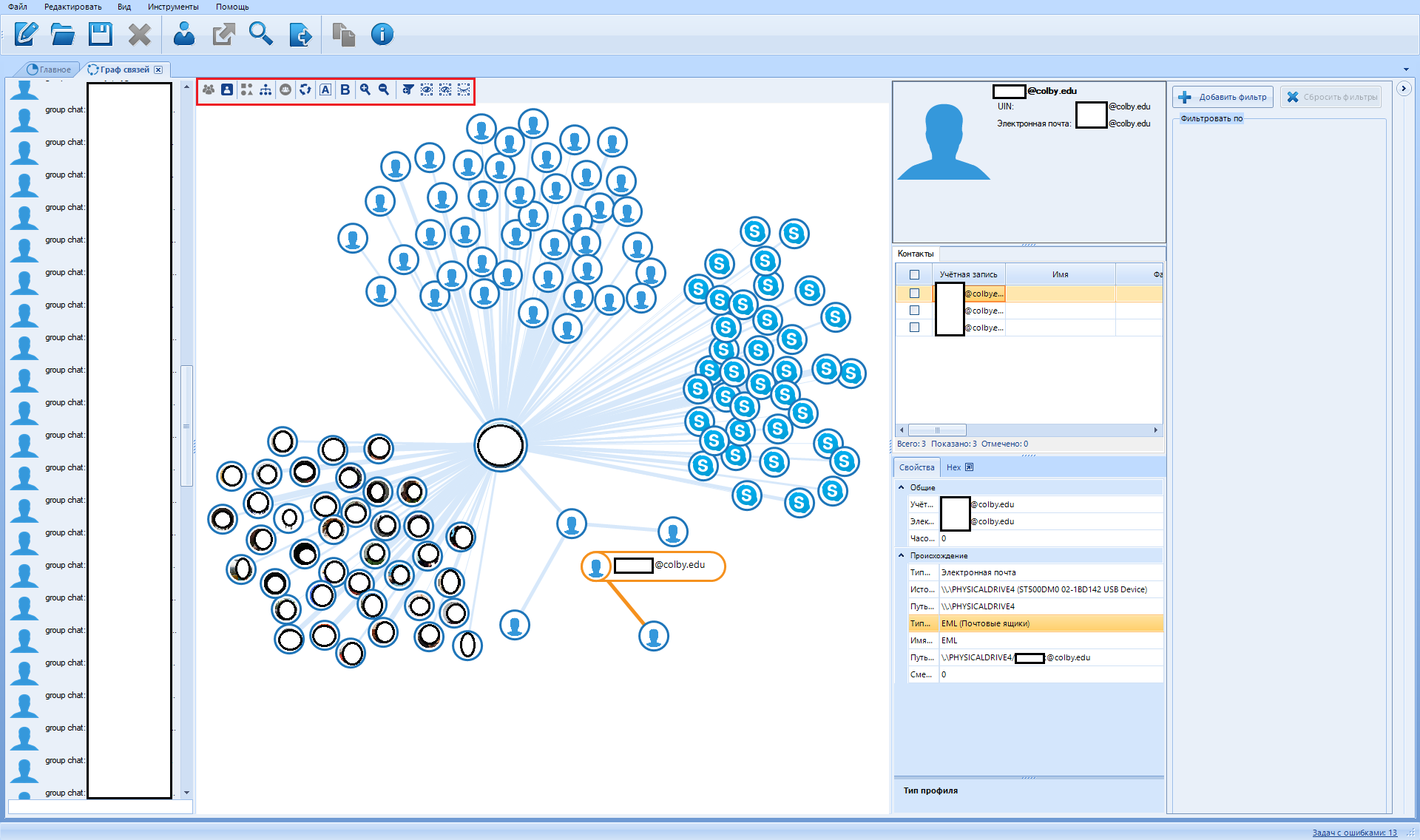

“Граф связей”

В этой вкладке программа визуализирует общение между людьми, вовлеченными в дело. Это окно показывает людей в точках (или их аватары) и соединяет их линиями в случае, если у этих людей было одно или несколько вхождений различных типов общения, таких как звонки, СМС, Чат, Сообщения на электронную почту, передача файлов и т.д.

В середине – визуализированный график контактов:

Первая колонка справа – данные о выбранном контакте.

Вторая справа – фильтр визуализируемых данных:

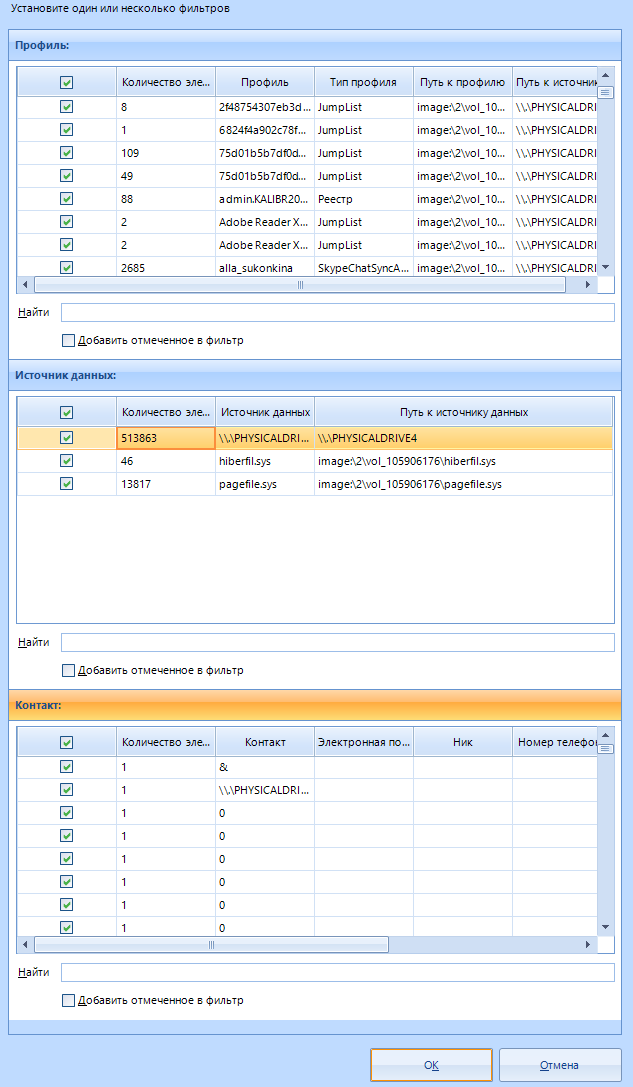

Чтобы добавить фильтр – жмём на кнопку “Добавить фильтр”

Можно установить всего три типа фильтра:

Фильтр по профилям

Фильтр по источнику

Фильтр по контактам

Помимо этого в каждом фильтре есть поиск, который можно использовать чтобы не листать огромные списки.

И напоследок поговорим об этой панельке:

Итак, что мы тут видим:

Давайте по порядку.

Граф сущностей

Эта кнопка переключает режим просмотра графа с контактов на граф сущностей. Граф сущностей содержит меньше вершин, поэтому его легче интерпретировать. Нет, оно правда так называется.

Далее – граф контактов

В отличии от графа сущностей.содержит более подробную информацию об используемых средствах связи.

Иконки

Эта кнопка переключает режим просмотра вершин с точек на иконки. В этом режиме режиме все контакты или объекты отображаются с помощью иконки приложения которому они принадлежат или аватара. То есть если был найден контакт скайпа, то будет отображаться либо его иконка, либо аватар пользователя.

Точки

Эта кнопка переключает режим просмотра вершин с иконок на точки. Просмотр в режиме иконок может занимать много места, особенно при отображении аватаров контактов.

Обнаруженные сообщества

После нажатия на эту кнопку запускается процедура обнаружения тесно связанных людей, которые называются “сообществом”. Одно такое сообщество состоит из людей, которые наверняка очень хорошо знают друг друга.

Перестроить раскладку

Перестроить график взаимосвязей. Если ты навёл бардак – эта функция наведёт порядок (сделает всё только хуже). Если обнаружены сообщества, софт попытается удержать вершины сообщества вместе.

Скрыть названия

Скрывает или показывает обратно (при повторном нажатии) имена найденных контактов. Я использовал эту функцию чтобы не замазывать кучу имен для скриншота. Используется в основном для того, чтобы куча текста не сливалось в кашу типа этой:

Показать веса

Некоторые связи контактов более важны, чем другие. Например, если у них больше переписок, звонков или электронных писем, то программа считает их приоритетными. Вот тут можно выделить такие дуги, чтобы визуально различать такие коммуникации

Уменьшение\увеличение

Приблизиться к области или отдалиться от неё. Заменой этой функции может служить колёсико мышки.

Добавить фильтр

Аналог кнопки второго “Добавить фильтр”

Оставить только выделенные вершины

Эта кнопка скрывает все вершины графа, кроме выбранных.

Оставить выделенные вершины и их соседей

После нажатия скрываются все вершины, не связанные с выбранной

Скрыть выделенные вершины

Эта кнопка скрывает все выбранные нами вершины графа, остальные остаются видны.

Теперь переходим к последней вкладке, которую мы должны рассмотреть.

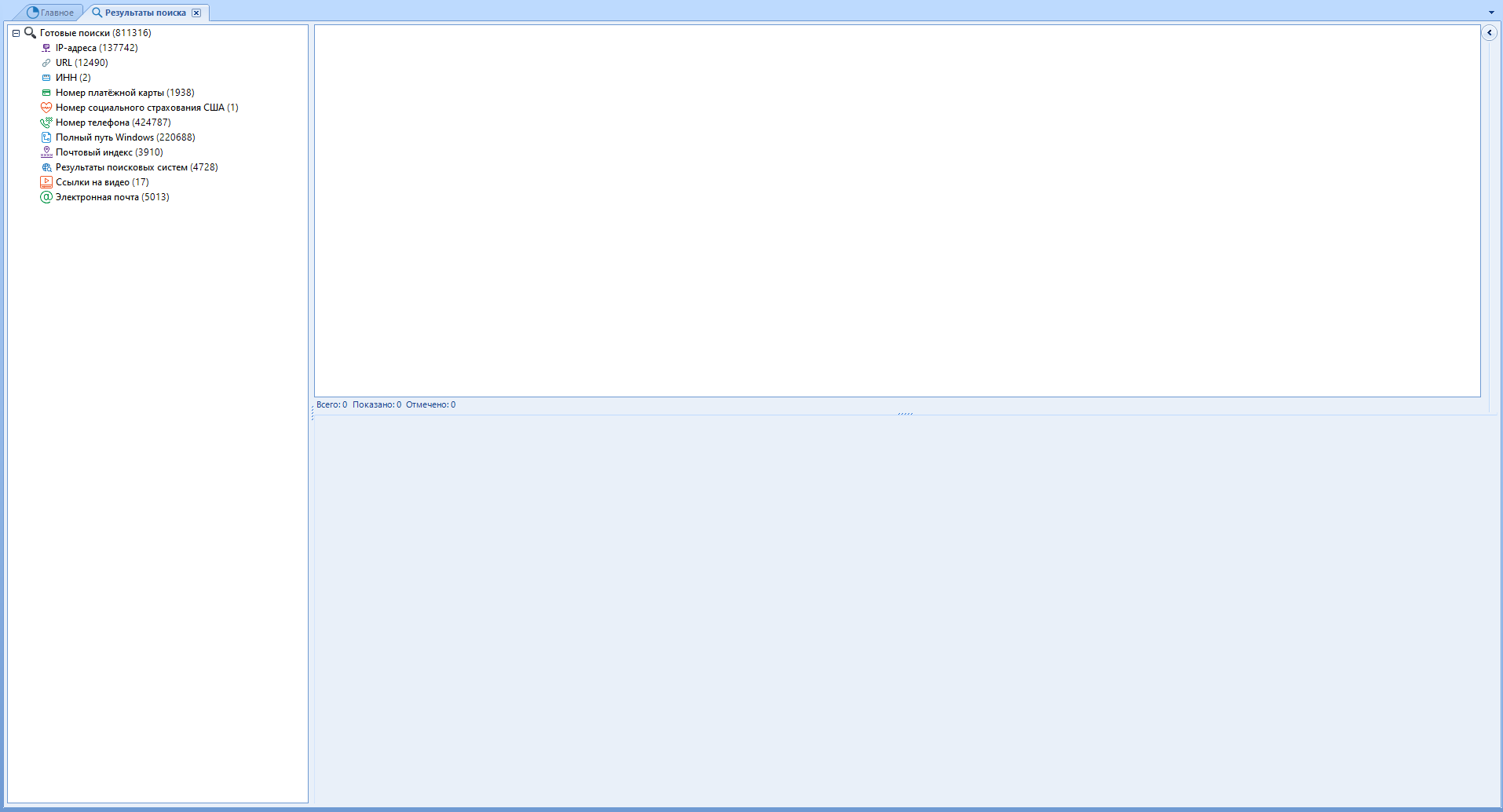

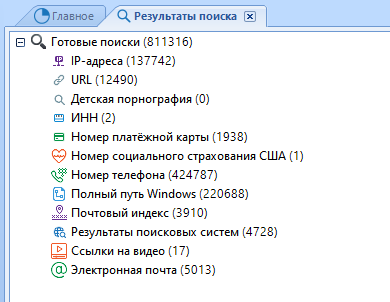

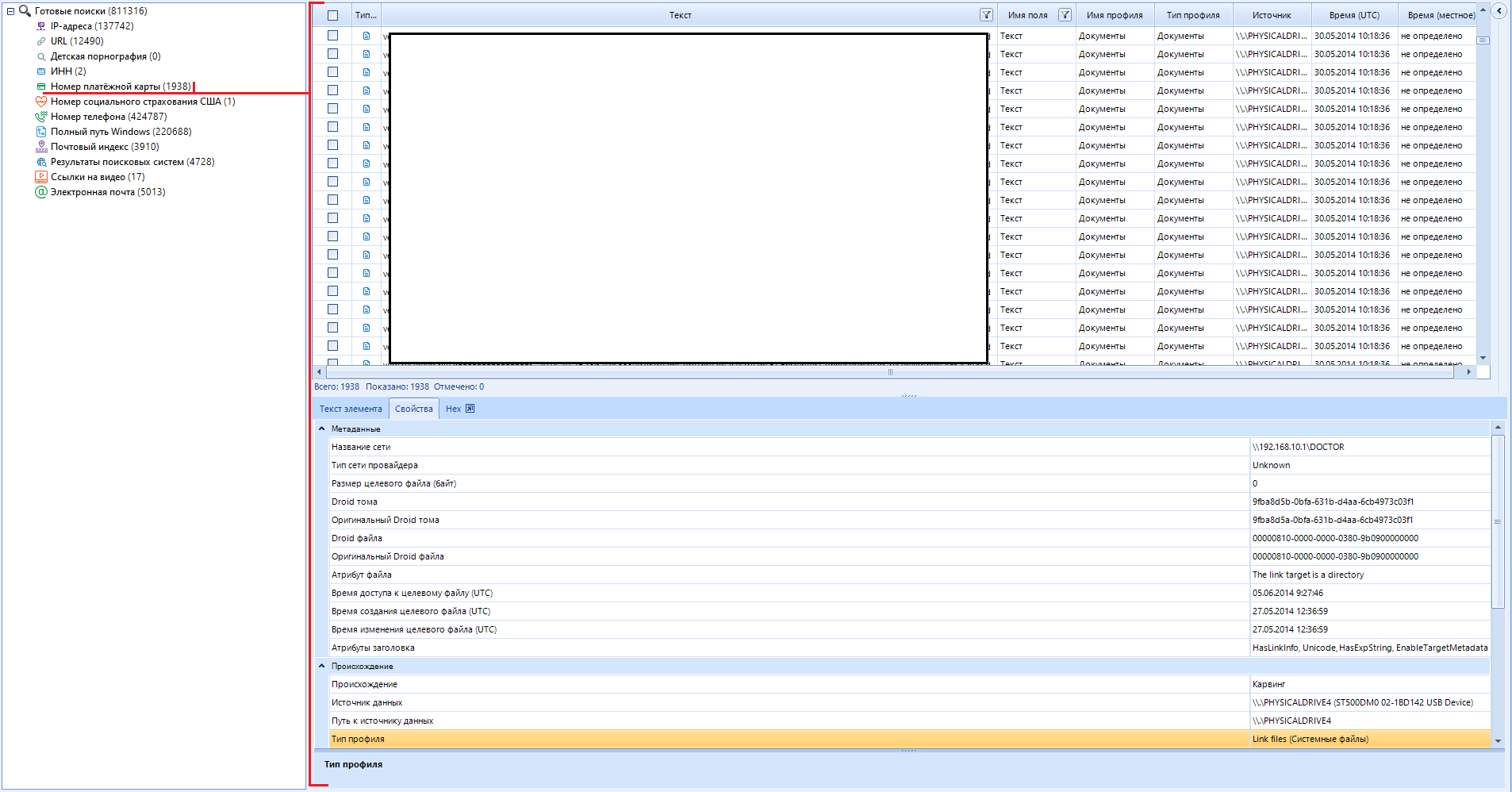

Окно с названием “Результаты поиска” представляет из себя набор данных, которые программа смогла нарыть в источнике при помощи функции поиска.

Все найденные по заданным параметрам данные будут добавлены сюда. Советую использовать функцию поиска только после завершения основной работы программы.

Стандартное сканирование предусматривает базовый набор данных для поиска: IP, URL, ИНН, Карты, Соц. страх., Номера и тому подобные.

Сюда будет добавляться результат любого поиска, который вы можете начать комбинацией клавиш Ctrl+F. Да, мы проходили этот пункт выше

Например, я провёл сканирование жёсткого диска на наличие запрещённых материалов, и результат был добавлен в виде новой строки данных.

Чтобы посмотреть список найденных артефактов – два раза кликаем по интересующей нас строке. В правой части откроется уже знакомое меню:

Главный минус такого поиска текстовых данных – поиск по маске. Evidence Center будет считать любой результат, который подходит к поисковой маске как допустимый, даже если то просто набор знаков. Получается, что около 30% всего поиска – мусорные данные. Чаще всего подобное происходит с номерами телефонов и номерами платёжных карт. В защиту софта хочу заметить, что такой результат лучше, чем вовсе его отсутствие.

Я рассказал про все основные функции и настройки программы, избегая ненужной информации. Всё, о чем я умолчал я посчитал ненужным для читателя. Уверен, столкнувшись с функциями, которые мы не рассмотрели в данной статье – вы быстро сориентируетесь имея такую базу, как эта.

Belkasoft Evidence Center – один из моих основных инструментов, ведь, как я уже говорил, с помощью него можно доставать данные не только с телефонов и компьютеров, но и из “облачных сервисов”.

Вспоминая одну из моих статей, я уже рассказывал про возможность монетизации взломанных почтовых аккаунтов путём разбора таковых на контент. Evidence Center позволяет автоматизировать сбор данных с облачного сервиса для дальнейшего изучения. Это экономит огромное количество времени и сил.

Чтобы начать разбирать почтовый ящик на составляющие – нам нужно создать новое дело.

Выбрав облачный сервис как источник данных мы можем указать один из поддерживаемых параметров. В моём случае это “Электронная почта”. Для тех кому интересно – социальную сеть ВКонтакте программа просканировать не может.

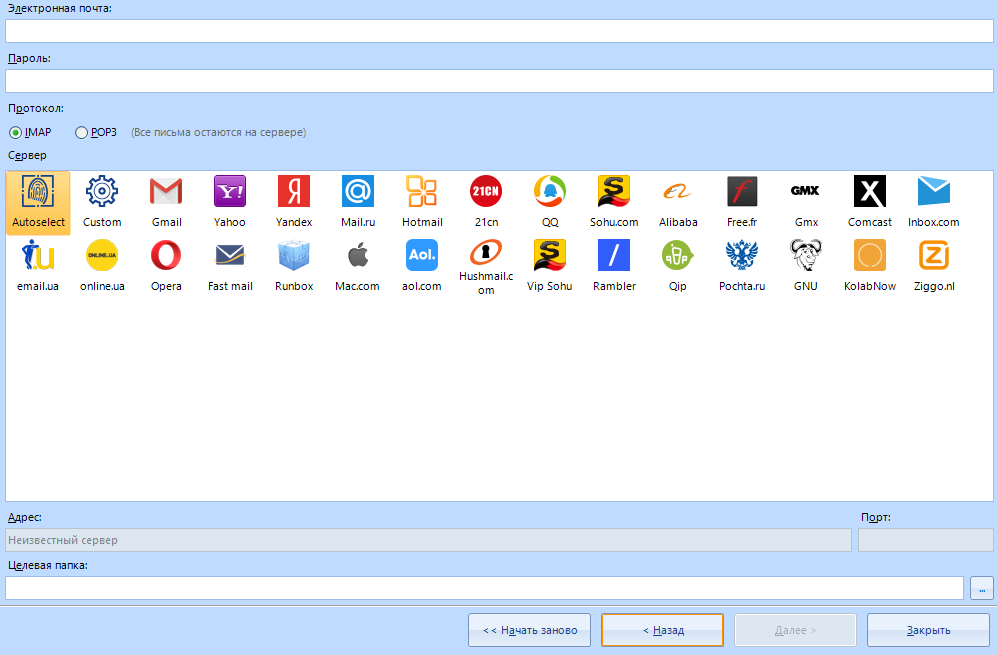

Разберём строки:

Первая строка – Электронная почта

Вторая строка – Пароль к электронной почте.

Если хотим скачать все данные – протокол оставляем IMAP.

Используя протокол POP3 мы оставляем все письма на сервере.

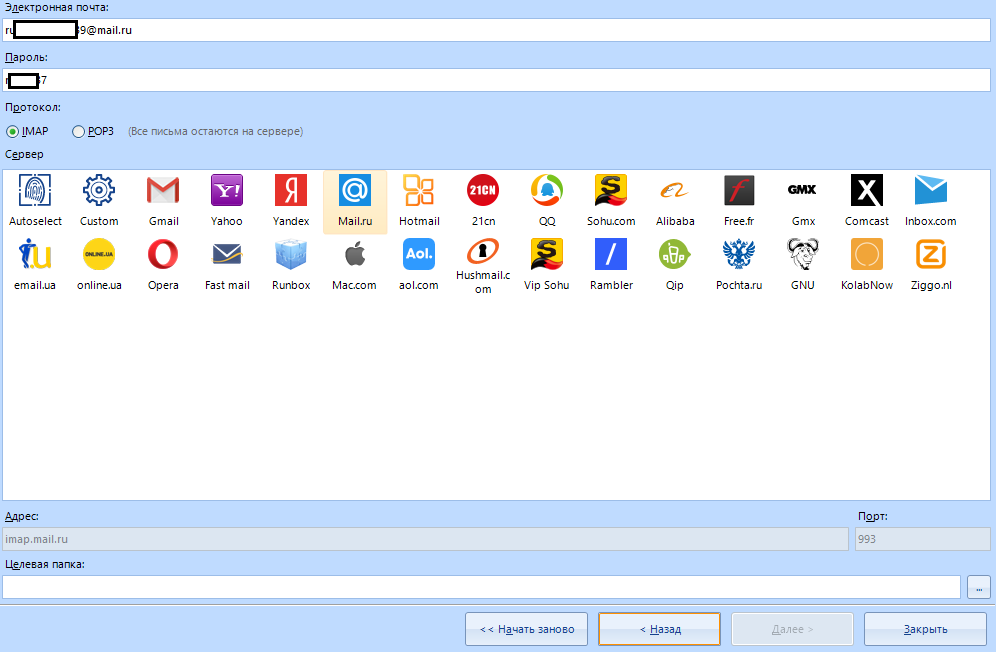

Я буду сканировать почту сервиса mail ru, поэтому выбираю этот сервис из списка существующих. Адрес и порт заполняются автоматически

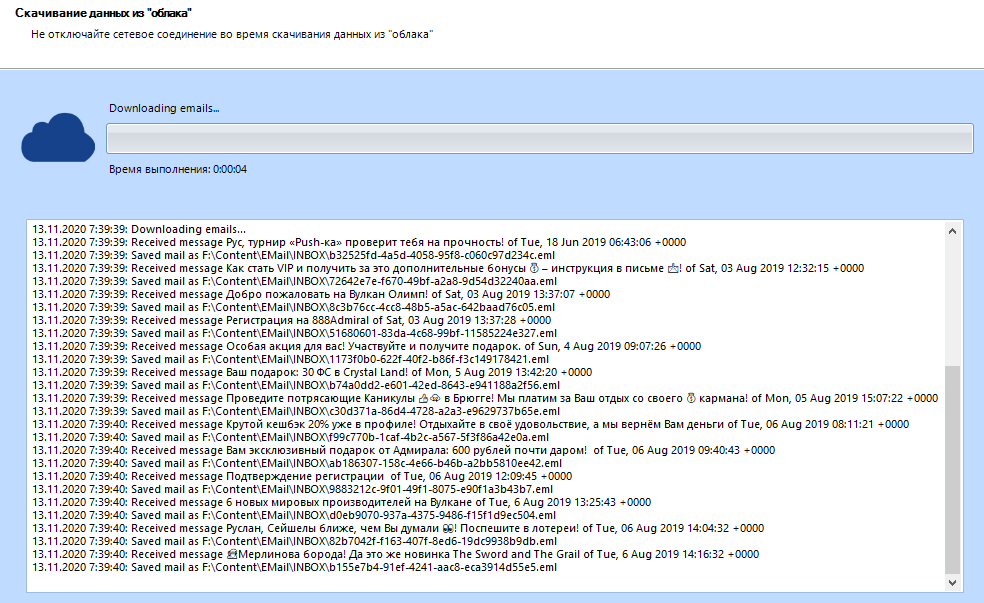

Осталось ввести целевую папку для скачивания информации и Нажать на кнопку “далее”. Наблюдать за процессом вы сможете в логе программы:

Ну разве это не чудо? Представляювашу эмоцию сейчас:

Конечно, это всего лишь тестовый почтовый ящик, серьёзных или интересных данных там нет – только бесконечный спам. Но мы ведь здесь не клад ищем, а программу тестируем. Эту почту я выбрал специально, так как она заброшена и наглухо забита рекламой. Эдакий стресс-тест для программы.

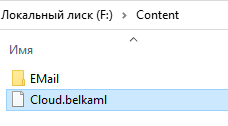

Итак, всё экспортировалось успешно. Открываем конечную папку и наблюдаем результат:

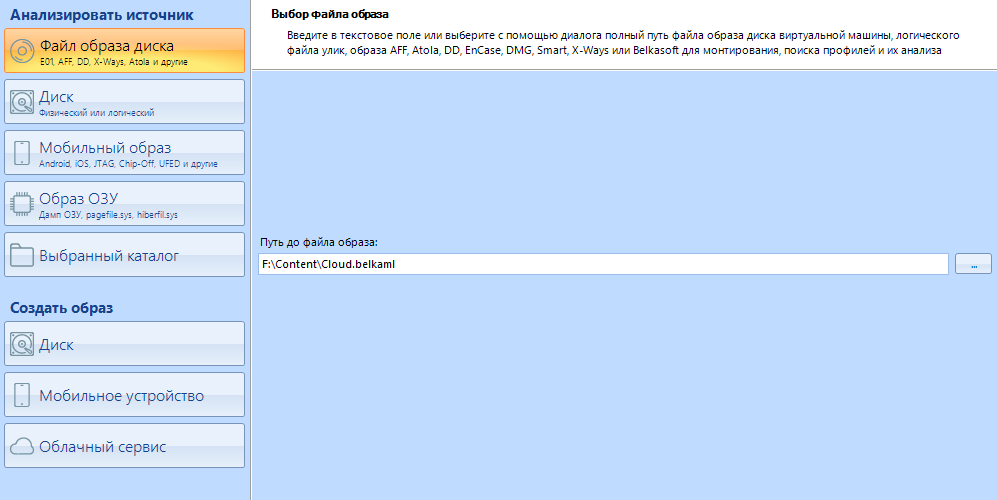

расширение .belkaml обычно является образом диска, потому открываем его как файл образа диска в новом деле. Используем первый пункт левого меню:

Жмём на кнопку “завершить” и…

Воаля. Мы имеем аккуратно отсортированные данные.

Если бы мы рылись в этом ящике самостоятельно – утонули бы в потоке бесконечной рекламы.

Благодаря этой функции вы можете разбирать взломанные почты на контент всего за пару минут. Причем собирать контент можно сразу с нескольких почтовых аккаунтов, добавляя новые источники данных.

Работа с ними (Облачными сервисами) не занимает много времени и ресурсов, в отличии от работы с другими источниками данных, потому можно сканировать сразу целую охапку.

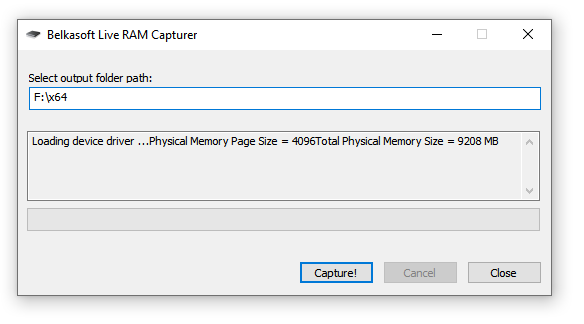

А теперь давайте поговорим про работу с ОЗУ, ведь я обещал вернуться к этой теме. Рассматривать мы будем утилиту от создателей Belkasoft Evidence Center. Предназначена она для создания отпечатка ОЗУ.

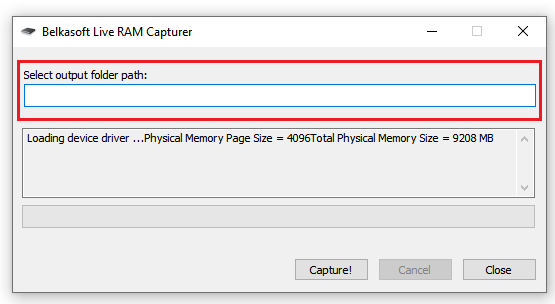

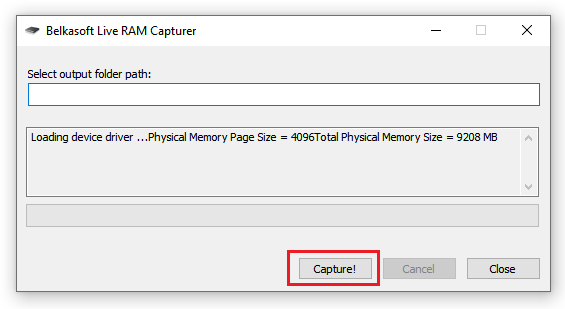

Программа эта называется Belkasoft Live RAM Capturer и выглядит следующим образом:

Распространяется она совершенно бесплатно.

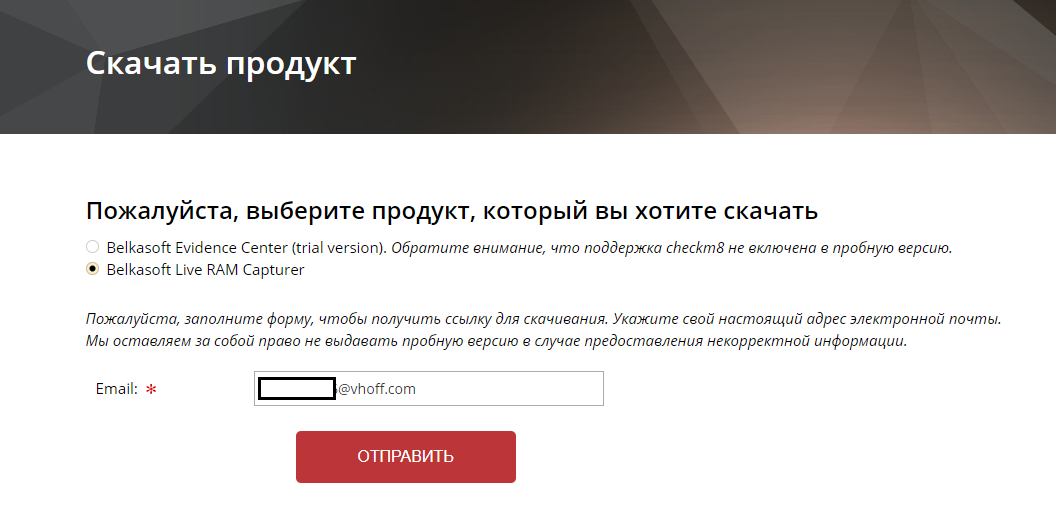

Скачать её можно с официального сайта по ссылке: https://belkasoft.com/ru/ram-capturer

Предупреждаю: вам предстоит заполнить маленькую анкету для скачивания. Не пугайтесь, её можно забить левыми и несуществующими данными.

Ссылку на скачивание нам должны выслать по почте. Для этого можете использовать свой почтовый ящик, или же темп-мыло.

На официальном сайте выбираем интересующий нас продукт (RAM Capturer) и вводим почту для обратной связи.

После нажатия на кнопку “отправить” нас перебрасывает на ту самую злосчастную анкету. Вводить свои данные, как я говорил, необязательно, поэтому забиваем поля всяким бредом. Кстати, во входящих сообщениях всегда подпись сотрудника “Мария”, поэтому можете передать ей привет в окне “Дополнительные сведения” – сделайте человек приятное)

После заполнения всех полей и отправки анкеты нас пугают рассмотрением заявки, но ссылку на скачивание отправляют моментально:

Скачиваем, распаковываем одну из версий (х64 или х86)

Сюда мы вводим путь, по которому будет производиться сохранение результата.

На кнопку “Capture!” мы нажимаем для создания “снимка” (дампа) нашей оперативной памяти.

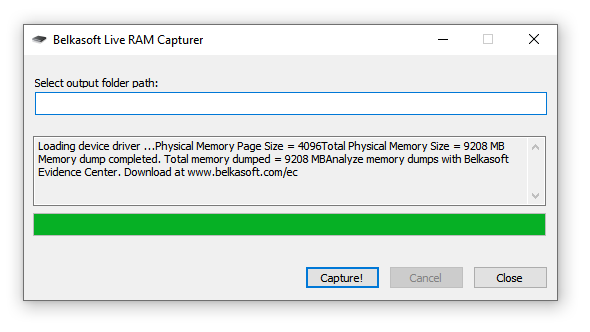

Так выглядит завершение работы программы. Можем её закрывать и переходить в папку, куда был сохранён результат:

Нам потребуется Evidence Center (Или Reader), чтобы прочесть этот файл.

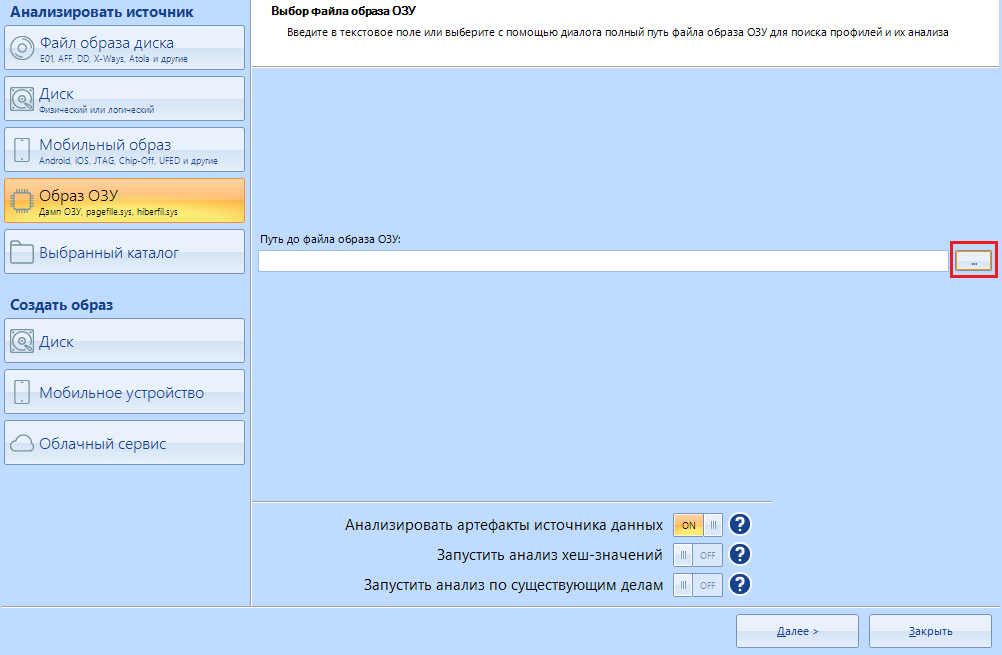

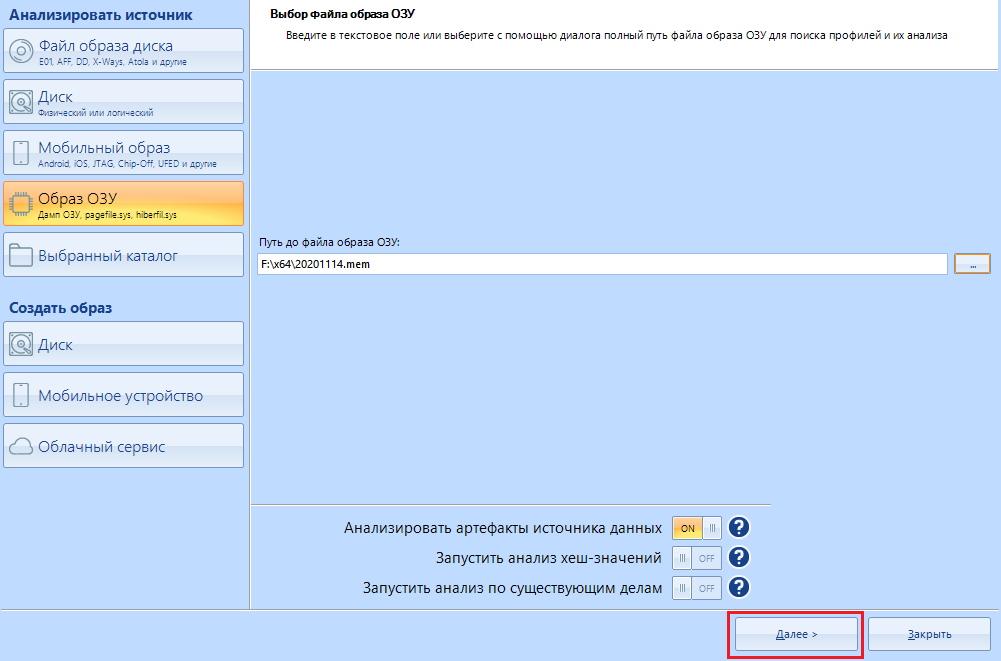

После создания нового дела мы выбираем “Образ ОЗУ” и ищем наш свежий (или не очень) дамп. Нашли? Отлично, кнопка “Далее” – для вас

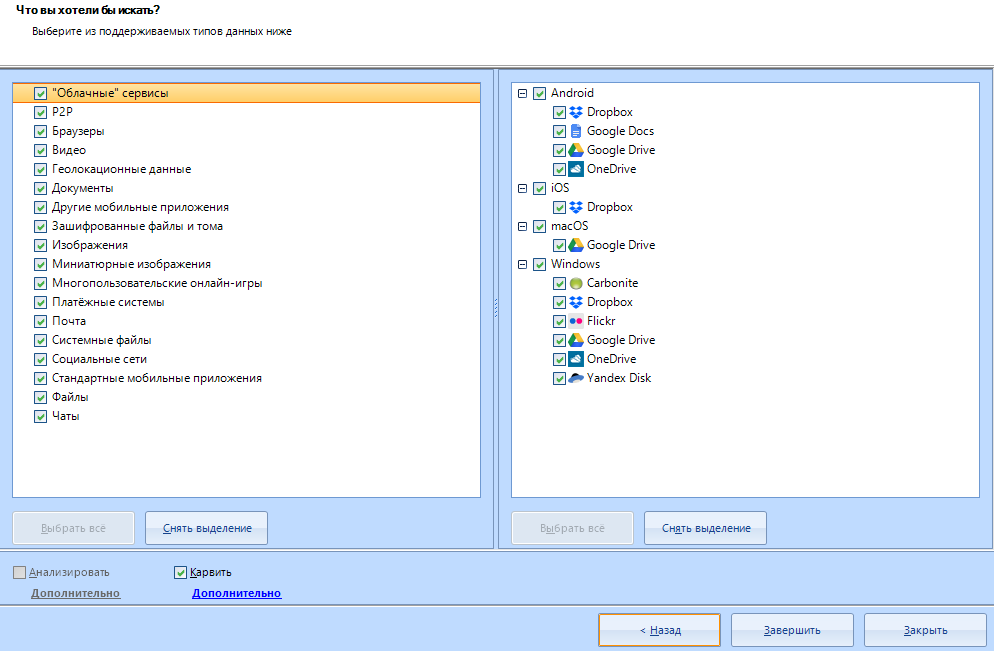

Обратите внимание, что из всех способов извлечения данных нам доступен только карвинг:

Настраивая его мы можем включить ту самую опцию “БелкаКарвинг”. Его я включать не буду, потому что эта функция ну очень медленна. В моём случае даже спустя час анализ структуры не сдвинулся дальше нуля. Вы можете рискнуть и включить её. Зато получите больше “длинных” файлов и немного плюшек сверху.

Не ждите много от “снимка”. В нём могут сохраниться пароли и другие важные данные, но большая часть данных повреждена.

Исследование подобных источников данных проводится с целью найти следы, а не достать данные для входа в ваш ВКонтакте. Но должен сообщить, что пароли в ОЗУ тоже встречаются.

Предположим такую ситуацию. Вы сидите за компьютером, сёрфите интернет и тут к вам домой ворвались дяди в форме и серьёзными лицами начали лапать ваш компьютер, предварительно вас скрутив и повалив мордой в пол. Что же будут искать оперативники в вашей ОЗУ? Например, отпечатки хакерского форума в оперативной памяти могут стать серьёзной уликой против вас, если обвинение связано с кибер-преступлениями. Помимо этого, в ОЗУ может находиться IP адрес, который когда-то использовал ваш VPN сервис. И почему-то я верен, что это будет тот же IP, с которого совершали атаку. Конечно, это не единственное, что будут там искать.

В отличии от жёсткого диска в ОЗУ данные долго не храняться, и перезаписываются по ходу работы. Однако, данные в некоторых областях при работе компьютера могут оставаться нетронутыми на протяжении всей работы. Более того – если вы успеете выключить компьютер перед тем, как с ним начнут работу всё равно есть шанс что-нибудь на вас нарыть из вашей же ОЗУ.

Дело в том, что даже после выключения компьютера данные в оперативной памяти остаются нетронутыми ещё некоторое время, а не исчезают моментально. Конечно, исчезают они довольно быстро, но если успеть включить компьютер обратно, или заморозить планку памяти – данные сохраняться куда дольше.

Я сделал слепок своей собственной памяти, и на её примере покажу, что можно там найти. Всё я показывать не буду, чтобы дать волю вашей творческой натуре и с размахом начать искать на себя компромат.

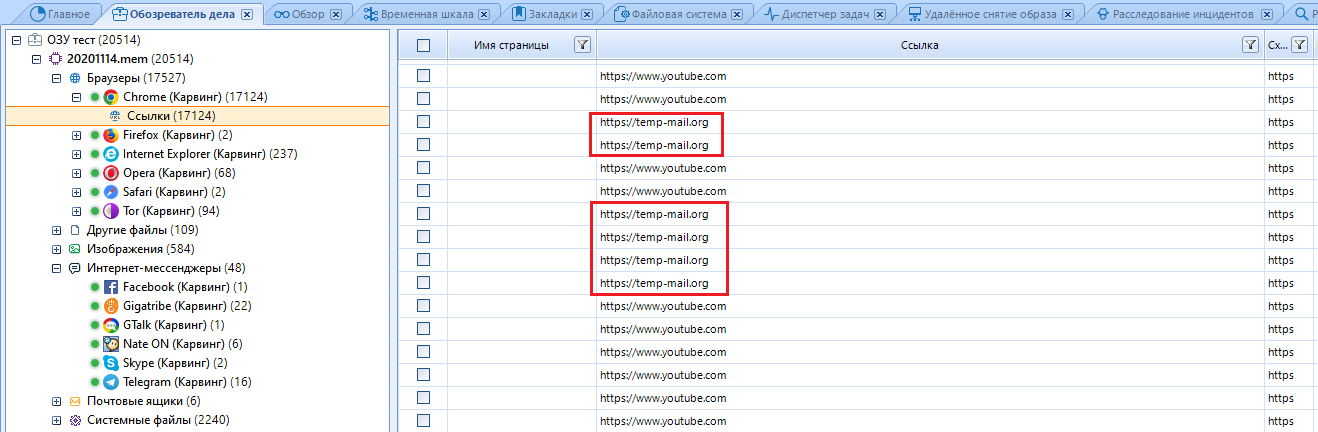

Например, меня бы заподозрили, ведь моя ОЗУ сохранила данные о посещении временной почты. Насколько вы помните, в поиске по жёсткому диску временная почта стояла на одном ряду с детской порнографией. Это так же существенная улика.

С помощью этого инструмента выясняются недавние действия и интересы человека, которые уже используют в дальнейшем для создания полной картины происходящего в вашей жизни.

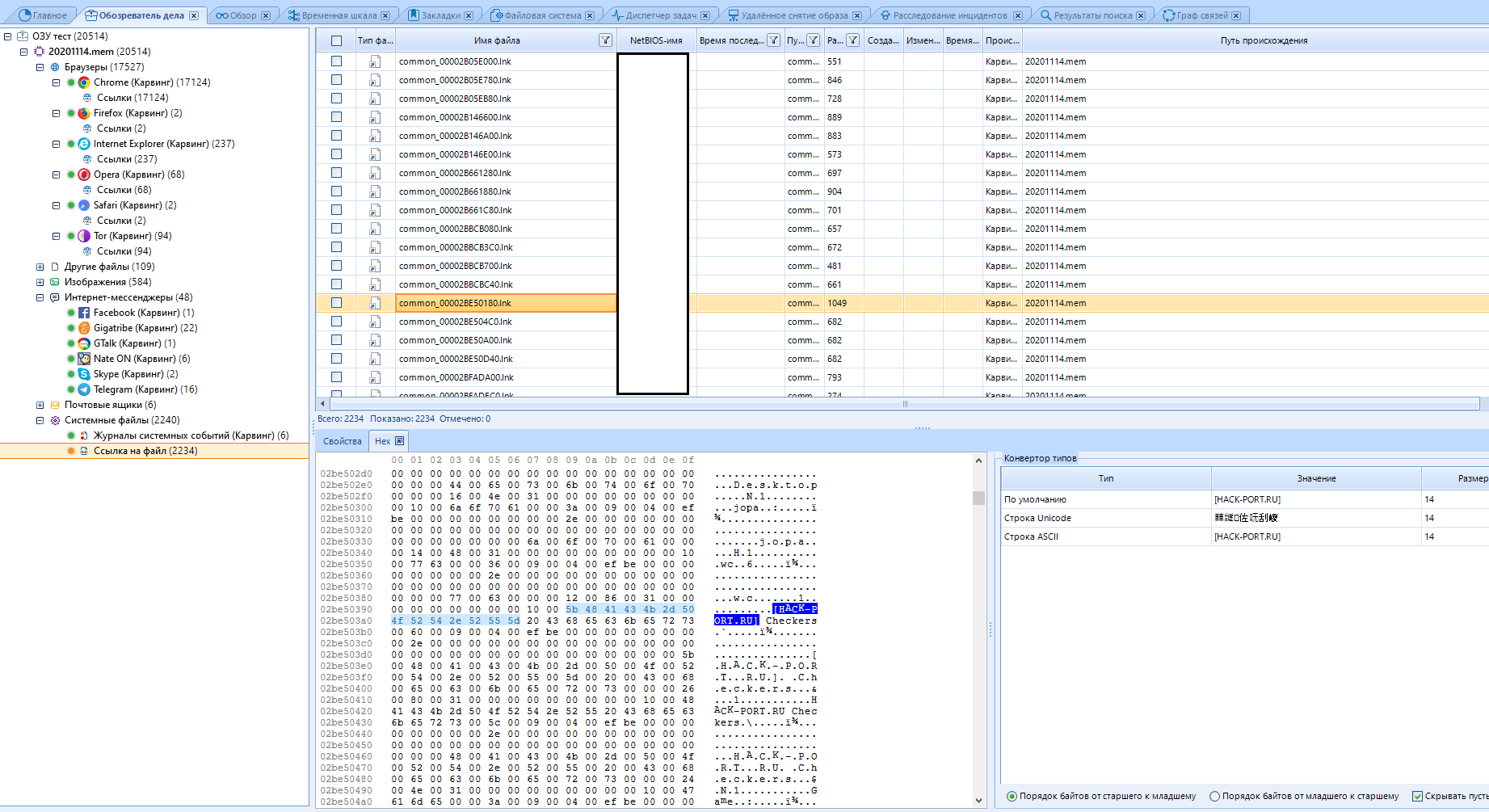

Помимо простых данных остаются ссылки на файлы. Как пример, покажу описание одного из файлов, найденное в Hex значениях одной из ссылок. Здесь есть ссылка на сайт с “хакерским ПО”, которая станет существенным поводом набутылить его посетителя.

И это всё только одна ссылка на файл. Почти любой файл отпечатка или снимка оперативки при тщательном изучении расскажет вам очень много интересной информации.

Универсальный совет: если вы не знаете что это за файл – открывайте его в Hex и читайте.

Изучение дампа RAM (она же ОЗУ) фактически ничем не отличается от изучения жёсткого диска (за исключением отсутствия файловой системы), потому я не вижу смысла рассматривать те же функции, что мы рассматривали ранее. Единственное, о чем я скажу – прямое отличие пункта “Файловая система”. При активации пункта BelkaCarving там будут отображены процессы.

Последнее, о чем я хотел бы рассказать – Belkasoft Evidence Reader.

Этот софт нужен исключительно для чтения отчетов. Это всё тот же Evidence Center, но урезанный. В нём доступны только функции чтения отчетов, поиска по ним и так далее:

Чтобы получить этот софт – не нужно ничего скачивать. Достаточно открыть основную программу, выбрать Инструменты->Экспорт в Evidence reader. Эта программа, простите, просто выпукивается из основной.

Что куда тыкать чтобы работало я рассказал. Зачем оно должно работать, вроде как тоже объяснил. Получается, наступила пора подводить итоги.

Юзабельен ли софт?

Belkasoft Evidence Center юзабелен на все сто процентов. У программы огромное количество применений, начиная с восстановления данных нечитаемых дисков за деньги, заканчивая тёмными штуками типа слива данных с почтовых ящиков для продажи. Как именно использовать программу – решать вам.

Неужели наши?

Санкт-петербургская компания ООО “Белкасофт” образована в 2010-м году, да. Должен сказать, даже гордость берёт, что отечественная продукция может быть качественной. Естественно, Belkasoft не единственные такие молодцы, у нас пока что не всё так плохо.

Надеюсь на дальнейшее развитие компании.

Стоит ли учиться с работать с этой программой дальше?

Да. Стоит. Это один из самых мощных софтов для работы с информацией, что я когда-либо видел. Как минимум – выучишь пару новых слов. Надеюсь, я смог заинтересовать тебя этой статьёй для дальнейшего её изучения.

Слово автора

На написание этой статьи у меня ушёл месяц работы с программой, более 40 изученных разных носителей информации, был прочитано много статей на тему и изучена вся документация. Это моя самая трудо- и время- затратная работа, потому я искренне надеюсь, что статья была полезной, я нигде не накосячил и труд не пропал зря. Если эта статья понравится читателю, то выйдет целая серия подобных статей, посвящённых теме форензики.

Если же я где-то ошибся – заранее прошу прощения. Вы можете поправить меня, написав об ошибке. Век живи – век учись.

Спасибо за ваше внимание.

Увидимся в следующей статье!

Добрый, где могу скачать данный софт с кряком?

Заранее благодарен.