Украинские этичные хакеры предпочитают работать с иностранными клиентами, потому что они богаче и платят больше. В Украине, в свою очередь, даже среди крупных компаний, мало кто готов раскошелиться на вознаграждение за обнаружение ошибок в ПО. А вот госсектору, с их итак мизерным бюджетом, остаётся только кусать локти. Закон есть закон – за баги платить нельзя, а за скан ресурсов грозит реальный срок. Но как обстоят дела на практике?

Недавние кибератаки, да ещё и на фоне сосредоточения российских войск вдоль границы с украиной изменили текущую повестку. «Украина не смогла адаптировать законодательную базу к новым вызовам в киберпространстве», — отмечают эксперты интернет-издания The Record.

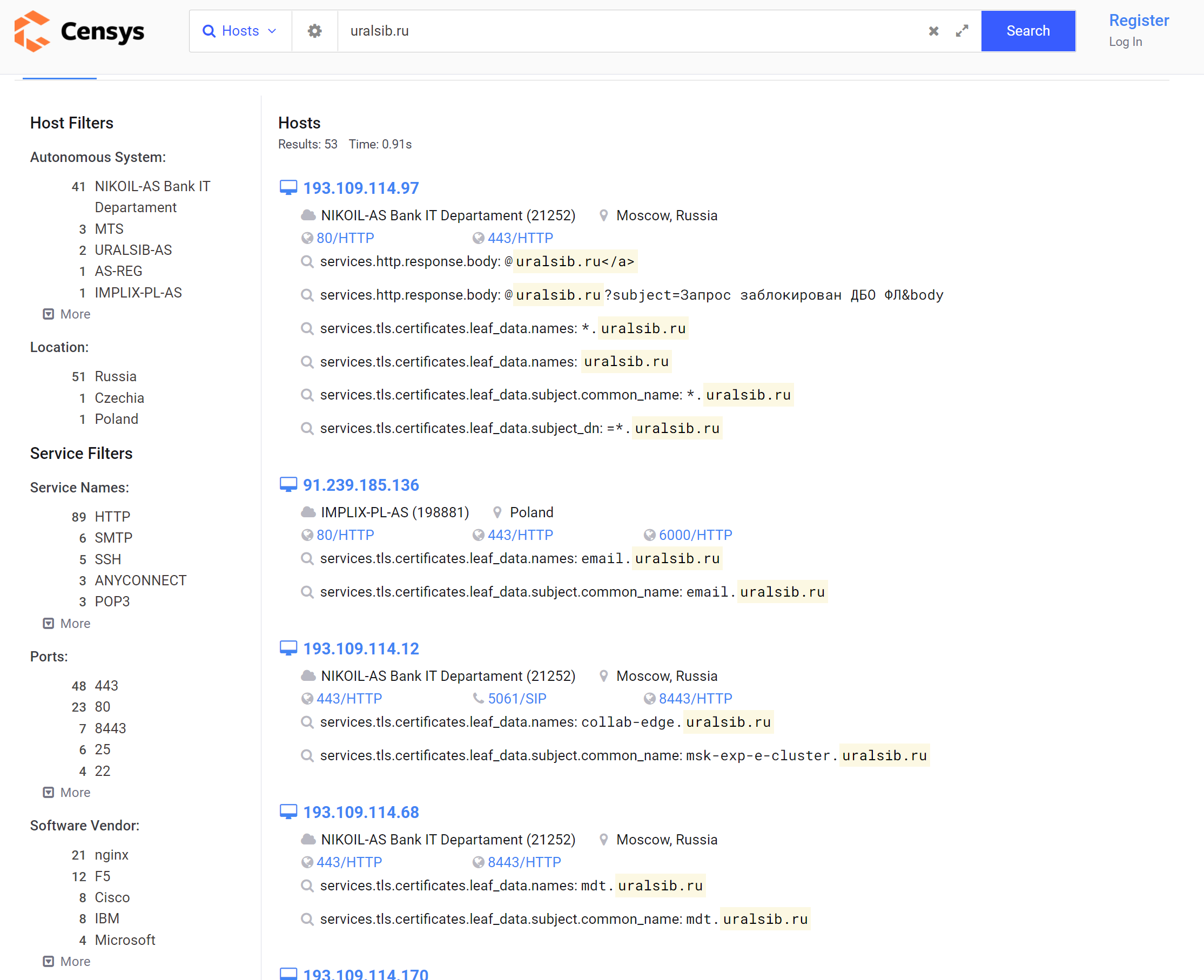

Что же не получилось адаптировать законодательную базу – придется сливать базы данных. Мы уже писали, что в январе 2022 года украинские госресурсы подверглись дефейсу через уязвимость в CMS October, которая там использовалась. Информация о самой уязвимости была опубликана ещё в августе 2021. С тех пор сервера никто не обновлял…

И шо робыть?

На данный момент этическим хакерам грозит штраф до 42 000 долларов США или даже три года тюремного заключения за попытку обнаружить ошибки в компьютерных системах украинского госсектора.

Поскольку цифровой конфликт между Украиной и Россией продолжает обостряться, украинское правительство решило действовать более радикально: оно пообещало декриминализовать вознаграждение за обнаружение ошибок и разрешит этичным хакерам взламывать всё, что принадлежит государству.

Программа вознаграждения за обнаружение ошибок в ПО (прим. — далее по тексту «Баг-баунти») может снизить вероятность реальной кибератаки, тем самым экономя деньги, которые организация может потерять в результате подобных компрометаций.

«Правительство должно не только проверить уязвимость, но и исправить её, а также проверять работоспособность обновлений. Баг-баунти важна для кибербезопасности, но даже эта программа не является панацеей», — сказал Виталий Якушев, генеральный директор украинской консалтинговой компании по кибербезопасности 10Guards.

Юрий Щиголь, председатель Государственной службы специальной связи и защиты информации Украины, сообщил интернет-изданию The Record, что государственные системы были невероятно устаревшими на момент его назначения на должность председателя службы в 2020 году.

«Срок действия половины лицензий на ПО для обнаружения угроз истёк, потому что подписку никто не продлевал. Кроме того, разные агентства использовали разное серверное оборудование, которое не работало согласованно», — добавил Щиголь.

Последняя капля

Украина расплачивается за устаревшие законы и неактивированное ПО. российские хакеры атакуют страну почти каждый день, а Украина не может отразить все эти угрозы, что неудивительно.

Например, в 2015 году российская хакерская группировка Sandworm атаковала энергосистему Украины, вызвав массовые отключения электроэнергии и оставив без электричества более 225 000 человек.

В 2016 году российские хакеры атаковали Министерство финансов Украины и Государственное казначейство, нарушив проведение около 150 000 электронных платежей.

В 2017 году программа-вымогатель NotPetya поразила 12 500 компьютеров, используемых украинскими телекоммуникационными компаниями, банками, почтовыми службами, ритейлерами и государственными органами.

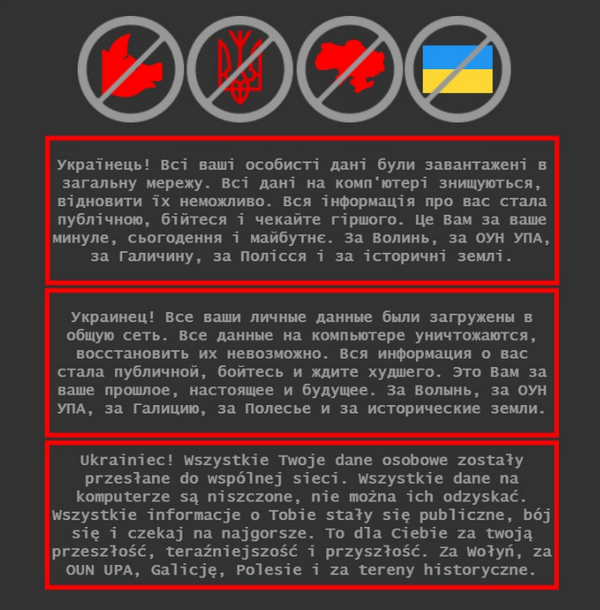

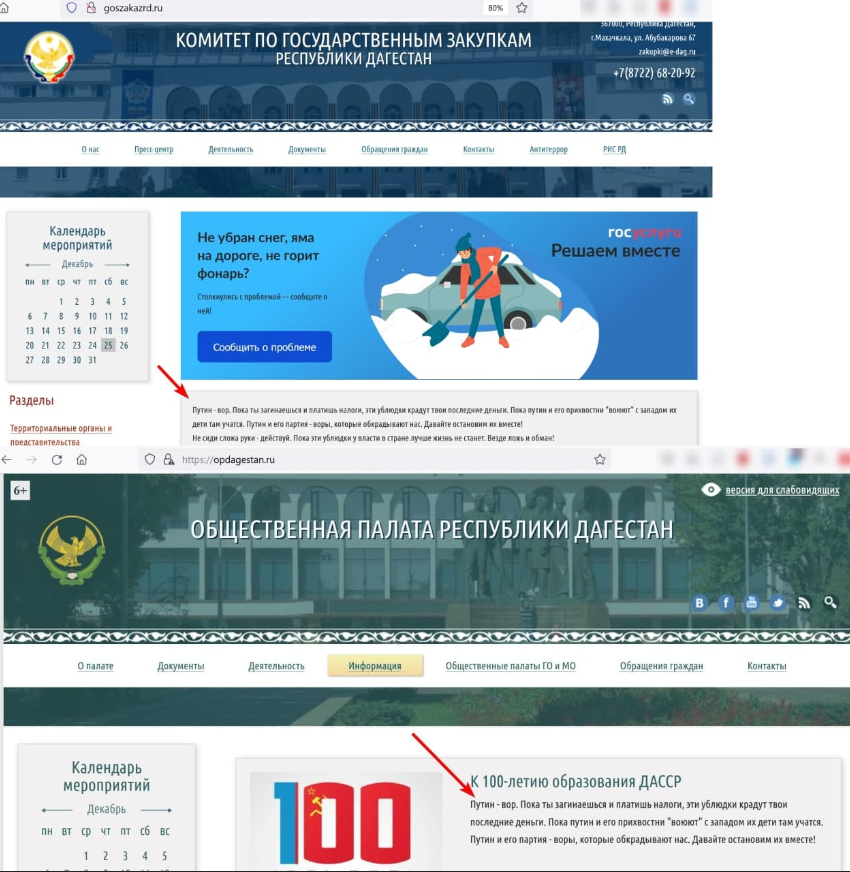

Но, последней каплей для многих политиков стали кибератаки, произошедшие в начале 2022 года. 14 января киберпреступники масс-дефейснули 70 правительственных веб-сайтов, оставив на их домашних страницах угрожающее сообщение: «Бойтесь и ждите худшего».

Чуть позже эти же нищеброды попытались продать выдать исходный код слитой CMS и те данные, которые они получили из БД, обслуживаюзих эти системы, за данные граждан, обозначив конский ценник в 80к долларов. На теневых форумах обман был всрыт. Хотя нище-хакеры и получили достаточно большой объем данных, который позволяет развить дальнейшую атаку, например, на администраторов системы.

Тем не мене, «Чиновники так много говорят о баг-баунти только для того, чтобы отвлечь внимание от текущих проблем», — сказал Якушев.

Украина пытается модернизировать киберзащиту

Юрий Щиголь полагает, что правительство должно внести поправки в Уголовный кодекс для официального разрешения программы баг-баунти.

Это не заняло бы много времени, если бы не бюрократическая волокита в украине. По оценке эффективности правительства Всемирного банка за 2020 год Украина заняла 115 место из 192 стран. Не такой уж плохой показатель, но явно есть куда расти.

«Украинское правительство не наказывает чиновников за неэффективную киберзащиту — оно обычно возлагает вину на программистов», — сказал Виталий Якушев.

Во время последней кибератаки, СМИ и правительство нашли крайнего. Этим «невезунчиком» оказалась технологическая компания Kitsoft — разработчик большинства государственных веб-сайтов. Вполне справедливо, компания своевременно не обновила CMS October на большинстве сайтов, поэтому хакеры и ломанули эту систему.

Kitsoft отрицает свою вину: они разработали сайты, но не были наняты правительством для их обслуживания, что тоже справедливо. «Мы не являемся владельцами этой IT-системы, поэтому нам не нужно её защищать и обеспечивать её безопасность», — заявили представители Kitsoft журналу Forbes.

Тогда кто должен?

Когда дело доходит до национальной безопасности, правительство часто хочет взять на себя ответственность за всё. Проблема заключается в том, что государству не хватает ресурсов опыта, и поэтому ответственность перекладывается на плечи других.

Согласно расследованию, опубликованному украинским интернет-СМИ Texty.org в день 26 января, сотни государственных учреждений используют пиратское программное обеспечение, загруженное с трекеров BitTorrent. Такое программное обеспечение упрощает жизнь государственным служащим, но вполне может содержать вредоносные программы, которые усложняют жизнь тем самым сотрудникам госорганов.

Министерство цифровой трансформации Украины, созданное в 2019 году, также признало наличие подобных проблем.

«В то время было более 350 государственных реестров, и только 28% из них имели сертификаты безопасности, — сказал министр Михаил Федоров изданию Kyiv Post в 2020 году. — Реестры были разбросаны, и трудно было найти людей, которым эти реестры были подконтрольны».

В то время ещё не было никаких разговоров касаемо общенациональных вознаграждениях за обнаружение ошибок.

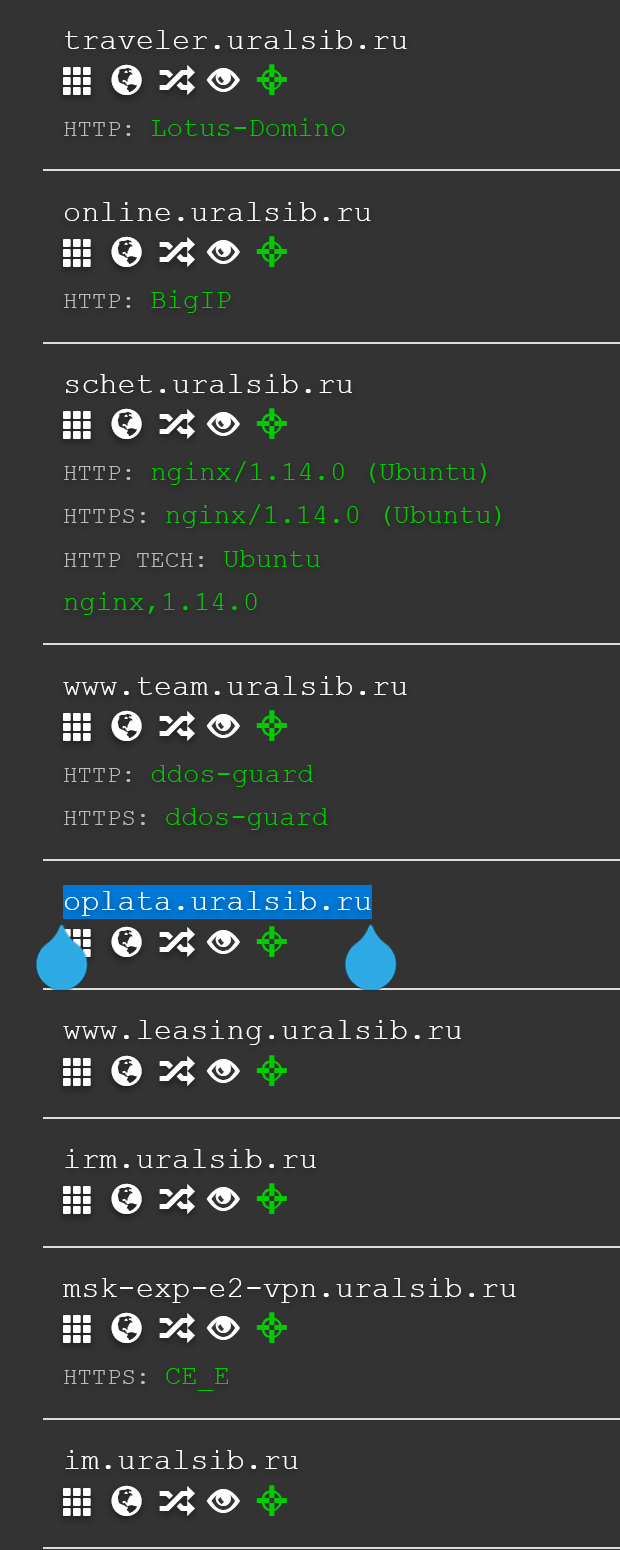

Первые попытки внедрения программы баг-баунти

В последние годы кибербезопасность стала приоритетом для многих украинских компаний. Они стали больше остерегаться киберпреступников. В 2021 году агентство Щиголя остановило 147 кибератак, большинство из них из России, причем их число ежеквартально растет на 10-12%.

Крупнейший в Украине сайт электронных закупок ProZorro стал одной из первых публичных компаний, которая запустила программу баг-баунти в 2020 году. Сотрудники ProZorro нашли способ обойти закон. Вместо того, чтобы просить этичных хакеров искать уязвимости в реальной базе данных, они дали им копии, которые не обслуживают реальных клиентов. По словам генерального директора компании ProZorro Василия Задворного, восемь охотников за ошибками нашли 80 уязвимостей в системе ProZorro за полтора года и выиграли 4200 долларов США.

В 2021 году Минцифры поддержало проведение программы вознаграждения за обнаружение ошибок в государственном мобильном приложении «Дия», которое позволяет украинцам получать доступ к своим документам на смартфонах. Пятьдесят этичных хакеров использовали американскую платформу Bugcrowd для поиска уязвимостей в копии приложения. Во время первого этапа проведения баг-баунти этичные хакеры не нашли значительных ошибок. Тем не менее в 2022 портал был взломан. Вывод? Никто не поверил, а следовательно и не заморачивался.

Украинские эксперты по кибербезопасности считают эту программу пиар-кампанией и поставили под сомнение её результаты. Они сказали, что правительство решило пустить пыль в глаза и предоставило лишь неточную копию приложения. Кроме того, приложение не владеет никакими данными — оно просто берет их из уже существующих государственных реестров, которые этичным хакерам не разрешалось тестировать.

Борьба за талант

В Украине насчитывается шесть государственных органов, отвечающих за информационную безопасность. Один из них, Служба государственной безопасности, борется с кибертерроризмом; Киберполиция защищает от киберпреступлений и нарушений законов о персональных данных; Совет национальной безопасности и обороны помогает им координировать действия.

Некоторые из нынешних специалистов работают на государство почти 30 лет. Другие, как Федоров и Щиголь – молоды и амбициозны, но имеют ограниченные ресурсы для достижения своих целей.

«Почти все госорганы в Украине недофинансированы и не могут нанимать талантливых специалистов», — считает Константин Корсун, украинский киберэксперт и бывший руководитель украинского центра киберзащиты CERT-UA. По словам Щиголя, частные компании могут предлагать месячную зарплату в размере 1000-2000 долларов.

А что касается уровня зарплаты в ведомстве Щиголя? Около 700 долларов.

По словам Виталия Якушева, отсутствие финансирования, вероятно, также станет проблемой, когда дело доходит до вознаграждения за обнаружение ошибок.

На сегодняшний день не ясно, сколько Украина потратит на национальную программу баг-баунти, но страна всё равно движется к её легализации.

По словам украинского правительственного юриста, который говорил с интернет-изданием The Record на условиях анонимности, страна уже наняла юристов для помощи в написании поправок к Уголовному кодексу.

Будем варить в лучшее.