Убиваем банки: детальное описание

ВНИМАНИЕ, вступительная часть – для начинающих. Вторая и третья части про банки и про обход систем защиты от ддос может дать очень много полезной информации даже опытным людям.

Как ты понимаешь, банк – это не лендинг и не та страничка, на которую ты попадаешь по имени домена. Банк – это в первую очередь “банковское ядро”, реестр операций в котром хранятся данные о клиентах, дебитах, кредитах, сальдо и прочих банковских штуках. Нам сейчас это не очень интересно. Важно запомнить лишь то, что основой банковского ядра в любом случае является база данных, имеющая своеобразную “обвязку”, которая позволяет взаимодействовать внешним приложениям с этой базой по определенным правилам отработанных бизнес процессов. Само банковское ядро чаще всего не доступно из интернета (хотя бывают уникальные случаи). Подобного банковского софта великое множество и мы не будем заострять наше внимание на специфике оного.

С банковским ядром взаимодействую различные приложения, например приложения процессинга, кассовые, оперативные, они могут быть как частью ПО поставляемого вместе с ядром, так и полностью отдельными приложениями. На данный момент нам важно запомнить, что в крупных учреждениях это отдельные и достаточно сложные програмно-аппаратные комплексы. На просторах СНГ и в россии особое распространение получил Компас Плюс. Бывают и другие. Обычно такой софт не обновляется очень часто и в отдельных случаях попадаются очень старые версии. В отличии от ядра, чаще всего процессинговый софт так или иначе открыт в интернет, так как необходимо процессить транзакции, подключать внешние устройства или процессинги, такие, как терминалы и банкоматы. Убив банковский процессинг мы лишаем банк возможности принимать и осуществлять транзакции. Чаще всего страдают платежные карты и бакоматы. Если свалить правильный хост, то можно полностью парализовать работу платежных инструментов.

Как ддосить?

Есть множество вариантов, как осуществить ddos-атаку, причем де-факто это даже не будет называть ddos-ом в полном смысле этого термина. Для осуществления атаки мы будем использовать либо специальные утилиты, либо облачные сервисы. О том, как получить аккаунт на облачных сервисах, мы уже писали. Софта для осуществления ддос атак – тоже великое множество. Просто забей в гугл “ddos github”. Среди э

https://github.com/MHProDev/MHDDoS

https://github.com/r3nt0n/torDDoSи многие другие. Не факт, что те, что я привел выше – самые эффективные.

Также для осуществления ddos атаки вы можете использовать готовый образ докер bombardier. После установки докера вся атака осуществляется одной командой:

docker run -ti --rm alpine/bombardier -c 1000 -d 3600s -l https://атакуемый_сайтПодробную инструкцию об использовании скрипта можно прочитать здесь.

Также, стоит немного сказать о протоколах и различных уровнях ддос атак. В любом случае, ddos атаки – это атаки на отказ в обслуживании путем перегрузки сервера избыточными запросами. Попросту, сервер не справляется с нагрузкой. Но способы, которыми можно “нагрузлить” сервер очень сильно отличаются. Так, есть волуметрические атаки, это атаки которые перегружают канал мусорным трафиком. Об этом типе атак мы говорить в этой статье не будем, так, как для их осуществления нужен большой ботнет. Далее следуют атаки уровня протокола, такие атаки перегружают сетевые устройства и отбирают ресурсы системы путем создания избыточно количества фрагментированных, то есть неполных или неправильно скомпановых пакетов. Вариантов этих атак очень много и, зачастую, они очень эффективны и могут полностью отключить ваш таргет даже при сравнительно небольшой нагрузке в 5-10мбит (можно осуществить с одного компа). Тем не менее, эти атаки могут отбиваться путем фильтрации трафика на уровне провайдера или обратного прокси. Существуют целые сервисы, которые помогают защищаться от таких атак. Тем не менее, зачастую из-за неправильной конфигурации системы такую защиту можно обойти. Как – читайте ниже.

Ну и наконец, есть ddos на уровне приложения. Это значит что нагружается не канал и не сетевые устройство, а само приложение. Это происходит путем иммитации легитимных запросов пользователей. Мы уже писали об этом и даже приводили простейший пример скрипта для осуществления такой атаки. Вышеприведенный скрипт bombardier тоже относится к этому классу. При правильной настройке, такие атаки очень сложно отбить даже опытным администраторам. В дополнение, хочу заметить, что для успеха атаки на уровне приложения, необходимо обращаться к таким частям приложения, которые потребляют наибольшее количество ресурсов для их обработки. Наприимер, к формам поиска, формам со сложными перекресными запросами к бд, отображающим данные сразу из нескольких источников, частям приложения, требующим подгрузку данных с других сайтов итп

В любом случае, избыточная информация об осуществлении ddos-атак выходит за рамки этой статьи.

Так что же с банками?

Чтобы долго не расписывать, давайте сразу рассматривать на живом примере. Я покажу и расскажу о том, как не просто долбить лендинг банка, а действительно перегружать важные системы и наносить серьезный ущерб, парализуя работу банка.

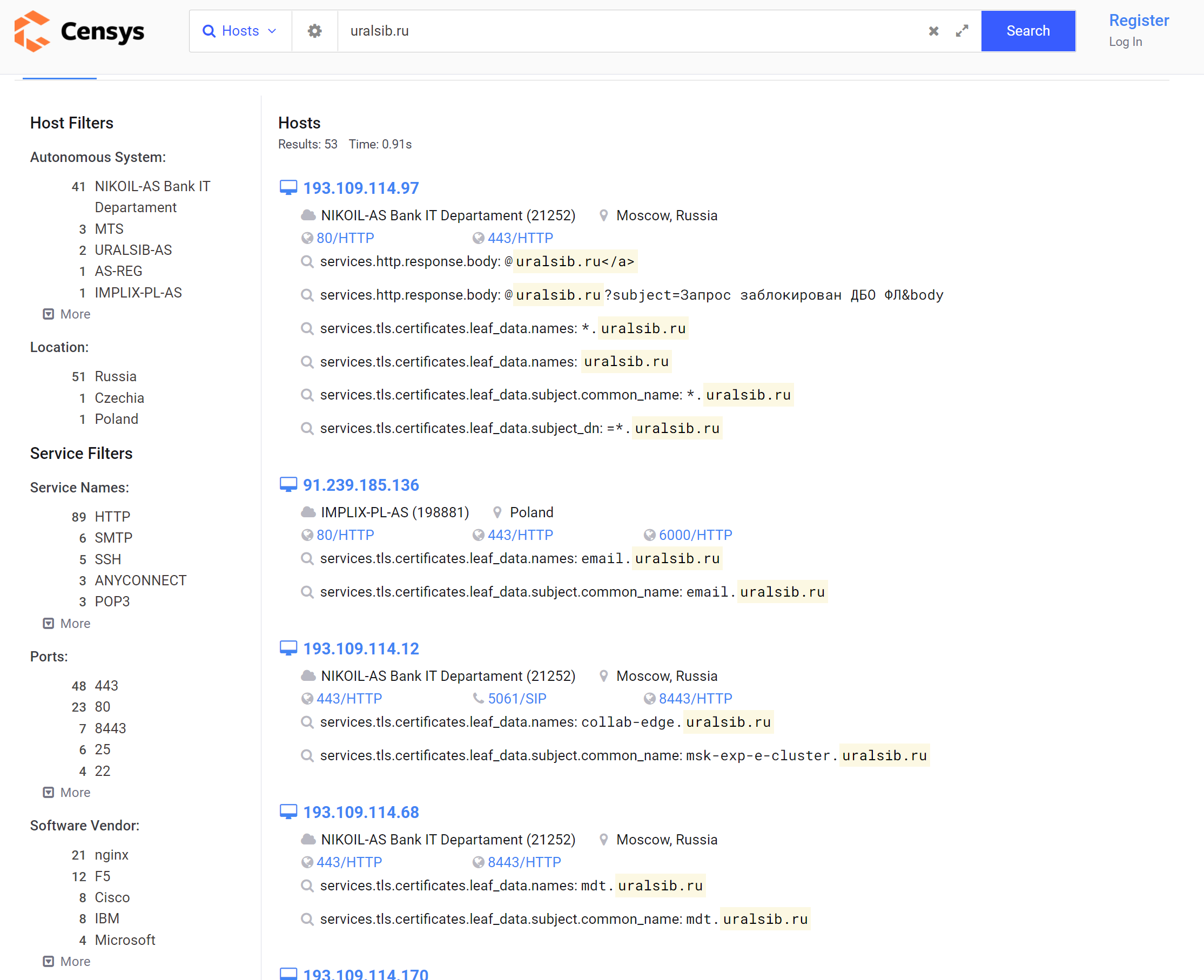

Как говорится, “где тонко, там и гнётся”. Ну что же, находить “тонкие” места мы будем с помощью старых-добрых инструментов, таких, как DNSDumpster (https://dnsdumpster.com) и Censys (https://censys.io/ipv4). Первый – это система, позволяющая идентифицировать поддомены. Второй – это поисковик IoT, про него мы уже писали. В общем случае, нам надо идентифицировать поддомены, и их айпи адреса, которые отвечают за платежную инфраструктуру и проведение транзакций. Общие случаи я приведу ниже.

(вместо bank.ru - ваш банк)

3ds.bank.ru, acs.bank.ru, acs2.bank.ru - системы отвечающие за обработку 3ds транзакций. Атака на такие системы может привести к потери возможности оплаты карты онлайн клиентами банка, так, как формы подтверждения 3ds при оплате будут недоступны.

pay.bank.ru, oplata.bank.ru, paygate.bank.ru итп - здесь надо немного включить мозг и найти платежный шлюз, названия могут быть разные, но все они как то связаны со словом оплата. Также найти такие шлюзы можно просто пройдя с какого то ресурсы на форму оплаты картой, когда вы авидите форму - это и есть шлюз. Атака на платежный шлюз банка приведет к потери возможности принимать платежные карты банком.

bss.bank.ru - популярная в РФ система банк клаиент. для авторизации используется сертификат

dbo.bank.ru - софт для юридических лиц

api.bank.ru - API банка, может использоваться длдя обмена различной информацией с инфраструктурой

vpn.bank.ru, gate.bank.ru, gate01.bank.ru итп - сервис удаленного подключения к банку, атака на такой ресурс парализует работу внешних офисов или филиалов

rdp.bank.ru итп - служба удаленного работчего стола, атака на такой ресурс парализует удаленный доступ

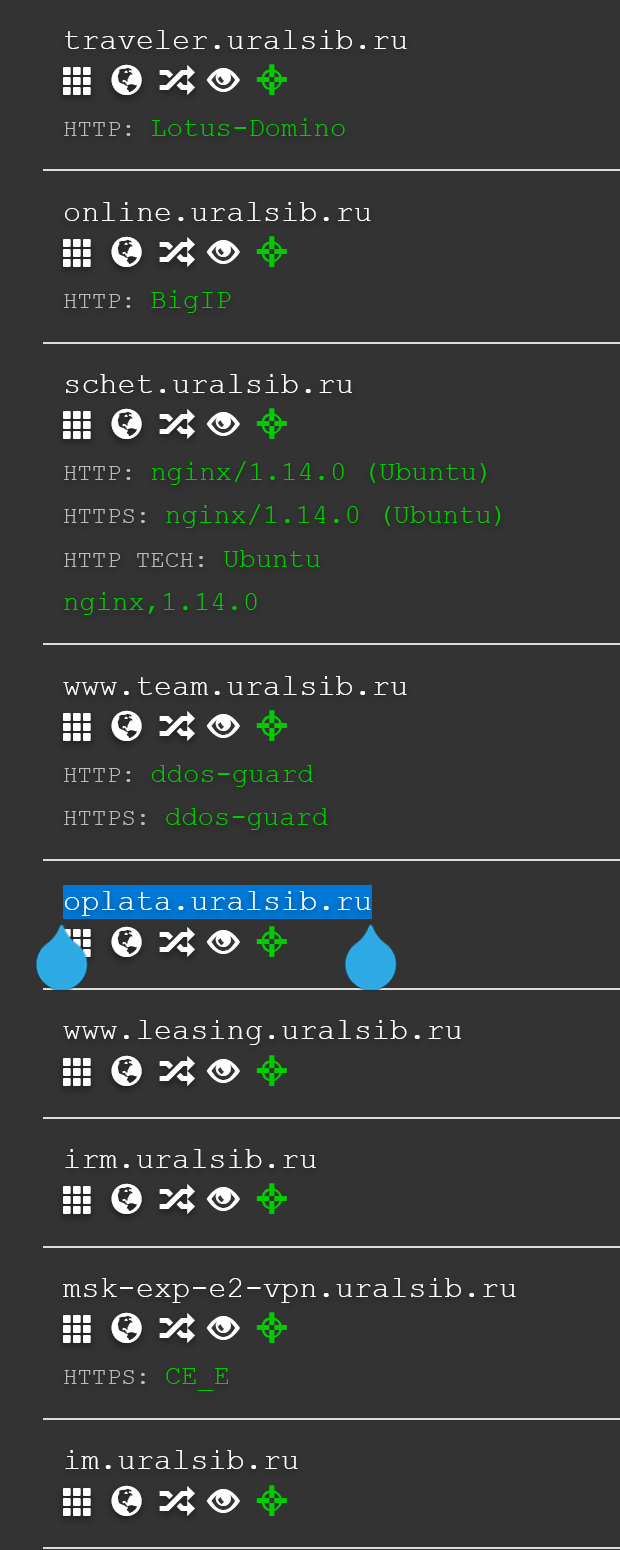

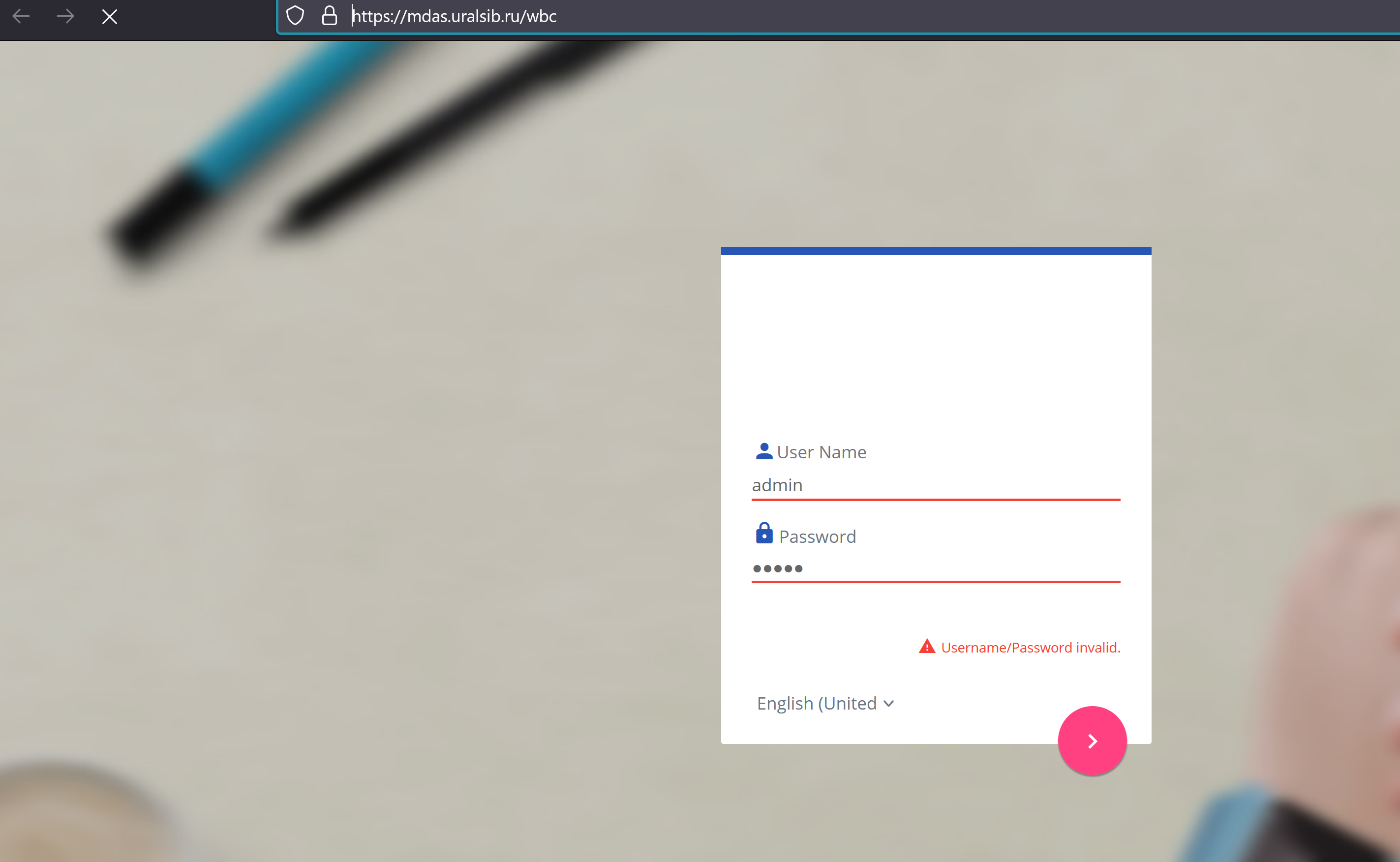

Сервисы VMWare - если вы найдете сервер VMX или Horizon, атака на такой сервер может парализовать сразу много услугЕсть и другие варианты, надо просто включить мозги и посмотреть как называются поддомены. Эффективными будут атаки на системы банк-клиент онлайн, апи приложений. Надо просто включить мозг. Давайте рассмотрим на конкретном примере банка УралСиб:

traveler – это скорее всего какая то программа начисления бонусов путешественникам (можно перйти по домену и посмотреть), online.uralsib.ru – лнлайн клиент банка для физических лиц, неплохой но не лучший таргет, schet, team итп – сервисы банка, атака на такое не принесет много вреда. im.uralsib,ru – обмен сообщениями. Не стесняйтесь проходить по доменам и смотреть что там. а вот msk-exp-e2-vpn.uralsib.ru это Cisco Expressway, шлюз во внутренюю сеть банка, а также сервер IP телефонии. Вот его долбежка может очень сильно навредить. Как я узнал? Вбил его айпи в censys:

Атака на этот ресурс может парализовать телефонию и подключения из филиалов. Но смотрим дальше.

Выше мы видим много почтовых серверов с именем mail. Сервис webgate, что может быть интернет-шлюзом, о чем свидетельствует и отсустствие открытых в интернет портов. Это скорее всего роутер и атака на такой ресурс волуметрическим траффиком может парализовать всю сеть сразу. Также мы видем сервис acs.uralsib.ru, это сервис авторизации 3ds, атака на него лишит клиентов банка возможности платить картой (также надо смотреть, чтобы не было запасных сервисов, например acs2.uralsib.ru, которы есть в данном случае, если атаковать acs, то надо атаковать все сразу)

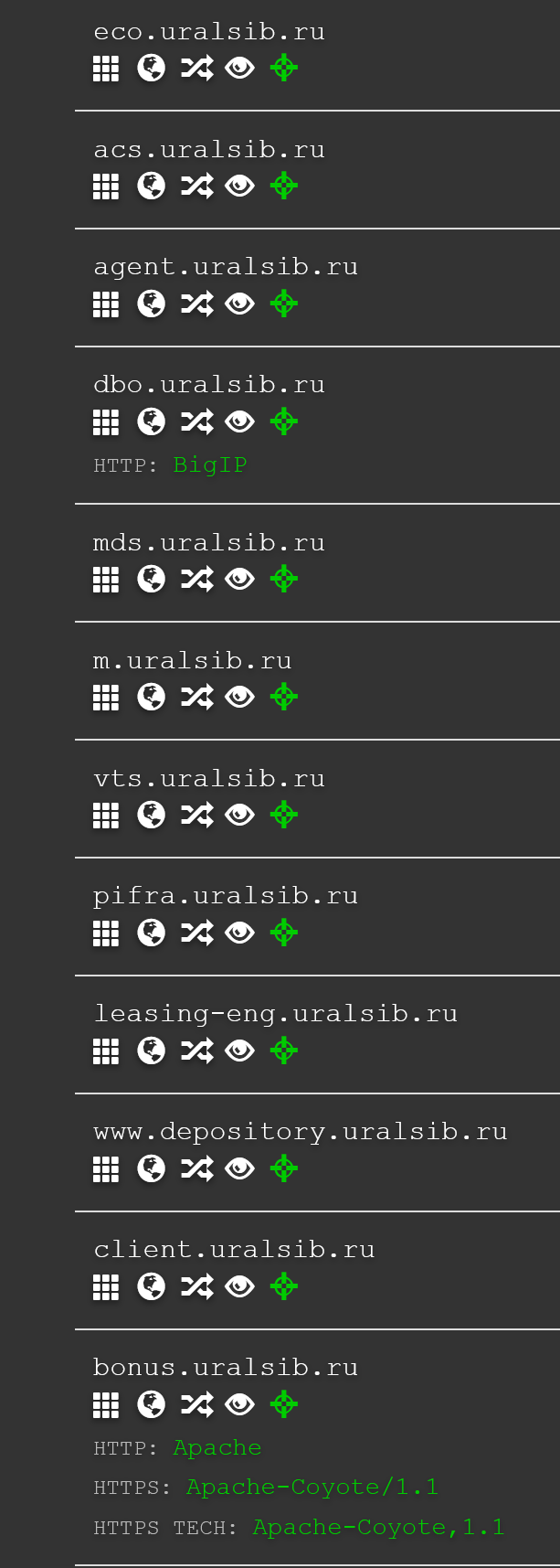

Как мы видим, чтобы вывести из строя платежную инфраструктуру банка, надо всего лишь немного пораскинуть мозгами и посмотреть поддомены. Не стоит удивляться увидя такое перейдя по домену платежного шлюза, чтобы получить нормальную картинку, запрос должен быть правильно сформирован:

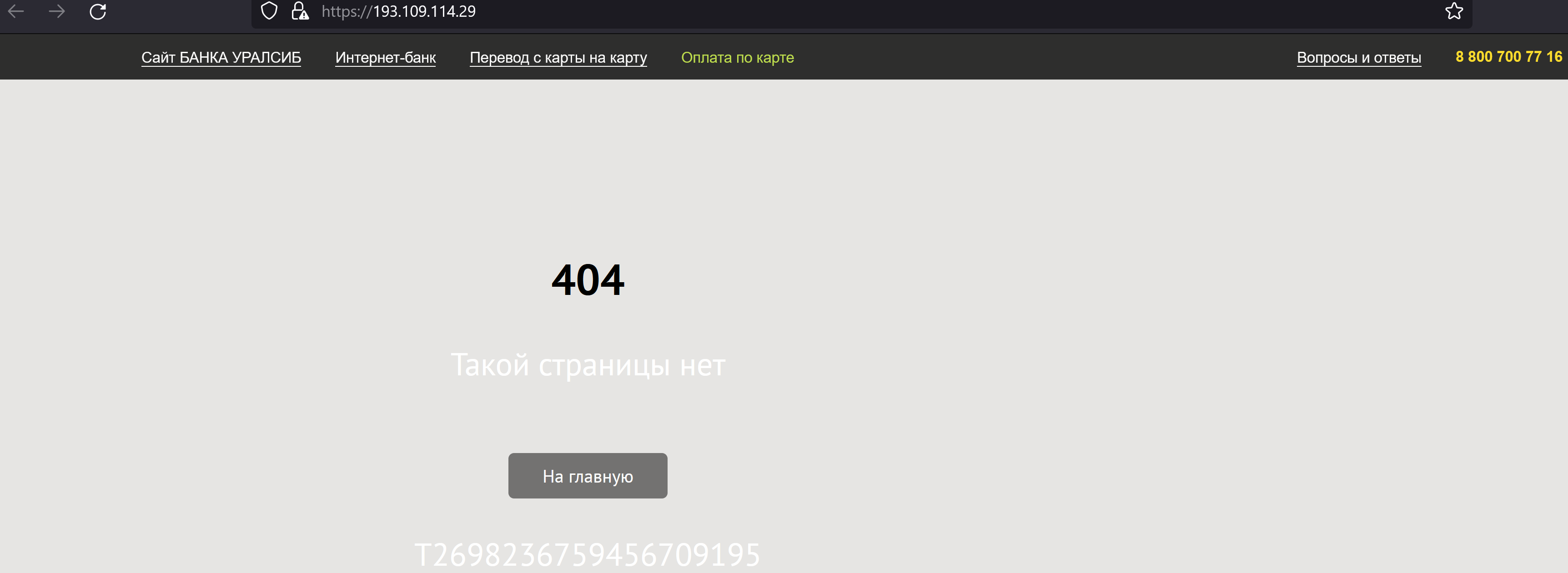

А вот здесь я нашел сервер VMWare, удар по нему отключает сразу несколько сервисов и, предположительно, много чего внутри сети.

Как мы видим, долбить банки это не сложно. не стоит начинать со сбера или с vtb. Начни с маленьких банков и ты увидишь, что результаты действительно будут!

Что делать, если банк защитился сервисами через ddos-guard или подобные прослойки?

Зачастую админы банка тупят, и несмотря на то, что они защищают свои хосты обратным прокси, они оставляют оригинальные хосты открытыми в интернет, в результате, через поисковики iot можно получить оригинальные ip адреса:

Простой запрос к Censys может дать избыточную информацию о том, что можно въебать и что нанесет серъезный ущерб. Надо смотреть на протоколы и на используемый софт, включив мозги. Да, придется покопаться, но найти мето по которому можно пиздануть так, чтобы поломалось вообще все – вполне реально. Если с первго раза не получилось, можно попытать удачу с запросами типа: uralsib* итп. Что то найдется, главное иметь терпение. Это самое важное в нашем деле.

Список российских ресурсов можно найти здесь:

В следующий раз мы поговорим об атаках на компас+ и p2p шлюзы.

Остановите войну!

Слава Украине!

братва атакуем ТАЙМЫР БАНК вся система ляжет внатуре

Крута стаття, дякую!

Чекаю з нетерпінням наступну, особливо про Компас )