С чего начать новичку в ИБ? Хочешь стать хакером – тебе сюда. Часть 2

Пришло время поговорить про литературу и курсы для новичков. В одной из наших прошлых публикаций, мы писали про сайты, которые помогут вам начать путь пентестера. Помимо списка сайтов, мы также писали про атаки на веб-приложения и прохождение простых CTF заданий. Теперь мы расскажем вам про книги, лучшие курсы, которые стоит пройти будущему специалисту и лучшие сертификаты, которые Вы можете получить.

С чего начать

Список курсов

SANS – SEC552: Bug Bounties and Responsible Disclosure

Учит студентов применять современные методы атаки, вдохновленные реальными кейсами bug bounty. Этот курс научит пентестеров обнаруживать и ответственно раскрывать сложные, основанные на логике недостатки приложений, которые не обнаруживаются автоматизированными средствами сканирования.

SANS – SEC588: Cloud Penetration Testing

Снабдит вас новейшими технологиями тестирования на проникновение в облако и научит оценивать облачные среды. В этом курсе Вы углубитесь в такие темы, как облачные микросервисы, хранилища данных, бессерверные функции, Kubernetes и Docker. Вы также узнаете конкретные тактики тестирования на проникновение в Azure и AWS, что особенно важно, учитывая, что Amazon Web Services и Microsoft занимают более половины рынка.

SANS – SEC699: Purple Team Tactics

Курс с ключевым акцентом на эмуляцию противника для предотвращения и обнаружения утечек данных. На протяжении всего курса студенты узнают, как можно имитировать реальные угрозы в реалистичной корпоративной среде.

SANS – FOR610: Reverse-Engineering Malware

Пройдя этот курс, Вы научитесь выворачивать вредоносное ПО наизнанку! Этот популярный курс подробно исследует инструменты и методы анализа вредоносных программ. Обучение FOR610 помогло специалистам по реагированию на инциденты, инженерам по безопасности и ИТ-администраторам приобрести практические навыки изучения вредоносных программ, нацеленных на системы Windows и заражающих их.

SANS – SEC564: Red Team Exercises and Adversary Emulation

Предоставит студентам навыки управления и планирования Red Team операций. Студенты поймут тактики, методы и процедуры, используемые противником для создания плана эмуляции противника с использованием MITRE ATT & CK (Adversary Tactics, Techniques, and Common Knowledge).

SANS – SEC580: Metasploit Kung Fu for Enterprise Pen Testing

Научит вас применять возможности фреймворка Metasploit в комплексном режиме тестирования на проникновение и оценке уязвимостей. В этом курсе Вы узнаете, как Metasploit может вписаться в вашу повседневную деятельность тестирований на проникновение, Вы также получите глубокое понимание структуры Metasploit и изучите разведку после эксплуатации, манипулирование токенами, атаки с использованием фишинга и богатый набор функций Meterpreter.

SANS – SEC487: Open-Source Intelligence OSINT Gathering and Analysis

Фундаментальный курс по сбору данных с открытых источников (OSINT), который учит студентов находить, собирать и анализировать данные. Этот курс предоставляет студентам базовые знания OSINT для достижения успеха в своей области и закрепляет эти знания с помощью более чем 20 практических упражнений.

SANS – SEC573: Automating Information Security with Python

Этот курс предназначен для того, чтобы дать вам навыки, необходимые для настройки или прямой разработки ваших собственных инструментов, чтобы поставить вас на путь становления пентестера.

SANS – SEC617: Wireless Penetration Testing and Ethical Hacking

Даст вам навыки, необходимые для понимания сильных и слабых сторон безопасности беспроводных систем. В этом курсе Вы узнаете, как оценить и определить точки доступа Wi-Fi и клиентские устройства, которые угрожают вашей организации; атаковать и использовать недостатки современных развертываний Wi-Fi с использованием технологии WPA2, включая сложные сети WPA2-Enterprise; понимать слабые места в протоколах Wi-Fi и применять их к современным беспроводным системам;

SANS – SEC542: Web App Penetration Testing and Ethical Hacking

В этом курсе Вы будете практиковать искусство эксплуатирования уязвимостей веб-приложений. Вы узнаете об инструментах и методах атакующего, чтобы стать хорошим защитником. С помощью подробных практических упражнений Вы изучите процесс тестирования проникновение веб-приложений.

SANS – FOR578: Cyber Threat Intelligence

Вредоносное ПО – инструмент противника, но реальная угроза – человек, и threat intelligence фокусируется на противодействии этим гибким и постоянным человеческим угрозам с помощью уполномоченных и обученных защитников. Во время целенаправленной атаки организация нуждается в первоклассной и передовой команде по поиску угроз или реагированию на инциденты, вооруженной разведданными об угрозах, необходимыми для понимания того, как действуют противники и как противостоять угрозе. FOR578: Cyber Threat Intelligence обучит вас навыкам разведки тактического, оперативного и стратегического уровня, необходимым для улучшения работы команд безопасности.

SANS – FOR508: Advanced Incident Response, Threat Hunting, and Digital Forensics

За последние несколько лет тактика и процедуры поиска угроз и реагирования на инциденты быстро эволюционировали. Ваша команда больше не может позволить себе использование устаревших методов реагирования на инциденты и поиска угроз, которые не позволяют должным образом идентифицировать скомпрометированные системы. Суть в том, чтобы постоянно искать атаки, которые проходят мимо систем безопасности, и ловить вторжения в процессе, а не после того, как злоумышленники выполнили свои задачи и нанесли ущерб организации. FOR 508 обучает передовым навыкам охоты, выявления, противодействия и восстановления от широкого спектра угроз в корпоративных сетях, включая противников национальных государств, организованные преступные синдикаты и активистов.

SANS – FOR526: Advanced Memory Forensics & Threat Detection

Углубленная форензика памяти обеспечивает критические навыки, необходимые экспертам цифровой криминалистики и специалистам по реагированию на инциденты. Курс использует самые эффективные бесплатные и открытые инструменты в отрасли на сегодняшний день и дает глубокое понимание того, как эти инструменты работают. FOR 526 это критический курс для любого исследователя, который хочет заняться продвинутой криминалистикой и реагированием на инциденты.

Pentester Academy – Web Application Pentesting

Дружественное введение в безопасность веб-приложений для новичков. Начинается с самых основ протокола HTTP, а затем переходит к более продвинутым темам.

Pentester Academy – Memcache Reconnaissance for Red-Blue Teams

Разведка – первый и, вероятно, самый важный шаг пентестинга и совместных упражнениях красно-синих. Хорошо проведенная разведка может помочь определить приоритетность тех систем, за которыми следует идти в первую очередь, и выделить больше времени и ресурсов. В последнее время наблюдается значительный технический прогресс в области веб-разработки, облачных технологий, машинного обучения и т. д. что привело к фундаментальным изменениям в том, как создаются и работают сети. Из-за этого также было введено множество новых сетевых и прикладных компонентов. Цель этого курса-помочь слушателям лучше понять эти новые технологии и компоненты.

Pentester Academy – Linux Rootkits for Red-Blue Teams

Linux доминирует на рынке серверных, встроенных, а теперь и на рынке устройств Интернета вещей (IoT). В последнее время встроенные системы и устройства Интернета Вещей, в частности, стали предпочтительным оружием в онлайн-атаках. Этот курс научит красно-синие команды, как работают руткиты и что делать с защитой своих систем от них.

Pentester Academy – Attacking and Defending Active Directory

Когда речь заходит о безопасности AD, существует большой пробел в знаниях, который специалисты по безопасности и администраторы изо всех сил пытаются заполнить. Этот курс предназначен для людей, которые хотели бы расширить свои знания в области безопасности и понять практические угрозы и атаки в современной среде Active Directory.

Offensive Security – AWAE OSWE

Advanced Web Attacks and Exploitation это продвинутый курс безопасности веб-приложений, в нем Вы получите навыки, необходимые для проведения тестов на проникновение веб-приложений white box.

В этом курсе студенты научатся:

- Выполнять анализ исходного кода веб-приложения;

- Определять логические уязвимости, которые не могут обнаружить многие корпоративные сканеры;

- Комбинировать логические уязвимости для создания POC эксплоитов;

- Использовать уязвимости, объединяя их в сложные атаки.

offensive Security – PWK

Этот онлайн-курс этического взлома дает понимает про инструменты и методы тестирования на проникновение через практический опыт, тренирует не только навыки, но и мышление, необходимое для успешного тестирования проникновения. Студенты, которые заканчивают курс и сдают экзамен, получают желанную сертификацию Offensive Security Certified Professional (OSCP).

CompTIA – Network +

Network + гарантирует, что ИТ-специалист получит знания и навыки, необходимые для:

- Проектирования и внедрения функциональных сетей;

- Настройки, управления и обслуживания основных сетевых устройств;

- Использования таких устройства, как коммутаторы и маршрутизаторы, для сегментации сетевого трафика и создания устойчивых сетей;

- Определения преимуществ и недостатков существующих сетевых конфигураций;

- Внедрения сетевой безопасности, стандартов и протоколов;

- Устранения неполадок в сети;

- Поддержки и создания виртуализированных сетей;

eLearnSecurity – Practical Network Defense (PND)

PND – один из практических курсов по ИТ-безопасности eLearnSecurity, который охватывает защитную сторону сетевой безопасности. Навыки, полученные в этом курсе очень ценны как для команды защиты, так и для команды нападения.

Курсы, которые можно найти в интернете

Массачусетский технологический институт выложил в Интернет лекции со своих дисциплин и курсов, читаемых в MIT. Было среди них и пять курсов, посвященных “нашей” теме:

- Network and Computer Security. Автор этого курса – Роналдь Райвест, тот самый, который входил в тройку, чьи первые буквы фамилий составили аббревиатуру RSA. На самом деле курс посвящен только криптографии, а не информационной безопасности.

- Computer Systems Security. 23 лекции (есть и видео по ним) по различным аспектам ИБ – песочницы, защита Web, отслеживание данные, защита мобильных телефонов, экономика ИБ и т.п. Несистемно, но есть интересные вещи.

- Cryptography and Cryptanalysis. По описанию – базовые понятия криптографии и криптоанализа. Сами лекции не выложены.

- Advanced Topics in Cryptography. Продолжение предыдущего курса (лекции выложены), почти целиком посвященное разным аспектам доказательств с нулевым разглашением.

- Selected Topics in Cryptography. Курс, по сути, посвященный двум темам – криптографическим протоколам и электронному голосованию с теоретической и практической точек зрения.

Помимо MIT свои курсы по ИБ выкладывают и другие образовательные учреждения:

- Университет Беркли

- CS161 Computer Security. Всего понемногу. Но в отличии от MIT у Беркли материал представлен лучше. Тут и тайминг, и домашние работы, и тезисы обсуждений/дискуссий по каждой теме, и финальные проекты, и много чего еще.

- CS261N Internet/Network Security.

- CS276 Cryptography

- Университет Стэнфорда

- CS155 Computer and Network Security. Тут даже виртуалки по ряду проектов выложены.

- CS55N: Great Ideas in Computer Security and Cryptography

- CS255: Introduction to Cryptography and Computer Security

- CS259: Security Analysis of Network Protocols

- CS355: Topics in Cryptography

- CS99J: Computer Security and Privacy

- CS142: Web Programming and Security

- Университет Пурдью

- ECE404 Introduction to Computer Security

- CS590N Logical Methods for Information Security

- CS426 Computer Security

- CS526 Information Security

- CS355 Cryptography и более свежий CS555 о том же

- Университет Мэриленда

- CMSC414 Computer and Network Security. Программа и наполнение менялись не единожды, а каждый сезон. Более свежие материалы лекций выложены тут, тут, тут, тут, тут, тут и тут.

- CSMC456 Introduction to Cryptography.

- CMSC 858K Introduction to Secure Computation

- Университет Принстона

- COS432 Information Security

- COS433 Cryptography

- Университет Карнеги-Меллона

- ECE732 Secure Software Systems. Курс целиком про безопасность ПО.

- 15-349 Introduction to Computer and Network Security

- Некоторые другие

- CSE484 Computer Security от Вашингтоновского университета

- CIS4930 и CIS5930 Offensive Computer Security (лекции за 2013 и 2014 годы) от Университета Флориды. Интересны не только тем, что контент меняется ежегодно, но и тем, что этот курс полностью посвящен безопасному программированию и ИБ программного обеспечения.

- CS645 Network Security от Университета Дрекселя

Многие университеты выкладывают свои курсы на Coursera. Например, Computer Security. Стэнфордский курс по безопасности ПО. Немало курсов на Coursera выложили Мэриленд, Принстон, Вашингтон и другие.

Список лучших сертификатов

CISM (Certified Information Security Manager)

CISSP (Certified Information Systems Security Professional)

GSEC: GIAC Security Essentials

ECSA: EC-Council Certified Security Analyst

SSCP: Systems Security Certified Practitioner

CRISC: Certified in Risk and Information System Control

CISA: Certified Information Systems Auditor

CCSP: Certified Cloud Security Professional

CHFI: Computer Hacking Forensic Investigator

CCNA: Cisco Certified Network Associate Security

Security Analyst Penetration Tester

GIAC Open Source Intelligence (GOSI)

GIAC Defensible Security Architecture (GDSA)

Список литературы

James Corley: Hands-On Ethical Hacking and Network Defense

Это серьезная основополагающая книга для новичков, и лучшие книги изучают хакерство, в том числе и новичков, которые не имеют представления о сетях, безопасности, взломе и т. Д. Автор использует простой и эффективный язык и дает подробные объяснения различных концепций.

Black Hat Python: Python Programming for Hackers and Pentesters

Эта книга отлично подходит для тех, кто имеет некоторый опыт программирования (не обязательно на Python), но не имеет опыта взлома. В книге используется Python 2, и основное внимание в ней уделяется написанию эффективных хакерских инструментов.

Blue Team Handbook: Incident Response Edition

Blue Team Handbook – это справочное руководство для специалистов по реагированию на инциденты, инженеров по безопасности и специалистов по информационной безопасности. Книга включает важную информацию в сжатом формате справочника. Основные темы освещают процесс реагирования на инциденты, то, как работают злоумышленники, общие инструменты для реагирования на инциденты, методологию сетевого анализа, общие индикаторы компрометации, процессы анализа Windows и Linux, примеры использования tcpdump, использование Snort IDS и многое другое. Книга разработана специально для того, чтобы делиться «реальным жизненным опытом», поэтому она приправлена практическими приемами, полученными авторами за обширную карьеру в работе с инцидентами.

BTFM: Blue Team Field Manual

BTFM – это руководство по реагированию на инциденты в области кибербезопасности, которое состоит из пяти основных функций идентификации, защиты, обнаружения, реагирования и восстановления, предоставляя тактические шаги и команды для использования при подготовке к инциденту кибербезопасности, его проработке и восстановлении.

RTFM: Red Team Field Manual

Книга является подробным руководством членов Red Team, которые обычно оказываются “на миссии” без Google. RTFM содержит базовый синтаксис для часто используемых инструментов командной строки Linux и Windows, он также содержит уникальные варианты использования мощных инструментов, таких как Python и Windows PowerShell. RTFM будет постоянно экономить ваше время на поиске трудно запоминающихся нюансов Windows, таких как инструменты командной строки Windows wmic и dsquery, ключевые значения реестра, синтаксис запланированных задач, места запуска и сценарии Windows. Что еще более важно, книга научит вас некоторым новым техникам красной команды.

Cybersecurity Attacks – Red Team Strategies

Книга начинается с руководства по созданию и управлению red team, включая эффективные способы обмена результатами и выводами для повышения осведомленности. К концу этой книги Вы будете хорошо знакомы с основными методами, необходимыми для повышения ваших существующих навыков.

Cybersecurity – Attack and Defense Strategies

Эта книга также посвящена стратегиям защиты для повышения безопасности системы. Вы также откроете для себя подробные инструменты, включая Azure Sentinel, чтобы обеспечить наличие элементов управления безопасностью на каждом сетевом уровне и как выполнить процесс восстановления скомпрометированной системы.

Cybersecurity for Beginners by Raef Meeuwisse

Книга позволяет легко понять основы кибербезопасности, даже если у вас нет технических знаний. В конце книги есть раздел в алфавитном порядке, который поможет вам перевести многие из основных технических терминов кибербезопасности на простой, нетехнический английский язык.

Gray Hat Hacking: The Ethical Hacker’s Handbook

Книга охватывает все основы, а затем переходит к некоторым промежуточным концепциям. Независимо от того, новичок Вы или нет, Вы точно извлечете пользу из этой книги.

Advanced Penetration Testing: Hacking the World’s Most Secure Networks

В книге описаны некоторые сложные сценарии и методы борьбы с ними. Объединяет методы социальной инженерии, программирования и эксплуатирования уязвимостей в мультидисциплинарный подход для выявления и взлома сред с высоким уровнем безопасности.

Penetration Testing: A Hands-On Introduction to Hacking

В этой книге эксперт по безопасности, исследователь и инструктор Джорджия Вайдман (Georgia Weidman) познакомит вас с основными навыками и методами, которые необходимы каждому пентестеру. Используя лабораторию на основе виртуальных машин Вы пройдете серию практических уроков с такими инструментами, как Wireshark, Nmap и Burp Suite.

Secrets of Reverse Engineering by Eldad Eilam

Начав с базовых понятий по обратному инжинирингу, включая внутреннее устройство компьютера, операционные системы и язык ассемблера, эта книга предлагает читателям практические, глубокие методы изучения программного обеспечения. Книга разделена на две части: первая посвящена реверс-инжинирингу, связанной с безопасностью, а вторая исследует более практические аспекты обратной инженерии.

Linux Basics for Hackers: Getting Started with Networking, Scripting, and Security in Kali

В этой книге используется дистрибутив Kali Linux для обучения основам Linux с упором на то, как их будут использовать хакеры. Темы включают основы командной строки Linux, файловые системы, работу в сети, основы BASH, управление пакетами, а также ядро и драйверы Linux.

Если Вы хотите начинать изучать кибербезопасность и тестирование на проникновение, Linux Basics for Hackers – отличный первый шаг. Используя Kali, Вы изучите основы использования операционной системы Linux и приобретете инструменты и методы, необходимые для управления средой Linux.

Грокаем алгоритмы 2017 Адитья Бхаргава

Алгоритмы — это всего лишь пошаговые решения задач, и большинство таких задач уже были кем-то решены, протестированы и проверены. Можно, конечно, погрузится в глубокую философию гениального Кнута, изучить многостраничные фолианты с доказательствами и обоснованиями, но хотите ли Вы тратить на это свое время?

Откройте великолепно иллюстрированную книгу “Грокаем алгоритмы”. Иллюстрированное пособие для программистов и любопытствующих” и Вы сразу поймете, что алгоритмы — это просто.

Освой самостоятельно SQL за 10 минут. 4-е издание. Бен Форта

В книге предлагаются простые и практичные решения для тех, кто хочет быстро получить результат. Проработав все 22 урока, на каждый из которых придется затратить не более 10 минут, Вы узнаете обо всем, что необходимо для практического применения SQL. Приведенные в книге примеры подходят для IBM DB2, Microsoft Access, Microsoft SQL Server, MySQL, Oracle, PostgreSQL, SQLite, MariaDB и Apache OpenOffice Base.

Fuzzing. Исследование уязвимостей методом грубой силы, Майкл Саттон, Адам Грин, Педрам Амини

Фаззинг – это процесс отсылки намеренно некорректных данных в исследуемый объект с целью вызвать ситуацию сбоя или ошибку. Настоящих правил фаззинга нет. Это такая технология, при которой успех измеряется исключительно результатами теста. Для любого отдельно взятого продукта количество вводимых данных может быть бесконечным. Фаззинг – это процесс предсказания, какие типы программных ошибок могут оказаться в продукте, какие именно значения ввода вызовут эти ошибки.

Python. Книга рецептов. Дэвид Бизли

Книга даст четкое понимание, как именно стоит писать приложения на Python, чтобы не пришлось раз за разом их переделывать и они были удобны для работы. Это наиболее полное и систематичное руководство по Python, в нем разобраны самые популярные подходы для создания легкочитаемого, оптимизированного и поддерживаемого кода. Также приведены примеры применения полученных знаний в прикладных областях, все главы сопровождаются конкретными заданиями.

Компьютерные сети. Принципы, технологии, протоколы: Юбилейное издание. Олифер В. Г., Олифер Н. А.

Издание предназначено для студентов, аспирантов и технических специалистов, которые хотели бы получить базовые знания о принципах построения компьютерных сетей, понять особенности традиционных и перспективных технологий локальных и глобальных сетей, изучить способы создания крупных составных сетей и управления такими сетями.

Ловушка для багов. Полевое руководство по веб-хакингу. Яворски П.

Книга познакомит вас с белым хакингом — поиском уязвимостей в системе безопасности. Неважно, являетесь ли Вы новичком в области кибербезопасности, который хочет сделать интернет безопаснее, или опытным разработчиком, который хочет писать безопасный код, Питер Яворски покажет вам, как это делается.

В книге рассматриваются распространенные типы ошибок и реальные хакерские отчеты о таких компаниях, как Twitter, Facebook, Google, Uber и Starbucks. Из этих отчетов Вы поймете принципы работы уязвимостей и сможете сделать безопасней собственные приложения.

Основы веб-хакинга: нападение и защита. Ю. В. Жуков

Книга для всех интересующихся хакингом веб-сайтов, с параллельным освещением аспектов надежной защиты. Изложение построено на учебных примерах, которые пользователь создает на своем компьютере, и реальных уязвимостях широко распространенных бесплатных движков сайтов, уже имеющихся в тестовой системе.

Аудит безопасности информационных систем. Н. Скабцов

В этой книге рассматриваются методы обхода систем безопасности сетевых сервисов и проникновения в открытые информационные системы. Информационная безопасность, как и многое в нашем мире, представляет собой медаль с двумя сторонами. С одной стороны, мы проводим аудит, ищем способы проникновения и даже применяем их на практике, а с другой — работаем над защитой.

PHP глазами хакера. Михаил Фленов

Рассмотрены вопросы безопасности и оптимизации сценариев на языке РНР. Описаны типичные ошибки программистов, благодаря которым хакеры проникают на сервер, а также представлены методы и приведены практические рекомендации противостояния внешним атакам. Показаны реальные примеры взлома Web-серверов. Во 2-м издании книги большое внимание уделено защите баз данных, шифрованию, рассказано о тесте САРТСНА, а также о распространенных приемах “борьбы за пользователя” (переадресации, всплывающих окнах и др.).

Linux глазами хакера. М. Е. Фленов

Рассмотрены вопросы настройки ОС Linux на максимальную производительность и безопасность. Описано базовое администрирование и управление доступом, настройка Firewall, файлообменный сервер, WEB-, FTP- и Proxy-сервера, программы для доставки электронной почты, службы DNS, а также политика мониторинга системы и архивирование данных.

Приведены потенциальные уязвимости, даны рекомендации по предотвращению возможных атак и показано, как действовать при атаке или взломе системы, чтобы максимально быстро восстановить ее работоспособность и предотвратить потерю данных.

Лаборатория хакера. С. А. Бабин

В виде очерков описаны познавательные эксперименты, которые может выполнить в домашних условиях каждый желающий, начиная со старшеклассника и студента. Используемые программы, как правило, бесплатны.

Теории дан минимум, зато книга насыщена практическими приемами по разнообразным темам. Описан ряд способов перехвата паролей, взлома Wi-Fi-сетей, дальнейшие действия злоумышленника после проникновения в локальную сеть жертвы. Рассказано о шифровании данных, способах сохранения инкогнито в Интернете, методах взлома паролей из базы Active Directory.

Информационная безопасность: защита и нападение. А. А. Бирюков

В литературе по информационной безопасности (ИБ) в настоящее время не наблюдается недостатка. Однако в большинстве книг на эту тему приводится лишь малая часть тех сведений, которые необходимы для комплексного обеспечения информационной безопасности на предприятии.

Данная книга представляет собой попытку преодолеть односторонний подход к теме ИБ. Книга предназначена для системных администраторов и пользователей малых и средних сетей, осуществляющих защиту корпоративных ресурсов. Здесь приводятся как техническая информация, описывающая атаки и защиту от них, так и рекомендации по обеспечению информационной безопасности с соответствующими примерами.

Тренажеры

1. Недорого и сердито. Например, Pentester Academy предлагает более 1900 лабораторий и курсов по подписке за $70 в месяц. Затрагиваются разные практики: анализ трафика, веб-приложения, разведка, сети интернета вещей, форензика, безопасное программирование и т.д. Лаборатории настраиваются в зависимости от навыков и интересов учащегося, временные лимиты на выполнение упражнений отсутствуют, а все нужные для практики инструменты предустановлены. В этом видео можно посмотреть, как выглядит работа в этих лабораториях.

2. Как мы и писали, у SANS тоже есть много форматов (но дорого), чтобы попробовать новые знания в деле: соревнований в режиме реального времени и киберполигонов для самостоятельной тренировки. Соревнования можно выбирать по понравившемуся направлению: форензике, пентесту, безопасности промышленных систем и т.д. Большинство из тренировочных платформ платные, но до конца этого года работают еженедельные бесплатные интерактивные челенджи.

3. Game of Hacks – это тестирование для оценки знания уязвимого кода. Есть 3 уровня в зависимости от навыков. Каждую задачу вы решаете за ограниченный период времени.

4. На Crypto Pal собрано 48 практических упражнений по криптографии. Это возможность обучаться в формате, когда вы сначала сталкиваетесь с проблемой и пытаетесь ее решить, а уже потом ищите ответы. После решения всех упражнений вы будете понимать, как устроены криптосистемы, и как они могут быть атакованы. Подходит для новичков в криптографии, но понадобится знание хотя бы одного популярного языка программирования. Практикум помогает увидеть веб-приложение глазами хакера.

Ну и ещё много всего, но об этом мы уже писали.

Где ещё “потренить” и набраться опыта?

1. Мы уже писали про неё. На платформе Hack the Box вы сможете проверить навыки пентеста машин, а также влиться в комьюнити по кибербезопасности. Машина для тренировки выбирается из предлагаемых вариантов по уровню сложности, установленной ОС и другим параметрам. В разделе «Retired» можно найти уже пройденные машины с видео-прохождением. Просмотрев с десяток таких видео, вы будете понимать, с чего начинать и на что обращать внимание. Платформа также предлагает VIP-пакет с документацией к retired-машинам и подробным разбором.

2. Про это тоже писали, но напомним. На платформе VulnHub собраны виртуальные машины, которые можно скачать, чтобы практиковаться в цифровой безопасности, а также в администрировании сети и ПО. Чтобы лучше понять, как работать с виртуальными машинами в хакинге, предлагаем ознакомиться с этим небольшим гайдом. Также стоит посмотреть разборы кейсов на том же Хабре: разбор виртуальной машины Mr.Robot (у этого автора есть прохождение и других машин). На Reddit тоже достаточно разборов. К тому же на VulnHub можно найти множество полезных ресурсов о хакинге и кибербезопасности в целом.

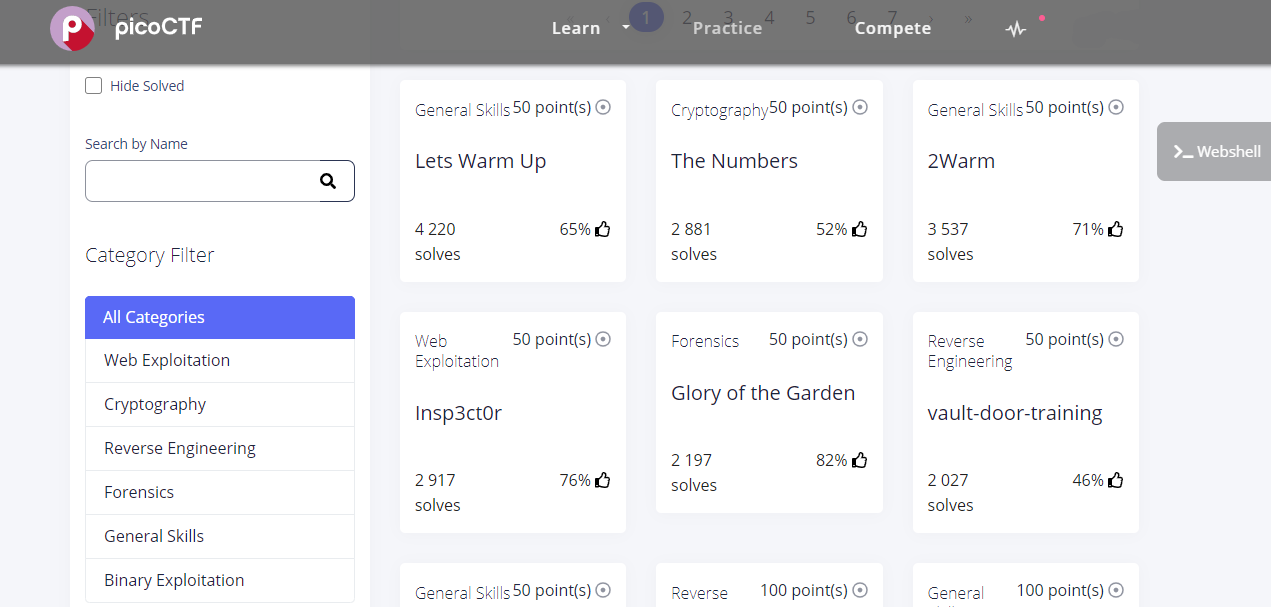

3. PicoCTF – еще одна платформа в формате all-in-one: ресурсы для изучения, практические задания и CTF-соревнования. Задачи берутся из прошедших CTF: в личном кабинете вы можете потренироваться их решать. Сначала попытайтесь найти ответы самостоятельно, а потом посмотрите прохождение в этом видео и в этом.

Создатели PicoCTF позиционируют проект, как платформу для начинающих. Они отмечают, что задания подойдут даже для подростков.

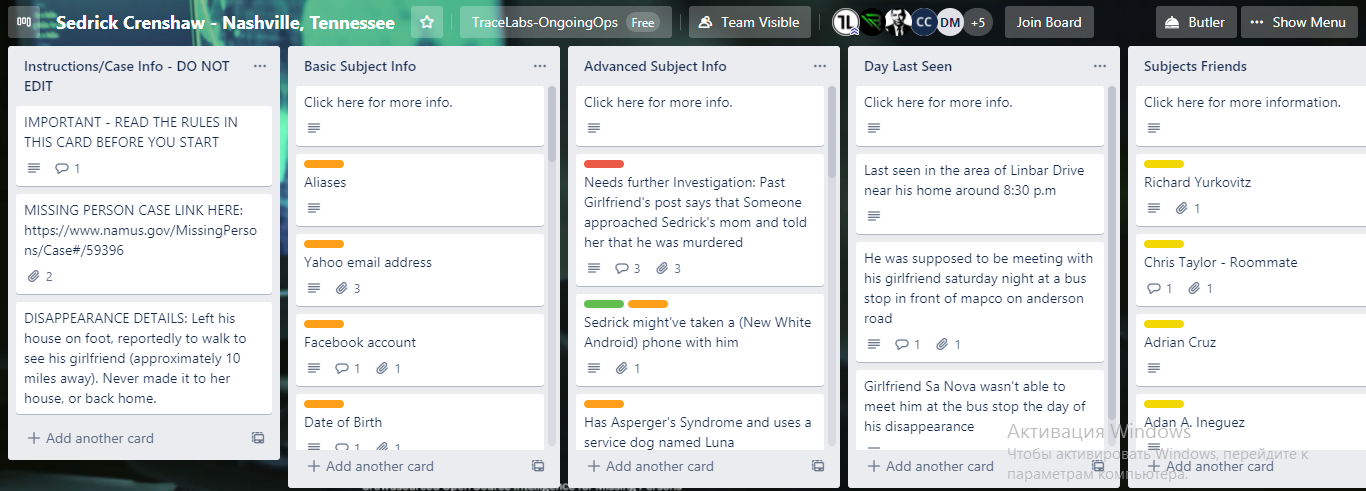

4. Есть возможность прокачивать скиллы безопасника, одновременно совершая благородные поступки. Ее предоставляет некоммерческая организация Trace Labs. Она организует CTF-соревнования по поиску пропавших людей: вы реально помогаете их родственникам и правоохранительным органам. Среди открытых данных нужно найти всевозможные уязвимости, которые помогут получить дополнительную информацию о пропавшем.

Кроме соревнований можно также участвовать в комьюнити в Slack. В разделе «ongoing ops» вы найдете доску trello, куда добавляется информация о розыске.

В этом воркспейсе можно найти много другой полезной информации, включая вакансии по всему миру и анонсы мероприятий.

Заключение

Большой список ресурсов по прокачке скиллов ИБ можно найти здесь: https://github.com/husnainfareed/Awesome-Ethical-Hacking-Resources

Перечислять книги и курсы можно еще очень долго, мы написали лишь про те, с которых стоит начать новичку, если Вы хотите углубиться в тему, то всегда можете найти интересные материалы на канале телеграм @cybersecs или начать с нуля на @ebursa, там же Вы сможете найти большую часть курсов и книг, про которые написано в этой статье.