IMP4Gt: атака на LTE

Любители мобильной связи и сотовых сетей, помните, не одним SS7 жив фрикер. И если кто думает, что с приходом нового поколения связи фрикинг “загнётся” – вы не правы.

Поскольку протоколы 4G и выше используют устойчивые алгоритмы шифрования, без предварительного физического доступа к устройству получить данные из канала связи до недавнего времени было практически невозможно .

На практике, для успешной атаки на сотовую сеть требовался либо физический доступ к ресурсам оператора (есть у силовиков всех нормальных государств и тотальная запись всех разговоров ведётся повсеместно), либо деградация канала связи до архаичных стандартов (действие данной технологии можно было увидеть, например, в Крыму и на Донбассе, пока Российские деятели договаривались за установку нормального оборудования на каналы связи). Существуют и портативные версии аппаратно-програмных комплексов для прослушки GSM(не LTE), которые можно приобрести по ценнику от $50к, но эти АПК не помогут вам взломать 4G если выбор этого стандарта в “трубе” сделан принудительно. Что уже давно практикуют все нормальные люди.

Для желающих “поиграться с возможностями” и не платить $50k, в паблике, для атаки на GSM с помощью помощью Software Defined Radio(SDR) устройств таких как hackRF существует масса годного софта. Из протестированных мной можно отметить gr-GSM. Есть и другие разработки и к теме SDR в целом и фрикинга в частности мы обязательно вернемся но уже с видео.Поговорим об LTE. Прошлогодние потуги специалистов из Кореи, применявших фазинг, как вектор атаки, доказали, что LTE уязвим, в частности благодаря отсутствию проверки целостности пакетов. А вот совсем недавно ребята из проекта IMP4Gt (гуглится) уже пообещали в ближайшее время продемонстрировать сплоит способный выполнять вышеуказанную атаку. В результате, пишут авторы, возможно авторизоваться как другой юзер и даже получить доступ к траффику. А это уже совсем другой калинкор.

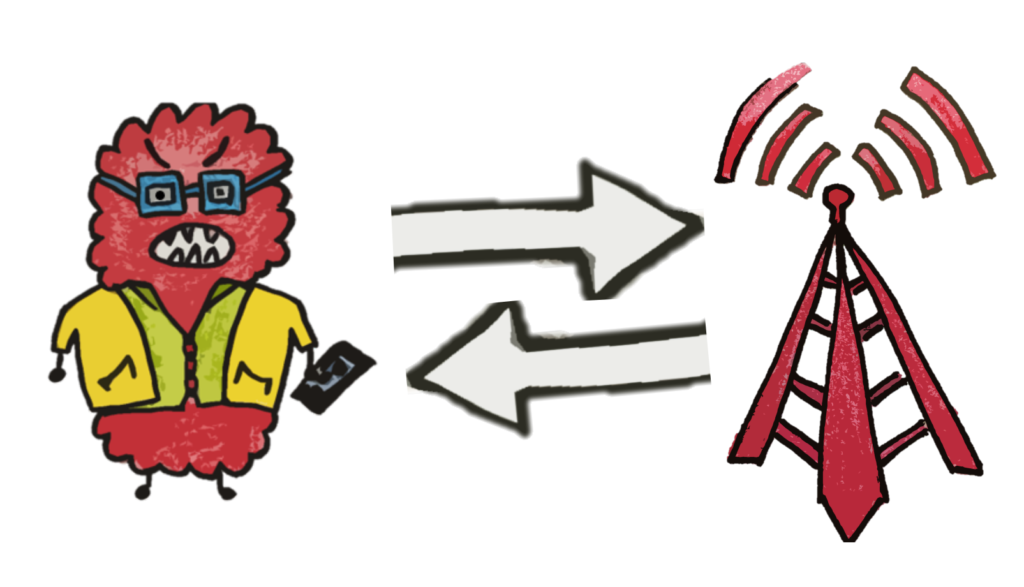

Что же делать, чтобы не пострадать от подобных атак? Всё старо, как мир. Нужно просто использовать дополнительные уровни шифрования, например VPN, и принудительно включить 4G в настройках телефона.Ключевым элементом атак IMP4GT является software-defined radio (то есть для осуществления атаки злоумышленник должен находиться неподалеку от своей жертвы). Такое устройство способно перехватывать сигналы между мобильным устройством и базовой станцией, и, используя их, обмануть смартфон, выдав себя на базовую станцию, или напротив, обмануть сеть, прикинувшись смартфоном. Как только канал связи скомпрометирован, начинается манипулирование пакетами данных, которые циркулируют между устройством и базовой станцией.«Проблема в отсутствии защиты целостности: пакеты данных между мобильным телефоном и базовой станцией передаются в зашифрованном виде, что защищает данные от прослушивания. Однако есть возможность изменить эти пакеты данных. Мы не знаем, что находится в пакете данных, но можем спровоцировать возникновение ошибок, изменяя биты с 0 на 1 или с 1 на 0», — рассказывают эксперты.

В итоге такие баги могут заставить мобильное устройство и базовую станцию расшифровать или зашифровать сообщения, преобразовать информацию в простой текст или создать ситуацию, когда злоумышленник сможет отправлять команды без авторизации.

Такие команды могут быть использованы для покупки платных подписок или бронирования услуг (когда счет оплачивает кто-то другой), но могут иметь и более серьезные последствия. Например, атакующий может посещать сайты под чужой личиной и передавать информацию от чужого имени, тем самым подставляя других людей.Авторы исследования подчеркивают, что атаки IMP4GT опасны и для некоторых 5G-сетей. Уязвимость может быть устранена в сетях 5G путем внедрения обязательной защиты целостности на уровне пользователя, но это потребует немалых затрат со стороны операторов связи (дополнительная защита будет генерировать большую передачу данных, а базовым станциями необходимы изменения), а также замены существующих смартфонов.Подробный доклад о проблеме специалисты представят на конференции NDSS Symposium 2020, которая скоро состоится в Сан-Диего.