Бесплатные способы анонимизации траффика через Tor/I2P для самых маленьких, жадных и ленивых. Часть 1: Тор в Windows

Мы уже не раз писали о том, как поднять свой VPN и о том, как важно, чтобы сервер был именно твой. Почитать можно здесь и здесь. Писали даже о том, как сделать свой собственный маршрутизатор Tor на Raspberry. А вопросов остается не меньше. Ведь не все могут, не все хотят, а анонимности (и доступа к запрещенным ресурсам) хочется всем. В этой статье я тебе расскажу как отправлять (почти) весь трафик через тор без сложных настроек и c использованием только общедоступных средств, никаких заморочек. Только анонимность.

Ведь даже у хорошо настроенного VPN есть свои изъяны. Например, если ты не используешь цепочку из нескольких серверов, а всего один комп, с него или с его аплинка могут снять логи. А логи могут быть использованы в суде. Да и как показывает практика даже несколько серверов не спасут, если тебя действительно хотят найти.

Провайдер твоего интернета знает ip-адрес твоего VPN-сервера, провайдер VPN-сервера также знает твой ip-адрес. На нашем сервера остаются наши определенные идентификаторы, остаётся история подключений и взаимодействий с ним. Мы конечно можем добавить в цепочку больше VPN-серверов, но так или иначе, при большом желании ее можно размотать и выйти на нас. Еще надо учитывать, что мы используем белый ip-адрес, который является статическим и то есть мы используем компьютер внутри дата-центра какой-то компании (обычно это AWS, Digital Ocean, Google). Возникают нюансы с регистрацией, оплатой на этих сервисах. А это уже не является этичным для безопасности и снижает анонимизацию твоей персоны. Дефолтный VPN не способен сделать нас анонимным, он просто выводит трафик за пределы страны.

Простейшее решение с Tor будет удобным, когда хочется обойти ограничения правителственных регуляторов различных стран (например, дыбильные запреты, реестр которых только в одной РФ переваливает за десять тысяч записей, впрочем и другие страны не отстают)

И что же делать, спросишь ты? Выход есть. Стоит всего лишь добавить в свою цепочку Tor или I2P. Такой вариант в разы увеличивает твою анонимность и практически сводит к нулю шансы на то, что тебя могут отследить. Однако есть и обратная сторона медали. В минусах – низкая скорость обусловленная спецификой луковой/I2P маршрутизации и то, что многие ресурсы отказываются работать с даркнетовских айпишников. Что выбирать – решать тебе.

Несмотря на то, распростренение других операционных систем, “винда”, увы, всё еще занимает лидирующие позиции. Так что начнём с неё.

Итак, сегодня мы обсудим большинство вариантов анонимизации трафика через Tor

Windows

Внимание! Для Widows существует два способа установки Tor. В первом случае Tor поставляется с браузером. В таком случае для использования этой сети тебе потребуется каждый раз открывать браузер, но при этом используемый порт будет 9150. Во втором случае, если ты предпочтешь запускать Tor как сервис, по умолчанию порт будет 9050 (о том как это сделать – в конце этой главы). Хотя это и можно изменить с помощью настроек в torrc. Просто помни об этом изучая приведенные мной примеры.

Самый простой вариант

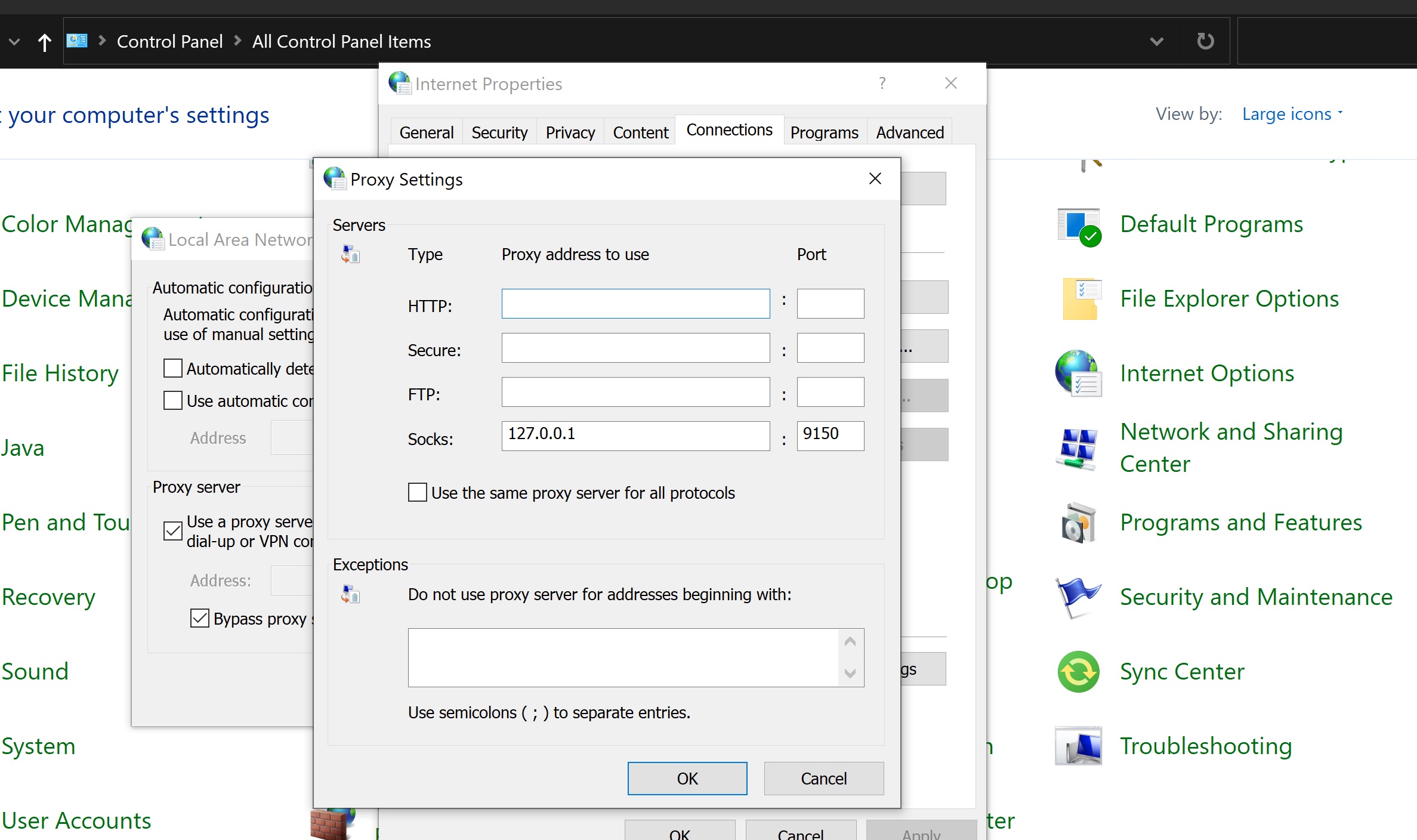

Самый простой вариант – это установка Tor и использование встроенных средств Windows. Особой анонимности от этого способа не жди, но упомянуть его как вариант “для бедных, тупых и ленивых” конечно можно. Для проксирования соединений средствами Windows качаем Tor, устанавливаем и запускаем его. После установки заходим в Панель Управления -> Настройки интернет -> вкладка Соединения -> настройки сети -> дополнительно. Появится вот такое окно:

Теперь находим поле Socks и прописываем туда 127.0.0.1 и порт тем самым указывая, что подключаться надо к самому себе на 9150 порт, на котором в windows запускается tor. Открываем tor browser и пробуем подключиться. Видим, что трафф идёт через tor. Но я ещё раз предупреждаю, что не стоит расслабляться, ведь такой способ не даёт должной анонимности.

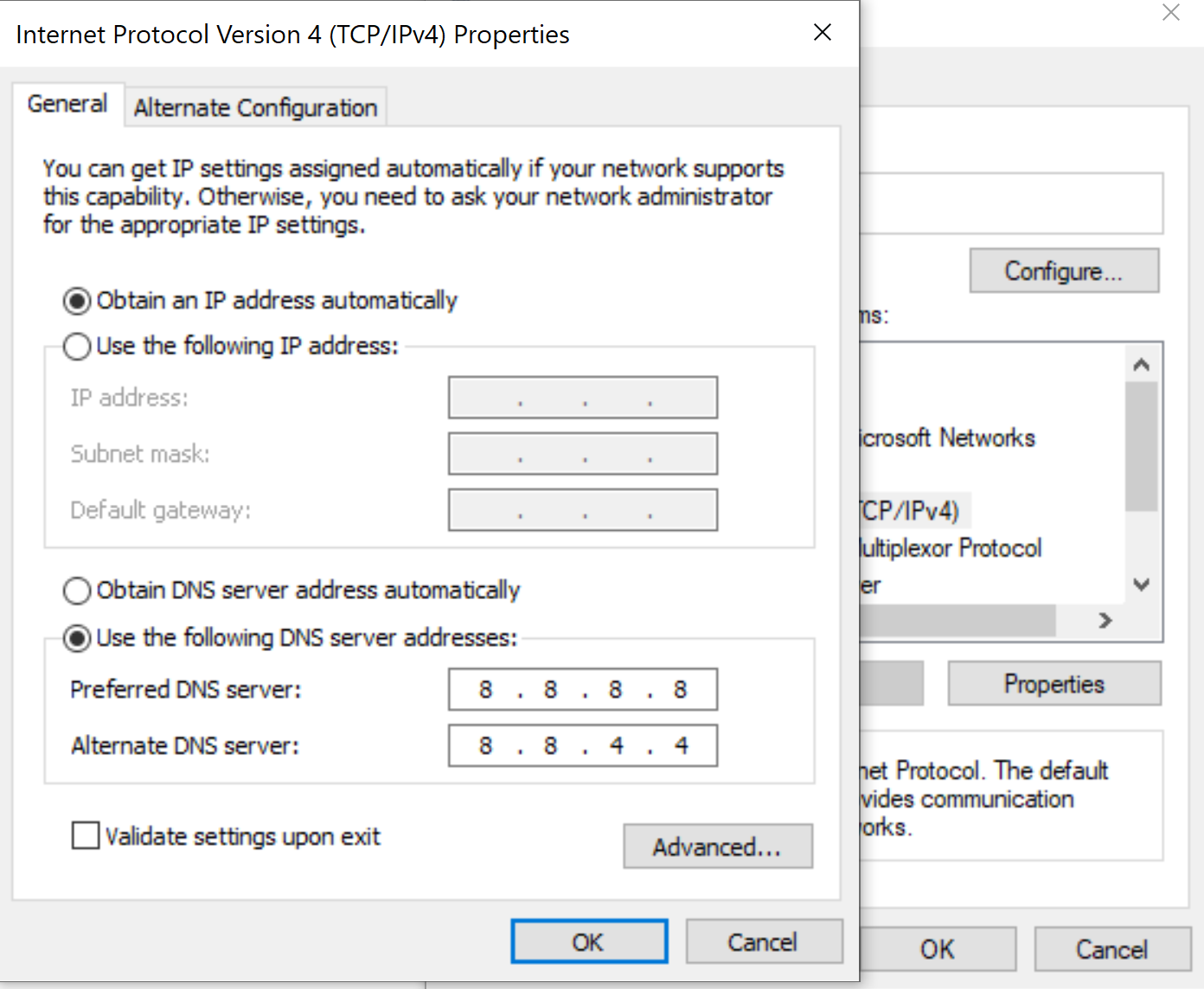

Анонимность можно немного повысить, если принудительно поменять сервера DNS в настройках адаптера:

Открываем список сетевых адаптеров, открываем настройки адаптера через который ты подключен к сети, находим свойства TCP/IP v4 и выбираем “указать сервера DNS вручную”. Можно указать сервера Google, как на иллюстрации или любые другие – на своё усмотрение.

Это не самый лучший способ, что такое утечка DNS и как её предотвратить мы рассмотрим в следующих уроках.

Proxifier

Proxifier ещё с начала 200х годов горячо обсуждался даже на CarderPlanet. Прога отлично заворачивает трафик через соксы, лёгок в настройке и стабилен как танк. Давно облюблен “крабами” и не только. Пробную версию скачать можно здесь. Но найти ломанную на просторах интернета тоже не проблема.

Для наших целей подойдёт PE версия. Качаем её, извлекаем файлы. Ищем ключики. Я нешёл здесь.

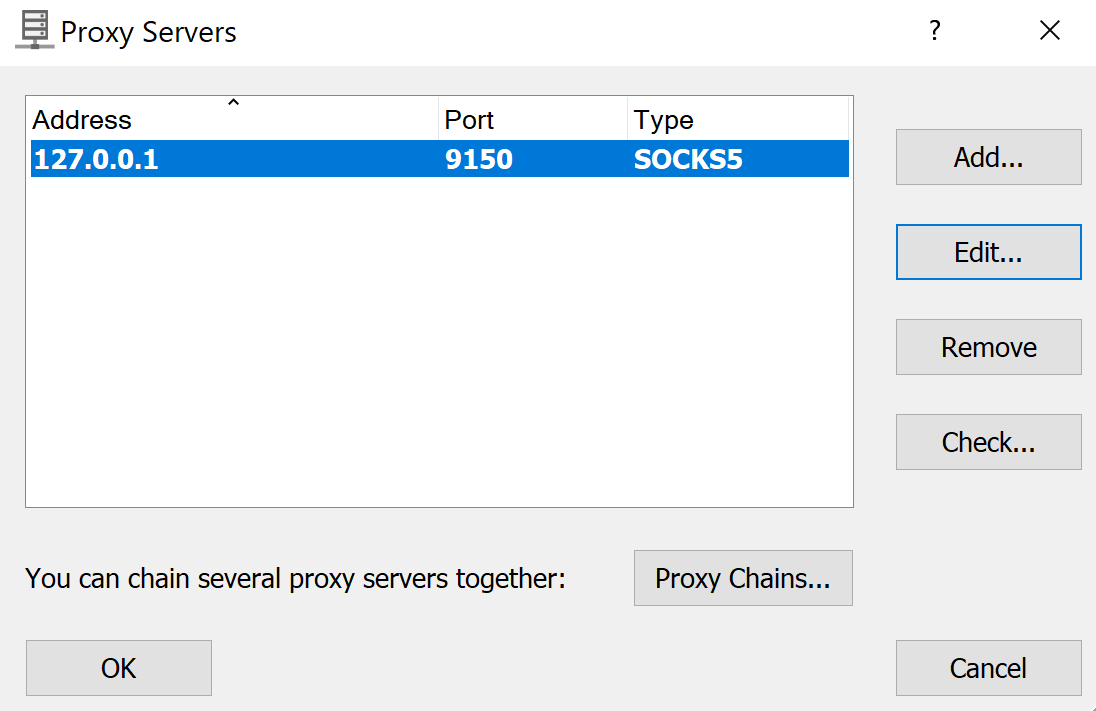

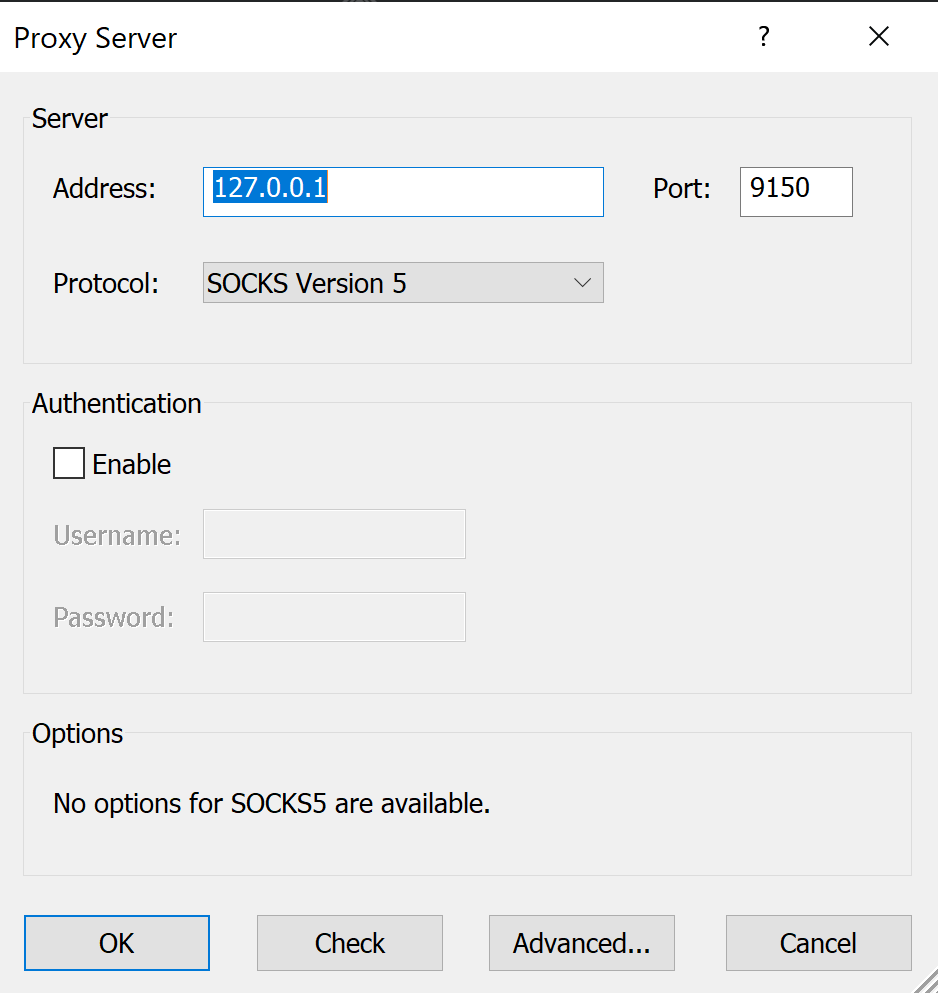

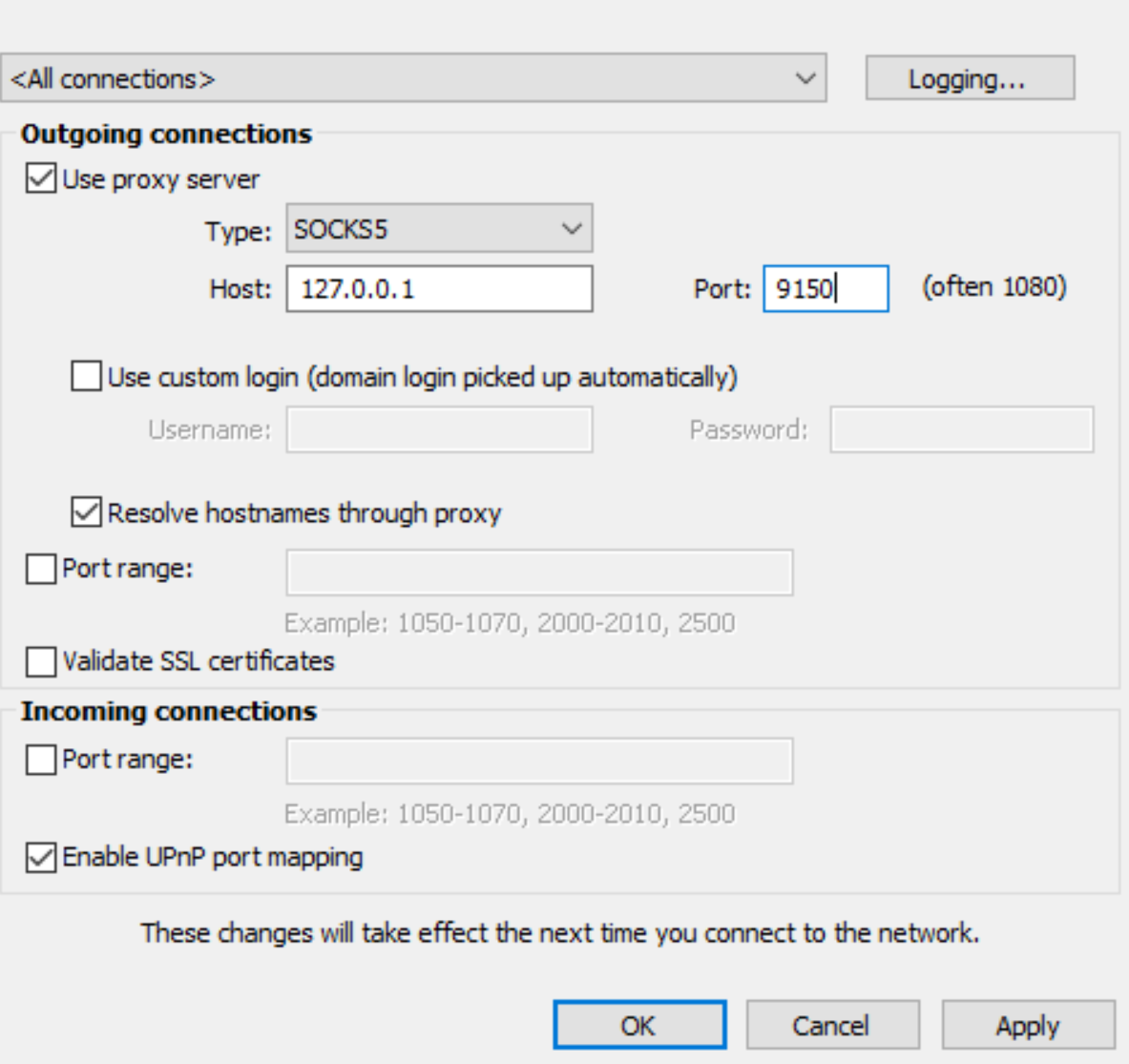

Открываем Profile > Proxy Servers. Появится окно:

Нажимаем “Add”, делаем вот так, в строке адрес пишем 127.0.0.1, порт: 9150.

Жмём ОК, сохраняем настройки. И вся инфа полетела через Tor. С помощью Proxifier можно контролировать практически весь трафик на пользовательском уровне. При желании, с помощью этой же программы можно сделать цепочку из соксов tor socks – socks5. Это уже куда безопаснее чем поднятие своего собственного Vpn сервера.

Напимнаю, что в случае с Proxifier, как и в прошлом примере тоже лучше физически задать самом, а не ждать у моря погоды. Некоторые провайдеры блокируют на уровне DNS и ведут соответствующие логи (видел такое в ДНР, ЛНР).

Мессенджеры

Практически любые мессенджеры отлично работают через Tor (в некоторых случаях очень удобно создать небольшой .bat файл, котоый автоматически запускает Tor, а потом уже мессенджер). А сам мессенджер можно настроить по умолчанию работать через 127.0.0.1:9150 (как ты уже понял из этой статьи – это адрес сервиса Tor на твоём компе, через который он и отправляет весь трафик. Таким научишь своей мессенджер подключаться только через тор, что может существенно облегчить твою жизнь и анонимизировать траффик. Вот как это вышлядит в случае c Miranda NG и XMPP(Jabber):

Скачивание файлов с забокированных сайтов

Некоторые сайты с медиа контентом позволяют его просматривать, но не позволяют скачивать файлы себе на жёсткий диск. Пример такого сайта YouTube.

YouTube (пока) у нас не заблокирован, но, думаю, среди вас есть те, кому приходится заходить на любимый заблокированный сайт через Tor браузер, но с которого не получается скачать видео из-за того, что программа-качальщик не использует Tor и, естественно, не может получить к нему доступ.

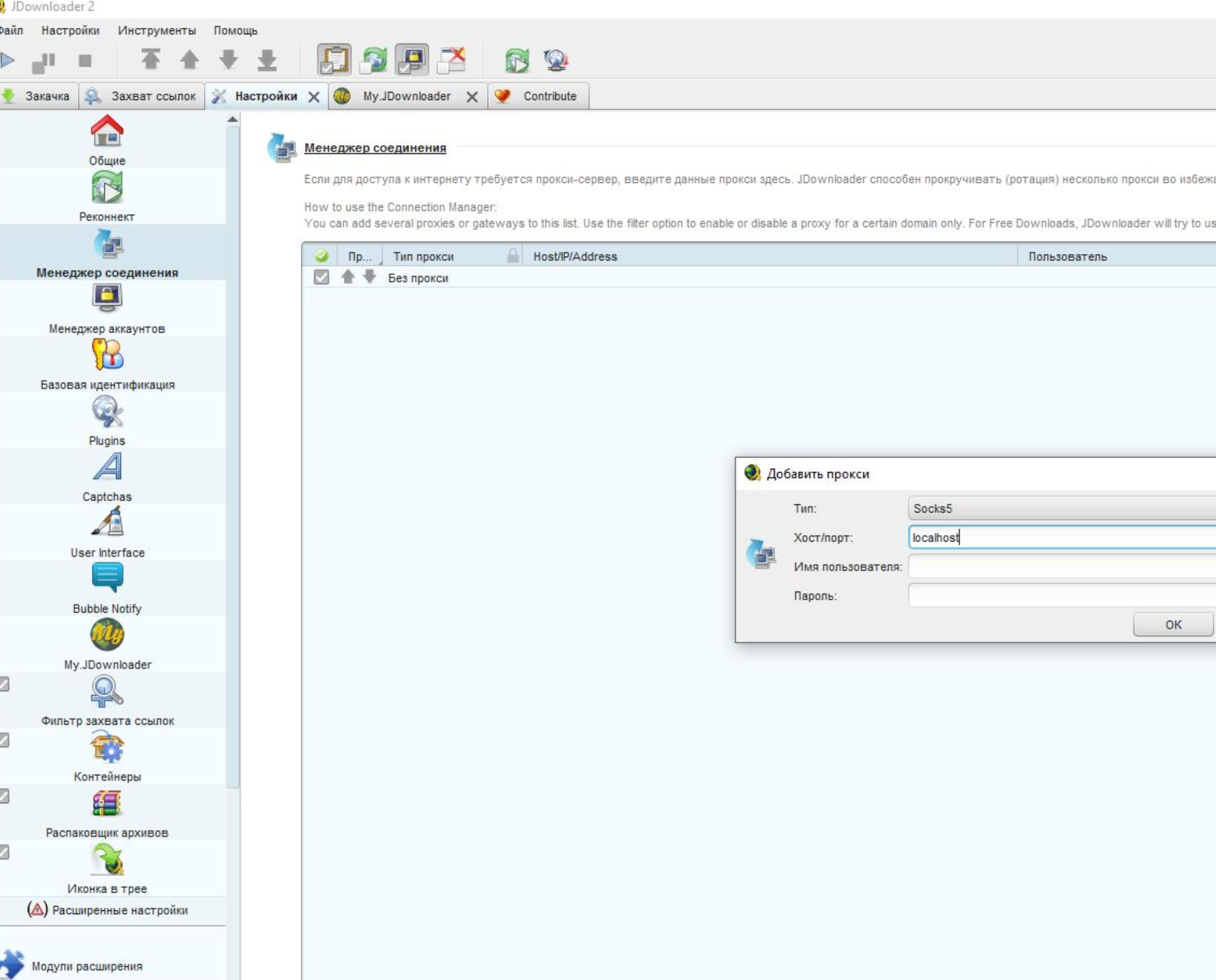

Я покажу на примере JDownloader (бесплатная, с открытым исходным кодом, поддерживает огромное количество сайтов и файлообменников, кроссплатформенная). Эта инструкция подойдёт для любых подобных программ, если они поддерживают SOCKS 5 или SOCKS 4. Сайт JDownloader.

В JDownloader перейдите в Настройки, далее вкладка Менеджер соединений и нажмите на кнопку Добавить. Замените тип на Socks5, в поле Хост/порт введите 127.0.0.1 и 9150:

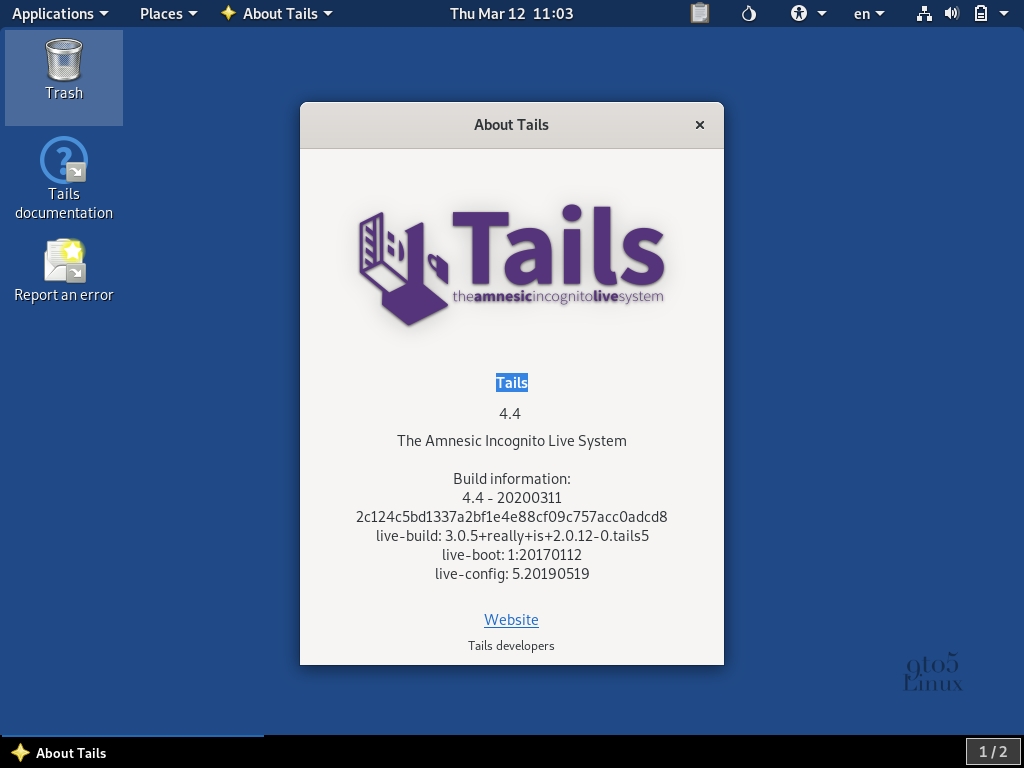

Tor, как сервис в Windows

Понравислось? Хочешь, хочешь работать через Tor постоянно, но при этом не хочешь держать Tor Browser открытым? Тогда это решение для тебя. Заходим, качаем “expert bundle for windows”. Там содержится только клиент сети тор и ничего больше. Из скачаного архива распаковываем Tor в удобную для вас директорию. Например на C:\Tor.

Запускаем строку от имени Администратора. Пишем:

C:\Tor\tor.exe --service installТеперь тор установился в твоей системе как сервис.

Нам понадобиться конфигурационный файл, поэтому создайте его в каталоге C:\Tor\, этот файл должен иметь имя torrc:

echo( > C:\Tor\torrcЭто же можно сделать и любым другим текстовым редактором.

Проверять, запускается ли служба с файлом настроек (не содержит ли он ошибок) можно такой командой:

C:\Tor\tor.exe -f "C:\Tor\torrc"Теперь установим службу Tor по аналогии с предидущим примером, но которая будет считывать настройки из файла C:\Tor\torrc:

C:\Tor\tor.exe --service install -options -f "C:\Tor\torrc"Помни, что опции можно указывать после флага -options, иначе они будут проигнорированы.

Для запуска и остановки службы используйте команды, для запуска:

C:\Tor\tor.exe --service start

Или для остановки:

C:\Tor\tor.exe --service stopДля удаления службы:

C:\Tor\tor.exe --service stop

C:\Tor\tor.exe --service removeОбратите внимание, что сначала нужно остановить службу, а затем её удалять.

Проверяем, работает ли:

netstat -aon | findstr ":9050"ВНИМАНИЕ! В случае, если вы устанавливали тор вместе с браузером, то он использует порт 9150. Базовая версия Tor использует порт 9050. Хотя это и можно перенастроить с помощью файла torrc, пожалуйста не забывай, что работа со всеми приведенными выше примерами подходит и для сервиса Tor, просто надо будет заменить 9150 на 9050.

Ну вот и подошел к концу первый урок по сети Tor. Как ты видишь ничего сложно нет и даже при помощи подручных средств можно легко анонимизировать свой трафик.

Удачи и береги себя.